Специалисты компании Trend Micro обнаружили новый IoT-ботнет, который атакует более 1000 различных моделей камер, используя известные уязвимости, а затем задействует зараженные устройства для проведения DDoS-атак.

Аналитики пишут, что при помощи поисковика Shodan им удалось выявить 122 069 уязвимых перед атаками Persirai устройств, большая часть из которых, как видно на иллюстрации ниже, находятся в Китае, Таиланде и США.

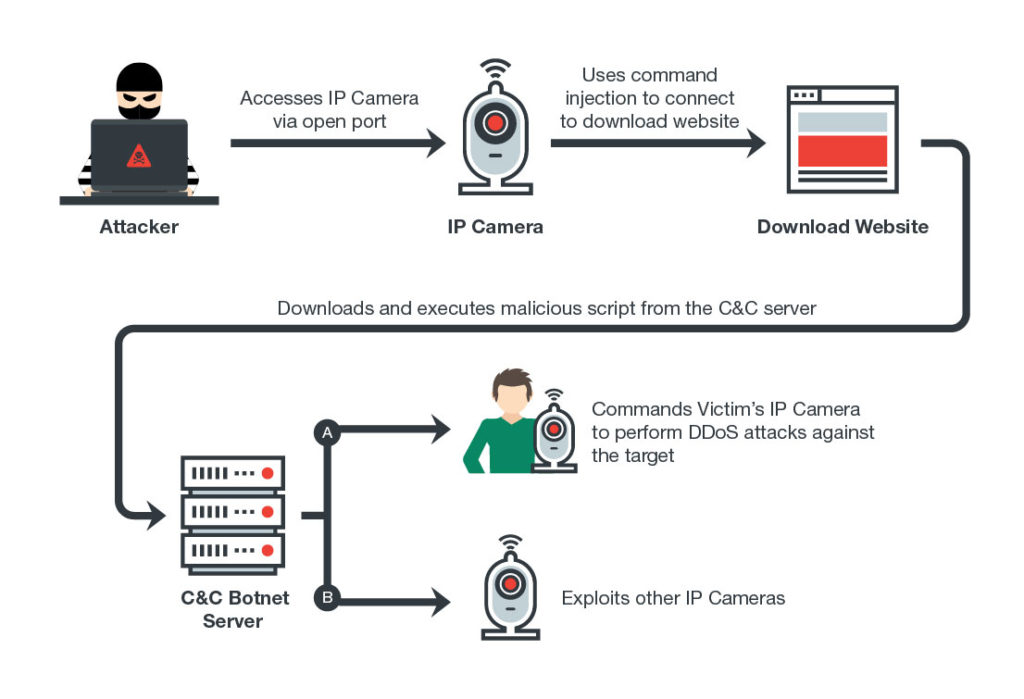

Исследователи объясняют, что обычно IP-камеры — это UPnP-устройства, то есть они могут открывать порты роутера и вести себя как сервер, что делает их заманчивой мишенью для преступников. Чаще всего злоумышленники получают доступ к веб-интерфейсу уязвимых девайсов через 81 TCP-порт, осуществляют command injection и заражают камеру малварью. Причем после заражения вредонос удаляет себя, сохраняясь исключительно в памяти устройства, а также переадресует ftpupdate.sh и ftpupload.sh на /dev/null, чтобы не дать «конкурентам» перезаразить камеру чем-либо еще.

По данным Trend Micro, в настоящее время ботнет используется преимущественно для проведения DDoS-атак: обычного UPD-флуда, а также UDP с использованием SSDP-пакетов без спуфинга IP-адреса. При этом боты обращаются к управляющим серверам load.gtpnet.ir, ntp.gtpnet.ir, 185.62.189.232 и 95.85.38.103. Таким образом, Persirai удалось проследить до Ирана, а исследователи также отмечают, что обнаружили в коде малвари символы на персидском.

По данным Trend Micro, в настоящее время ботнет используется преимущественно для проведения DDoS-атак: обычного UPD-флуда, а также UDP с использованием SSDP-пакетов без спуфинга IP-адреса. При этом боты обращаются к управляющим серверам load.gtpnet.ir, ntp.gtpnet.ir, 185.62.189.232 и 95.85.38.103. Таким образом, Persirai удалось проследить до Ирана, а исследователи также отмечают, что обнаружили в коде малвари символы на персидском.