Содержание статьи

- Что такое IMSI-перехватчик?

- Когда появились первые IMSI-перехватчики?

- Как IMSI-перехватчики монополизируют доступ к мобильнику?

- Ассортимент продаваемых перехватчиков вызывает уважение. А что насчет кустарных поделок?

- Могу ли я стать жертвой «случайного перехвата»?

- Как IMSI-перехватчик может отслеживать мои перемещения?

- Могут ли они слушать мои звонки?

- Могут ли они устанавливать программное обеспечение на моем мобильнике?

- Все мы знаем об опасности открытых (и не только) точек Wi-Fi. Могу ли я стать жертвой перехвата, если буду везде сидеть строго через LTE?

- А если я крутой банкир (да-да, мы, крутые банкиры, обожаем журнал «Хакер») и меня могут очень-очень захотеть поснифать?

- Какие данные я могу потерять, если у меня везде HTTPS и двухфакторная авторизация?

- Как защищаются от перехвата?

- Может ли ESD Overwatch обеспечить стопроцентную защиту?

- Смогут ли IMSI-перехватчики продолжать прослушивать меня, если я поменяю SIM-карту?

- А если я на CDMA, я буду защищен от IMSI-перехватчика?

- Зачем плохие парни пользуются IMSI-перехватчиками?

- Насколько сегодня распространены IMSI-перехватчики?

- А вообще насколько перспективна техника IMSI-перехвата? Может быть, есть какие-то более действенные альтернативы?

WARNING

Чрезмерно активные действия в радиочастотном спектре требуют специального допуска и лицензирования; игнорируя данный факт, ты автоматически попадаешь в категорию «плохих парней» (подробности — здесь).

Что такое IMSI-перехватчик?

Это такое устройство (размером с чемодан или даже всего лишь с телефон), которое использует конструктивную особенность мобильников — отдавать предпочтение той сотовой вышке, чей сигнал наиболее сильный (чтобы максимизировать качество сигнала и минимизировать собственное энергопотребление). Кроме того, в сетях GSM (2G) только мобильник должен проходить процедуру аутентификации (от сотовой вышки этого не требуется), и поэтому его легко ввести в заблуждение, в том числе чтобы отключить на нем шифрование данных. С другой стороны, универсальная система мобильной связи UMTS (3G) требует двусторонней аутентификации; однако ее можно обойти, используя режим совместимости GSM, присутствующий в большинстве сетей. Сети 2G по-прежнему широко распространены — операторы используют GSM в качестве резервной сети в тех местах, где UMTS недоступна. Более глубокие технические подробности IMSI-перехвата доступны в отчете научно-исследовательского центра SBA Research. Еще одно содержательное описание, ставшее настольным документом современных киберконтрразведчиков, — это статья «Ваш секретный скат, больше вовсе не секретный», опубликованная осенью 2014 года в Harvard Journal of Law & Technology.

Когда появились первые IMSI-перехватчики?

Первые IMSI-перехватчики появились еще в 1993 году и были большими, тяжелыми и дорогими. «Да здравствуют отечественные микросхемы — с четырнадцатью ножками... и четырьмя ручками». Изготовителей таких перехватчиков можно было пересчитать по пальцам, а высокая стоимость ограничивала круг пользователей — исключительно государственными учреждениями. Однако сейчас они становятся все более дешевыми и все менее громоздкими. Например, Крис Пейдж построил IMSI-перехватчик всего за 1500 долларов и представил его на конференции DEF CON еще в 2010 году. Его версия состоит из программируемого радио и бесплатного программного обеспечения с открытым исходным кодом: GNU Radio, OpenBTS, Asterisk. Вся необходимая разработчику информация находится в открытом доступе. А в середине 2016 года хакер Evilsocket предложил свою версию портативного IMSI-перехватчика всего за 600 долларов.

Как IMSI-перехватчики монополизируют доступ к мобильнику?

- Обманывают твой мобильник, заставляя его думать, что это единственное доступное соединение.

- Настраиваются таким образом, что без посредничества IMSI-перехватчика ты не можешь сделать вызов.

- Подробнее о монополизации читай в публикации научно-исследовательского центра SBA Research: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers.

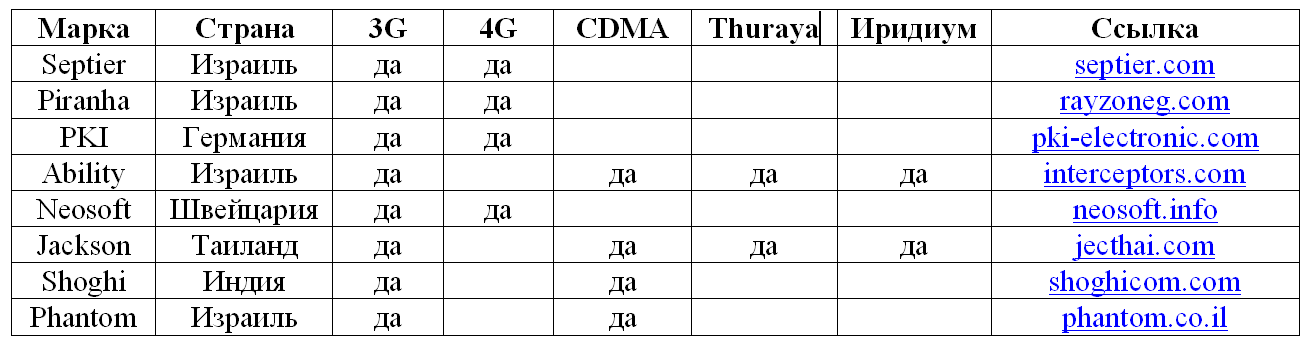

Ассортимент продаваемых перехватчиков вызывает уважение. А что насчет кустарных поделок?

- Сегодня (в 2017 году) предприимчивые технические специалисты изготавливают IMSI-перехватчики, пользуясь доступными в открытой продаже высокотехнологичными коробочными компонентами и мощной радиоантенной, и затрачивают при этом не больше 600 долларов (см. версию IMSI-перехватчика хакера Evilsocket). Это что касается стабильных IMSI-перехватчиков. Но есть и экспериментальные, более дешевые, которые работают нестабильно. Например, в 2013 году на конференции Black Hat была представлена версия нестабильного IMSI-перехватчика, общая стоимость аппаратных компонентов которого составила 250 долларов. Сегодня подобная реализация обошлась бы еще дешевле.

- Если вдобавок учесть, что современная западная высокотехнологичная военная техника имеет открытую архитектуру аппаратного обеспечения и открытый код программного обеспечения (это сегодня обязательное условие, чтобы обеспечить совместимость разрабатываемых для военных нужд программно-аппаратных систем), — у разработчиков, заинтересованных в изготовлении IMSI-перехватчиков, есть все козыри для этого. Об этой современной тенденции военного хай-тека можно почитать в журнале Leading Edge (см. статью «Преимущества SoS-интеграции», опубликованную в февральском выпуске журнала за 2013 год). Не говоря уже о том, что недавно Министерство обороны США выразило свою готовность заплатить 25 миллионов долларов подрядчику, который разработает эффективную систему для радиоидентификации (см. апрельский выпуск ежемесячного журнала Military Aerospace, 2017). Одно из основных требований, предъявляемых к этой системе, — должны быть открытыми ее архитектура и компоненты, из которых она будет состоять. Таким образом, открытость архитектуры — это сегодня обязательное условие совместимости разрабатываемых для военных нужд программно-аппаратных систем.

- Поэтому изготовителям IMSI-перехватчиков даже большой технической квалификацией обладать не нужно — нужно только уметь подобрать комбинацию уже существующих решений и поместить их в одну коробку.

- Кроме того, современная — дешевеющая непомерными темпами — микроэлектроника позволяет вместить свою кустарную поделку не только в одну коробку, но даже (!) в один чип (см. описание концепции SoC) и даже более того — настроить внутричиповую беспроводную сеть (см. описание концепции NoC по той же ссылке), которая приходит на смену традиционным шинам передачи данных. Что уж говорить об IMSI-перехватчиках, когда в открытом доступе сегодня можно найти даже технические подробности об аппаратных и программных компонентах суперсовременного американского истребителя F-35.

Могу ли я стать жертвой «случайного перехвата»?

Вполне возможно. Имитируя сотовую вышку, IMSI-перехватчики прослушивают весь локальный трафик — куда в числе прочего попадают и разговоры невинных прохожих (читай «откровения старшей сестры Большого Брата»). И это любимый аргумент «адвокатов неприкосновенности частной жизни», выступающих против использования IMSI-перехватчиков силовыми структурами, которые применяют это высокотехнологичное оборудование для выслеживания преступников.

Как IMSI-перехватчик может отслеживать мои перемещения?

- Чаще всего IMSI-перехватчики, используемые местными силовыми структурами, применяются для трассировки.

- Зная IMSI целевого мобильника, оператор может запрограммировать IMSI-перехватчик, чтобы он связывался с целевым мобильником, когда тот находится в пределах досягаемости.

- После подключения оператор использует процесс картографирования радиочастот, чтобы выяснить направление цели.

Могут ли они слушать мои звонки?

- Это зависит от используемого IMSI-перехватчика. Перехватчики с базовой функциональностью просто фиксируют: «в таком-то месте находится такой-то мобильник».

- Для прослушивания разговоров IMSI-перехватчику требуется дополнительный набор функций, которые производители встраивают за дополнительную плату.

- 2G-вызовы прослушиваются легко. IMSI-перехватчики для них доступны уже более десяти лет.

- Стоимость IMSI-перехватчика зависит от количества каналов, рабочего диапазона, типа шифрования, скорости кодирования/декодирования сигнала и от того, какие радиоинтерфейсы должны быть охвачены.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»