Ранее на этой неделе стало известно о том, неизвестные преступники скомпрометировали популярное приложение CCleaner, использующееся для оптимизации и «чистки» ОС семейства Windows. По данным разработчиков, в ходе атаки пострадали более 2 млн пользователей, так как компрометация произошла 15 августа 2017 года, но вплоть до 12 сентября 2017 года взлом оставался незамеченным, а вместе с CCleaner распространялась малварь Floxif. Заражению подверглись 32-битные варианты CCleaner 5.33.6162 и CCleaner Cloud 1.07.3191.

Теперь ИБ-специалисты сообщают, что атака, скорее всего, была не так проста и осуществлялась профессиональной группой «правительственных хакеров», которая известна под названием Axiom (также группировку называют APT17, DeputyDog, Tailgater Team, Hidden Lynx, Voho, Group 72 и AuroraPanda).

Первым о связи взлома CCleaner с операциями Axiom заговорил Костин Райю (Costin Raiu), глава международной исследовательской команды «Лаборатории Касперского». В своем твиттере эксперт обратил внимание на тот факт, что код малвари, использовавшейся в ходе атаки на CCleaner, очень похож на исходный код бэкдора Missl, который ранее обнаруживали во время кампаний Axiom.

The malware injected into #CCleaner has shared code with several tools used by one of the APT groups from the #Axiom APT 'umbrella'.

— Costin Raiu (@craiu) September 19, 2017

С теорией эксперта согласны и его коллеги из Cisco Talos. Исследователи опубликовали детальный отчет, согласно которому «группа 72» вполне могла стоять за взломом CCleaner. Скриншот ниже наглядно демонстрирует сходства исходников, вызвавшие подозрения у специалистов.

Кроме того, аналитики Cisco Talos заявляют, что неназванная третья сторона предоставила в их распоряжение файлы с управляющего сервера злоумышленников, включая БД. Именно на этот сервер поступали данные, собранные скомпрометированными версиями CCleaner (информация о системе, запущенных процессах, MAC-адресах сетевых устройств и уникальные ID комплектующих). Специалисты пишут, что они проверили подлинность информации, сопоставив ее с данными, собранными с их собственных тестовых машин. Стоит отметить, что в распоряжении экспертов оказались данные только за 12-16 сентября 2017 года (причем данные за 12 сентября, судя по всему, были повреждены).

Анализ этой информации показал, что сведения о малвари Floxif, которая распространялась вместе с CCleaner, оказались неточными. Напомню, что официальные сообщения гласили, что вредонос способен скачивать и запускать дополнительные бинарники, но ни один зараженный хост не подвергся второй фазе атаки. Как выяснилось, злоумышленники все-таки загрузили дополнительные пейлоады как минимум на 20 разных хостов. 12-16 сентября к управляющему серверу обращались свыше 700 000 машин, и более 20 из них подверглись второй стадии заражения.

На втором этапе злоумышленники идентифицировали подходящие для продолжения атаки системы, на которые в итоге доставлялся незатейливый бэкдор. Он получал IP-адреса посредством поисковых запросов к github.com и wordpress.com, после чего скачивал на устройство дополнительную малварь.

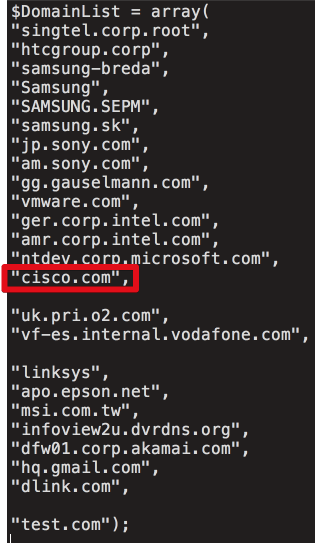

Интересно, что атакующие вычисляли подходящих жертв по доменным именам их компьютеров. На управляющем сервере обнаружился длинный список, в котором специалисты Cisco нашли и свою компанию. Помимо Cisco преступников интересовали: Singtel, HTC, Samsung, Sony, Gauselmann, Intel, VMWare, O2, Vodafone, Linksys, Epson, MSI, Akamai, DLink, Oracle (Dyn), а также Microsoft и Google (Gmail). Исследователи уже связались со всеми потенциально пострадавшими организациями и предупредили их о возможных проблемах.

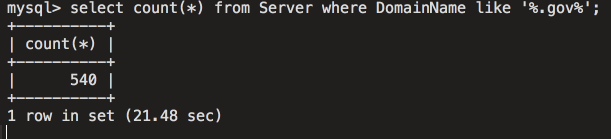

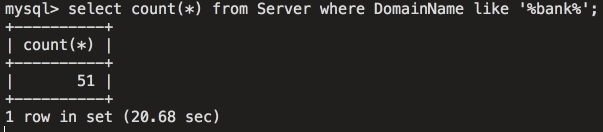

Аналитики предупреждают, что в теории преступники могли добраться и до других крупных компаний и учреждений. Дело в том, что простой SQL-запрос показал, что 540 скомпрометированных CCleaner компьютеров находятся в правительственных сетях, и еще 51 устройство принадлежит банкам.

«Это наглядно демонстрирует уровень доступа, который атакующие получили посредством данной инфраструктуры и связанной с ней малвари, а также ярко подчеркивает опасность и потенциальный вред такого рода атак», — пишут специалисты Cisco Talos.

Теперь эксперты настоятельно рекомендуют всем пострадавшим не просто обновить CCleaner до безопасных версий CCleaner 5.34 и 1.07.3214 для CCleaner Cloud. Учитывая, что вторая фаза атаки все же сработала в ряде случаев, эксперты советуют полное восстановление системы из резервной копии, сделанной до 15 августа 2017 года (то есть до момента компрометации утилиты).