Содержание статьи

Я часто слышу, что среди всех видов атак на организации социальная инженерия считается якобы самым разрушительным и опасным. Но почему же тогда на каждой конференции по информационной безопасности этому вопросу не отводится отдельный блок?

При этом большинство кейсов в русскоговорящем сегменте интернета приводится из иностранных источников и историй Кевина Митника. Я не утверждаю, что в Рунете таких случаев мало, просто о них почему-то не говорят. Я решил разобраться в том, насколько в реальности опасна социальная инженерия, и прикинуть, какими могут быть последствия ее массового применения.

Социальная инженерия в ИБ и пентестинге обычно ассоциируется с точечной атакой на конкретную организацию. В этой подборке кейсов я хочу рассмотреть несколько способов применения социальной инженерии, когда «атаки» производились массово (без разбора) или массово-таргетированно (по организациям определенной сферы).

Давай определимся с понятиями, чтобы было ясно, что я имею в виду. Я буду использовать термин «социальная инженерия» в следующем значении: «совокупность методов достижения цели, основанная на использовании слабостей человека». Не всегда это что-то криминальное, но это определенно имеет негативный окрас и ассоциируется с обманом, мошенничеством, манипулированием и тому подобными вещами. А вот всякие психологические штучки по выбиванию скидки в магазине — это не социальная инженерия.

Сразу скажу, в данной сфере я выступал лишь как исследователь, никаких вредоносных сайтов и файлов я не создавал. Если кому-то приходило письмо от меня со ссылкой на сайт, то этот сайт был безопасен. Самое страшное, что там могло быть, — это отслеживание пользователя счетчиком «Яндекс.Метрики».

Наверняка ты слышал про спам с «актами выполненных работ» или договорами, в которые вшиты трояны. Такой рассылкой бухгалтеров уже не удивишь. Или всплывающие окна с «рекомендациями» скачать плагин для просмотра видео — это уже скучно. Я разработал несколько менее очевидных сценариев и представляю их здесь в качестве пищи для размышлений. Надеюсь, что они не станут руководством к действию, а, наоборот, помогут сделать Рунет безопаснее.

«Верифицированный отправитель»

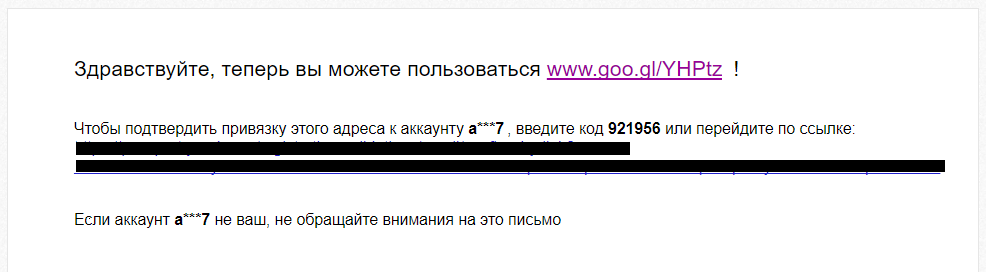

Иногда администраторы сайтов по недосмотру не включают фильтрацию поля «Имя» в форме регистрации (скажем, при подписке на рассылку или при отправке какой-нибудь заявки). Вместо имени можно вставить текст (иногда килобайты текста) и ссылку на вредоносный сайт. В поле email вставляем адрес жертвы. После регистрации этому человеку придет письмо от сервиса: «Здравствуйте, уважаемый…», а дальше — наш текст и ссылка. Сообщение от сервиса будет в самом низу.

Как это превратить в оружие массового поражения? Элементарно. Вот один случай из моей практики. В одном из поисковиков в декабре 2017 года была обнаружена возможность отправки сообщений через форму привязки запасного email. До того как я выслал отчет по программе bug bounty, имелась возможность отправлять 150 тысяч сообщений в сутки — нужно было только немного автоматизировать заполнение формы.

Этот трюк позволяет отправлять мошеннические письма с настоящего адреса техподдержки сайта, со всеми цифровыми подписями, шифрованием и так далее. Вот только вся верхняя часть оказывается написанной злоумышленником. Такие письма приходили и мне, причем не только от крупных компаний вроде booking.com или paypal.com, но и от менее именитых сайтов.

В моем тесте по ссылке перешло около 10% получателей. Комментарии излишни.

А вот «тренд» апреля 2018-го.

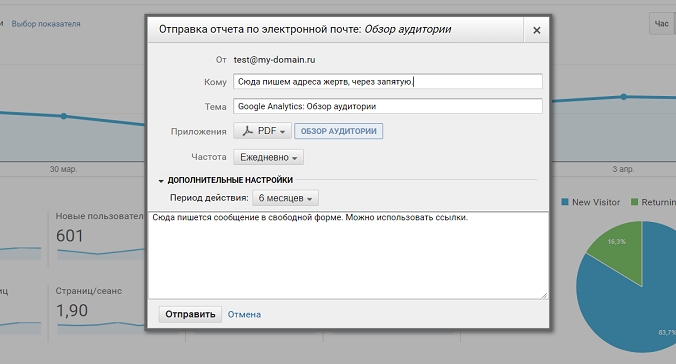

Письма с Google Analytics

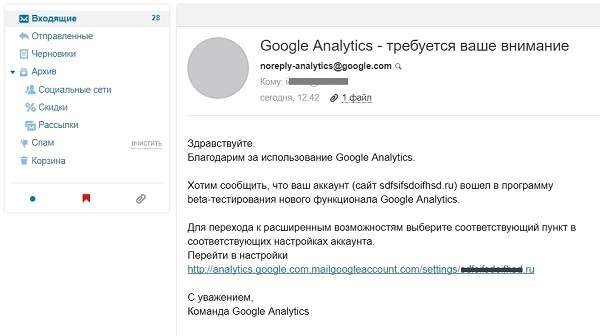

Расскажу о совсем новом случае — за апрель 2018 года. С почты Google Analytics noreply-analytics@google.com на несколько моих адресов начал приходить спам. Немного разобравшись, я нашел способ, которым его отправляют.

«Как это применить?» — подумал я. И вот что пришло на ум: мошенник может сделать, например, такой текст.

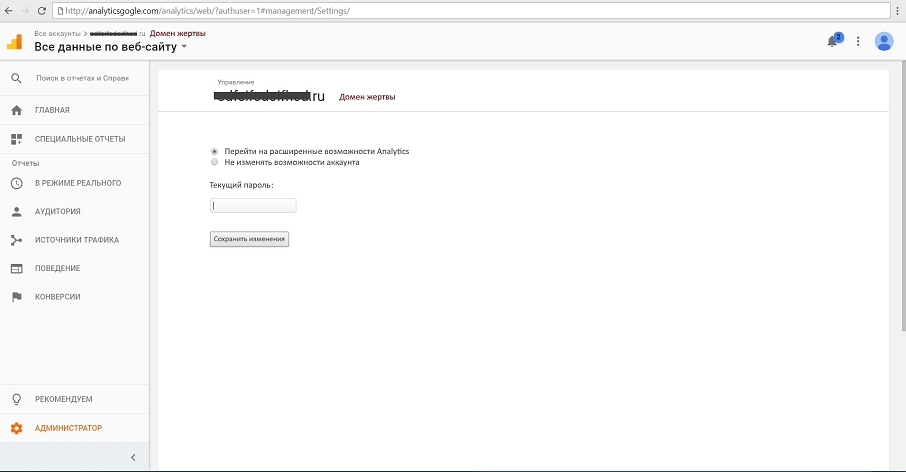

При переходе по ссылке пользователь попадал бы на поддельный сайт и оставлял бы свой пароль.

Такой сбор паролей можно провести не только адресно, но и массово, нужно лишь немного автоматизировать процесс сбора доменов с Google Analytics и парсинга email с этих сайтов.

«Любопытство»

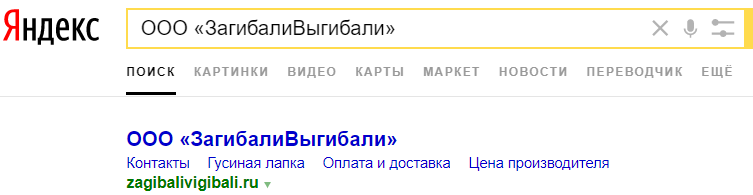

Этот метод заставить человека перейти по ссылке требует некоторой подготовки. Создается сайт фейковой компании с уникальным названием, которое сразу привлекает внимание. Ну, например, ООО «ЗагибалиВыгибали». Ждем, пока поисковики его проиндексируют.

Теперь придумываем какой-нибудь повод разослать поздравления от имени этой компании. Получатели тут же начнут его гуглить и найдут наш сайт. Конечно, лучше и само поздравление сделать необычным, чтобы получатели не смахнули письмо в папку со спамом. Проведя небольшой тест, я легко заработал более тысячи переходов.

«Фейковая подписка на рассылку»

Вот совсем уж простой способ заставить человека перейти на сайт по ссылке в письме. Пишем текст: «Спасибо, что подписались на нашу рассылку! Ежедневно вы будете получать прайс-лист железобетонной продукции. С уважением, ...». Дальше добавляем ссылку «Отписаться от рассылки», которая будет вести на наш сайт. Конечно, никто на эту рассылку не подписывался, но ты удивишься, узнав число спешно отписывающихся.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»