Сводная группа специалистов из Рурского и Нью-Йоркского университетов представила предварительную версию доклада (PDF) о новых уязвимостях стандарта LTE. Исследователи разработали три различных атаки, которые, в числе прочего, позволяют манипулировать трафиком в сетях 4G. Детально специалисты расскажут о проблемах LTE лишь в 2019 году, на мероприятии IEEE Symposium on Security & Privacy, но уже сейчас они раскрыли основные положения своего исследования.

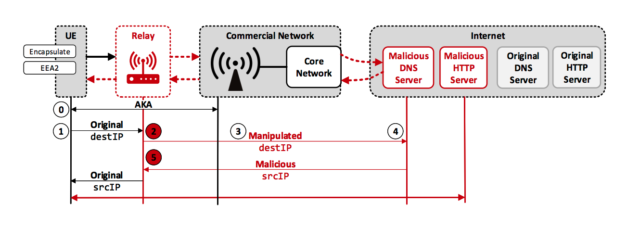

Две из трех описанных экспертами атак являются пассивными. То есть с их помощью злоумышленники могут следить за LTE-трафиком, что позволит изучить метаданные и собрать различную информацию о целях. Третья и наиболее опасная атака получила название aLTEr, и она является активной. В данном случае, эксплуатируя слабые стороны LTE, специалисты смогли модифицировать пакеты DNS (осуществили DNS-спуфинг), что дало им возможность перенаправлять пользователей на произвольные вредоносные сайты.

Утешает лишь одно — эксперты уверены, что рядовым пользователям пока нечего опасаться, так как для реализации такой атаки в жизни понадобится кастомизированная имплементация стека протокола LTE, а также специализированное и весьма дорогое оборудование. Речь идет об IMSI-перехватчиках или Stingray, о которых мы не раз рассказывали подробно. Напомню, что такие устройства широко применяются как спецслужбами, так и «плохими парнями». Они используют конструктивную особенность мобильников — отдавать предпочтение той сотовой вышке, чей сигнал наиболее сильный (чтобы максимизировать качество сигнала и минимизировать собственное энергопотребление).

Сами специалисты тестировали свои наработки и атаки исключительно в лабораторных условиях и контролируемой среде. Работа с «живой» сетью LTE, по их признанию, будет намного труднее. В итоге жертвами подобных атак могут стать политики, журналисты, активисты и другие личности, к которым кто-то может испытывать повышенный интерес.

Proof-of-concept видео ниже демонстрирует aLTEr в работе. Атака, в сущности, повторяет классическую схему работы IMSI-перехватчиков, то есть вынуждает LTE-устройство жертвы подключиться к устройству атакующих, которое уже пересылает трафик настоящей телефонной вышке. Разумеется, такая атака не может быть выполнена через интернет, и злоумышленнику придется присутствовать непосредственно на месте. От работы обычных IMSI-перехватчиков aLTEr отличает тем, что не просто выполняет пассивную man-in-the-middle атаку, но может подменять информацию, которую пользователь видит на экране своего гаджета.

Несмотря на то, что опубликованная версия доклада является предварительной, и в будущем году эксперты собираются представить развернутую версию своих изысканий, в документе содержатся и технические подробности обнаруженных проблем. Так, работа aLTEr сопряжена с уязвимостями на канальном уровне (Data Link Layer) LTE. Дело в том, что в сетях 4G не производится должная проверка целостности пакетов данных. Из-за этого данные возможно изменить, хотя те и зашифрованы.

Исследователи объясняют, что LTE шифрует пользовательские данные в режиме счетчика (counter mode, AES-CTR), однако защиты целостности нет, а значит, пейлоад сообщения можно модифицировать. Таким образом, злоумышленник способен модифицировать шифротекст, превратив его в другой шифротекст, который затем будет расшифрован в текст обычный.

Специалисты уже уведомили о своих находках соответствующие организации, включая GSM Association (GSMA) и 3rd Generation Partnership Project (3GPP), а также крупных операторов связи. По мнению исследователей, похожие проблемы могут проявиться и в новом стандарте 5G. Хотя тот оснащен более надежной защитой и шифрованием, многие эти механики пока являются опциональными.

Нужно отметить, что это вовсе не первый случай, когда специалисты обнаруживают проблемы в LTE. В марте 2018 года группа специалистов из Университета Пердью и Университета Айовы представила отчет о множественных уязвимостях в составе 4G LTE, а также описала десять атак, которые можно реализовать при помощи найденных багов.