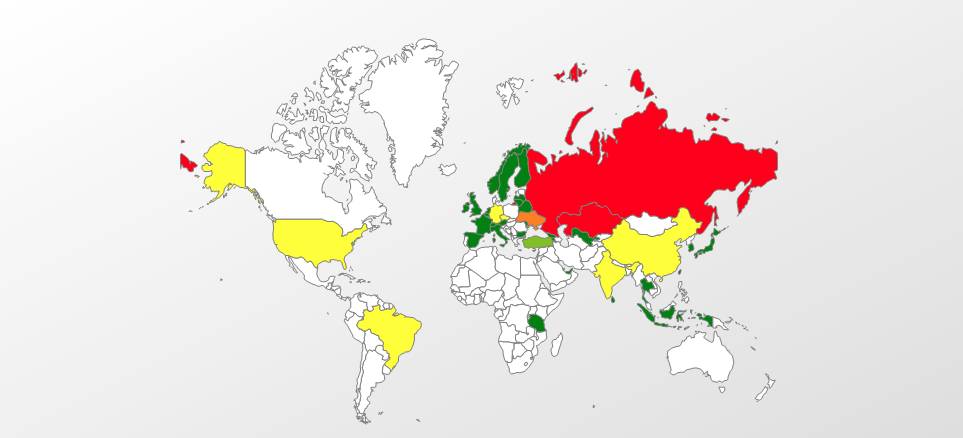

Аналитики «Лаборатории Касперского» рассказали об эволюции трояна Rakhni, существующего с 2013 года и распространяющегося преимущественно на территории России. За это время малварь постоянно менялась. Так, за эти годы злоумышленники изменили:

- механизм получения ключей (от локальной генерации ключей до получения с управляющего сервера);

- алгоритмы шифрования (от использования только симметричного шифрования, затем распространенной схемы, совмещающей симметричное и асимметричное шифрование, и до использования 18 симметричных алгоритмов шифрования одновременно);

- криптобиблиотеки (LockBox, AESLib, DCPcrypt);

- способ распространения (от спама до удаленного выполнения).

Но наиболее свежие версии Rakhni также оснащены функциональностью майнера и загрузчиком, который решает, чем именно заражать компьютер жертвы — шифровальщиком или майнером.

Основным способом распространения малвари по-прежнему остаются спам-кампании, то есть письма с вложенными вредоносными документами. Если потенциальная жертва попадает на удочку злоумышленников, открывает документ и пытается открыть фальшивый файл PDF (якобы встроенный в документ Word), стартует исполнение вредоносного исполняемого файла.

Загрузчик малвари представляет собой исполняемый файл, написанный на Delphi. Для усложнения анализа все его строки зашифрованы с помощью простого подстановочного шифра.

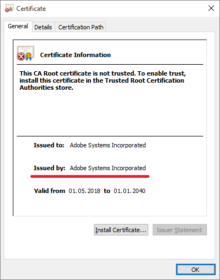

Сразу после запуска загрузчик отображает сообщение об ошибке, которое объясняет жертве, почему не открылся файл PDF. Чтобы малварь осталась в системе незамеченной, разработчики сделали ее похожей на продукты компании Adobe. Это отражается в иконке и названии исполняемого файла, а также в поддельной цифровой подписи, которая использует название компании Adobe Systems Incorporated. Также перед установкой полезной нагрузки загрузчик отправляет HTTP-запрос по адресу www.adobe.com.

После закрытия окна с сообщением загрузчик выполняет на зараженном устройстве сразу несколько проверок. К примеру, в системе должно быть запущено более 26 процессов, но среди них не должно быть ни одного из перечисленных на иллюстрации ниже.

Также малаврь проверяет, не имеет ли она дело с виртуальной машиной, пытаясь найти определенные ключи и значения в реестре, и еще раз внимательно изучая список процессов. Кроме того, название компьютера не должно содержать следующие подстроки:

- -MALTEST

- AHNLAB

- WILBERT-

- FIREEYES-

- CUCKOO

- RSWT-

- FORTINET-

- GITSTEST

Также малварь считает MD5 от названия компьютера в нижнем регистре и сравнивает его с сотней значений из черного списка. И проверке подвергается внешний IP-адрес компьютера, который сравнивается с определенным списком IP-адресов.

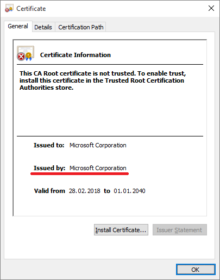

Если все прошло гладко, при помощи утилиты CertMgr.exe загрузчик устанавливает в системе свой корневой сертификат. Все вредоносные исполняемые файлы, которые он загружает, подписаны этим сертификатом. Исследователям удалось обнаружить поддельные сертификаты, якобы выпущенные корпорациями Microsoft и Adobe Systems.

Решение о том, что именно загрузить на компьютер (шифровальщик или майнер) зависит от наличия папки %AppData%\Bitcoin. Если эта папка существует, загрузчик скачает шифровальщика. Если папки нет, а у компьютера имеется более двух логических процессоров, будет загружен майнер. Если этой папки нет, но на машине доступен только один логический процессор, загрузчик сразу задействует червя (подробнее об этом ниже).

Стоит сказать, что при любом исходе малварь ищет на зараженной машине процессы антивирусов и пытается отключить их, а также выполняет несколько команд, которые отключают Защитник Windows.

Шифровальщик

Если для загрузки был выбран шифровальщик, в каталог автозагрузки (C:\Documents and Settings\username\Start Menu\Programs\Startup) скачивается защищенный паролем архив, который содержит модуль шифрования. Он распаковывается с помощью консольной утилиты WinRAR. Название исполняемого файла шифровальщика — taskhost.exe.

После запуска шифровальщик выполняет такую же проверку окружения, какую ранее выполнил загрузчик. Дополнительно, по наличию значения реестра HKCU\Software\Adobe\DAVersion, шифровальщик проверяет, запущен ли он после загрузчика.

Интересно, что вымогатель начинает работать только в том случае, если в системе как минимум две минуты не выполняется никаких операций. Расширение зашифрованных файлов изменяется на .neitrino.

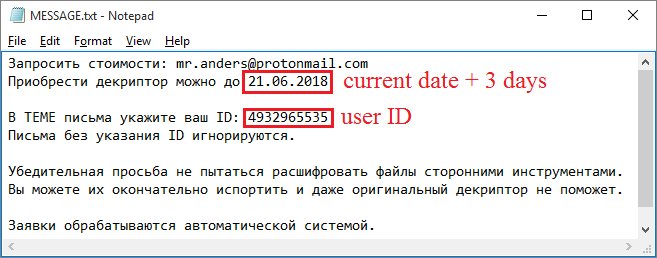

Файлы шифруются с помощью алгоритма RSA-1024, а необходимая для расшифровки данных информация отправляется операторам малвари по электронной почте. В каждой зашифрованной директории Rakhni создает файл MESSAGE.txt со следующим содержимым.

Майнер

Если же для загрузки был выбран майнер, он загружается практически аналогичным способом. Отличие лишь одно: он сохраняется в другой папке, %AppData%\KB<8_случайных_символов>, где <8_случайных_символов> — это строка, состоящая из цифр и букв латинского алфавита [0-9a-z].

После загрузки и распаковки архива с майнером троян выполняет несколько операций. Сначала он создает скрипт VBS (Check_Updates.vbs), который запускается после перезагрузки ОС. Он содержит две команды для майнинга. Первая команда запускает процесс майнинга криптовалюты Monero. Вторая команда запускает процесс майнинга криптовалюты Monero Original. Название подпапки, где должен находиться исполняемый файл (cuda), может указывать на то, что для майнинга этот файл будет использовать мощности графического процессора.

Затем, если существует файл под названием %AppData%\KB<8_случайных_символов>\svchost.exe, троян выполнит его, чтобы начать майнинг криптовалюты Dashcoin.

В ходе анализа исследователям удалось получить от загрузчика архив с майнером, который не использовал мощности графического процессора. Для майнинга злоумышленники используют консольную версию утилиты MinerGate, подписывая майнера поддельным сертификатом Microsoft и присваивая ему название svchost.exe.

Во время работы загрузчик и шифровальщик отправляют электронные письма со статистикой на заранее прописанный в коде адрес. В этих посланиях содержатся сведения о текущем состоянии заражения и другая информация, в том числе:

- название компьютера;

- IP-адрес жертвы;

- путь к малвари в системе;

- текущие дата и время;

- дата сборки малвари.

Интересно, что у загрузчика также есть возможности шпионского ПО, — его сообщения содержат список запущенных процессов и вложение со снимком экрана.

Червь

После всех описанных выше действий загрузчик пытается скопировать себя на остальные компьютеры локальной сети. Для этого он выполняет команду “net view /all”, которая выдает список всех общих папок. Затем троян создает файл list.org, содержащий названия компьютеров с общими ресурсами. Для каждого компьютера из этого списка проверяются настройки общего доступа для папки «Пользователи». В случае положительного результата Rakhni копирует себя в папку \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup каждого доступного пользователя, чем обеспечивает себе запуск на этой машине после перезагрузки.

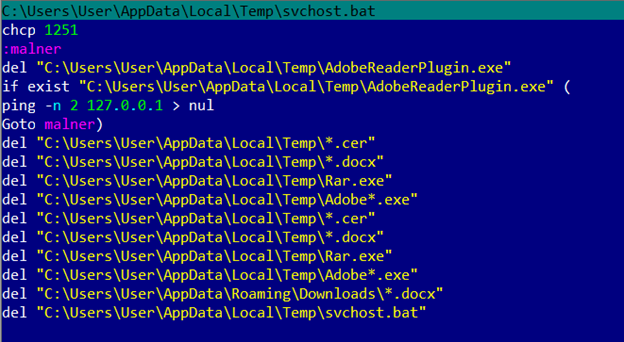

Прежде чем завершить работу, малварь создает скрипт, который удаляет все временные файлы, созданные во время заражения.