Специалисты из Линчёпингского университета и Университета Ланкастера разработали концепт интересной атаки SonarSnoop, которая позволяет использовать смартфон как эхолокатор, перехватывая и похищая информацию о касаниях пользователя.

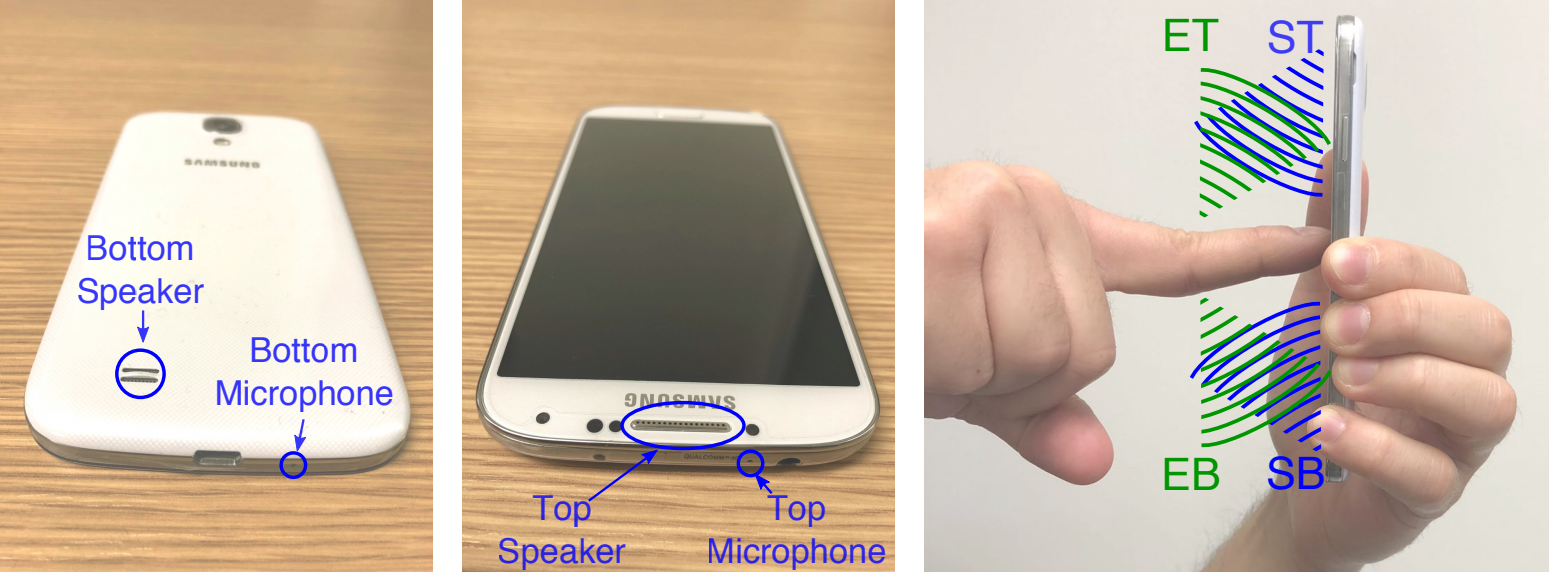

Феймворк SonarSnoop, созданный исследователями, работает с принципом эхолокации. Акустика смартфона используется для генерации звуковых сигналов, а микрофоны для улавливания отраженных сигналов. При этом исследователи использовали ортогональное мультиплексирование с частотным разделением, то есть сигналы передаются на частотах, которые не улавливает человеческое ухо. Пользователь попросту не заметит такую атаку.

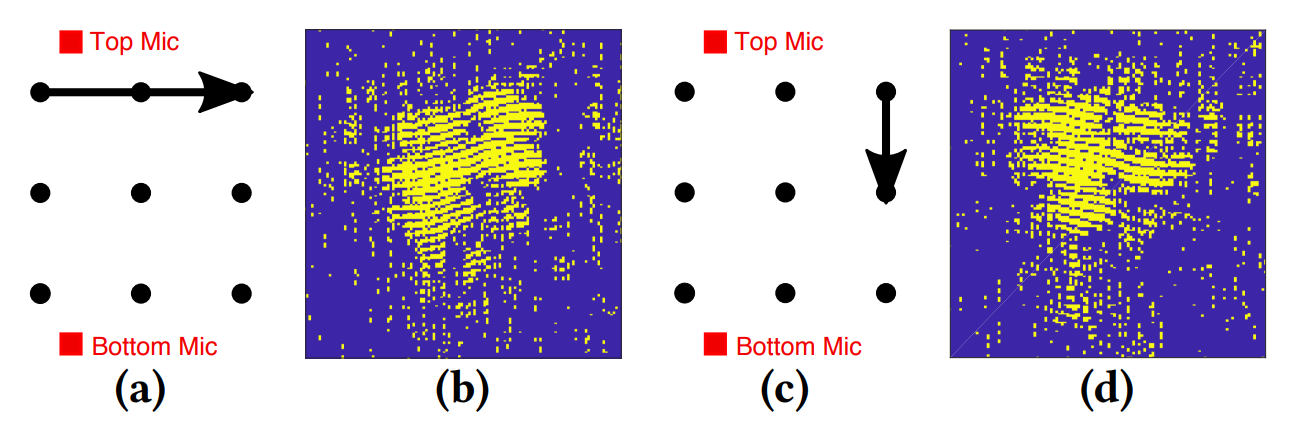

«Полученные сигналы составляют так называемую матрицу эхопрофиля, визуализируя перемещения и позволяя нам наблюдать за движением [пользователя]. Сопоставление данных о движении, полученных от разных микрофонов, позволяет вычислить нажатия и изменения форм», — пишут авторы SonarSnoop.

После сбора информации происходит обработка данных, в ходе которой производится рассмотрение предполагаемой позиции микрофонов устройства и очистка от возможных «артефактов», которые могут помешать анализу. С помощью собранных и обработанных таким образом данных, к примеру, можно вычислить используемый жертвой графический ключ. Именно вычисление графических ключей стало главной темой доклада экспертов, однако ту же методику можно применить для других нужд, например, распознавания паролей.

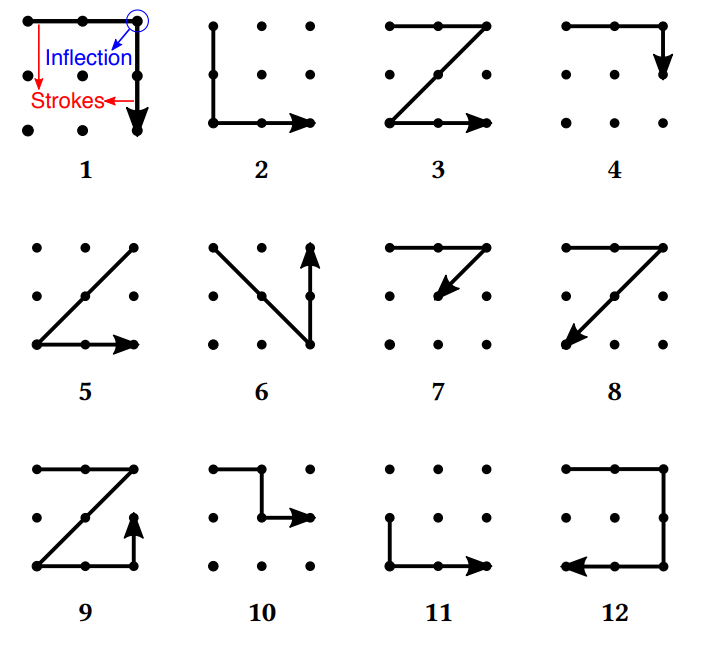

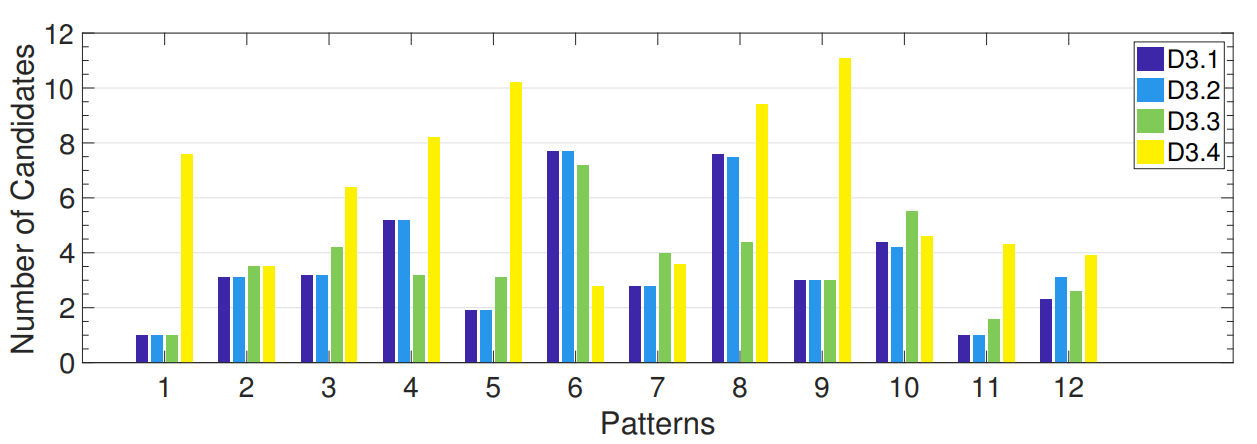

Во время тестов, в которых приняли участие 10 добровольцев и устройства Samsung Galaxy S4, исследователи использовали 12 разных графических ключей с 15 уникальными росчерками. Полученные данные отдали для изучения модели машинного обучения, и вскоре стало очевидно, что результаты получаются наиболее точными, если используются входные данные с обоих микрофонов (по понятным причинам).

На выходе SonarSnoop предлагал специалистам готовые варианты возможных паттернов, но не сам готовый графический ключ. В итоге группе удалось сократить среднее число корректных вариантов до 3,6 (то есть удалось исключить 70% паттернов). В ряде случаев анализ позволял исключить все неверные комбинации и вычислить фактический рисунок ключа.

В настоящее время SonarSnoop имеет ряд ограничений и минусов, которые делают его малопривлекательным в глазах киберпреступников. К примеру, пока фреймворк нужно адаптировать для конкретной модели смартфона. Также пока SonarSnoop не учитывает различную скорость взаимодействия с устройством. Специалисты признают, что в текущем виде SonarSnoop – это концепт, который находится на ранней стадии разработки, однако полагают, что у такого типа акустических атак по стороннему каналу есть большой потенциал.

Фото: Depositphotos