Содержание статьи

WARNING

Описанные в материале уязвимости были своевременно отправлены вендору, китайскому CERT и Mitre. Все уязвимости получили номера CVE. Мы публикуем данную информацию в соответствии с общепринятой политикой разглашения уязвимостей. Однако вендор до сих пор не сообщил, как собирается закрывать уязвимости, а в зоне риска находится много устройств. Поэтому мы не будем приводить подробные сведения об уязвимом ПО и устройствах.

Сегодня мы в формате Security Advisory (отжатые до самой сути отчеты об обнаруженных уязвимостях, в таком формате их получают производители уязвимого компонента, Mitre и CERT) расскажем тебе о трех уязвимостях в прошивках DVR/NVR (digital/network video recorders) крупного китайского производителя, который разрабатывает прошивки для разнообразных устройств (DVR, NVR и IP-камеры).

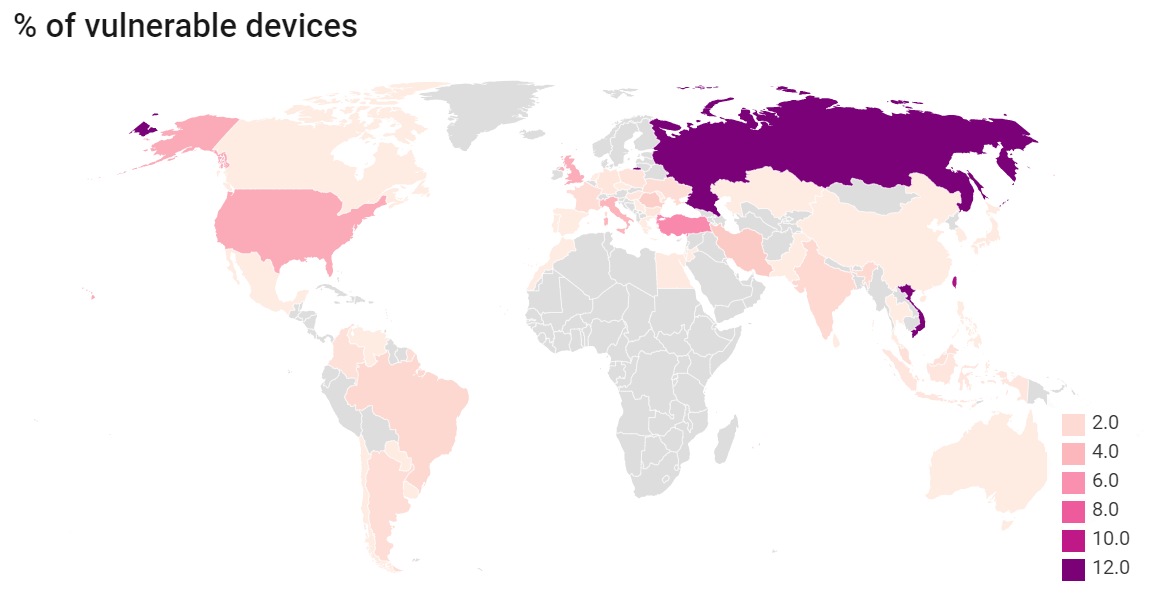

Рассмотренная версия прошивок работает на различных DVR/NVR-устройствах, которые также производятся в Китае и распространяются по модели white label, когда на заводе устройство выпускают без маркировки, а затем вендоры выводят его на рынок под своим брендом. Я обнаружил в открытом доступе более 120 тысяч устройств, артефакты которых (версия и баннеры запущенных сервисов, фингерпринты веб-интерфейса и прочее) указывают на то, что устройство работает под управлением данной прошивки и, соответственно, может иметь описанные ниже уязвимости.

Xakep #235. Возрождение эксплоит-китов

Объект исследования

Как я упоминал, огромное количество устройств под управлением данной прошивки распространяется по модели white label. На фотографии ниже пример подобного устройства. Оно и стало объектом исследования.

Прошивка содержит «зашитые» учетные данные, которые могут быть использованы атакующим для привилегированного доступа к работающему устройству и кражи ценной информации, например получения видеопотока, или (классика жанра) для включения данного устройства в ботнет. Также уязвимый веб-интерфейс позволяет атакующему обойти процедуру аутентификации и получить привилегированный доступ к видеопотоку.

В последних версиях прошивки (на момент исследования — декабрь 2017 года) были обнаружены уязвимости:

- обход аутентификации в веб-приложении;

- «зашитая» учетная запись для Telnet;

- «зашитые» учетные записи для веб-панели управления и RTSP-сервера (Real Time Streaming Protocol).

Технические детали

Обход аутентификации в веб-приложении

Веб-панель, разработанная для управления устройством и видеомониторинга, имеет «особенность» (довольно распространенную среди подобных устройств), которая позволяет неавторизованному пользователю получить доступ к видеопотоку. Достаточно изменить URL

http://<IP>/<main_page_with_login_form>.html

на что-то подобное:

http://<IP>/<video_stream>.html

Эта уязвимость в веб-приложении возникает из-за того, что отсутствуют проверки пользовательских прав, — судя по обновленному OWASP TOP 10 IoT Vulnerabilities, это достаточно тривиальная проблема.

INFO

- CVSS v3

- Base Score: 7.5

- Vector: (AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:M/A:N)

Зашитые учетные данные для Telnet

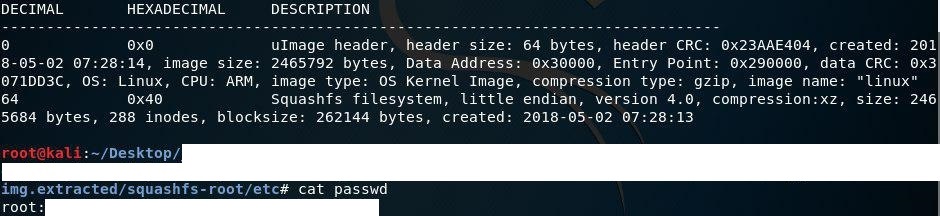

Файлы прошивки находятся в открытом доступе и не защищены от анализа содержимого. В результате любой желающий может распаковать образ прошивки. Это один из способов, который используют злоумышленники для пополнения своих ботнетов. Злодеи непрерывно следят за обновлениями прошивок на сайте производителя; они успешно распаковывают образ прошивки и приступают к изучению ее содержимого. Если распакованная прошивка содержит «зашитые» учетные данные, злоумышленники включают их в брут-листы своего сканера.

В прошивке, которую мы анализировали, обнаружились учетные данные для Telnet-подключения. В файле etc/passwd есть следующая строка:

root:<Unix_md5_string>:0:0:root:/:/bin/sh

Эта строка содержит учетные данные привилегированного пользователя Telnet, которые владелец устройства изменить не может.

INFO

- CVSS v3

- Base Score: 10

- Vector: (AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H)

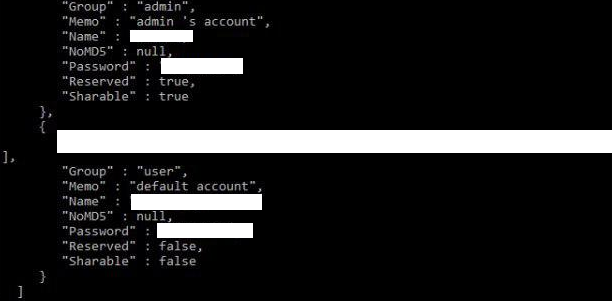

Зашитые учетные данные для веб-сервера и RSTP-сервера

Используя описанную выше учетную запись для Telnet, атакующий может получить доступ к следующим файлам, которые содержат все пользовательские учетки для веб-панели и RSTP-сервера:

<temporary_dir>/Config1

<temporary_dir>/Config2

Кроме того, эти файлы содержат «зашитые» учетные данные (бэкдор):

<default_username>:<password_in_clear_text>

В результате атакующий может получить доступ к веб-панели и видеопотоку.

INFO

- CVSS v3

- Base Score: 7.5

- Vector: (AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:M/A:N)

Как устранить описанные уязвимости

- Запретить любой доступ к веб-панели, используя белый список доверенных IP-адресов.

- Скрыть работающее устройство за NAT роутера. Если это невозможно, то необходимо отключить от интернета (изолировать) уязвимое устройство.

- Если требуется получить доступ к видеопотоку через интернет, то лучше использовать соединение с вендорским облаком (если устройство поддерживает такую возможность).

Текущий статус отчета

- 01.12.2017 — отчет передан производителю.

- 11.01.2018 — производитель подтвердил, что отчет получен.

- 14.06.2018 — отчет передан китайскому CERT (National Computer network Emergency Response technical Team / Coordination Center of China) и Mitre.