На прошлой неделе специалисты Check Point сообщили о серьезной уязвимости в WinRAR и продемонстрировали эксплуатацию этой проблемы. Практически все 500 млн пользователей WinRAR оказались под угрозой, так как найденная проблема существует в коде примерно 19 лет.

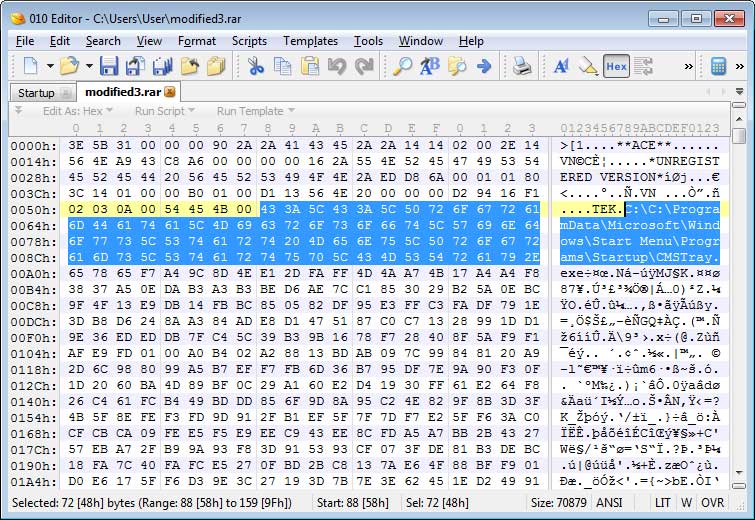

Уязвимость связана со старой сторонней библиотекой UNACEV2.DLL: оказалось, что можно создать специальный архив ACE, который при распаковке сможет поместить вредоносный файл в произвольную директорию, в обход фактического пути для распаковки (например, добавив малварь в автозагрузку).

Уязвимость устранили с релизом WinRAR 5.70 Beta 1, еще в январе текущего года. Разработчики приняли решение отказаться от поддержки формата ACE вовсе.

Теперь эксперты 360 Threat Intelligence Center сообщили, что уязвимость уже находится под атакой. Спамеры начали прикладывать к своим посланиям вредоносные архивы, которые при распаковке заражают машину пострадавшего бэкдором.

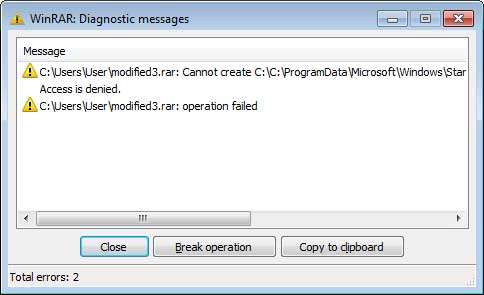

Как и в примере, который приводили специалисты Check Point, малварь разархивируется прямиком в директорию Startup. Отмечается, что при включенном UAC вредоносу попросту не хватит прав, и WinRAR сообщит, что в доступе было отказано, а операция завершилась неудачей.

Если же UAC отключен, малварь попадает в директорию Startup под именем CMSTray.exe и будет выполнена при следующем входе в систему. Затем CMSTray.exe скопирует себя в %Temp%\wbssrv.exe и выполнит файл wbssrv.exe. Тот свяжется с управляющим сервером и загрузит оттуда пентестинговый инструмент Cobalt Strike Beacon DLL, который злоумышленники нередко используют для удаленного доступа к машинам жертв.