Содержание статьи

Подозрительный ProtonMail

В середине мая текущего года с докладом на конференции по безопасности выступил руководитель швейцарского Центра по вопросам киберпреступности, прокурор Стефан Уолдер (Stephan Walder). Его выступление в реальном времени транслировал в Twitter швейцарский адвокат Мартин Штайгер (Martin Steiger).

Согласно твитам Штайгера, во время выступления Уолдер прямо заявил о том, что компания ProtonMail предлагает свою помощь властям и добровольно следит за своими пользователями едва ли не в реальном времени, не требуя для этого ордер из федерального суда. В итоге Штайгер опубликовал пост в своем блоге, где детально рассказал о том, как именно ИТ-компании (в соответствии со швейцарским законодательством) должны сотрудничать с органами власти.

И хотя ProtonMail — это защищенный сервис со сквозным шифрованием и фактическое содержание электронных писем клиентов администрация знать не может, разработчики все же имеют доступ к метаданным. Приводя в пример практику Агентства национальной безопасности США, Штайгер отметил, что метаданные тоже могут быть крайне ценны для правоохранительных органов и спецслужб.

Штайгер подчеркивает, что ProtonMail базируется в Швейцарии и использует это в качестве маркетингового преимущества, ссылаясь на строгие швейцарские законы о конфиденциальности. Но фактически сервис подчиняется местным законам и, по словам Уолдера, якобы и вовсе добровольно помогает правоохранительным органам.

Когда на публикацию Штайгера обратили внимание сообщество и СМИ, Стефан Уолдер связался с юристом и заявил, что тот неправильно цитирует слова о ProtonMail, однако Штайгер убежден, что вовсе не ошибся.

В итоге на зарождающийся скандал были вынуждены отреагировать и сами представители ProtonMail. В компании уверяют, что действительно соблюдают законы Швейцарии, но не в разрез с правилами самого сервиса, а информация правоохранительным органам предоставляется только в рамках расследований по уголовным делам и исключительно при наличии ордера. И конечно, никто не следит за пользователями превентивно. «Заявление о том, что мы делаем это добровольно, полностью ложно», — говорит администрация сервиса.

Нужно сказать, Мартин Штайгер по-прежнему уверен в своей правоте и считает, что представители компании ответили не на все вопросы, которые он поднял в своей статье. Более того, Штайгер сообщает, что представители ProtonMail пригрозили ему иском за клевету.

WannaCry заражены десятки тысяч машин

Со времени нашумевшей эпидемии WannaCry прошло уже два года, но, как показывают исследования, шифровальщик по-прежнему встречается на множестве устройств.

-

Эксперты компании Armis подсчитали, что за последние полгода WannaCry заразил 145 000 устройств в 103 странах мира.

-

По данным аналитиков, малварь до сих пор присутствует на 60% промышленных предприятий и в 40% медицинских учреждений, а также встречается в сетях розничной торговли. Дело в том, что именно в этих областях используется специализированное оборудование со встроенной Windows, которое сложно обновлять, и апгрейд зачастую выливается в накладные простои.

-

По количеству жертв лидируют США, Вьетнам и Турция: в каждой из этих стран эксперты еженедельно фиксировали свыше 100 000 обращений к домену-«рубильнику», останавливающему атаку шифровальщика.

-

Россия заняла в списке экспертов 8-е место с показателем 50 000 обращений.

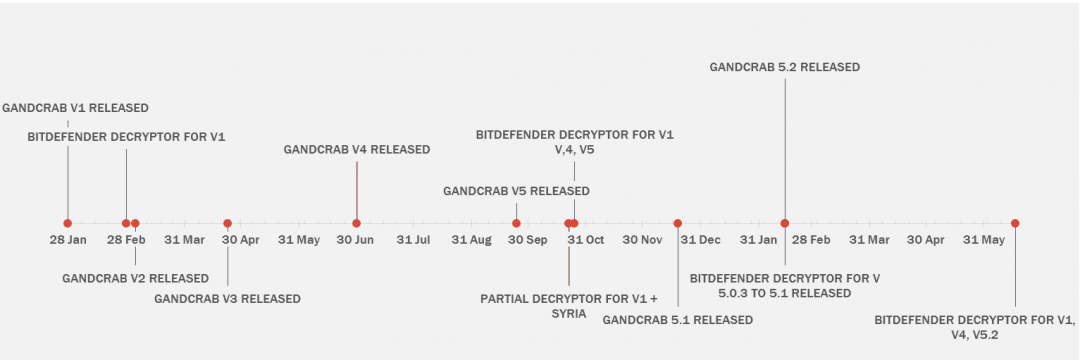

GandCrab всё

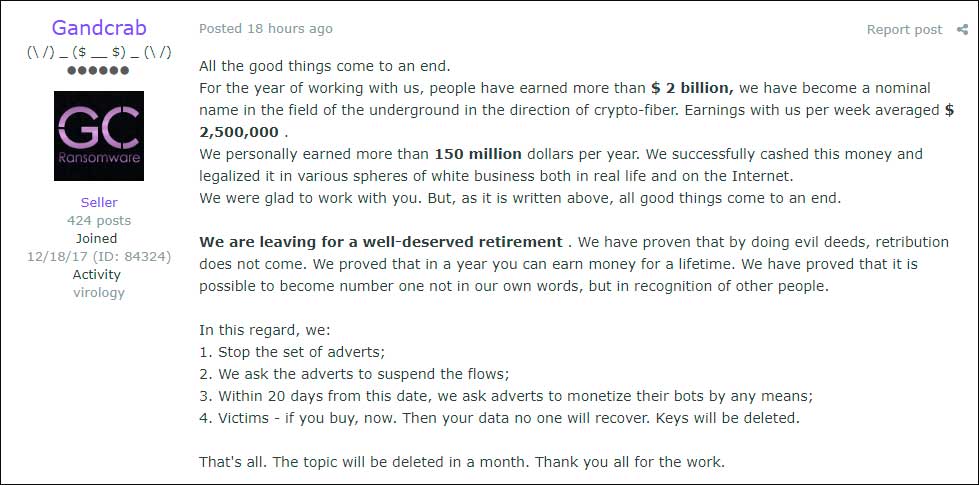

Операторы RaaS (Ransomware as a Service) GandCrab объявили, что отходят от дел. Соответствующее заявление было сделано в официальной ветке известного хакерского форума, где GandCrab рекламировался с самого момента появления в 2018 году.

В своем послании разработчики GandCrab похвастались, что собираются «уйти на заслуженную пенсию», так как в общей сложности выкупы принесли преступникам более 2 миллиардов долларов и операторы получали примерно 2,5 миллиона долларов в неделю (150 миллионов долларов в год). Эксперты в области безопасности сходятся во мнении, что эти цифры вряд ли соответствуют действительности.

«Мы успешно обналичили эти деньги и легализовали их в различных сферах бизнеса, как в реальной жизни, так и в интернете. Мы уходим на заслуженную пенсию. Мы доказали, что можно творить злодеяния, но возмездие не придет», — пишут создатели GandCrab.

Хуже того, разработчики GandCrab заявили, что вместе с закрытием сервиса они намерены удалить все ключи дешифрования, то есть восстановить файлы пострадавших станет невозможно. Неизвестно, пытаются ли создатели шифровальщика таким образом запугать пострадавших и побудить их заплатить выкупы или же в самом деле планируют уничтожить ключи. Стоит заметить, что, отходя от дел, разработчики других шифровальщиков (например, TeslaCrypt, XData и Crysis), напротив, публиковали оставшиеся ключи в открытом доступе, чтобы жертвы могли восстановить данные.

Но к счастью для пользователей, вскоре после объявления о грядущем закрытии GandCrab эксперты компании Bitdefender, Европола и ФБР представили новый инструмент для дешифровки данных. Это решение работает даже для новейших версий GandCrab 5.0 и GandCrab 5.2, а также для более старых версий 1, 4.

Напомню, что GandCrab был одним из наиболее активных вымогателей на рынке весь последний год. Так, эксперты компании Bitdefender уже трижды выпускали инструменты для дешифровки файлов после атак GandCrab (1, 2, 3). Эти бесплатные инструменты, по словам Bitdefender и правоохранительных органов, помогли более чем 30 тысячам жертв шифровальщика и предотвратили выплату злоумышленникам более 50 миллионов долларов. Однако весь прошедший год вымогатель продолжал активно обновляться и совершенствоваться, после чего дешифровщики переставали работать.

Новейший дешифровщик был выпущен Bitdefender в сотрудничестве с Европолом, румынской полицией, DIICOT, ФБР, Национальным агентством по борьбе с преступностью Великобритании, а также другими европейскими правоохранителями. Инструмент доступен для загрузки на сайте Bitdefender Labs, а также в рамках проекта No More Ransom.

Равно как и в предыдущих случаях, инструмент для расшифровки появился не потому, что обнаружилась какая-то брешь в алгоритме шифрования. Вместо этого Bitdefender, в сотрудничестве с правоохранительными органами, получила доступ к управляющим серверам GandCrab, и эксперты извлекли ключи дешифрования, необходимые для расшифровки файлов жертв.

В Роскомнадзоре недовольны

Как сообщил журналистам ТАСС глава РКН Александр Жаров, он по-прежнему недоволен тем, что фильтрация запрещенного контента в Google остается на уровне около 68–70%.

«Мы уже в процессе составления [протокола], административное дело находится в процессе развития, поскольку ситуация с фильтрацией запрещенного трафика компании Google не меняется. Грозит им [корпорации Google] штраф в 700 000 рублей. Думаю, до конца июля точно уже все формальные процедуры пройдут: составление протокола, приглашение представителя компании на протокол. Но вдруг Google все исполнит. Мы стремимся к тому, чтобы закон был исполнен, а не штрафовать»

— Александр Жаров

Manifest V3

Как мы уже неоднократно рассказывали, вокруг грядущего Manifest V3 по-прежнему ведутся жаркие споры. Напомню, что блокировщики контента и другие расширения для Chrome могут пострадать из-за изменений, которые инженеры Google планируют внести в третью версию манифеста, определяющего возможности и ограничения для расширений.

Суть проблемы заключается в том, что в Google намерены ограничить работу webRequest API, а это может негативно сказаться на функционировании блокировщиков контента и не только. Вместо webRequest разработчикам будет предложено использовать declarativeNetRequest API, и, по словам многих девелоперов, переход на другой API, сильно отличающийся от webRequest и во многом ему уступающий, в сущности, станет «смертью» их продуктов.

По данным на конец мая 2019 года, разработчики Google решили, что функциональность webRequest останется прежней только для корпоративных клиентов, а для остальных API будет ограничен, как и планировалось ранее. Это известие немедленно дало толчок новому витку споров и критики.

Но не стоит забывать и о том, что релиз Manifest V3 повлияет на кодовую базу Chromium в целом, то есть изменения затронут и другие браузеры. Спеша успокоить своих пользователей, разработчики Opera, Brave и Vivaldi уже сообщили официально, что не намерены поддерживать взятый Google курс на борьбу с блокировщиками.

Так, журналисты издания ZDNet связались с главой Brave Software Бренданом Эйхом (Brendan Eich), и тот заверил, что Brave продолжит поддерживать webRequest для всех расширений. В частности, по-прежнему будут работать uBlock Origin и uMatrix, созданные Реймондом Хиллом — в настоящее время главным критиком грядущих изменений в Manifest V3. Также Эйх напомнил, что в браузере компании есть встроенный блокировщик рекламы, который можно использовать в качестве альтернативы любому расширению.

Представители ZDNet поговорили и с разработчиками Opera, которые тоже сообщили, что столь необходимые блокировщикам API, скорее всего, продолжат работать в Opera (невзирая на то что в Chrome они отключатся). К тому же во всех версиях Opera тоже есть собственный блокировщик рекламы, и в худшем случае пользователи всегда могут переключиться на него.

Девелоперы Vivaldi в официальном блоге уточнили, что все зависит от того, как именно Google реализует ограничения. Однако в компании пообещали в любом случае предоставить пользователям выбор. Разработчики пишут, что существует множество возможных сценариев реагирования на третью версию манифеста, включая даже восстановление функциональности API — а это команде Vivaldi уже приходилось делать ранее. Если же API удалят полностью, разработчики обещают рассмотреть альтернативы, вплоть до создания каталога ограниченных расширений.

«Хорошая новость заключается в том, что, какие бы ограничения ни наложила Google, в конечном итоге мы сможем их снять. Наша миссия всегда состоит в том, чтобы у вас был выбор», — пишут представители Vivaldi.

Единственный браузер, разработчики которого пока не обозначили свою позицию по отношению к грядущему Manifest V3, — это Edge компании Microsoft. Напомню, что о переводе Edge с движка EdgeHTML на Chromium было объявлено в конце прошлого года, в настоящее время уже вышла превью-версия обновленного браузера.

Опасные «чистильщики»

-

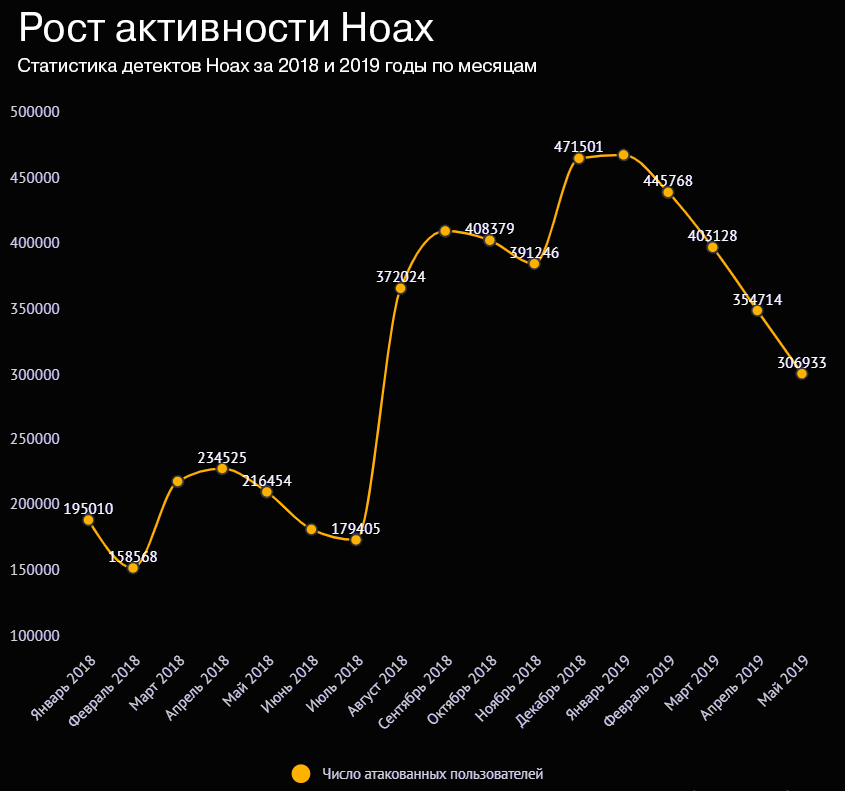

Эксперты «Лаборатории Касперского» зафиксировали двукратное увеличение числа пользователей, столкнувшихся с hoax system cleaners — программами для очистки компьютера и оптимизации его работы, которые специально пугают жертву ложной информацией о критичности состояния ее устройства и вынуждают жертву платить за избавление от проблем.

-

В первой половине 2019 года загрузить на свои устройства такие утилиты пытались почти 1,5 миллиона пользователей. В аналогичном периоде 2018 года этот показатель был значительно меньше — 747 000 пользователей.

-

В первой пятерке стран, чьи пользователи в наибольшей степени подвергаются риску пострадать от опасных чистильщиков, оказались Япония (12% пользователей), Германия (10%), Беларусь (10%), Италия (10%) и Бразилия (9%).

-

В России с hoax-программами столкнулся каждый 11-й пользователь.

Exim под атаками

В начале июня 2019 года исследователи из компании Qualys обнаружили опасную проблему CVE-2019-10149 в почтовом агенте Exim (версии 4.87–4.91), позволяющую злоумышленникам запускать команды от имени root на удаленных почтовых серверах.

Уязвимость представляет опасность для половины всех почтовых серверов в интернете. Дело в том, что, по данным на июнь 2019 года, 57% всех почтовых серверов (507 389) действительно используют Exim, а по другим данным количество установок Exim намного выше — порядка 5,4 миллиона.

Эксперты предупреждали, что эксплуатация найденной уязвимости крайне проста, и прогнозировали, что злоумышленники создадут эксплоит для проблемы за считаные дни. К сожалению, опасения специалистов полностью подтверждаются: уязвимость уже используют как минимум две хакерские группы.

Первую волну атак обнаружил независимый ИБ-специалист Фредди Лиман (Freddie Leeman). Атаки начались 9 июня и исходили с управляющего сервера, расположенного по адресу http://173.212.214.137/s.

В последующие дни стоящая за атаками группировка изменяла типы распространяемой малвари и скриптов, то есть экспериментировала с атаками и пока явно не определилась с тем, как лучше эксплуатировать проблему и обернуть ее себе на пользу.

Вторая группировка принялась действовать параллельно с первой. По данным компании Cyren, атаки начались 10 июня. Эта группа злоумышленников поставила своей целью внедрить бэкдор на серверы MTA, загрузив shell-скрипт и добавив ключ SSH к root-аккаунту. Известно, что вторая группа атакующих сосредотачивает свои усилия на системах Red Hat Enterprise Linux (RHEL), Debian, openSUSE и Alpine Linux.

На вторую волну атак обратили внимание и другие специалисты, в том числе из компании Cybereason. Они пишут, что вторая группировка не только эксплуатирует уязвимость в Exim, но и использует самораспространяющийся компонент, который, подобно червю, может доставлять эксплоит для Exim на другие серверы. Кроме того, хакеры загружают и устанавливают на скомпрометированные серверы майнеры криптовалюты.

В конце месяца специалисты Microsoft предупредили, что инфраструктура Azure также пострадала от этого червя. К счастью, по данным компании, Azure успешно ограничивает его распространение и не позволяет «плодиться» дальше.

Тем не менее клиентов предостерегают, что другая часть малвари по-прежнему работает. Хотя червь не сможет самостоятельно распространяться, взломанные машины Azure все равно останутся скомпрометированными и будут заражены майнером. Он ощутимо замедляет работу инфицированных систем, и, хуже того, злоумышленники могут в любой момент установить другие вредоносные программы на виртуальные машины Azure, используя ту же уязвимость в Exim.

Администраторам рекомендуют как можно скорее обновить Exim до версии 4.92, чтобы защитить серверы от возможных атак.

Инкубаторы малвари

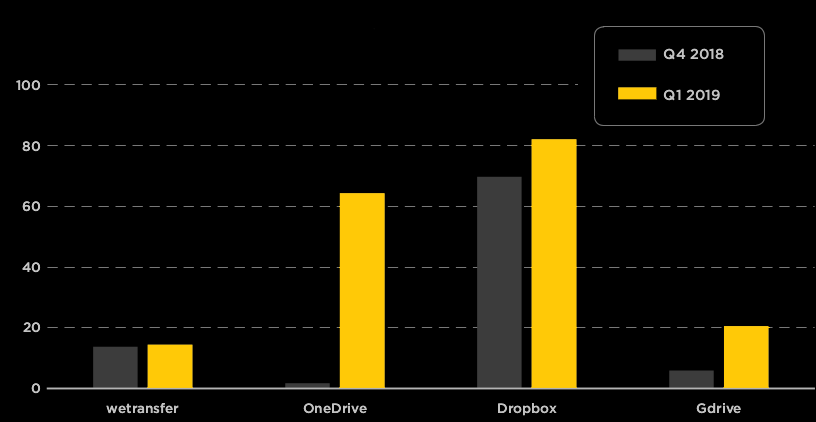

В этом месяце эксперты компании FireEye подготовили отчет о главных киберугрозах первого квартала 2019 года. Одним из интересных наблюдений экспертов оказалось значительное увеличение количества вредоносных файлов, хранящихся в облачных сервисах.

-

Наибольший прирост малвари наблюдается в Microsoft OneDrive. Так, в первом квартале количество вредоносных файлов в OneDrive выросло сразу на рекордные 60% по сравнению с 2018 годом.

-

Как видно на иллюстрации ниже, злоумышленники также нередко используют для размещения малвари Google Drive и Dropbox, однако до «популярности» облачного сервиса Microsoft этим платформам далеко.

Криптовалютные взломы

За прошедший месяц сразу несколько криптовалютных сервисов подверглись кибератакам. Некоторые инциденты оказались успешными для злоумышленников, другие же не совсем.

Взлом ради защиты

В ходе аудита кошелька Agama, предназначенного для работы с криптовалютой Komodo (KMD) и альткойнами, эксперты npm обнаружили опасную уязвимость, которая угрожала безопасности пользователей.

Исследователи заметили вредоносное обновление в составе библиотеки electron-native-notify (версия 1.1.6) — после обновления в ее коде появилась функциональность для хищения seed'ов кошельков и парольных фраз из криптовалютных приложений. Эксперты не сразу поняли, что имеют дело с атакой на цепочку поставок: библиотека была нацелена на разработчиков приложения, которые в итоге внедрили ставшую вредоносной библиотеку в свой продукт. Как нетрудно понять, этим приложением был кошелек Agama, созданный командой Komodo и использующий в работе EasyDEX-GUI. Именно EasyDEX-GUI, как оказалось, подгружал опасную библиотеку electron-native-notify.

Хотя вредоносный код появился в electron-native-notify еще в марте 2019 года, в Agama он проник только 13 апреля, с выходом версии Agama 0.3.5. По данным специалистов npm, код злоумышленников функционировал, как и было задумано: похищал seed’ы и парольные фразы и передавал эти данные на удаленный сервер. В итоге операторы этой кампании получали возможность похитить средства пользователей Agama.

Когда о проблеме стало известно, разработчики Komodo приняли решение действовать, срочно обезопасив своих пользователей и их средства. Для этого они сами эксплуатировали ту же самую уязвимость, что и злоумышленники, в итоге получили в свое распоряжение множество seed’ов, а затем вывели все эти средства из-под удара.

Таким образом с уязвимых кошельков было спасено около 8 миллионов токенов KMD и 96 BTC. В противном случае эти средства могли бы украсть злоумышленники. Средства были переведены на отдельные кошельки, где, как уверяют разработчики, они находятся в полной безопасности и под контролем команды Komodo.

Теперь пользователи могут запросить возврат своих токенов через специально созданную страницу. Также им рекомендуется завести новые адреса KMD и BTC, использовать новые seed’ы и парольные фразы.

GateHub

Увы, пользователям кошелька GateHub повезло меньше. Неизвестные злоумышленники похитили у пользователей сервиса 23,2 миллиона токенов Ripple (XRP), общей стоимостью около 9,5 миллиона долларов.

Согласно официальному заявлению администрации GateHub, в компании полагают, что хакеры каким-то образом злоупотребили API кошелька, однако, как именно это произошло, не уточняется.

«Мы зафиксировали рост количества вызовов API (с подлинными токенами доступа), поступающих от небольшого числа IP-адресов. Это могло быть связано с тем, как злоумышленник получил доступ к зашифрованным секретным ключам. Впрочем, это не объясняет, как злоумышленник получил другую информацию, необходимую для расшифровки ключей», — пишут разработчики и уточняют, что все токены были отозваны 1 июня 2019 года, а подозрительные обращения к API прекратились.

Немного больше деталей случившегося можно найти в неофициальном отчете команды XRP Forensics. К примеру, исследователям удалось определить двенадцать XRP-адресов, на которые злоумышленники вывели похищенные средства. На момент публикации отчета аналитики проследили путь около 23 200 000 XRP, украденных у 80–90 пользователей. При этом сообщается, что преступники уже отмыли через обменники и микшер-сервисы порядка 13 100 000 XRP.

О том, как именно была реализована данная атака, эксперты XRP Forensics тоже не сообщают ничего, так что пользователям остается ждать официального заявления компании, которое будет сделано после завершения внутреннего расследования.

Bitrue

Биржа Bitrue подверглась кибератаке уже во второй раз за текущий год. В январе 2019 года ресурсу повезло: тогда Bitrue стала жертвой атаки 51%, в ходе которой злоумышленники пытались похитить 13 тысяч токенов Ethereum Classic (ETC) на сумму более 100 тысяч долларов. Но тогда подозрительную активность заметили вовремя и атаку удалось предотвратить.

Вторая атака, произошедшая в конце июня, к сожалению, не была обнаружена вовремя. Неизвестным злоумышленникам удалось похитить с горячего кошелька сингапурской криптовалютной биржи 9,3 миллиона токенов Ripple (XRP) и 2,5 миллиона токенов Cardano (ADA) общей стоимостью 4,25 миллиона долларов и 225 тысяч долларов соответственно.

После обнаружения атаки торги на Bitrue сразу же были прекращены, и теперь платформа временно не работает. Конечно, расследование инцидента еще далеко от завершения, и практически никаких подробностей опубликовано не было, но, по предварительным данным, в результате атаки пострадали около 90 пользователей.

Bitrue уже сотрудничает с правоохранительными органами и представителями других обменников (Bittrex, ChangeNOW и Huobi), стараясь блокировать украденные преступниками средства и помешать деньгам окончательно затеряться.

Представители биржи уверяют, что сейчас ситуация уже находится под полным контролем, и обещают всем пострадавшим возместить 100% потерянных средств.

Бабло важнее безопасности

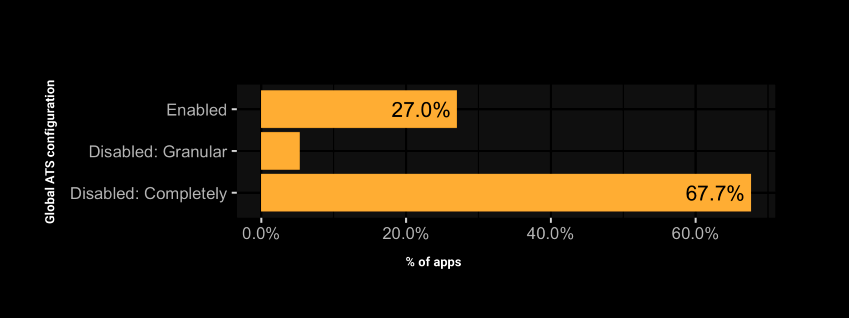

Защитная функция ATS (App Transport Security) была представлена еще в 2015 году, с релизом iOS 9, и должна блокировать все небезопасные HTTP-соединения между приложением и его удаленным сервером. Изначально Apple собиралась сделать применение ATS обязательным для всех приложений, однако в конце 2016 года отказалась от этого плана, а использование ATS так и осталось необязательным.

-

Как показало исследование компании Wandera, теперь, три года спустя, ATS по-прежнему не пользуется популярностью у разработчиков.

-

Аналитики изучили 30 000 приложений для iOS и установили, что 67,8% из них отключают ATS полностью.

-

Лишь 27% приложений применяют ATS для постоянного обеспечения зашифрованной связи и блокировки незашифрованных HTTP-соединений.

-

Еще около 5,3% приложений используют ATS частично, отключая функцию для определенных доменов.

-

По мнению исследователей, такая нелюбовь разработчиков к ATS объясняется весьма просто: рекламные платформы и сети очень часто рекомендуют в документации отключать ATS внутри приложений, чтобы iOS не блокировала связь с рекламными серверами в случае возникновения ошибок.

-

По статистике, ATS чаще используется в платных приложениях — они не так сильно зависят от доходов от рекламы, и у разработчиков нет нужды отключать защиту ради собственной выгоды.

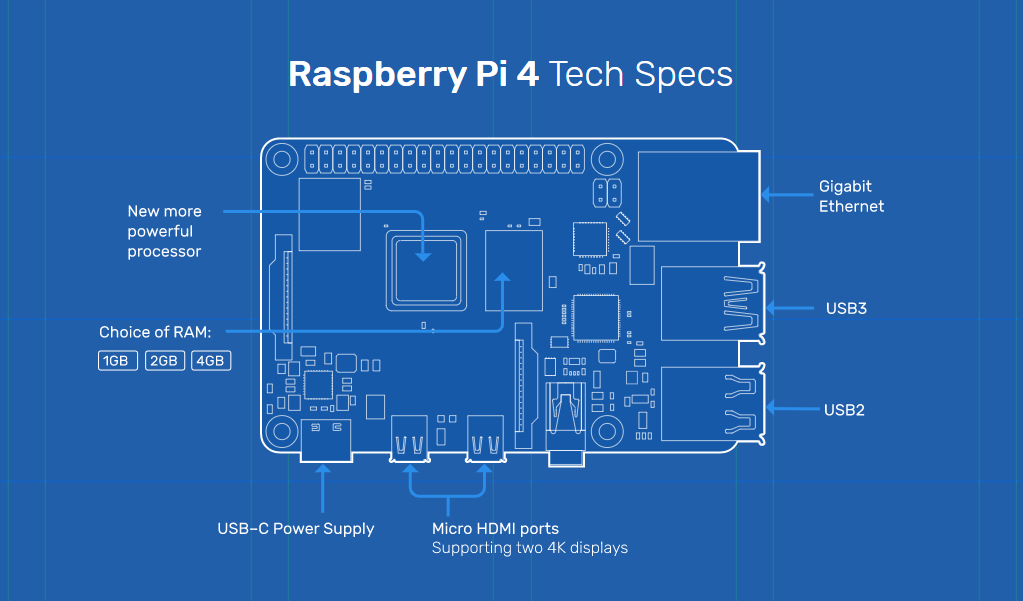

Raspberry Pi 4

Разработчики Raspberry Pi Foundation официально представили четвертое поколение одноплатных компьютеров Raspberry Pi. Теперь миниатюрные «малинки» стали еще мощнее.

Релиз Raspberry Pi 4 состоялся существенно раньше запланированного срока, так как компания Broadcom сумела крайне оперативно запустить в производство чипы BCM2711, лежащие в сердце нового гаджета.

По сравнению со старыми моделями Raspberry Pi 4 значительно изменился и обзавелся сразу несколькими заметными новшествами. Основные технические характеристики нового одноплатника таковы:

- четырехъядерный 64-битный процессор Cortex-A72 с поддержкой H.264 и H.265 и частотой 1,5 ГГц;

- оперативная память LPDDR4 SDRAM объемом 1, 2 или 4 Гбайт на выбор;

- два порта micro-HDMI с поддержкой двух мониторов и 4K;

- VideoCore VI GPU с поддержкой OpenGL ESx;

- поддержка Bluetooth 5.0, два порта USB 3.0 (в дополнение к двум USB 2.0) и порт USB Type-C, заменивший micro-USB;

- полноценный Ethernet 1 Гбит/с (USB больше не будет «бутылочным горлышком»), Wi-Fi с поддержкой 802.11ac.

Стоимость новинки напрямую зависит от количества памяти на борту. Так, версия с 1 Гбайт ОЗУ стоит 35 долларов США, а вариации с 2 и 4 Гбайт обойдутся в 45 или 55 долларов соответственно.

Разработчики уверяют, что по производительности Raspberry Pi 4 вполне можно сравнить с деcктопами на 32-битной архитектуре. К примеру, специалисты Tom’s Hardware, уже протестировавшие новинку в деле, пишут, что миниатюрный компьютер без труда справляется с такими повседневными задачами, как работа с GIMP, Libre Office, и может без труда открывать пятнадцать вкладок в Chromium-браузерах.

Самый серьезный промах Билла Гейтса

YouTube-канал Village Global опубликовал большое интервью с Биллом Гейтсом. Во время беседы тот рассказал, что одним из своих самых серьезных промахов считает упущенную Microsoft возможность на рынке мобильных ОС.

«Мир программного обеспечения (особенно если речь идет о платформах) — это рынки, где победитель забирает все. Поэтому величайшая ошибка, когда-либо допущенная из-за плохого управления, в которое я был вовлечен, — это тот факт, что Microsoft не стала тем, чем сейчас является Android. То есть Android — это стандартная платформа для телефонов, помимо Apple. Этот [рынок] могла бы естественным путем завоевать Microsoft.

Понимаете, в данном случае победитель действительно забирает все. Если у вас есть вдвое меньше приложений, вы находитесь на пороге полного краха. На рынке есть место лишь для одной операционной системы, помимо Apple. Сколько это стоит? Порядка 400 миллиардов, которые могли бы перейти от компании G к компании M»

— Билл Гейтс

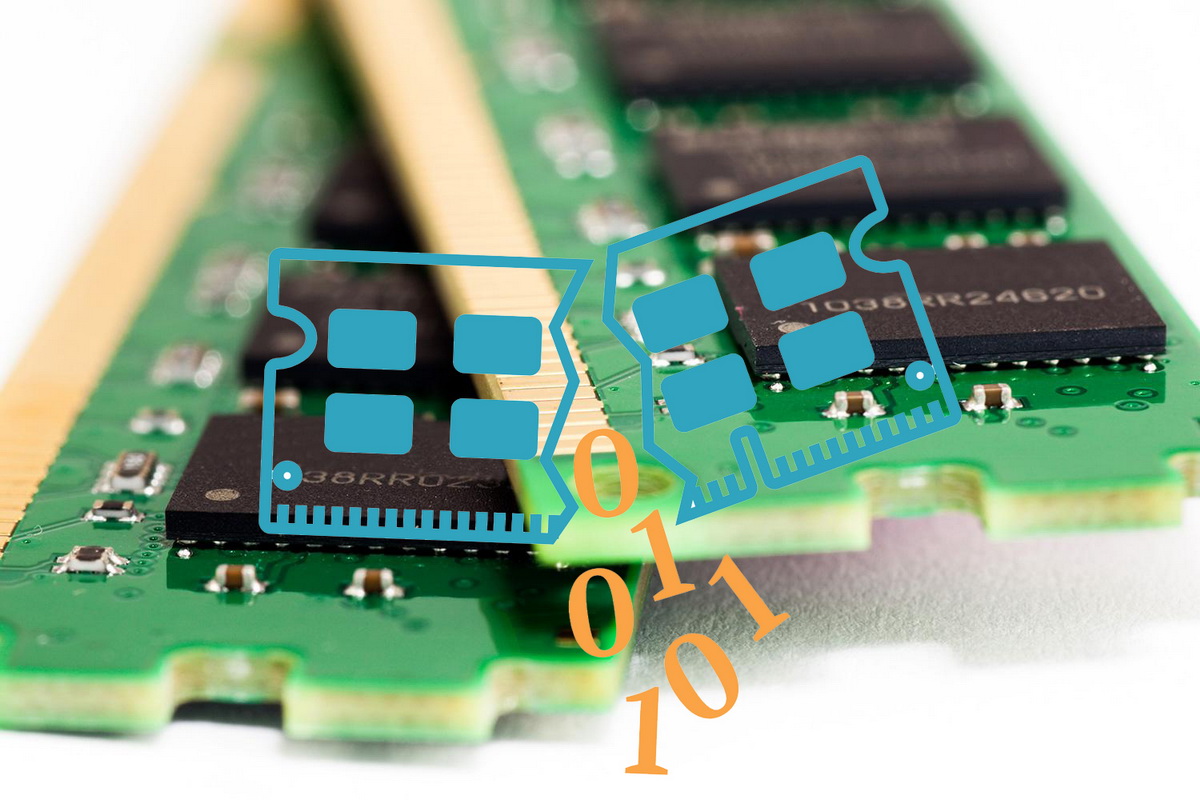

RAMBleed

Сводная группа ученых из США, Австралии и Австрии опубликовала доклад о новой вариации атаки на проблему Rowhammer. Методика получила название RAMBleed (CVE-2019-0174), и от предыдущих версий ее отличает опасная особенность: атаку можно использовать для кражи данных с целевого устройства, а не только для изменения существующих данных или повышения привилегий.

Напомню, что оригинальную атаку Rowhammer еще в 2014 году придумали исследователи из университета Карнеги — Меллона. Ее суть сводилась к тому, что в результате определенного воздействия на ячейки памяти электромагнитное излучение может повлиять на соседние ячейки и значения битов в них изменятся.

За прошедшие с тех пор годы исследователи успели доказать, что перед Rowhammer может быть уязвима память DDR3 и DDR4, а также атаку научились эксплуатировать через JavaScript и успели приспособить против Microsoft Edge и виртуальных машин Linux. Существует даже вариация Rowhammer, представляющая опасность для устройств на Android, а эффективность атак научились повышать при помощи видеокарт.

Как уже было сказано выше, RAMBleed отличается от других — атака позволяет похитить информацию из RAM, перенеся данные из защищенной области памяти в ячейки, доступные с обычными правами.

Чтобы добиться этого, специалисты использовали комбинацию сразу нескольких проблем и техник, включая: злоупотребление buddy allocator в Linux; создание механизма Frame Feng Shui, который помещает страницы программы-жертвы в нужную область памяти; создание нового метода упорядочивания данных в памяти и «простукивания» (row hammering) рядов для определения того, какие именно данные расположены в соседних ячейках.

Интересно и то, что от RAMBleed не спасает даже ECC-защита. Напомню, что ECC-память автоматически распознает и исправляет спонтанно возникшие изменения (ошибки) битов, то есть защищает от различных вариаций Rowhammer. Нужно сказать, что исходно ECC-память создавалась не как защита от Rowhammer. В 1990-е годы ее разработчиков больше волновало возможное влияние на биты альфа-частиц, нейтронов и подобного. Однако до недавнего времени считалось, что от атак Rowhammer ECC защищает ничуть не хуже.

Исследователи поясняют: в случае использования RAMBleed атакующему достаточно знать, что бит на странице перевернулся, а потом был исправлен. Злоумышленник все равно может узнать, какие биты были исправлены, определить значение, из которого или к которому они были исправлены, и все это никак не помешает проведению атаки.

Эксперты уже уведомили о новом векторе Rowhammer-атак инженеров Intel, AMD, OpenSSH, Microsoft, Apple и Red Hat. Хотя DDR3 и DDR4 уязвимы перед новой атакой, специалисты все же советуют пользователям выбирать DDR4 с TRR, так как эксплуатировать проблему в таком случае становится весьма трудно.

Крупное обновление VLC

-

Релиз VLC 3.0.7 стал самым крупным обновлением безопасности за всю историю популярного плеера. И все благодаря программе поиска уязвимостей Free and Open Source Software Audit (FOSSA), которую спонсируют власти ЕС.

-

Глава VideoLan и один из ведущих разработчиков VLC Media Player Жан-Батист Кемпф (Jean-Baptiste Kempf) рассказал, что благодаря работе исследователей и выплатам FOSSA релиз VLC 3.0.7 получился особенным.

-

В общей сложности в этом выпуске было исправлено 33 уязвимости. Две проблемы получили статус высокоопасных, 21 баг оценивается как средний, и еще 20 уязвимостей считаются малоопасными.

-

Наиболее результативным из всех исследователей стал пользователь под ником ele7enxxh, который нашел в популярном плеере сразу 13 багов на общую сумму 13 265 долларов.

Опасные дыры Firefox

В двадцатых числах июня инженеры Mozilla выпустили обновленные версии Firefox 67.0.3 и Firefox ESR 60.7.1, устранив в браузере уязвимость нулевого дня CVE-2019-11707, которая уже находилась под атаками. Баг получил статус критического, так как позволял выполнить произвольный код на машинах с уязвимыми версиями Firefox. Уязвимость была обнаружена экспертом Google Project Zero Сэмюэлем Гроссом и командой Coinbase Security.

Но вскоре выяснилось, что уязвимостей было сразу две, их объединили и использовали для атак на сотрудников Coinbase, а не на простых пользователей.

Специалист по безопасности Coinbase Филип Мартин (Philip Martin) рассказал в Twitter, что 17 июня инженеры Coinbase обнаружили и блокировали попытку атаки на своих сотрудников. Неизвестные злоумышленники прибегли к упомянутой 0day-уязвимости в Firefox в сочетании с еще одной проблемой нулевого дня, позволявшей осуществить побег из песочницы.

Интересно, что специалист Google Project Zero Сэмюэль Гросс исходно обнаружил уязвимость CVE-2019-11707 еще 15 апреля 2019 года, о чем и поспешил уведомить разработчиков через Bugzilla. Как Гросс объяснил теперь, уязвимость позволяла удаленному атакующему выполнить произвольный код в браузере жертвы, но для дальнейшего развития атаки требовалась еще одна уязвимость, позволяющая сбежать из песочницы и запустить код на уровне ОС.

Не совсем ясно, каким образом атаковавшие Coinbase злоумышленники узнали об этой RCE-уязвимости и успели воспользоваться ей до выхода патчей. Здесь возможно несколько сценариев:

- атакующие обнаружили ту же самую уязвимость самостоятельно;

- атакующие получили доступ к багтрекеру Mozilla;

- атакующие взломали учетную запись сотрудника Mozilla и получили доступ к нужному разделу Bugzilla;

- атакующие взломали сам портал Bugzilla (подобное уже случалось).

В Coinbase подчеркнули, что замеченные атаки не были направлены против пользователей, однако эксперты опасаются, что другие организации, так или иначе связанные с криптовалютами, тоже могут стать мишенями данной преступной группы.

Так, по словам Филипа Мартина, злоумышленники могут распространять фишинговые письма, заманивая своих жертв на специальные веб-страницы. Если жертва использует Firefox, такая страница будет способна похитить пароли из браузера и другие данные. Подчеркивается, что атаки нацелены на пользователей как Mac, так и Windows и для каждой ОС используется разная малварь.

Изучив индикаторы компрометации, обнародованные Мартином, Ник Карр (Nick Carr) из компании FireEye заметил, что те соответствуют активности, которую эксперты FireEye наблюдали в период между 2017 и 2019 годами. Тогда атаки тоже были направлены на финансовые учреждения и биржи криптовалют.

В свою очередь, эксперт по безопасности macOS Патрик Вордл (Patrick Wardle) уже опубликовал детальный анализ вредоноса, предназначенного для Mac и распространявшегося с помощью проблемы CVE-2019-11707. Вордл получил образец по почте от человека, который утверждал, что его полностью обновленный Mac подвергся атаке через уязвимость в Firefox. Причем пострадавший писал, что до недавнего времени он был связан с обменом криптовалюты.

Исследователь отмечает, что изученная им малварь весьма похожа на старый вредонос OSX.Netwire (Wirenet), предназначенный для хищения паролей из Linux и OS X. Это может означать, что за созданием вредоносов стоит один и тот же человек или группа злоумышленников. Хуже того, Вордл обнаружил, что новой малвари удается обмануть защиту XProtect и Gatekeeper.

Еще один анализ был опубликован независимым ИБ-экспертом Виталием Кремезом (Vitali Kremez), который проанализировал обе полезные нагрузки (для macOS и Windows), распространявшиеся с помощью эксплоита для Firefox. Исследователь обнаружил в свежих атаках некоторые параллели с эксплуатацией уязвимости нулевого дня WinRAR, что была найдена и исправлена весной текущего года.

Малварь под видом игр

Аналитики «Лаборатории Касперского» собрали статистику о вредоносных кампаниях, нацеленных на геймеров. Как оказалось, с мая по осенний период обычно наблюдается всплеск фишинговой активности через ведущие игровые платформы.

-

Фишинговые атаки, нацеленные на геймеров, обычно связаны с крупными игровыми платформами и издательскими брендами. Так, фишеры часто подделывают бренды EA Origin, Blizzard Battle.net и Steam.

-

Если в 2018 году на игроков совершались примерно по 500 атак в день, то после 16 ноября 2018 года ежедневные цифры регулярно достигают 1500 и 2000 атак.

-

В случае EA (Electronic Arts) пиковое количество ежедневных атак на пользователей увеличилось примерно на треть по сравнению с 2018 годом.

-

Пользователей Steam атакуют еще чаще. Во второй половине 2018 года эксперты фиксировали более 1000 атак в сутки, а к 2019 году это число возросло до 2000 атак в день.

-

В 2019 году рекордное количество атакованных за один день пользователей Steam составило 6383 человека, тогда как максимум 2018 года равнялся 4157.

-

С июня 2018 года по июнь 2019 года 932 464 пользователя пострадали от атак, направленных на распространение вредоносных программ под видом пиратских игр.

-

Лидером в списке таких злоупотреблений стал Minecraft. Вредоносные программы, замаскированные под эту игру, составляют около 30% от общего числа, и они затронули более 310 000 пользователей.

-

На втором и третьем местах оказались GTA 5 (более 112 000 пользователей) и Sims 4 с 105 000 пострадавших.

-

Отлично работает и схема распространения малвари под видом еще не вышедших игр. Так, 80% таких вредоносных программ прятались под масками фейковых FIFA 20, Elder Scrolls 6 и Borderlands 3.

Жабы против гадюк

Эксперты Symantec зафиксировали интересный случай: русскоязычная хакерская группа Turla (она же Waterbug, Snake, WhiteBear, VENOMOUS BEAR и Kypton), известная ИБ-специалистам уже давно, взломала другую небезызвестную хак-группу, иранскую APT34 (она же Oilrig, HelixKitten и Crambus).

Напомню, что первое официальное упоминание Turla датировано 2008 годом и связано со взломом Министерства обороны США. Кроме того, ИБ-специалисты обнаруживали следы Turla в атаках 20-летней давности. Впоследствии с группой связывали многочисленные инциденты информационной безопасности — захват спутниковых каналов связи для маскировки своей деятельности, атаки на органы государственного управления и стратегические отрасли, включая оборонную промышленность.

Последние восемнадцать месяцев эксперты Symantec наблюдали за тремя кампаниями Turla (Symantec называет группировку Waterbug). Так, с начала 2018 года Turla атаковала тринадцать организаций в десяти различных странах, включая министерства иностранных дел в странах Латинской Америки, Ближнего Востока и Европы, министерство внутренних дел в Южной Азии, две правительственные организации на Ближнем Востоке и в Юго-Восточной Азии, а также правительственное учреждение неназванной страны в Южной Азии, базирующееся в другой стране.

В одном из этих случаев аналитики обнаружили доказательства того, что в ноябре 2017 года Turla взломала инфраструктуру иранской APT34. В итоге серверы «конкурентов» использовались для распространения малвари среди систем, ранее зараженных вредоносами Oilrig.

Так, первое свидетельство активности Turla было замечено 11 января 2018 года, когда инструмент Turla (планировщик задач msfgi.exe) был загружен на компьютер в сети жертвы. На следующий день, 12 января 2018 года, Turla вновь использовала сеть APT34, загрузив дополнительную малварь на другие компьютеры, ранее скомпрометированные APT34, распространяя инструмент для кражи учетных данных Mimikatz. По информации Symantec, целью группировки стали власти неназванной страны Ближнего Востока.

При этом исследователи отмечают, что Oilrig, похоже, никак не отреагировали на взлом своей инфраструктуры, хотя иранская APT оставалась активной в сети правительственного учреждения до конца 2018 года, используя для этого другую управляющую инфраструктуру. При этом присутствие Turla в той же сети тоже сохранялось как минимум до сентября 2018 года.

Самые плохие PIN-коды

-

Аналитики компании Splunk опубликовали список PIN-кодов, которые чаще всего используют для защиты смартфонов. Эксперты предупреждают, что порядка 26% всех смартфонов можно взломать, используя составленный ими список PIN-кодов, и просят пользователей ответственнее подходить к их выбору.

-

Самым распространенным кодом для разблокировки и подтверждения действий на смартфоне оказался 1234. За ним следуют 1111, 0000 и 1212. Процент их использования составляет 11%, 6%, 2% и 1%.

Полный список топ-20 выглядит следующим образом:

| ---- |

|---|

| 1234 |

| 1111 |

| 0000 |

| 1212 |

| 7777 |

| 1004 |

| 2000 |

| 4444 |

| 2222 |

| 6969 |

| 9999 |

| 3333 |

| 5555 |

| 6666 |

| 1122 |

| 1313 |

| 8888 |

| 4321 |

| 2001 |

| 1010 |

Западные спецслужбы взломали Яндекс

Журналисты Reuters опубликовали эксклюзивный материал, в котором ссылаются на четыре собственных анонимных источника и рассказывают о компрометации компании Яндекс, произошедшей осенью 2018 года.

По данным Reuters, в октябре-ноябре 2018 года компания Яндекс была заражена малварью Regin, известной ИБ-экспертам с 2014 года. Напомню, что еще пять лет назад издание The Intercept провело собственное расследование и пришло к выводу, что Regin использовался разведывательными агентствами США и Великобритании.

Теперь и источники Reuters акцентируют внимание на том, что этот вредонос используется представителями альянса Five Eyes, который объединяет спецслужбы Австралии, Канады, Новой Зеландии, США и Великобритании. Но точно определить, какая из пяти стран могла стоять за атакой на Яндекс, по словам журналистов, не представляется возможным. По данным источников агентства, хакеры тайно оставались в сети Яндекса в течение нескольких недель.

Сообщается, что неизвестные хакеры, похоже, были нацелены на шпионаж, а не на кражу интеллектуальной собственности. Так, судя по всему, злоумышленники скомпрометировали R&D-подразделение компании и искали техническую информацию, связанную с механизмами аутентификации, которые используются для пользователей Яндекса. Эти данные в дальнейшем могли помочь взломщикам выдать себя за пользователя Яндекса и получить доступ к личным сообщениям.

Представители Яндекса уже отреагировали на публикацию Reuters и подтвердили, что атака действительно имела место.

«Яндекс, как и все крупные интернет-компании, регулярно сталкивается с разнообразными видами киберугроз. Наша корпоративная политика не подразумевает распространения подробной информации о подобных случаях.

Эту попытку атаки наши специалисты своевременно выявили и нейтрализовали в самом начале. Благодаря чему попытка атаки была предотвращена до причинения какого-либо ущерба. Можем заверить, что злоумышленники не смогли получить доступ к данным пользователей сервисов Яндекса», — гласит пресс-релиз компании.