ИБ-специалист Мануэль Гарсия Карденас (Manuel Garcia Cardenas) опубликовал PoC-эксплоит и рассказал об уязвимости нулевого дня, затрагивающей все версии phpMyAdmin, вплоть до новейшей 4.9.0.1.

Проблема относится к CSRF (Cross-Site Request Forgery) уязвимостям и получила идентификатор CVE-2019-12922. Уязвимости был присвоен средний уровень опасности, так как она позволяет атакующему только удалять серверы в панели phpMyAdmin, но не позволит удалить БД и таблицы.

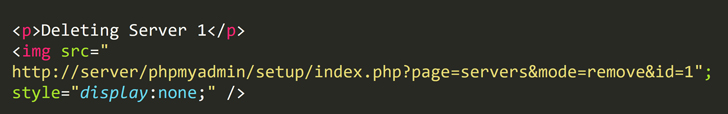

Для эксплуатации бага злоумышленнику нужно лишь отправить специальную ссылку администратору, который уже залогинен в панели phpmyAdmin в том же браузере. Кликнув по такой ссылке, содержащей специальный запрос от имени пользователя, администратор удалит свой сервер, так как произойдет CSRF-атака, построенная на некорректном использовании метода HTTP. Карденас подчеркивает, что эксплуатация проблемы весьма проста, так как атакующему не нужно знать ничего, кроме URL целевого сервера.

Хотя эксперт обнаружил проблему еще в июне 2019 года, баг по-прежнему не исправлен, в том числе и в составе сборки phpMyAdmin 5.0.0-alpha1, вышедшей в июле. Выждав положенные 90 дней, Карденас опубликовал детальное описание уязвимости в открытом доступе, а также приложил к своему отчету PoC-эксплоит. Пока для защиты от подобных атак исследователь рекомендует администраторам не кликать на подозрительные ссылки.