Специалисты ESET обнаружили новую малварь, созданную китайскими злоумышленниками из группировки Winnti и предназначенную для внесения изменений в базы Microsoft SQL Server (MSSQL) с целью создания бэкдора. В качестве дополнительного преимущества бэкдор скрывает сеансы в логах соединений базы данных каждый раз, когда хакеры используют «волшебный пароль», что помогает злоумышленникам оставаться незамеченными.

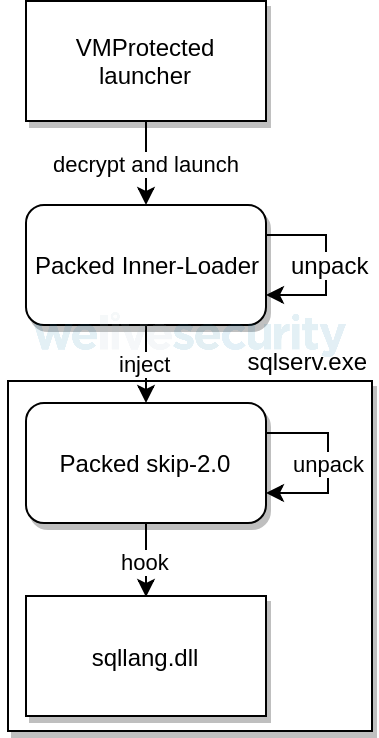

Инструмент получил название skip-2.0 и предназначен для модификации функций MSSQL, которые отвечают за обработку аутентификации. Злоумышленники разворачивают бэкдор уже после компрометации целей другими способами, так как для установки хуков требуются административные привилегии. Фактически инструмент используется для повышения скрытности и создания устойчивого присутствия.

Основная идея skip-2.0 состоит в том, чтобы создать вышеупомянутый «волшебный пароль». Если такой пароль вводится в любом сеансе аутентификации, пользователю автоматически предоставляется доступ, тогда как обычные функции ведения логов и аудита не работают, в результате чего возникает призрачный, нигде не учтенный сеанс.

По данным экспертов, skip-2.0 работает только с серверами MSSQL версий 12 и 11. И хотя MSSQL Server 12 выпущена в далеком 2014 году, по данным Censys, именно эта версия является наиболее часто используемой.

В ходе анализа кода skip-2.0 эксперты обнаружили улики, которые связывают его с другими инструментами Winnti, в частности с бэкдорами PortReuse и ShadowPad. PortReuse — бэкдор для IIS-серверов, обнаруженный ESET в скомпрометированных сетях поставщиков оборудования и программного обеспечения в Южной Азии в начале текущего года. ShadowPad —бэкдор-троян для Windows, впервые замеченный внутри приложений, созданных южнокорейским производителем ПО NetSarang, когда китайские хакеры взломали его инфраструктуру в середине 2017 года.

«Такой бэкдор может позволить злоумышленникам скрыто копировать, изменять или удалять содержимое баз данных. Это может быть использовано, например, для манипулирования внутриигровыми валютами с целью получения финансовой выгоды», — пишут специалисты ESET.

О подобных манипуляциях с внутриигровыми валютами уже сообщалось в начале текущего года, а специалисты FireEye позже связали эти атаки с APT41.