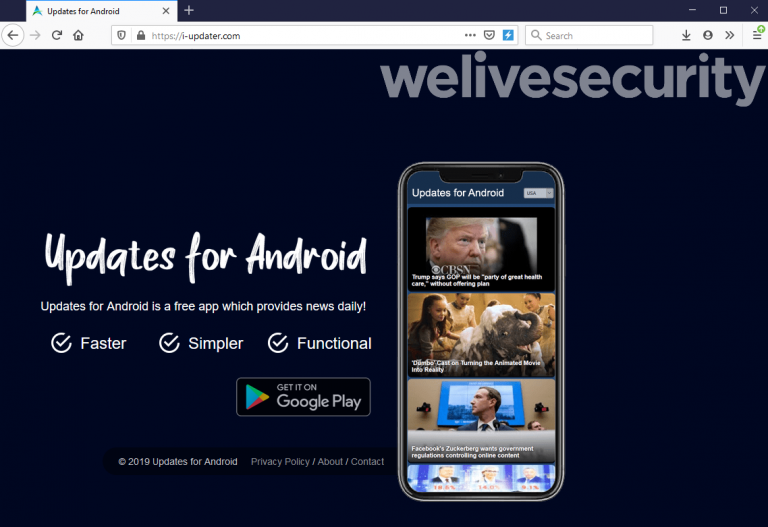

Эксперт компании ESET Лукас Стефанко рассказал в блоге компании о вредоносном приложении Updates for Android, которое обещало предоставлять пользователям обновляемую ленту новостей с сайта i-Updater[.]com. Сайт до сих пор работает, так как сам по себе не является вредоносным.

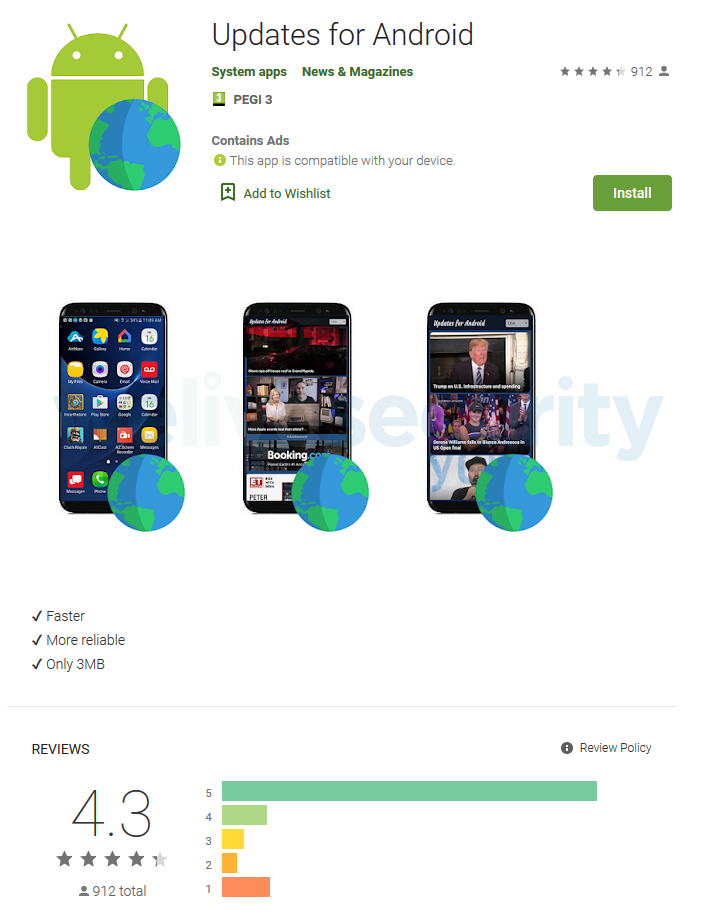

Приложение появилось в Google Play в сентябре 2019 года, было установлено более 50 000 раз и имело неплохие отзывы (средний балл 4,3), однако втайне от пользователей оно использовалось для проведения DDoS-атак, для которых использовались устройства примерно 10% пользователей. Также исследователь отмечает, что само название продукта уже вводило людей в заблуждение.

Стефанко рассказывает, что сразу после загрузки и установки Updates for Android не обладало какой-либо вредоносной функциональностью, что и помогло ему обойти защиту официального каталога приложений. Вредоносные функции появились лишь после одного из обновлений.

По сути, вредоносная функциональность была проста: приложение получало возможность загружать с сервера злоумышленников JavaScript-код и запускать его на пользовательском устройстве. Также после обновления приложение проверяло наличие новых команд на управляющем сервере каждые 150 минут, и идентификатор каждого устройства с активной установкой передавался на тот же сервер.

В итоге, основываясь на полученных от операторов командах, Updates for Android могло отображать рекламу в браузере пользователя, скрывать свое присутствие от пользователя, а также выполнять на устройстве произвольный JavaScript.

Именно функциональность выполнения JavaScript была использована для проведения DDoS-атаки на сайт ESET (eset.com), произошедшей в январе 2020 года. Атака длилась семь часов и проводилась с использованием 4000 уникальных IP-адресов.

В целом DDoS-атаки начинались с того, что взломанное устройство получало команду для загрузки скрипта, который указывал на целевой домен. После этого зараженное устройство отправляло запросы на целевой домен до тех пор, пока C&C-сервер не предоставлял другой скрипт. В итоге зараженные устройства каждую секунду подключались к целевому сайту, чтобы создать избыточную нагрузку на ресурс.

Стефанко отмечает, что эксперты ESET стали свидетелями работы еще шести таких скриптов, каждый из которых содержал новый целевой домен для входящих в ботнет устройств. Атакам подверглись известные новостные сайты и сайты электронной коммерции, большинство из которых расположены в Турции. Со 2 февраля 2020 года скрипт распространяется пустым, то есть злоумышленники пытались эксплуатировать свой ботнет еще в течение двух дней после того, как Google прекратил деятельность Updates for Android.