Эксперты Positive Technologies поделились результатами анализа защищенности сетевых периметров корпоративных информационных систем.

В ходе исследования в 84% организаций были выявлены уязвимости высокого уровня риска, причем в 58% компаний обнаружился хотя бы один узел с уязвимостью высокого уровня риска, для которой существует общедоступный эксплоит.

В открытом доступе специалисты нашли эксплоиты для 10% всех выявленных уязвимостей, а значит, каждую десятую уязвимость можно использовать даже не имея профессиональных навыков или опыта обратной разработки. При этом исследователи подчеркнули, что половина всех обнаруженных уязвимостей может быть устранена простой установкой актуальных обновлений.

«Проблемы с наличием обновлений были выявлены во всех компаниях, — говорит аналитик компании Positive Technologies Яна Авезова, — а в 42% организаций используются программные продукты, производители которых официально прекратили поддержку и больше не выпускают обновления безопасности. Например, в 32% компаний есть приложения, написанные на языке программирования PHP версии 5, который не поддерживается с января 2019 года. К слову, возраст самой старой уязвимости, обнаруженной в ходе инструментального анализа, 16 лет».

На сетевом периметре большинства компаний были выявлены доступные для подключения веб-сервисы, электронная почта, интерфейсы для удаленного администрирования, файловые службы.

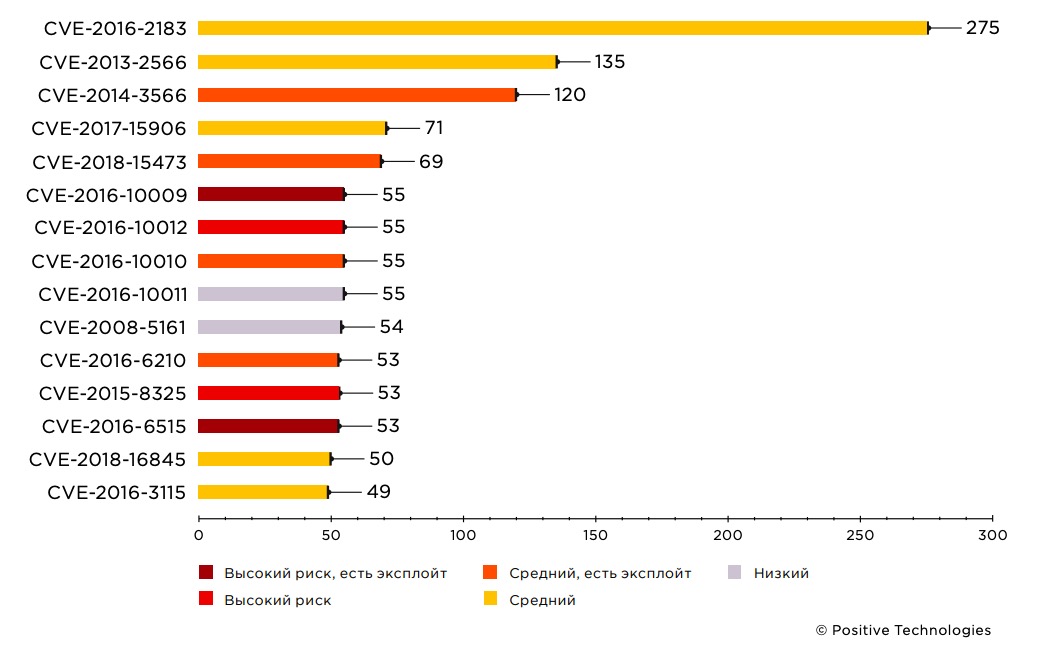

К примеру, отчет экспертов гласит, что в 74% организаций служба SSH напрямую доступна для подключения из интернета. В то же время, каждая пятая уязвимость в ПО связана с ошибками в OpenSSH, которые могут привести к получению контроля над ресурсами сетевого периметра или к проникновению в локальную сеть.

Более чем в половине организаций внешние ресурсы содержат уязвимости, связанные с выполнением произвольного кода или повышением привилегий. Максимальные привилегии позволяют редактировать и удалять любую информацию на узле, следовательно, возникает риск отказа в обслуживании, а для веб-серверов — еще и возможность дефейса, несанкционированного доступа к базе данных, проведения атак на клиентов. Кроме того, у злоумышленника появляется возможность развивать атаку на другие узлы.

Во всех компаниях были выявлены узлы, на которых раскрывается та или иная техническая информация: содержимое конфигурационных файлов, маршруты к сканируемому узлу, версии ОС или поддерживаемые версии протоколов. Чем больше подобной информации об атакуемой системе удается собрать злоумышленнику, тем выше будут его шансы на успех. По мнению экспертов, причина кроется в небезопасной конфигурации служб.

Также исследователи отмечают, что на периметре всех организаций выявлены узлы, уязвимые для атаки SWEET32, а для 84% из них до сих пор актуальна атака POODLE. Если злоумышленнику удастся реализовать эти атаки, он сможет извлечь конфиденциальные данные из зашифрованных соединений.

Более того, риску заражения шифровальщиком WannaCry до сих пор подвержены около 26% организаций, то есть имеют открытый сетевой порт 445/TCP.