Специалисты Check Point обнаружили шпионскую операцию, нацеленную на правительство одной из стран Юго-Восточной Азии. Исследователи заявляют, что неназванная китайская хак-группа в течение трех лет разрабатывала новый бэкдор для Windows. С его помощью хакеры могли в режиме реального времени следить за жертвами: делать скриншоты, редактировать файлы и выполнять другие команды.

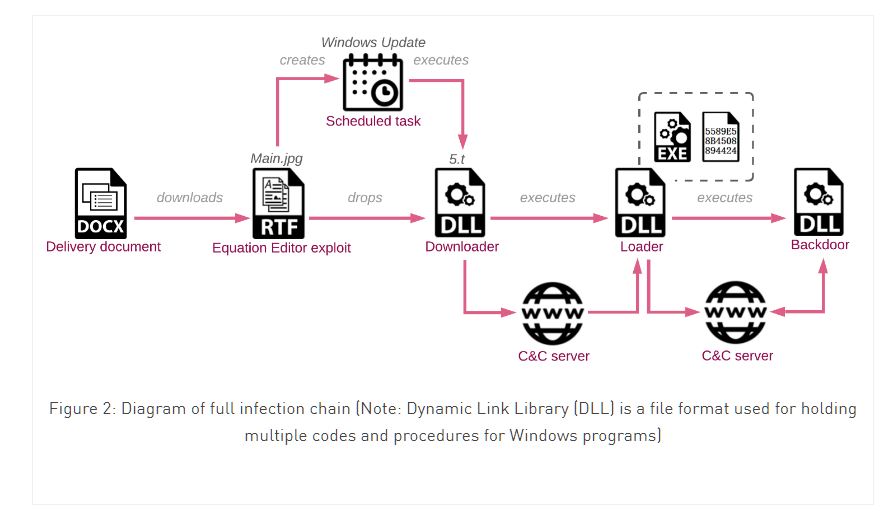

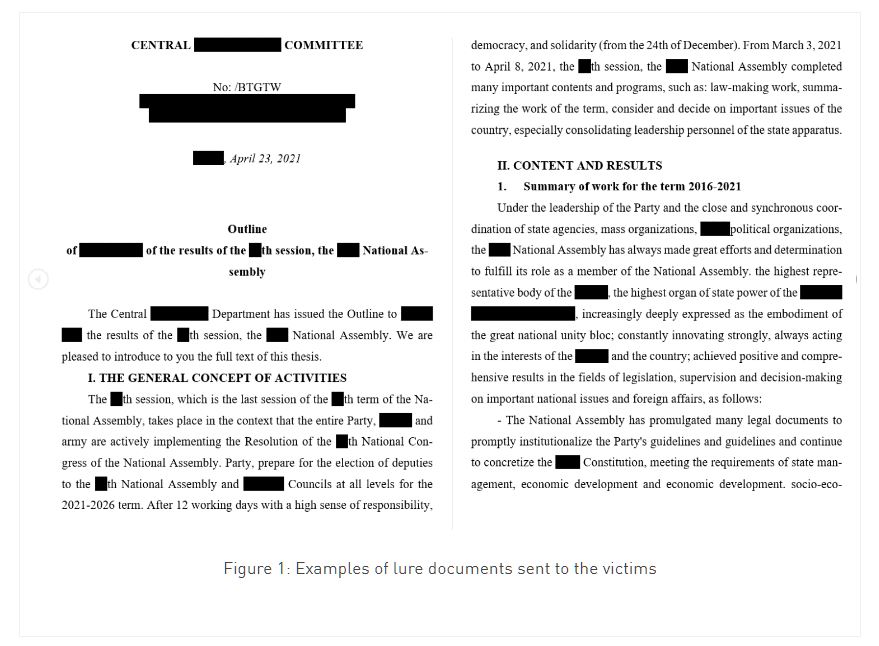

Отчет компании гласит, что преступники присылали вредоносные документы сотрудникам МИДа, выдавая себя за сотрудников правительства (или других ведомств) этой же страны. Открывая документ, жертва запускала цепочку действий, которые в итоге приводили к развертыванию бэкдора. Эта малварь, в свою очередь, собирала любую информацию о зараженной системе (например, список файлов и активных программ), а также обеспечивала атакующим удаленный доступ к зараженному устройству.

Бэкдор, который группировка разрабатывала около трех лет, отменяет обычные процедуры аутентификации для доступа к системе. Модуль бэкдора с внутренним именем VictoryDll_x86.dll содержит настраиваемую малварь со следующими возможностями:

- удаление/создание/переименование/чтение/ запись файлов и получение метаданных файлов;

- получение информации о процессах и сервисах;

- создание скриншотов;

- получение доступа к системным вызовам Read/Write— запуск команд через cmd.exe;

- запуск/завершение процессов;

- получение таблицы TCP/UDP;

- получение информации о ключах реестра;

- получение заголовков всех окон верхнего уровня;

- получение информации о ПК жертвы: имя компьютера, пользователя, адрес шлюза, данные сетевого адаптера, версия Windows(основная/дополнительная версия и номер сборки) и тип пользователя;

- выключение ПК.

Эксперты связывают эту шпионскую кампанию с Китаем, основываясь на следующих артефактах и признаках:

- управляющие серверы были на связи только с 01:00 до 08:00 UTC. По мнению исследователей, это указывает на рабочее время в конкретной стране/регионе; злоумышленников – поэтому территориальный диапазон возможных источников этой атаки ограничен;

- управляющие серверы не возвращали никакой полезной нагрузки (даже в рабочее время) в период с 1 по 5 мая, а в это время в Китае отмечают День труда.

- Некоторые тестовые версии бэкдора имели записи о проверке подключения к сети с www.baidu.com;

- набор эксплойтов RoyalRoad RTF, используемый во вредоносных документах для атаки, в основном связан с китайскими APT-группировками.

- некоторые тестовые версии бэкдора, датированные 2018 годом, были загружены на VirusTotal из Китая.

«Всё указывает на то, что мы имеем дело с высокоорганизованной группировкой, которая приложила значительные усилия, чтобы оставаться незамеченной, — рассказывает Лотем Финкельстин, руководитель отдела анализа угроз компании Check Point Software. — Каждые несколько недель злоумышленники рассылали фишинговые письма с вредоносными вложениями якобы правительственных документов, чтобы попытаться проникнуть в сеть МИДа нужной страны. Это означает, что злоумышленники сначала должны были атаковать другой департамент этого же государства, похищая документы (и добавляя к ним вредоносную нагрузку) для дальнейшего использования.

Киберпреступники (мы считаем, что это китайская группировка), действовали очень систематизировано. В итоге наше расследование привело к обнаружению нового бэкдора Windows, оружия для кибершпионажа, которое китайские хакеры разрабатывали с 2017 года. Бэкдор совершенствовали в течение трех лет, прежде чем использовать в реальной жизни. Он очень въедлив и способен собирать огромное количество данных с зараженного компьютера. Мы узнали, что злоумышленников интересуют не только данные, но и то, что происходит на ПК жертвы в любой момент – это шпионаж в реальном времени. Мы смогли заблокировать эту конкретную операцию, но вполне возможно, что эта группировка использует новое оружие для других атак по всему миру».