Осенью 2020 года эксперты компании Tripwire рассказали об уязвимости CVE-2020-5135, обнаруженной в составе SonicOS, под управлением которой работают устройства SonicWall Network Security Appliance (NSA). Как правило, такое оборудование используется в качестве межсетевых экранов и порталов SSL VPN для фильтрации и контроля доступа к частным сетям.

Подчеркивалось, что эксплуатация бага не требует от атакующего высокой квалификации, и вряд ли ее можно назвать сложной. При этом CVE-2020-5135 получила статус критической и набрала 9,4 баллов из 10 возможных по шкале оценки уязвимостей CVSS. Исследователи ожидали, что сразу после появления PoC-эксплоита проблему начнут активно использовать злоумышленники, которым для атак даже не понадобятся учетные данные.

Эксплуатация проблемы могла привести как к отказу в обслуживании (DoS), так и к выполнению произвольного кода. И исследователи обнаружили, что перед проблемой уязвимы 795 357 публично доступных SonicWall VPN.

Как выяснилось теперь, осенью 2020 года проблема была исправлена не до конца, и теперь багу был присвоен новый идентификатор — CVE-2021-20019.

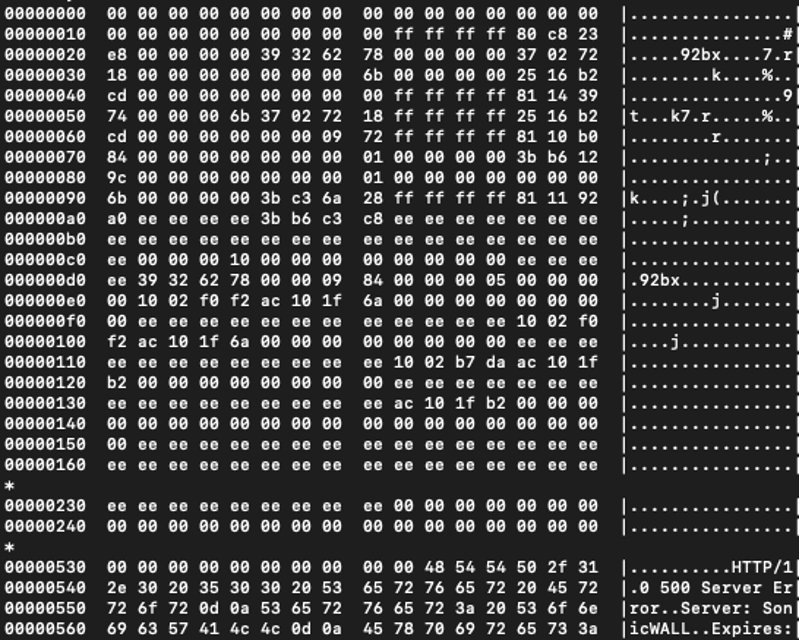

Специалист компании Tripwire Крейг Янг сообщил, что протестировал свой PoC-эксплоит на пропатченных продуктах SonicWall и пришел к выводу, что исправление вышло «неудачным». Оказалось, что теперь PoC-эксплоит провоцирует не отказ в обслуживании, бинарный флуд в HTTP-ответе.

Янг полагает, что двоичные данные, возвращаемые в HTTP-ответах, могут быть адресами памяти.

«Хотя я никогда не видел в утечках памяти распознаваемого текста, думаю, результат может варьироваться в зависимости от того, как используется целевая система. Также я подозреваю, что значения в этих результатах могут, на самом деле, являться адресами памяти, которые могут оказаться полезны, чтобы использовать ошибку как RCE», — говорит исследователь.

Сообщив о проблеме в SonicWall 6 октября 2020 года, исследователь отправил еще несколько сообщений разработчикам, в том числе дважды в марте текущего года. Компания SonicWall выпустила новые бюллетени безопасности (1,2), связанные с этой уязвимостью, и подготовила патчи. Хотя для большинства продуктов уже доступны исправления, платформы NSsp 12K, SuperMassive 10k и SuperMassive 9800, пока лишь ожидают выпуска патчей.