Эксперты Forescout и Medigate Labs опубликовали отчет о NUCLEAUS: 13. Это набор из 13 уязвимостей, которые влияют на программную библиотеку Siemens, широко использующуюся в медицинских устройствах, автомобильных и промышленных системах.

NUCLEAUS: 13 затрагивает Nucleus NET, стек TCP/IP, который входит в состав ядра RTOS Nucleus, принадлежащей компании Siemens. Как правило Nucleus работает на SoC в медицинских устройствах, автомобилях, смартфонах, IoT-девайсах, промышленном оборудовании, авиакосмической отрасли и так далее.

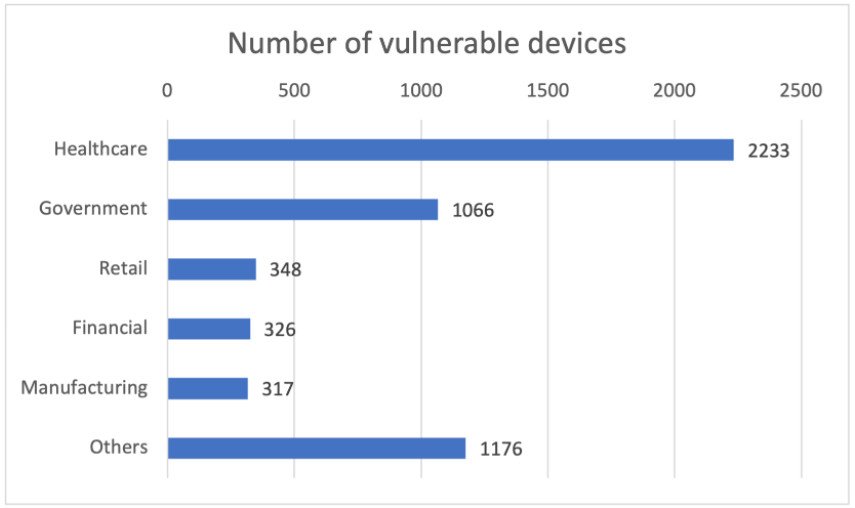

По данным экспертов, более 5000 устройств по-прежнему используют уязвимую версию Nucleus RTOS, и большинство этих девайсов работают в сфере здравоохранения. Обнаруженные исследователи проблемы могут применяться для захвата и выведения таких устройств из строя, а также для «слива» информации.

Наиболее опасной уязвимостью из «набора» NUCLEAUS: 13 исследователи называют CVE-2021-31886, которая получила 9,8 балла из 10 по шкале оценки уязвимостей CVSS и позволяет удаленно выполнить произвольный код (RCE). Другие баги оцениваются как проблемы средней и высокой степени серьезности.

Также исследователи обнародовали proof-of-concept видео, демонстрирующее, как уязвимости NUCLEUS: 13 могут использоваться на практике. В ролике видно, что злоумышленнику достаточно иметь сетевое подключение к уязвимому устройству, поскольку для выполнения атаки требуется всего несколько секунд.

Forescout сообщает, что сотрудничала с инженерами Siemens и командой ICS-CERT, чтобы уведомить разработчиков и производителей о проблемах и исправить их до публикации отчета в открытом доступе.

ICS-CERT уже опубликовал собственные рекомендации по безопасности, чтобы привлечь внимание организаций к уязвимостям NUCLEUS: 13, а компания Siemens выпустила обновления безопасности для всех своих клиентов.