Малварь TrickBot получила новые функции, которые усложняют ее исследование и обнаружение. В частности, теперь вредонос способен провоцировать сбой в работе браузера при обнаружении подозрительных манипуляций.

TrickBot — один из наиболее известных и «успешных» вредоносов на сегодняшний день. Впервые малварь была замечена еще в 2015 году, вскоре после серии громких арестов, которые существенно изменили состав хак-группы Dyre.

За прошедшие годы TrickBot эволюционировал из классического банковского трояна, предназначенного для кражи средств с банковских счетов, до многофункционального дроппера, распространяющего другие угрозы (от майнеров и шифровальщиков до инфостилеров).

Осенью 2020 года была проведена масштабная операция, направленная на ликвидацию TrickBot. В ней принимали участие правоохранительные органы, специалисты команды Microsoft Defender, некоммерческой организации FS-ISAC, а также ESET, Lumen, NTT и Symantec. Тогда многие эксперты писали, что хотя Microsoft удалось отключить инфраструктуру TrickBot, скорее всего, ботнет «выживет», и в конечном итоге его операторы введут в строй новые управляющие серверы, продолжив свою активностью. К сожалению, так и произошло. В последнее время TrickBot связывают с возрождением ботнета Emotet, операциями шифровальщика Diavol и вымогателем Conti.

Аналитики IBM Trusteer сообщают, что теперь TrickBot обзавелся несколькими новыми слоями защиты, предназначенными для обхода антивирусных продуктов и защиты от изучения.

Исследователи пишут, что разработчики TrickBot используют несколько уровней обфускации и base64 для скриптов, включая минимизацию, извлечение и замену строк, внедрение мертвого кода и так называемый monkey patching. В настоящее время TrickBot имеет даже слишком много уровней обфускации, что делает его анализ медленным, и тот часто дает недостоверные результаты.

Кроме того, во время инжектов вредоносных скриптов в веб-страницы (для кражи учетных данных) инъекции не задействуют локальные ресурсы на машине жертвы, а полагаются исключительно на серверы самих злоумышленников. В итоге аналитики не могут извлечь образцы малвари из памяти зараженных машин. При этом со своими управляющими серверами TrickBot взаимодействует через HTTPS, что тоже затрудняет его изучение.

Кроме того, запросы на инжекты содержат параметры, которые отмечают неизвестные источники, то есть исследователи не могут просто получить образцы малвари с управляющего сервера злоумышленников с любого эндпойнта.

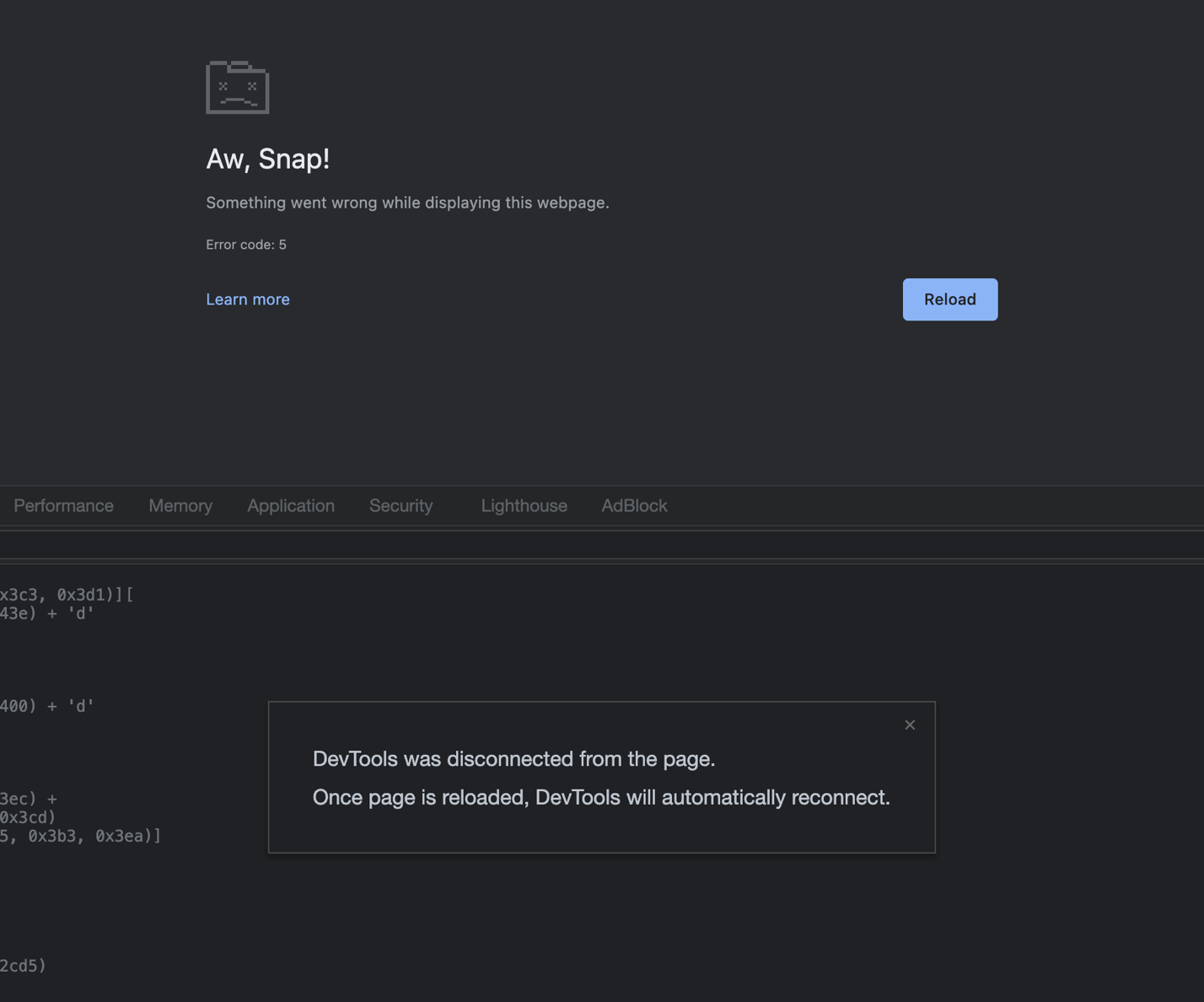

И одно из главных нововведений: теперь TrickBot включает в себя антидебаггинговый скрипт, который помогает ему обнаруживать попытки анализа и вовремя провоцировать перегрузку памяти, что ведет к сбою.

Если раньше TrickBot пытался определить, изучают ли его, проверяя разрешение экрана хоста, теперь он ищет признаки «приукрашивания» кода (сode beautify). Этим термином обычно обозначают преобразование обфусцированного и иного кода в контент, который легче читается человеческим глазом и, следовательно, в нем легче найти нужное. Так, в последних версиях TrickBot используются регулярные выражения, позволяющие заметить, если один из скриптов был «приукрашен», ведь обычно указывает на то, что ИБ-исследователь анализирует малварь. Чтобы предотвратить изучение TrickBot провоцирует сбой в работе браузера.

«TrickBot использует RegEx для обнаружения beautified кода, после чего вводит себя в цикл, который увеличивает размер динамического массива при каждой итерации. После нескольких раундов память в итоге перегружается, а браузер дает сбой», — объясняют исследователи IBM Trusteer.