Содержание статьи

Крупные ликвидации

«Гидра»

В начале апреля Федеральное ведомство уголовной полиции Германии (Bundeskriminalamt, BKA) и Центральное управление Германии по борьбе с киберпреступностью (Zentralstelle zur Bekämpfung der Internetkriminalität, ZIT) сообщили о ликвидации «Гидры» (Hydra Market), крупнейшей в даркнете русскоязычной торговой площадки. В ходе операции немецкие власти смогли изъять у преступников 543 биткоина (около 25 миллионов долларов по курсу на тот момент), а также конфисковать серверы ресурса.

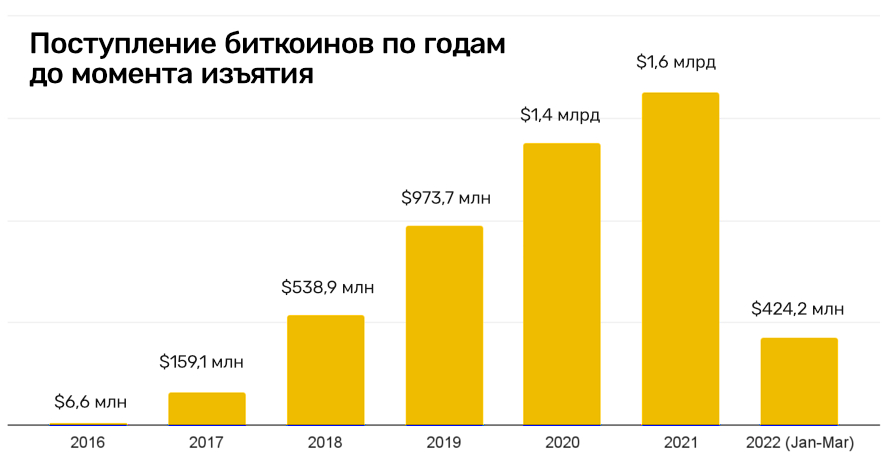

По данным властей, на момент закрытия на «Гидре» насчитывалось около 19 тысяч зарегистрированных аккаунтов продавцов, которые обслуживали не менее 17 миллионов клиентов по всему миру. При этом оборот Hydra Market в 2020 году власти оценивают в 1,35 миллиарда долларов США, что делало сайт крупнейшей торговой площадкой в даркнете.

Согласно официальному пресс‑релизу, закрытие стало возможным после продолжительного расследования, направленного на ранее неизвестных операторов и администраторов платформы. Также правоохранители отмечают, что на Hydra Market работал миксер Bitcoin Bank, который скрывал все криптовалютные транзакции, совершаемые на платформе, а это дополнительно затруднило отслеживание средств, полученных в результате незаконной деятельности.

По информации блокчейн‑аналитиков из компании Elliptic, с момента своего создания в 2015 году Hydra Market была связана с криптовалютными транзакциями на сумму более 5 миллиардов долларов.

«Платформа специализировалась на продаже наркотиков, хотя в объявлениях на сайте также встречались поддельные документы, данные (например, данные кредитных карт) и цифровые услуги. Продукты рекламировались для продажи в ряде стран, таких как Россия, Украина, Беларусь и Казахстан. Также Hydra предоставляла дополнительные услуги, в том числе обмен криптоактивами и услуги по обналичиванию. К тому же встроенная биржа торговой площадки широко использовалась для отмывания средств от взлома биржи Bitfinex в 2016 году», — рассказали в Elliptic.

Вскоре после этого заявления немецких властей американские власти сообщили, что тоже участвовали в операции по закрытию Hydra Market. Тогда как немецкие власти не производили арестов, связанных с закрытием «Гидры», а также их заявления не содержали каких‑либо имен, Министерство юстиции США выдвинуло заочные обвинения против россиянина Дмитрия Олеговича Павлова. Предполагаемый админ «Гидры» обвиняется в сговоре с целью распространения наркотиков, а также сговоре с целью отмывания денег.

Якобы Павлов управлял серверами торговой площадки через подставную компанию Promservice («Промсервис»), также известную как Hosting Company Full Drive (хостинговая компания «Полный привод»), All Wheel Drive («Все колеса») и 4x4host.ru. Будучи администратором серверов Hydra, Павлов якобы вступил в сговор с другими операторами маркетплейса, чтобы способствовать развитию сайта, и предоставил преступникам критически важную инфраструктуру, которая позволила Hydra работать и процветать в конкурентной среде даркнета. Утверждается, что он получил миллионы долларов «комиссионных», содействуя работе Hydra.

Около двух недель спустя Мещанский районный суд города Москвы арестовал Дмитрия Павлова. Электронная картотека гласит:

«Суд удовлетворил ходатайство следствия и избрал меру пресечения в виде заключения под стражу в отношении Павлова Д. О., который проходит по делу, возбужденному по ч. 5 ст. 228.1 УК РФ („Незаконные производство, сбыт или пересылка наркотических средств, психотропных веществ или их аналогов в особо крупном размере“)».

При этом в интервью BBC Павлов заявил, что узнал о происходящем из СМИ и не имеет никакого отношения к «Гидре».

«Мы являемся хостинг‑компанией и имеем все необходимые лицензии связи Роскомнадзора. Мы не занимаемся администрированием никаких площадок в принципе, а только предоставляем серверы в аренду как посредники (перепродавая услуги). Мы не знаем, что у нас хостится, так как после предоставления доступа к серверу клиенты меняют пароль и доступ невозможен», — рассказал Павлов журналистам и добавил, что если бы ему было известно, что именно находится на серверах, то он «не предоставил бы оборудование ни под каким предлогом».

Кроме того, американские власти объявили, что вводят санкции в отношении Hydra и криптовалютной биржи Garantex. Как писал в Twitter госсекретарь США Энтони Блинкен, эти скоординированные действия «демонстрируют наше стремление продолжать разрушать инфраструктуру и [подрывать работу] вымогателей».

Garantex обвинили в содействии операциям по отмыванию денег, проводившимся на «Гидре», что прямо нарушает существующие правила по борьбе с отмыванием денег и финансированием терроризма.

«Анализ известных транзакций Garantex показывает, что транзакции на сумму более 100 миллионов долларов США были связаны с преступниками и торговыми площадками даркнета, в том числе почти 6 миллионов долларов США связаны с российской RaaS-группировкой Conti, а также около 2,6 миллиона долларов США — с Hydra», — гласит заявление Министерства финансов США.

RaidForums

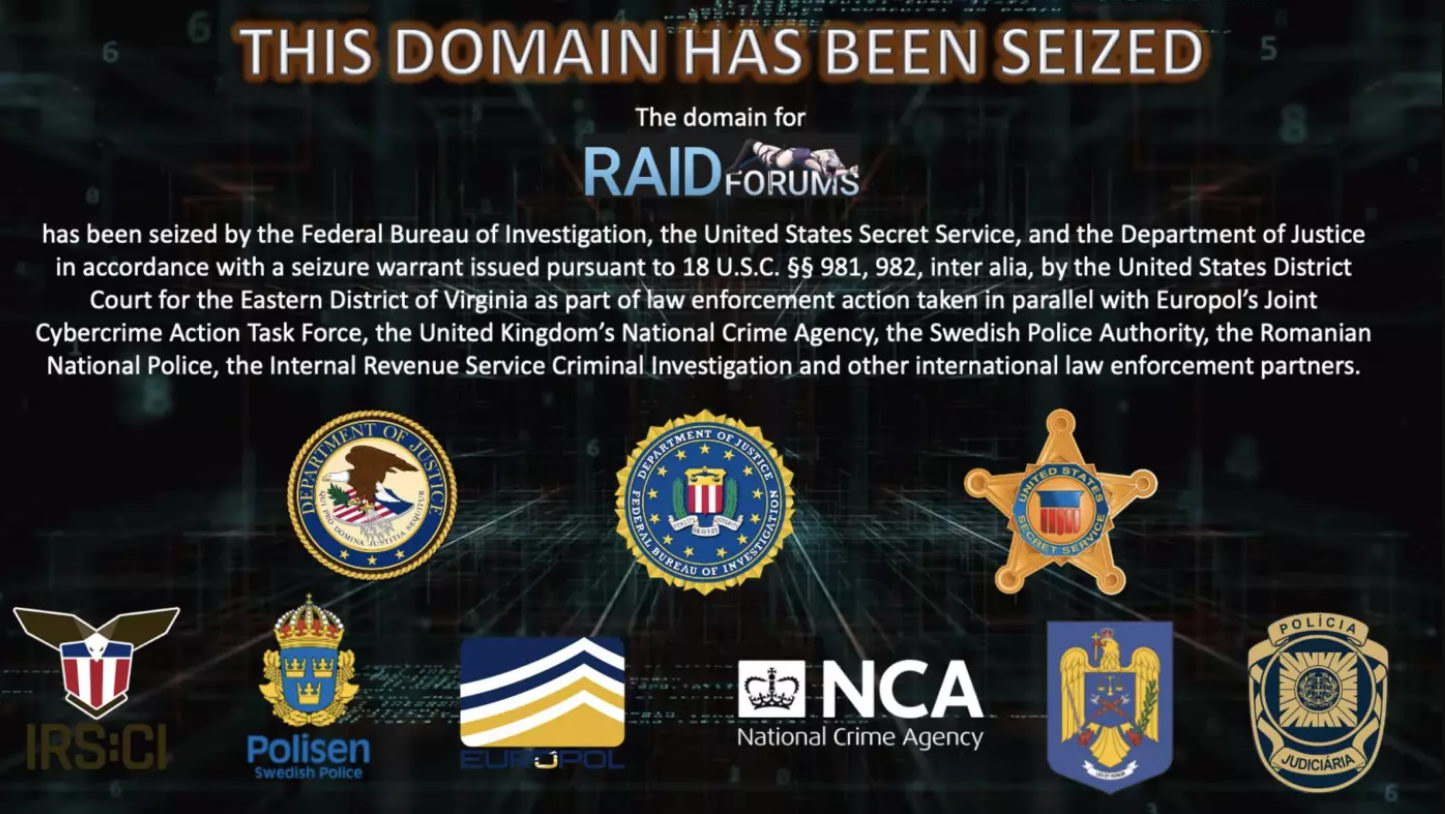

Также в этом месяце в ходе международной операции TOURNIQUET, которую координировал Европол, был закрыт известный хакерский ресурс RaidForums, в основном использовавшийся для торговли украденными базами данных. Администратор RaidForums и двое его сообщников были арестованы, а инфраструктура сайта перешла под контроль правоохранительных органов.

Операцию больше года готовили власти США, Великобритании, Швеции, Германии, Португалии и Румынии. Министерство юстиции США заявило, что администратор сайта, известный под ником Omnipotent, был арестован еще 31 января 2022 года в Великобритании и ему уже предъявлены обвинения. Он находился под стражей с момента ареста до завершения процедуры экстрадиции.

Так как за псевдонимом Omnipotent скрывался 21-летний гражданин Португалии Диогу Сантос Коэльо (Diogo Santos Coelho), выходит, что он запустил RaidForums, когда ему было 14 лет, так как сайт работал с 2015 года.

Также известно, что правоохранители захватили домены, на которых размещается RaidForums: raidforums.com, rf.ws и raid.lol.

По статистике Министерства юстиции, в общей сложности на торговой площадке было выставлено на продажу более 10 миллиардов уникальных записей из сотни ворованных баз данных, в том числе затрагивающие людей, проживающих в США. В свою очередь, Европол сообщает, что на RaidForums насчитывалось более 500 тысяч пользователей и он был «одним из крупнейших хакерских форумов в мире». Здесь стоит добавить, что речь идет об англоязычных ресурсах.

«Эта торговая площадка сделала себе имя, продавая доступы к громким утечкам БД, принадлежавших различным американским корпорациям из разных отраслей. В них содержалась информация о миллионах кредитных карт, номерах банковских счетов и маршрутной информации, а также именах пользователей и связанных с ними паролях, необходимых для доступа к онлайн‑аккаунтам», — сообщает Европол.

Пока неясно, сколько времени заняло расследование, но, похоже, правоохранителям удалось составить довольно четкую картину иерархии RaidForums. В пресс‑релизе Европола отмечается, что люди, которые поддерживали работу RaidForums, занимались администрированием, отмыванием денег, похищали и загружали на сайт данные, а также скупали краденую информацию.

При этом упомянутый Диогу Сантос Коэльо якобы контролировал RaidForums с 1 января 2015 года, то есть с самого старта, и управлял сайтом при поддержке нескольких администраторов, организовав структуру для продвижения покупки и продажи ворованных данных. Чтобы получать прибыль, форум взимал с пользователей плату за различные уровни членства и продавал кредиты, которые позволяли участникам получать доступ к более привилегированным областям сайта или к ворованным данным.

Коэльо также выступал в качестве посредника и гаранта между сторонами, совершающими сделки, обязуясь следить, чтобы покупатели и продавцы соблюдали соглашения.

Интересно, что еще в феврале 2022 года преступники и ИБ‑исследователи заподозрили, что RaidForums захвачен правоохранительными органами, так как сайт начал отображать форму входа на каждой странице. При попытке войти на сайт тот просто снова показывал страницу входа, и многие предположили, что сайт захвачен и это фишинговая атака правоохранителей, которые пытаются получить учетные данные злоумышленников.

27 февраля 2022 года DNS-серверы raidforums.com и вовсе изменились на jocelyn.ns.cloudflare.com и plato.ns.cloudflare.com, что только убедило хакеров в их правоте. Дело в том, что в прошлом эти DNS-серверы использовались другими сайтами, захваченными властями, включая weleakinfo.com и doublevpn.com.

44 миллиарда за Twitter

Компания Twitter официально объявила о том, что принимает предложение Илона Маска, который покупает компанию за 44 миллиарда долларов, чтобы сделать ее частной. О желании купить Twitter Маск заговорил в начале апреля 2022 года и сообщил, что уже приобрел 9% акций. Сначала Маск планировал войти в совет директоров, но потом оставил эту идею, решил приобрести Twitter полностью, что и осуществил буквально через пару недель.

Маск заявляет, что делает это ради принципов свободы слова, которых, по его мнению, должна придерживаться платформа. Также он обещал бороться с армиями ботов, спамом и так называемыми теневыми банами.

RURansom уничтожает данные российских компаний

Специалисты VMware предупредили сообщество об активности вайпера RURansom, который атакует российские системы и умышленно уничтожает их данные, включая резервные копии. В отличие от обычных шифровальщиков, которые вымогают выкуп у пострадавших, автор RURansom не просит денег, а просто стремится причинить ущерб РФ.

Еще в начале марта о RURansom писали аналитики компании Trend Micro, которые предостерегали пользователей и компании об опасности нового вайпера (wiper, от английского to wipe — «стирать», «очищать»). По информации компании, вредонос появился еще 26 февраля и был создан как деструктивное ПО, специально нацеленное на уничтожение резервных копий и данных жертв.

Как теперь сообщили эксперты VMware, подготовившие собственный анализ, вайпер написан на .NET и распространяется подобно червю, копируя себя в виде файла с двойным расширением doc.exe на все съемные диски и подключенные сетевые ресурсы.

После запуска на машине жертвы малварь немедленно вызывает функцию IsRussia(), проверяя общедоступный IP-адрес системы с помощью сервиса, расположенного по адресу https://api[.]ipify[.]org. Затем RURansom использует IP-адрес для определения географического местоположения машины с помощью известной службы геолокации, используя формат URL-адреса https://ip-api[.]com/#<публичный IP>.

Если жертва находится не в России, малварь выводит на экран сообщение «Программу могут запускать только российские пользователи» и прекращает выполнение.

Если же процесс не прерван, вредонос получает привилегии администратора с помощью cmd.exe /c powershell start-process Base64 (.

При этом записка, оставленная автором малвари в коде и файле «Полномасштабное_кибервторжение.txt», гласит, что ему не нужен выкуп и он хочет причинить ущерб России, отомстив за «специальную военную операцию» в Украине.

«Нет никакого способа расшифровать ваши файлы. Никакой оплаты, только ущерб», — заявляет разработчик в сообщении, пропущенном через Google Translate.

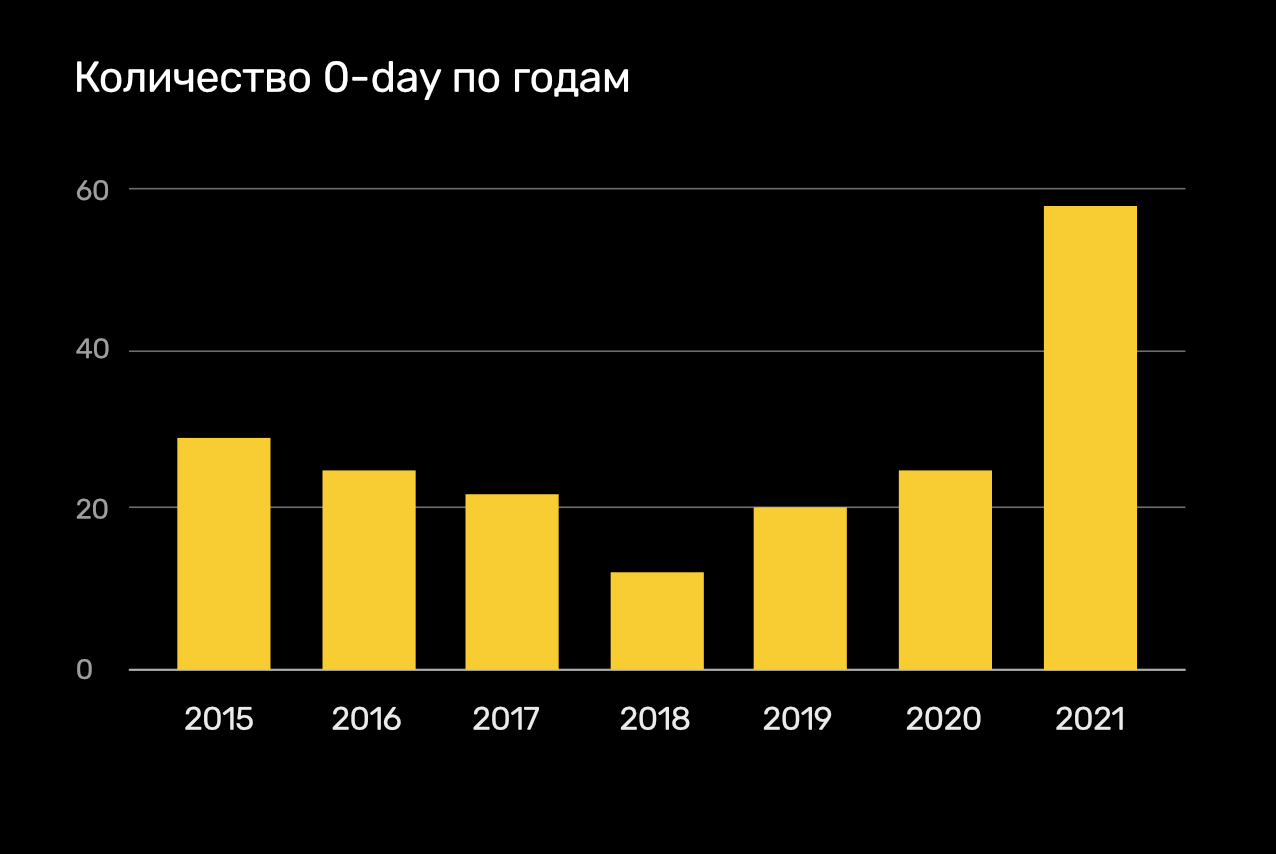

0-day-багов все больше

Специалисты Google Project Zero и компании Mandiant раскрыли статистику об уязвимостях нулевого дня, обнаруженных в 2021 году. По данным аналитиков, количество случаев использования 0-day растет и чаще всего за такими атаками стоят китайские хакеры.

- В общей сложности в 2021 году Google Project Zero было обнаружено и раскрыто 58 уязвимостей нулевого дня.

Для сравнения: в 2020 году было обнаружено только 25 0-day-эксплоитов, а предыдущий рекорд и вовсе был установлен в 2015 году — 28 эксплоитов.

Такой прирост эксплуатируемых багов эксперты связывают с более частым обнаружением и раскрытием уязвимостей и говорят, что хакеры «используют одни и те же шаблоны багов и методы эксплуатации, атакуя одни и те же области».

Из 58 уязвимостей нулевого дня 39 были связаны с повреждением информации в памяти, а за ними следуют 17 багов use after free, 6 проблем out of bounds чтения, 4 проблемы переполнения буфера и 4 бага целочисленного переполнения.

Согласно отчету Mandiant, в прошлом году было зарегистрировано 80 случаев использования 0-day-уязвимостей, что на 18 больше, чем в 2020-м и 2019 годах, вместе взятых.

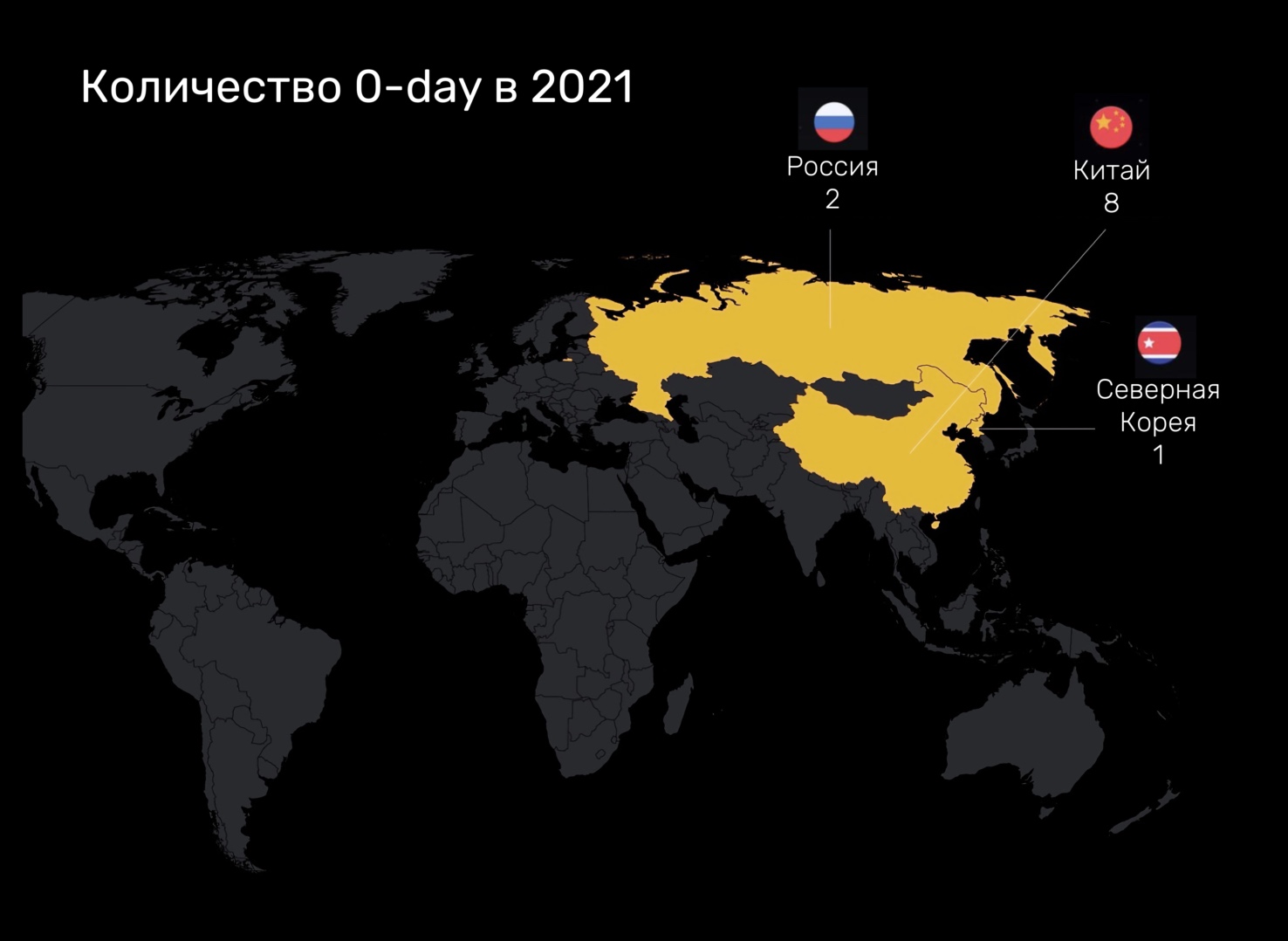

Активнее всего уязвимости нулевого дня эксплуатировал Китай, на второе место Mandiant ставит Россию с двумя эксплоитами, а замыкает тройку Северная Корея с одним эксплоитом в арсенале.

Xakep #277. Вызов мастеру ключей

Google запрещает запись звонков

Компания Google анонсировала новые правила, которые, по сути, запрещают приложения для записи звонков. В рамках борьбы с приложениями, которые злоупотребляют API-интерфейсами Accessibility Service в Android, запись звонков через эти API-интерфейсы теперь будет запрещена. Дело в том, что API Accessibility Service — это практически единственный способ для сторонних приложений записывать звонки на Android, а значит, приложения для записи звонков теперь «вне закона».

NLL Apps, разработчик приложения ACR Phone для записи звонков, насчитывающего более миллиона загрузок в Google Play Store, внимательно следит за изменениями правил Google. Он одним из первых обратил внимание, что страница поддержки Google Play теперь гласит: «API для специальных возможностей не предназначен для удаленной записи звонков и не может запрашиваться для этой цели». Новый запрет вступает в силу 11 мая 2022 года, то есть в день старта конференции Google I/O.

При этом не названо никакой четкой причины, по которой Google вдруг запрещает запись звонков и такие приложения в Play Store. Конечно, во многих странах для записи звонка требуется получить согласие одного или нескольких его участников, но, когда это требование выполнено, записывать разговор можно абсолютно законно.

Интересно, что при этом у Google не возникает никаких проблем с записью звонков, если речь идет о ее собственных приложениях. К примеру, приложение Google Recorder — это продукт, полностью построенный на полезности записи звонков. Также приложение Google Phone на телефонах Pixel поддерживает запись звонков во многих странах мира. Разработчики сетуют, что Google просто не предоставляет им нужных API, чтобы сторонние приложения могли конкурировать на этом рынке, а теперь ИТ‑гигант и вовсе закрывает остававшиеся обходные пути.

В прошлом Google уже заявляла, что будет лучше, если API-интерфейсы Accessibility Service будут использоваться только приложениями, предназначенными для людей с ограниченными возможностями. Но в силу того, что для многих функций попросту не существует других вариантов, не связанных с Accessibility Service, многие приложения все равно вынуждены использовать эти API-интерфейсы.

Также в прошлом Google уже отключала приложения от API Accessibility Service, похоже намереваясь бороться с записью звонков, но в итоге в компании отказались от этих планов. В 2020 году во второй версии Android 11 Developer Preview на короткое время даже появился API ACCESS_CALL_AUDIO, предназначенный для записи звонков, хотя в итоге он не попал в релиз.

Теперь многие журналисты и разработчики предполагают, что план выглядел именно так: начать поддерживать запись звонков с помощью специального API, а через несколько лет запретить приложениям использовать для этих целей API Accessibility Service. Вместо этого получилось, что Google запрещает все приложения для записи звонков в Google Play Store, не давая их создателям никакой альтернативы.

Удаленка для осужденных

В кулуарах стратегической конференции «Импортонезависимость», прошедшей в Новосибирске, журналисты получили интересный комментарий от замглавы ФСИН Александра Хабарова. Он сообщил, что ФСИН рассматривает возможность привлечения IT-специалистов, отбывающих наказание в исправительных центрах, к удаленной работе на коммерческие компании. Сообщается, что с такими предложениями к ведомству обратились в ряде регионов России.

«Таких специалистов не так много. К нам с этой инициативой выходят в ряде территорий, в ряде субъектов предприниматели, которые в этой области работают. Мы только на начальном этапе. Если это востребовано, а это, скорее всего, востребовано, думаем, что мы специалистов в этой области не будем заставлять работать на каких‑то других производствах»,

— сообщил Хабаров.

Авторов Besa Mafia поймали

Румынская полиция арестовала пятерых мужчин, стоявших за самым известным сайтом заказных убийств в даркнете, который носил имена Besa Mafia, Camorra Hitman, а с недавних времен — Hitman Marketplace № 1. По сути, ресурс был фальшивкой, никаких киллеров администраторы сайта не знали и не нанимали, но это не мешало им брать за поиск исполнителей от 5 до 20 тысяч долларов в биткоинах.

Сайт был создан еще в 2010-х и якобы предлагал посетителям площадку для поиска исполнителей заказных убийств. Пользователей просили предоставить данные о цели, информацию о том, как и когда должно произойти убийство, а затем просили оплатить «комиссию» в биткоинах.

С самого начала было ясно, что сайт, скорее всего, мошеннический, но за долгие годы его работы администрация приняла тысячи заказов и нашла себе множество платных клиентов. Мужья заказывали убийства своих жен, деловые партнеры искали убийц для коллег, человек, потерявший деньги на сайте спортивных ставок, попросил убить представителя службы поддержки, который отказался помочь вернуть средства, нашелся даже тот, кто заказал убийство 14-летнего подростка.

Многие подробности о Besa Mafia стали известны еще в 2016 году, когда сайт взломали, а информация о пользователях сайта и их заказах стала достоянием общественности. Напомню, что тогда ресурс заявлял, будто связан с албанской мафией.

Как сообщило теперь Румынское управление по расследованию организованной преступности и терроризма (DIICOT), рейды и задержания были проведены по запросу американских властей. Министерство национальной безопасности США и ФБР много лет расследовали дела, связанные с этим ресурсом. Как пишет DIICOT:

«Власти США установили, что эта группа состоит из пяти или более лиц, находящихся на территории Румынии, и координированно управляет этими сайтами и отмывает деньги, полученные в результате подстрекательств к убийствам».

В итоге операции были задержаны пять человек и четыре свидетеля.

ИБ‑эксперт Кристофер Монтейро (Christopher Monteiro) детально изучал активность Besa Mafia еще в 2016 году и посвятил этому серию статей в своем блоге — и настолько разозлил администраторов сайта, что они угрожали ему лично. В те годы Монтейро писал, что Besa Mafia — это мошенничество и в какой‑то мере городская легенда. Однако пользователи сайта относились к своим «заказам» серьезно, действительно хотели причинить другим людям реальный вред, и эксперт долго пытался предупредить об этой опасности власти.

К сожалению, правоохранители всерьез занялись Besa Mafia только в 2020-х. В итоге, по оценке Монтейро, с тех пор было арестовано около 25 заказчиков, однако администрация сайта до недавнего времени оставалась неуловимой.

В течение многих лет властям было неизвестно, кто стоит за Besa Mafia, так как за все контакты с пользователями отвечал некто «Юра» (Yura). Он общался с людьми, которые задавали вопросы об услугах киллеров, побуждал их делать заказы и на ломаном английском старался развеять все их опасения. Опираясь на логи таких чатов, власти предполагали, что он проживает в Восточной Европе (скорее всего, в Румынии).

Даже сейчас, после всех арестов и обысков, неясно, была ли Besa Mafia детищем одного человека, который развил свой «бизнес» до такой степени, что ему потребовалась поддержка целой команды, или за сайтом всегда стояла некая группировка.

DIICOT сообщает, что ущерб от работы Besa Mafia оценивается примерно в 500 тысяч евро, но, если бы мошенники хранили биткоины, полученные в 2016 году, вероятно, сегодня те стоили бы гораздо больше.

Упомянутый Кристофер Монтейро, который годами пытался привлечь внимание к проблеме Besa Mafia, отнесся к новости о возможном задержании «Юры» неоднозначно.

«Хорошо, что международная операция правоохранительных органов привела к задержанию этих преступников, но начнут ли они когда‑нибудь активное расследование по тысячам имен из „списка смертников“?» — комментирует исследователь.

Деньги REvil

Заместитель министра внутренних дел РФ — начальник Следственного департамента МВД Сергей Лебедев рассказал, что у участников REvil, арестованных в январе текущего года, были изъяты огромные суммы денег: более 300 миллионов рублей, 950 тысяч долларов, свыше 1 миллиона евро, флеш‑накопитель с 19,9 биткоина.

Об аресте 14 человек, связанных с REvil, ФСБ объявила в середине января 2022 года. Тогда обыски и аресты прошли по 25 адресам в Москве, Санкт‑Петербурге, Ленинградской и Липецкой областях.

В настоящее время следователи уже провели более 50 допросов и 26 обысков, также проводится 16 технико‑криминалистических и компьютерных судебных экспертиз.

Bored Ape Yacht Club взломали

Хакеры неизвестным образом скомпрометировали Instagram-аккаунт* и Discord-сервер известного NFT-проекта Bored Ape Yacht Club. Злоумышленники распространили среди подписчиков рекламу фейкового airdrop’а с вредоносной ссылкой и в итоге похитили NFT общей стоимостью около 3 миллионов долларов.

Представители компании Yuga Labs, стоящей за Bored Ape Yacht Club, сообщили о взломе в официальном Twitter.

«Похоже, что Instagram* BAYC взломан. Никакого минтинга, не нажимайте на ссылки и не связывайте свой кошелек ни с чем», — предупредили в Yuga Labs.

Через взломанные аккаунты хакеры анонсировали фейковый airdrop, сопроводив рекламу вредоносной ссылкой, переходя по которой люди попадали на фишинговый сайт, внешне имитирующий официальный сайт Bored Ape Yacht Club, где в итоге передавали контроль над своими кошельками злоумышленникам.

Интересно, что в Yuga Labs уверяют, что для взломанных учетных записей была включена двухфакторная аутентификация и меры безопасности в целом «были жесткими». В настоящее время ведется расследование случившегося, но пока совершенно неясно, каким образом злоумышленники смогли получить доступ к аккаунтам проекта.

По данным OpenSea, после взлома владельцев сменили 24 NFT из коллекции Bored Apes и 30 из Mutant Apes. Впрочем, отмечается, что некоторые держатели NFT могли сами передать токены другим лицам из соображений безопасности. Стоимость этих 54 NFT составляет примерно 13,7 миллиона долларов.

Независимый исследователь Zachxbt и вовсе поделился ссылкой на Ethereum-адрес хакера, в настоящее время помеченный как фишинговый на Etherscan. Судя по всему, за несколько часов на этот адрес поступили сразу 134 NFT.

В Yuga Labs заявляют, что пострадавших было намного меньше. По информации компании, в ходе атаки были украдены 4 NFT Bored Apes, 6 Mutant Apes и 3 BAKC, общая стоимость которых равна приблизительно 2,7 миллиона долларов.

«Я только что потерял на этом более 100 эфиров. *** неприемлемо. [Это был] официальный инстаграм*, и сайт выглядел настоящим. Теперь я нахожусь в ситуации, когда мне придется подать в суд на Yuga из‑за этого взлома. Я не откажусь от своих 300 тысяч долларов, потому что их дерьмо взломали», — пишет один из пострадавших.

«Это как наблюдать за группой людей, которая вбегает в горящее здание, на котором написано „бесплатные деньги“», — злорадствуют другие пользователи.

* Заблокирован в России, принадлежит компании Meta, признанной экстремистской организацией, запрещенной на территории РФ.

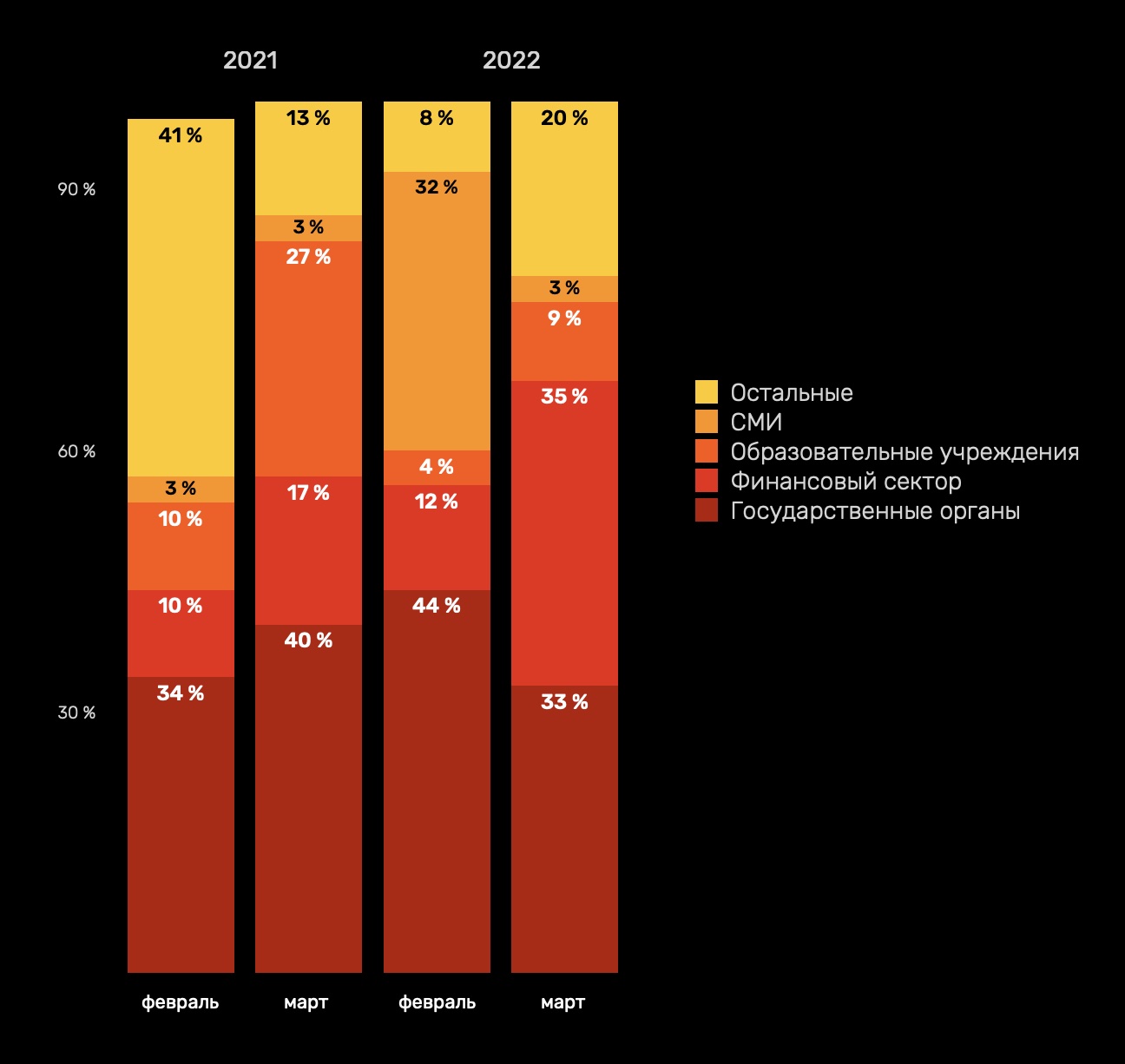

DDoS’ить Россию стали чаще

В марте 2022 года исследователи «Лаборатории Касперского» зафиксировали на 54% больше атак, чем в феврале текущего года. По сравнению с мартом 2021 года атак стало почти в 8 раз больше.

Помимо количества атак, существенно выросла и их продолжительность: если в феврале 2022 года атаки в среднем длились около 7 часов (самая долгая — более 90 часов), то в марте средняя продолжительность атак составила более суток — 29,5 часа.

Также был установлен рекорд максимальной продолжительности одной атаки за всю историю наблюдений: она продолжалась 145 часов, то есть чуть более 6 дней. Для сравнения: в феврале и марте 2021 года средняя длительность инцидента не превышала 12 минут, а самая продолжительная атака длилась не более 1,5 часа.

Наиболее подвержены атакам были государственные органы, финансовые организации, образовательные учреждения и СМИ.

- В марте 2022 года самая большая нагрузка пришлась на финансовые организации, в первую очередь на банки: их доля в общем объеме атак выросла в три раза — до 35%.

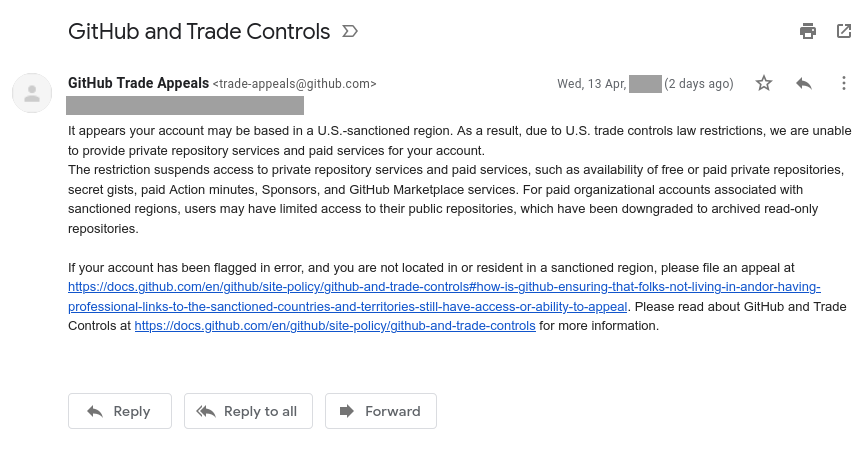

Россиян блокируют на GitHub

В начале апреля 2022 года «Сбер» и «Альфа‑Банк» попали под блокирующие санкции Минфина США, и теперь аккаунты банков на GitHub оказались забанены. Также о блокировках сообщают и частные разработчики, не имевшие отношения к банкам.

В начале марте 2022 года администрация GitHub обещала не блокировать все аккаунты российских пользователей без разбора (хотя такие просьбы к GitHub поступали) и заверяла, что будет придерживаться законов, которые, впрочем, могли обязать компанию блокировать тех или иных разработчиков из‑за санкций и законов об экспорте.

Как стало известно в середине апреля, на GitHub были заблокированы десятки аккаунтов, среди которых аккаунты «Сбербанка», «Альфа‑Банка», других компаний и даже индивидуальных разработчиков. В частности, под блокировку попали: https://github.com/Sberbank-Technology, https://github.com/sberbank-ai-lab и https://github.com/alfa-laboratory.

Помимо компаний, под блокировками оказались и отдельные разработчики. К примеру, о бане личных аккаунтов сообщили исследователи Сергей Бобров и Денис Колегов.

После блокировки личного GitHub-аккаунта тот отмечается как suspended, а корпоративный — как flagged. В последнем варианте доступ к данным репозиториев может сохраняться в течение нескольких часов, тогда как доступ к личным аккаунтам ограничивается сразу.

После блокировки пользователи получили письма, в которых сказано, что их аккаунт может управляться из санкционного региона. При переходе по ссылкам из писем им было предложено подать апелляцию и объяснить отношения компании или пользователя с Северной Кореей, Сирией, Крымом, ЛНР и ДНР.

Маск не готов сотрудничать с Гейтсом

В конце апреля журналисты слили в сеть личную переписку Билла Гейтса и Илона Маска, подлинность которой вскоре подтвердил последний. В чате Билл Гейтс обратился к Илону Маску, предлагая ему обсудить благотворительность и вопросы изменения климата. Судя по утекшим в сеть скриншотам, сначала Маск не возражал против встречи и возможного сотрудничества, однако потом все пошло не по плану.

«У вас все еще открыта короткая позиция на полмиллиарда долларов против Tesla?» — неожиданно поинтересовался Маск.

«Жаль это признавать, но я все еще ее не закрыл. [Но] я хотел бы обсудить возможности благотворительности», — ответил Гейтс.

«Извините, я не могу серьезно относиться к вашей благотворительности, связанной с изменением климата, когда у вас огромная короткая позиция против Tesla, компании, которая делает все для решения проблем климатических изменений», — заявил Маск, и на этом общение, похоже, прервалось.

Позже Маск прокомментировал утечку в Twitter:

«Я слышал от нескольких человек на TED, что у Гейтса все еще открыт шорт на полмиллиарда против Tesla, поэтому я и спросил его. Это совсем не секрет».

Исходники Yandex Database открыты

Компания «Яндекс» опубликовала исходный код распределенной системы управления базами данных Yandex Database (YDB). Технология позволяет создавать масштабируемые отказоустойчивые сервисы, способные выдерживать большую операционную нагрузку. Исходный код, документация, SDK и все инструменты для работы с базой были опубликованы на GitHub под лицензией Apache 2.0.

В компании рассказали, что YDB способна обрабатывать миллионы запросов в секунду и сохраняет работоспособность в случае выхода из строя сервера или даже целого дата‑центра. Это обеспечивает стабильность созданных на ее основе продуктов. Надежность YDB проверена и в масштабах самого Яндекса, где она используется уже больше пяти лет. Проекты в YDB размещают команды Алисы, Такси, Маркета, Метрики и других сервисов — сейчас в системе почти 500 проектов.

Развернуть YDB можно как на собственных, так и на сторонних серверах — в том числе в Yandex Cloud или других облачных сервисах.

«Мы уверены, что бурное развитие технологий, которое мы наблюдаем в последние десятилетия, было бы невозможно без применения открытого исходного кода. Доступность технологий способствует их распространению и стимулирует к ним интерес. Например, сейчас уже нельзя представить себе интернет без таких баз данных, как MySQL, PostgreSQL или ClickHouse. Публикуя код YDB, мы продолжаем следовать принципам открытости и делимся со всеми наработками, на которые потратили почти десять лет. Теперь технология, которая позволяет Яндексу быстро масштабироваться и двигаться вперед, будет доступна всем под свободной лицензией Apache 2.0», — комментирует Алексей Башкеев, генеральный директор Yandex Cloud.

По словам разработчиков, YDB решает задачи в одной из самых критичных областей — позволяет создавать интерактивные приложения, которые можно быстро масштабировать по нагрузке и по объему данных.

«Мы разрабатывали ее, исходя из ключевых требований к сервисам Яндекса. Во‑первых, это катастрофоустойчивость, то есть возможность продолжить работу без деградации при отключении одного из дата‑центров. Во‑вторых, это масштабируемость на десятки тысяч серверов на чтение и на запись. В‑третьих, это строгая консистентность данных», — гласит статья компании в блоге.

О решении открыть исходники в компании пишут так:

«Открытие проекта создает интереснейшую для всех win-win-ситуацию. У сообщества, с одной стороны, появляется возможность пользоваться уникальными наработками, в которые Яндекс инвестировал сотни человеко‑лет, познакомиться с кодом, свободно запускать и разрабатывать у себя решения на базе YDB. Технологии, позволяющие Яндексу развиваться быстрее, оперативно реагировать на рост нагрузок и масштабироваться, теперь доступны каждому. С другой стороны, сильно увеличится вариативность пользователей, мы сможем получить обратную связь от мирового сообщества и сделать базу еще лучше. Важно сломать барьер для пользователей, которые заинтересованы в технологии, но останавливаются, опасаясь закрытости и/или невозможности использовать ее на своем оборудовании или в своих облаках».

Банки возвращают не всё

ЦБ РФ поделился интересной статистикой: за 2021 год банковские клиенты впервые перевели друг другу более 1 квадриллиона рублей, но из них 13,5 миллиарда рублей похитили мошенники. Увы, банкам удалось вернуть пострадавшим пользователям только 6,8% от этой суммы, или 920,5 миллиона рублей.

Это худший показатель за два года. Для сравнения, в 2020 году банки вернули клиентам 11,3% от всего объема украденных мошенниками денег — 1,1 миллиарда рублей.

В целом в 2021 году число и объем мошеннических переводов выросли на 33,8% и 38,8% по сравнению с показателями 2020 года. Доля мошеннических переводов в общем объеме операций составила 0,00130%.

Взлом MetaMask

Создатели криптокошелька MetaMask опубликовали предупреждение для пользователей iOS, сообщив, что при включенном резервном копировании данных приложения seed криптовалютных кошельков сохраняется в Apple iCloud. Это предупреждение появилось из‑за того, что один пользователь MetaMask уже потерял более 655 тысяч долларов в результате хорошо продуманной фишинговой атаки.

Напомню, что seed в криптовалютном мире — это секретная фраза восстановления, защищающая доступ к содержимому кошелька и состоящая из 12 слов.

В Twitter разработчики сообщили, что, если злоумышленники проникнут в iCloud пользователя (с помощью фишинга или подобрав слишком слабый пароль), из‑за хранящихся там бэкапов они смогут захватить контроль над кошельком и похитить чужие средства.

К сожалению, такой сценарий уже использовался хакерами как минимум против одного пользователя MetaMask, который в итоге лишился 655 388 долларов. Жертва получила несколько текстовых сообщений с просьбой сбросить учетные данные от учетной записи Apple, а затем злоумышленник позвонил с поддельного номера Apple Inc., представившись сотрудником службы поддержки, расследующим подозрительную активность.

Пострадавший поверил мошенникам, выполнил все их инструкции и предоставил фейковым специалистам поддержки шестизначный код подтверждения, полученный от Apple. Вскоре его кошелек MetaMask опустел. По сути, хакеры запросили сброс пароля от учетной записи Apple, и им требовалось лишь пройти дополнительную проверку для доступа к данным iCloud жертвы, где хранилась резервная копия MetaMask и нужный злоумышленникам seed.

Теперь пользователям настоятельно рекомендуют исключить MetaMask из резервных копий iCloud, изменив соответствующий параметр в настройках: Settings → Profile → iCloud → Manage Storage → Backups.

28 лет Рунету

Так как днем рождения Рунета считается 7 апреля 1994 года, в этом месяце ему исполнилось 28 лет. Количество доменных имен, зарегистрированных в зоне .RU, составляет более 5 000 000, а в зоне .РФ — более 670 000.

По данным вице‑премьера РФ Дмитрия Чернышенко, по итогам 2021 года ежемесячная аудитория российского сегмента интернета превышает 100 000 000 человек, а это более 80% населения страны.

Чернышенко уточняет, что около 90% пользователей интернета заходят в сеть каждый день, а среди молодых россиян в возрасте 12–24 лет этот показатель и вовсе приблизился к 95%.

Баг в GitLab

В начале апреля инженеры GitLab устранили критическую уязвимость, которая позволяла удаленным злоумышленникам получать доступ к учетным записям пользователей с помощью жестко заданных паролей. Проблема CVE-2022-1162 затрагивала как GitLab Community Edition (CE), так и Enterprise Edition (EE).

Разработчики объясняют, что статические пароли по ошибке устанавливались во время регистрации на основе OmniAuth в GitLab CE/EE.

«Для учетных записей, зарегистрированных с использованием OmniAuth (например, OAuth, LDAP, SAML) в GitLab CE/EE версий 14.7 до 14.7.7, 14.8 до 14.8.5 и 14.9 до 14.9.2, был установлен жестко закодированный пароль, в теории позволяющий злоумышленникам захватывать учетные записи», — объясняет команда GitLab в бюллетене безопасности.

Чтобы исправить ситуацию, команда GitLab удалила файл lib/gitlab/password.rb, который использовался для назначения жестко закодированного пароля константе TEST_DEFAULT.

Теперь GitLab призывает пользователей как можно скорее обновить все установки до последних версий (14.9.2, 14.8.5 или 14.7.7), чтобы защититься от возможных атак. Также разработчики добавили, что уже сбросили пароли некоторых пользователей GitLab.com, стремясь смягчить последствия CVE-2022-1162. При этом подчеркивается, что пока никаких признаков компрометации и эксплуатации этого бага хакерами обнаружено не было.

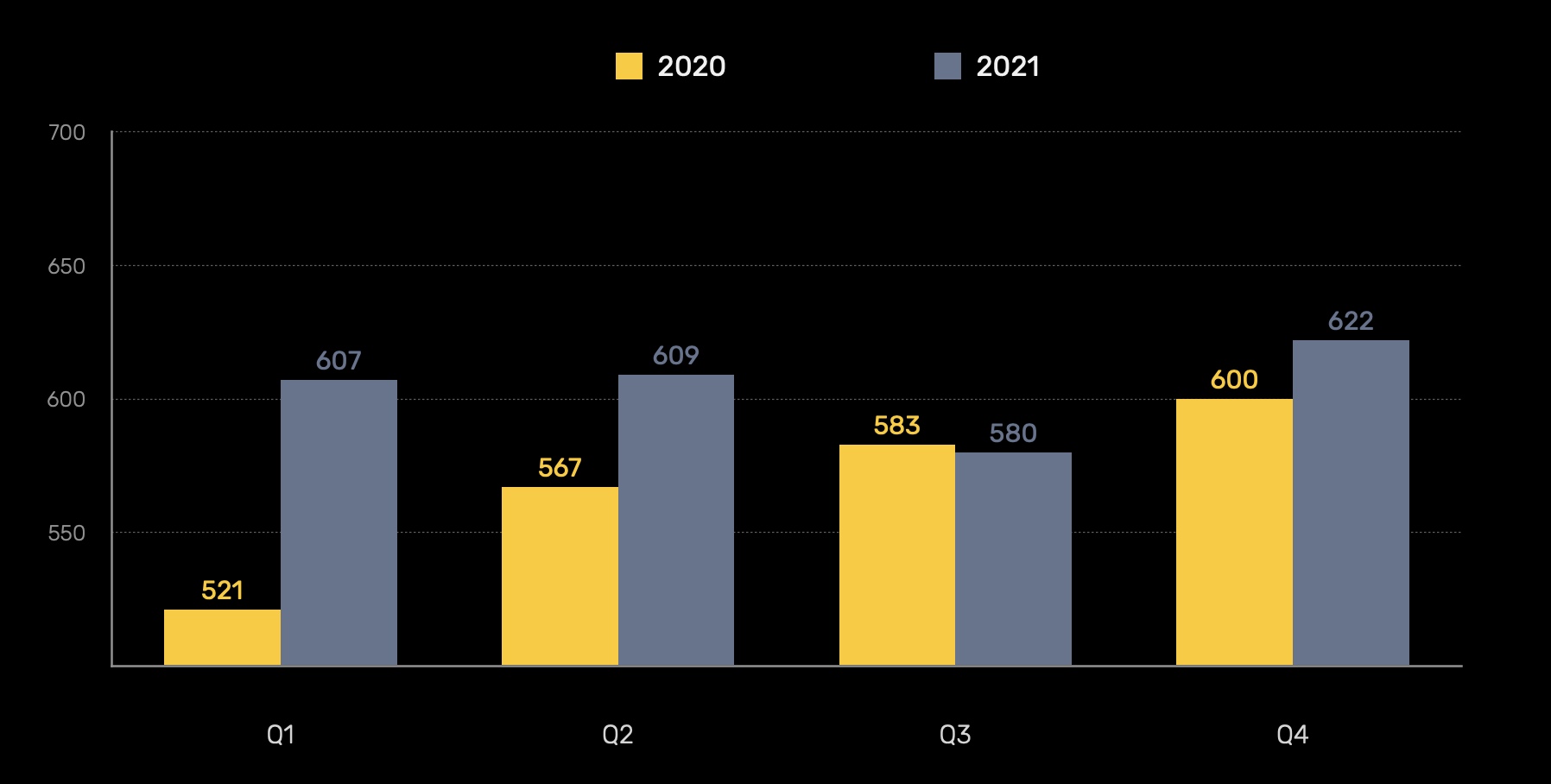

Кибератак в 2021 году стало на 6,5% больше

Эксперты Positive Technologies подготовили отчет о киберугрозах 2021 года, отметив доминирование шифровальщиков среди вредоносного ПО, повышение интенсивности атак на криптобиржи и появление критически опасных уязвимостей, которые сразу же эксплуатировались злоумышленниками во множестве организаций по всему миру.

- Общее количество атак в 2021 году увеличилось на 6,5% по сравнению с 2020 годом. При этом доля целевых атак в сравнении с прошлым годом выросла на 4 процентных пункта и составила 74% от общего количества.

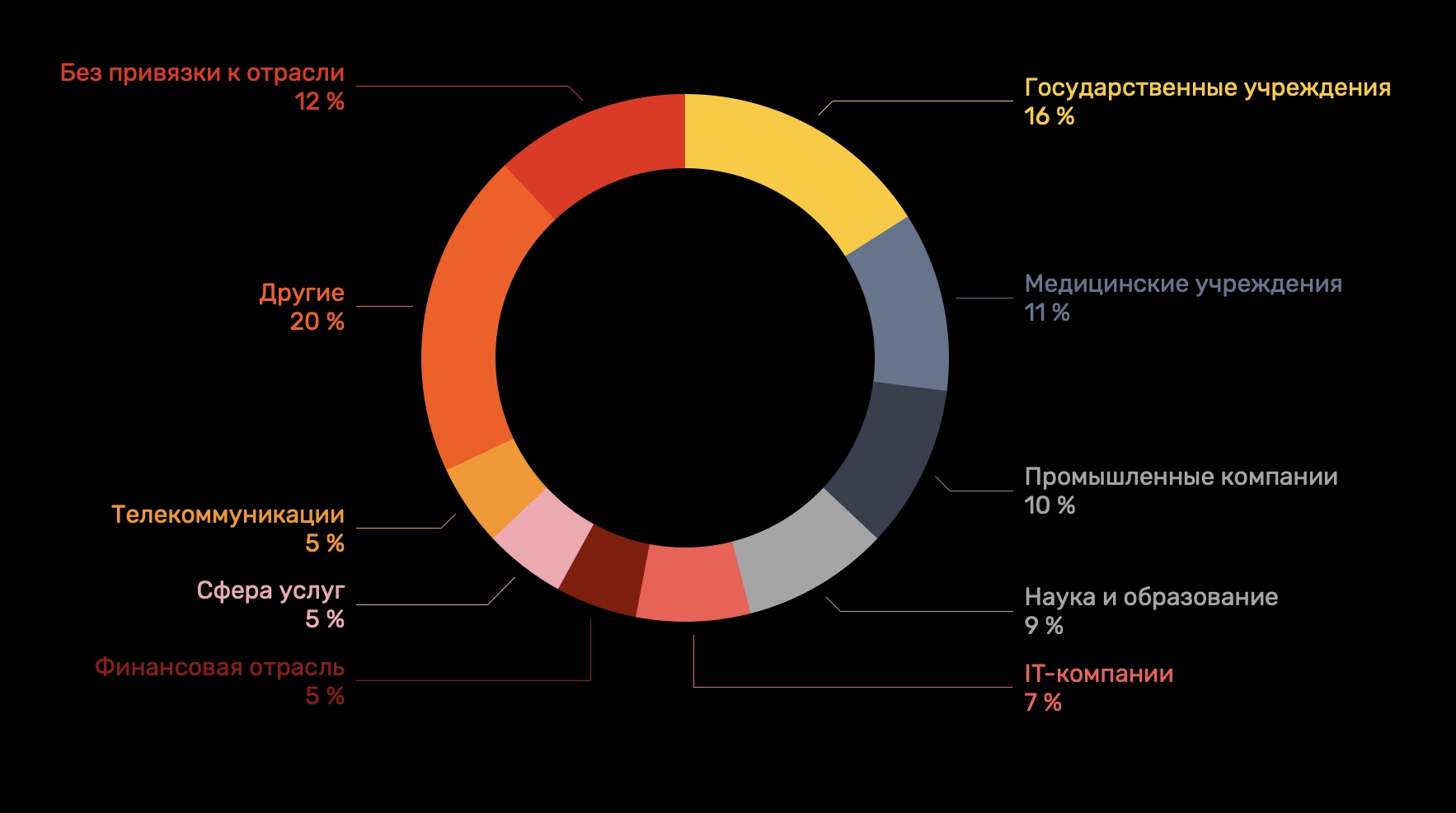

- Как и в 2020 году, 86% всех атак были направлены на организации. В тройку наиболее часто атакуемых отраслей вошли госучреждения (16%), медучреждения (11%) и промышленные компании (10%).

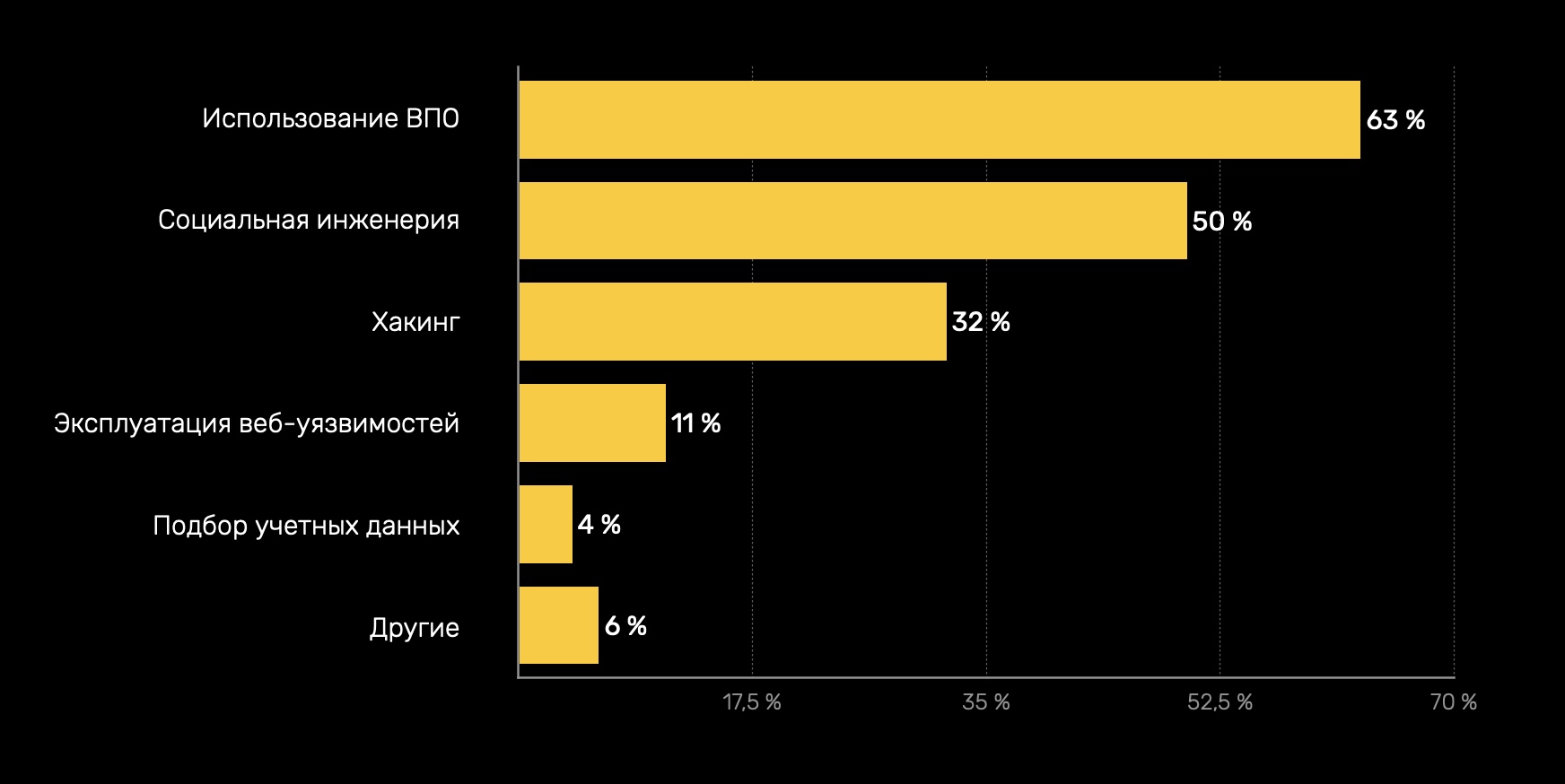

- Чаще всего хакеры использовали малварь (63%), социальную инженерию (50%), а также эксплуатировали недостатки защиты и уязвимости в софте (32%).

Среди вредоносов, которые использовались в атаках на компании, чаще всего встречались шифровальщики: они были задействованы в 60% случаев.

Количество атак на криптобиржи также выросло на 44% в сравнении с 2020 годом. К тому же в прошлом году произошла одна из крупнейших краж криптовалюты в истории: злоумышленники похитили около 600 миллионов долларов у PolyNetwork.

Драйверы AMD случайно разгоняют процессоры

Компания AMD изучает проблему в своих графических драйверах, из‑за которой самопроизвольно меняется производительность процессоров AMD Ryzen. Ранее пользователи обнаружили, что в их настройках BIOS происходят необъяснимые изменения, которых они не делали.

Существование этой странной проблемы представители AMD подтвердили в беседе с журналистами сайта Tom’s Hardware. К сожалению, пока компания не предоставила никаких подробностей об ошибке в GPU-драйверах, а также не давала рекомендаций, как устранить ошибку, и не называла предполагаемых сроков ее исправления.

Пока известно лишь то, что проблема автоматического разгона затрагивает пользователей, которые используют одновременно видеокарты и процессоры производства AMD, причем баг проявляется далеко не у всех.

Если судить по тому, когда в сети появились первые сообщения об этой ошибке, можно предположить, что проблема возникла в AMD Adrenalin версии 22.3.1, выпущенной 17 марта 2022 года. Интересно, что компания AMD уже выпустила Adrenalin Edition 22.4.1, однако в примечаниях к этому релизу нет никаких упоминаний об ошибках, поэтому неясно, устраняет ли новая версия баги.

Пока всем, кто использует драйвер Adrenalin, рекомендуется обновить его до последней доступной версии и надеяться, что AMD незаметно устранит баг с помощью срочного патча.

Пользователи Reddit и вовсе предлагают бороться с багом, создавая новые профили настроек, так как замена старых сохраненных профилей на новые порой помогает. Еще один обходной путь — удалить Ryzen Master SDK из Adrenalin, так как именно этот компонент позволяет модулям драйвера вносить изменения в настройки BIOS и предназначен для облегчения доступа к разгону процессора.

Другие интересные события месяца

На хакерских форумах набирает популярность похититель паролей BlackGuard

MailChimp взломали, и мошенники атаковали пользователей кошельков Trezor

Apple оставила без исправлений критические баги в macOS Big Sur и Catalina

Вредоносный сервис Parrot TDS использует 16 500 сайтов для распространения малвари

Утекшие исходники шифровальщика Conti используются для атак на российские компании

Разработчики браузера Brave считают страницы Google AMP вредными для конфиденциальности

«Сбербанк» блокировал масштабную атаку на банковские карты россиян

Обнаружен подпольный маркетплейс Industrial Spy, торгующий данными

Приложения для видеоконференций «слушают» пользователей даже после нажатия кнопки Mute