Исследователи продолжают изучать чаты вымогательской группировки Conti, которые «утекли» весной текущего года. Теперь эксперты обнаружили, что хакеры активно работали над взломом прошивок и планировали использовать Intel Management Engine (ME) для перезаписи флеш-памяти и создания имплантата уровня SMM (System Management Mode).

«Контроль над прошивкой дал бы злоумышленникам практически непревзойденные возможности, как для непосредственного нанесения ущерба, так и для достижения других стратегических целей, — рассказывают эксперты компании Eclypsium. — Такой уровень доступа позволил бы нанести непоправимый ущерб системе или закрепиться [на целевой машине], практически незаметно для операционной системы».

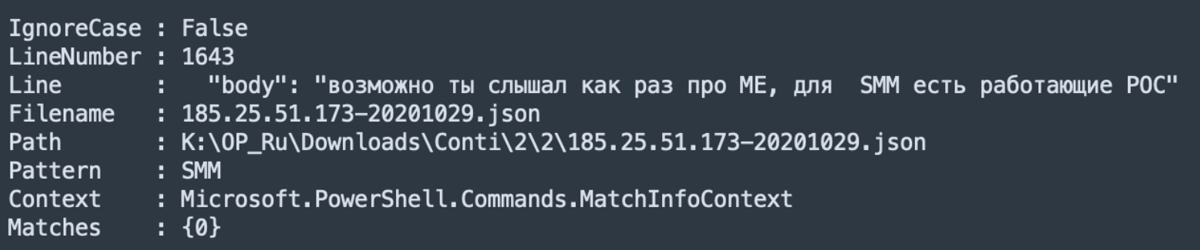

Из переписки участников хак-группы стало ясно, что в Conti занимались фаззингом Intel ME, стремясь обнаружить недокументированные функции и команды, которые можно было бы использовать. Таким образом хакеры могли бы получить доступ к флеш-памяти, где размещается прошивка UEFI/BIOS, обойти защиту от записи и выполнить произвольный код. Конечной целью было бы создание SMM-имплантата, который работал бы с максимально возможными привилегиями (ring-0), но при этом был бы «невидим» для защитных решений на уровне ОС.

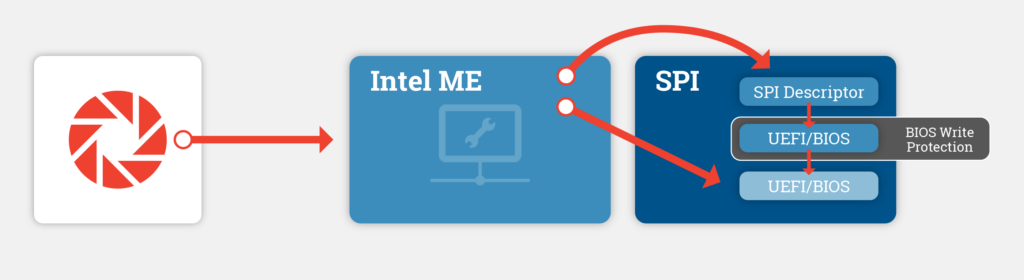

Исследователи пишут, что для атаки на прошивку злоумышленникам сначала нужно было получить доступ к системе обычным способом (фишинг, эксплуатация уязвимостей или атака на цепочку поставок). После компрометации ME хакеры должны были понять, к каким областям «защиты от записи» у них есть доступ, что могло варьироваться в зависимости от имплементации ME и различных защит и ограничений. По мнению экспертов, это могло осуществляться либо при помощи перезаписи SPI Descriptor и перемещения UEFI/BIOS за пределы защищенной области, либо путем прямого доступа к BIOS.

Если у ME не было такого доступа, хакеры могли использовать Intel Management Engine для принудительной загрузки с виртуального носителя и разблокировки защиты PCH, которая лежит в основе SPI.

Хотя по последним данным хак-группа Conti, похоже, прекратила свое существование, ее участники теперь работают над другими вымогателями и продолжают свои атаки. То есть вся работа по созданию эксплоитов, которые хакеры обсуждали в чатах, не пропадет впустую. Хуже того, по данным исследователей, у Conti еще прошлым летом был работающий PoC для подобных атак, поэтому вполне вероятно, что хакеры уже применяют такие техники на практике.