Содержание статьи

- Хакеры вооружились Brute Ratel C4

- Журналисты изучили исходники Anom

- Обновленный Tor Browser

- Найден UEFI-руткит CosmicStrand

- Retbleed угрожает процессорам Intel и AMD

- Слиты данные миллиарда китайцев

- Ботнет Mantis атакует

- Режим Lockdown защитит от шпионажа

- Уязвимости GPS-трекера опасны для авто

- Утечки месяца

- «Туту.ру»

- СДЭК

- CRM Ozon

- «Почта России»

Хакеры вооружились Brute Ratel C4

Злоумышленники переходят от использования всем известного Cobalt Strike к менее популярному инструменту для red team — Brute Ratel Command and Control Center (Brute Ratel C4 или BRc4). В частности, аналитики Palo Alto Unit 42 обнаружили, что BRc4 уже взяла на вооружение русскоязычная хак‑группа APT29 (она же CozyBear и Dukes).

В 2020 году Читан Наяк (Chetan Nayak), бывший участник red team в Mandiant и CrowdStrike, создал BRc4 в качестве альтернативы Cobalt Strike. Инструменты получились одновременно похожими друг на друга и нет. К примеру, Cobalt Strike позволяет развертывать «маяки» на скомпрометированных устройствах для удаленного наблюдения за сетью или выполнения команд. В свою очередь, Brute Ratel позволяет развертывать на удаленных хостах «барсуков» (badgers), которые очень похожи на маяки в Cobalt Strike. Такие «барсуки» подключаются к управляющему серверу злоумышленника, чтобы получать команды или передавать операторам результаты уже запущенных команд.

Как отмечают специалисты Palo Alto Unit 42, недавно злоумышленники начали переходить от работы с Cobalt Strike к использованию Brute Ratel, предпочитая именно этот инструментарий для постэксплуатации. Так как BRc4 во многом ориентирован на уклонение от обнаружения EDR и антивирусными решениями, защитные продукты обычно не определяют в нем вредоносное ПО. Из‑за этой особенности исследователи называют Brute Ratel «уникально опасным».

Эксперты обнаружили, что BRc4 уже использовался во время атак, предположительно связанных с русскоязычной хак‑группой APT29, в ходе которых злоумышленники распространяли вредоносные ISO-образы, якобы содержащие резюме (CV). На самом деле файл резюме (Roshan-Bandara_CV_Dialog) был ярлыком Windows, который запускал связанный файл OneDriveUpdater.exe.

Хотя OneDriveUpdater.exe — это обычный исполняемый файл Microsoft, прилагаемый version.dll был изменен таким образом, чтобы действовать как загрузчик для «барсука» Brute Ratel, который загружался в процесс RuntimeBroker.exe. После этого злоумышленники получали удаленный доступ к скомпрометированному устройству для выполнения команд и дальнейшего продвижения по сети.

В настоящее время годовая лицензия на Brute Ratel стоит 2500 долларов США на одного пользователя, при этом клиенты должны предоставить рабочий адрес электронной почты и пройти проверку перед получением лицензии. Поскольку проверка выполняется вручную (хотя неизвестно, как именно), возникает вопрос: как злоумышленники получают лицензии? В отчете экспертов подчеркивалось, что упомянутый ISO-образ был создан в тот же день, когда вышла новая версия BRC4.

Читан Наяк сообщил журналистам, что использованную в описанных атаках лицензию слил на сторону недовольный сотрудник одного из его клиентов. Поскольку пейлоады позволяют Наяку видеть, кому они принадлежат, он утверждает, что сумел идентифицировать и отозвать лицензию. Однако, по словам главы ИБ‑компании AdvIntel Виталия Кремеза (Vitali Kremez), это неединичный случай. К примеру, бывшие операторы вымогателя Conti тоже приобретали лицензии Brute Ratel, создавая для этих целей подставные американские компании.

«Преступники, стоявшие за вымогательскими операциями Conti, изучали несколько инструментариев для пентеста, помимо Cobalt Strike. В одном конкретном случае они получили доступ к Brute Ratel, который использовался для постэксплуатации в целевых атаках из загрузчика Bumblebee. Конечной целью использования Brute Ratel была постэксплуатационная структура для бокового перемещения и последующего шифрования сети посредством пейлоада вымогателя», — рассказал Кремез.

В своем отчете аналитики Palo Alto Unit 42 резюмируют, что Brute Ratel может представлять серьезную угрозу, которой нужно учиться противостоять:

«Мы считаем крайне важным, чтобы все поставщики систем безопасности создавали средства защиты для обнаружения BRC4 и чтобы все организации принимали проактивные меры для защиты от этого инструмента».

59% россиян используют одинаковые пароли

Исследователи «Ростелеком‑Солар» сообщают, что, по результатам проведенного ими опроса, российские пользователи не соблюдают даже базовые требования к безопасности паролей. Так, 59% опрошенных используют одинаковые пароли для разных аккаунтов, еще 53% пользователей меняют свои пароли крайне редко, а парольными менеджерами пользуются меньше 10% респондентов.

При этом 55% опрошенных уверены, что соблюдают все три базовых требования к безопасности паролей. Это уникальность, длина не менее восьми знаков, а также сложность (наличие букв разного регистра, цифр и специальных символов).

Еще 42% считают, что соблюдают два требования из трех. 3% пользователей признались, что их пароли слабо защищены и соответствуют максимум одному требованию безопасности.

Журналисты изучили исходники Anom

В прошлом году стало известно, что правоохранители создали и несколько лет поддерживали собственную платформу для зашифрованных коммуникаций Anom, подобную Encrochat и Phantom Secure, и следили за всей перепиской преступников. Журналисты Vice Motherboard смогли взглянуть на исходники Anom и рассказали, как он работал.

Напомню, что мы детально рассказывали о масштабной операции Trojan Shield (в некоторых ведомствах операция носила названия Greenlight и Ironside), о завершении которой в прошлом году отчитались ФБР, Европол и спецслужбы других стран мира.

В рамках этой операции правоохранители создали и несколько лет поддерживали собственную платформу для зашифрованных коммуникаций Anom (она же An0m или Anøm — в отчетах разных ведомств название «звучит» по‑разному). Это средство связи обрело огромную популярность среди преступников во всем мире, благодаря чему правоохранители получили возможность следить за всеми их коммуникациями.

За годы работы Anom правоохранительным органам удалось распространить среди преступников больше 12 тысяч «защищенных» устройств свыше чем в 100 странах мира. По итогам операции арестовали больше 1000 человек, в том числе крупных торговцев наркотиками, а во время обысков массово изъяли оружие, наличные деньги, наркотики и роскошные автомобили.

Как теперь сообщили журналисты издания Vice Motherboard, недавно в их распоряжении оказался исходный код приложения Anom, предоставленный источником, который предпочел остаться неизвестным.

Издание решило не публиковать исходники Anom, так как в редакции сочли, что код содержит информацию о людях, которые работали над приложением. Дело в том, что большинство разработчиков попросту не знали, что это был секретный проект ФБР для наблюдения за организованной преступностью, и теперь раскрытие их личностей может подвергнуть их риску. Так получилось из‑за того, что Anom уже существовала как самостоятельная компания еще до операции правоохранителей и кодеры, нанятые создателем компании, работали над ранней версией приложения до того, как ФБР тайно взяло Anom под свой контроль.

Кстати, этот аспект разработки Anom критикуют в Electronic Frontier Foundation (EFF):

«Это похоже на то, если бы Raytheon наняла компанию — производитель фейерверков с соседней улицы для изготовления ракетных капсюлей, но не сказала людям, что они разрабатывают ракетные капсюли», — говорит старший технолог EFF Купер Квентин (Cooper Quintin).

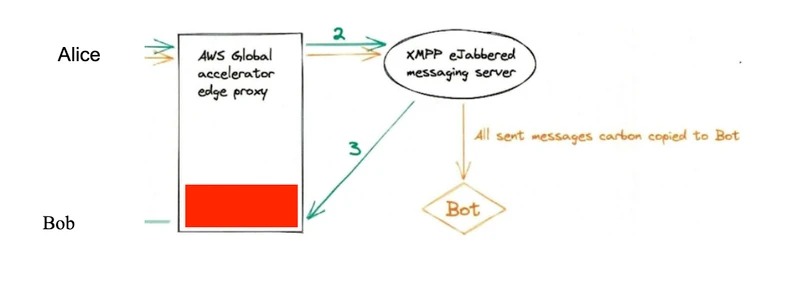

Журналисты, которые привлекли к изучению исходников нескольких ИБ‑специалистов, рассказывают, что для слежки Anom использовал специального «бота», который дублировал все переговоры преступников властям. Для этого в коде мессенджера существовал специальный «призрачный» контакт, который был скрыт из списков контактов пользователей и работал в фоновом режиме. Фактически, когда приложение прокручивало список контактов пользователя и натыкалось на учетную запись бота, оно отфильтровывало ее и удаляло из поля зрения человека.

Отмечается, что идея таких «призрачных» контактов обсуждалась и раньше. К примеру, в статье, датированной 2018 годом, сотрудники британского разведывательного управления GCHQ писали, что «провайдер способен незаметно и легко добавить сотрудника правоохранительных органов в групповой чат или звонок» и в итоге все по‑прежнему будет защищено сквозным шифрованием, но в беседе появится еще один невидимый участник.

Также во время изучения исходников выяснилось, что Anom прикреплял информацию о местоположении к любому сообщению, отправляемому упомянутому боту, а файл AndroidManifest.xml, который показывает, к каким разрешениям обращается приложение, включал разрешение ACCESS_FINE_LOCATION.

В целом большая часть кода самого мессенджера была скопирована из неназванного опенсорсного приложения для обмена сообщениями. В итоге код Anom довольно беспорядочен, большие куски закомментированы, и приложение постоянно записывает отладочные сообщения на сам телефон.

Наталья Касперская предложила заморозить цифровизацию

В интервью TAdviser Наталья Касперская, председатель правления ассоциации «Отечественный софт» и президент InfoWatch, высказала мысль о заморозке цифровизации для государства и госструктур до тех пор, пока не будут решены вопросы информационной безопасности.

«Я считаю, что в текущих условиях более правильным решением будет заморозить цифровое развитие до тех пор, пока не удастся найти специалистов по информационной безопасности. Возможно, это приведет к замедлению роста каких‑то показателей (скажем, показателей „цифровой трансформации“), возможно, не позволит повысить эффективность какой‑то деятельности. Но это лучше, чем потеря сверхчувствительных данных или остановка критических информационных систем.

Мы же утечки данных наблюдаем много лет. В большинстве случаев предприятия не признают утечку. И отговорки там всегда стандартные: „утечка произошла не у нас“, „утечка была незначительной“, „данные, которые утекли, старые, неполные, негодные, плохие, ни на что не повлияют“. Четвертый пункт мне особенно нравится — „виновные наказаны“. То есть утечки не было, данные нерелевантные, а почему тогда вы наказали виновных? В реальности, как мы понимаем, за утечки данных просто никто не отвечает — вы же не слышали о судебных процессах над руководителями компаний по статьям о халатности или краже данных? Вот и я не слышала. Поэтому я считаю, что с этим нужно что‑то сделать. И назначение персональной ответственности — это не все. Это первый шаг, но он очень важный. Хотя бы будет шанс, что кого‑то начнут наказывать».

— Наталья Касперская

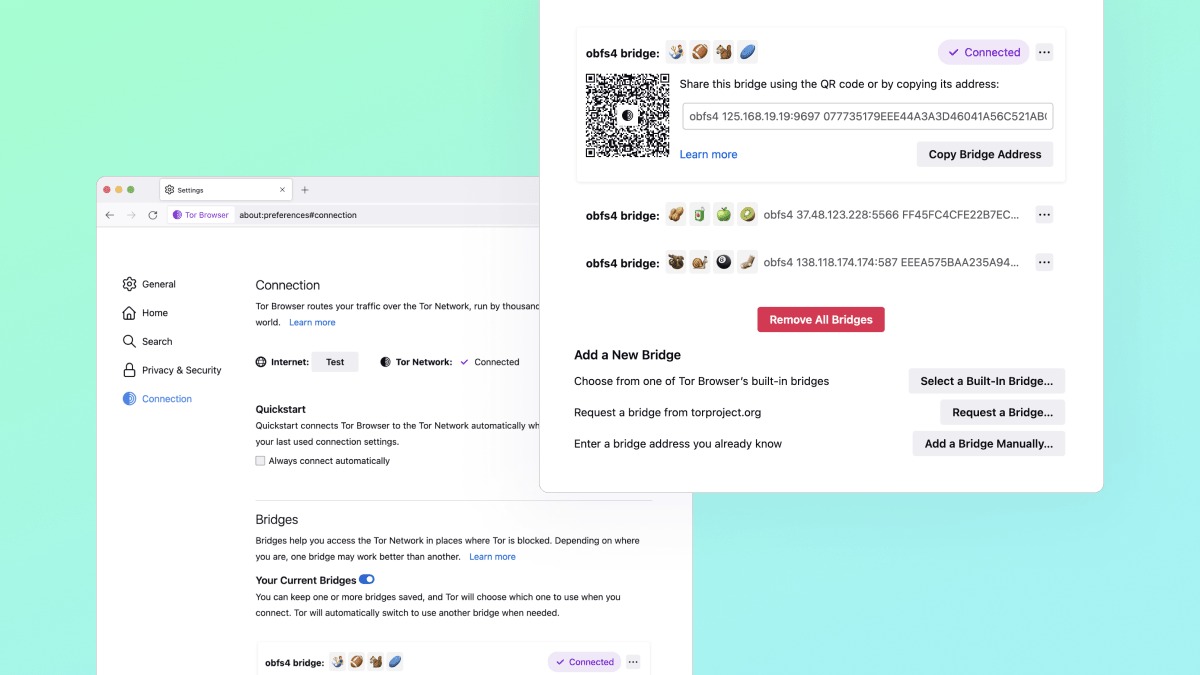

Обновленный Tor Browser

Разработчики Tor Project объявили о выпуске Tor Browser версии 11.5. Этот релиз содержит много новых функций, в том числе упрощающих пользователям обход ограничений. В частности, больше не понадобится вручную перебирать конфигурации мостов.

Новая функция Connection Assist («Помощь в подключении») автоматически подбирает конфигурацию моста, которая лучше всего подходит для местоположения пользователя.

«Connection Assist загружает и просматривает актуальный список опций для конкретной страны, чтобы попробовать использовать ваше местоположение (с вашего согласия), — объясняют разработчики. — Это удается сделать, используя moat (тот же инструмент, который Tor Browser использует для запроса моста от torproject.org), и нет необходимости сначала подключаться к сети Tor».

Так как Connection Assist пока находится на ранней стадии разработки (v1.0), команда Tor приветствует отзывы и отчеты, которые помогут устранить любые недостатки и улучшить систему.

Еще одна важная новинка в версии 11.5 — это режим HTTPS-Only Mode, который теперь можно сделать режимом по умолчанию. Это гарантирует, что весь обмен данными между пользователем и сервером, на котором размещен сайт, будет зашифрован, чтобы защититься от атак типа man in the middle и защитить пользователей от SSL stripping’а и вредоносных выходных узлов.

Команда Tor уверяет, что SecureDrop продолжит работать, несмотря на устаревание и замену расширения HTTPS-Everywhere, которое служило интерпретатором onion-имен. Единственным исключением, где HTTPS-Everywhere пока продолжит работать, временно останется Android.

Также важной новинкой стало основательно переработанное меню Network Settings («Настройки сети»), которое теперь называется Connection Settings («Настройки подключения»). В частности, были переработаны и упрощены настройки конфигураций мостов и вариантов подключения, чтобы обеспечить быстрый и простой просмотр и управление. Новый интерфейс предлагает визуализацию конфигураций и использует эмодзи для сохраненных мостов, тем самым упрощая определение и выбор нужного моста при необходимости.

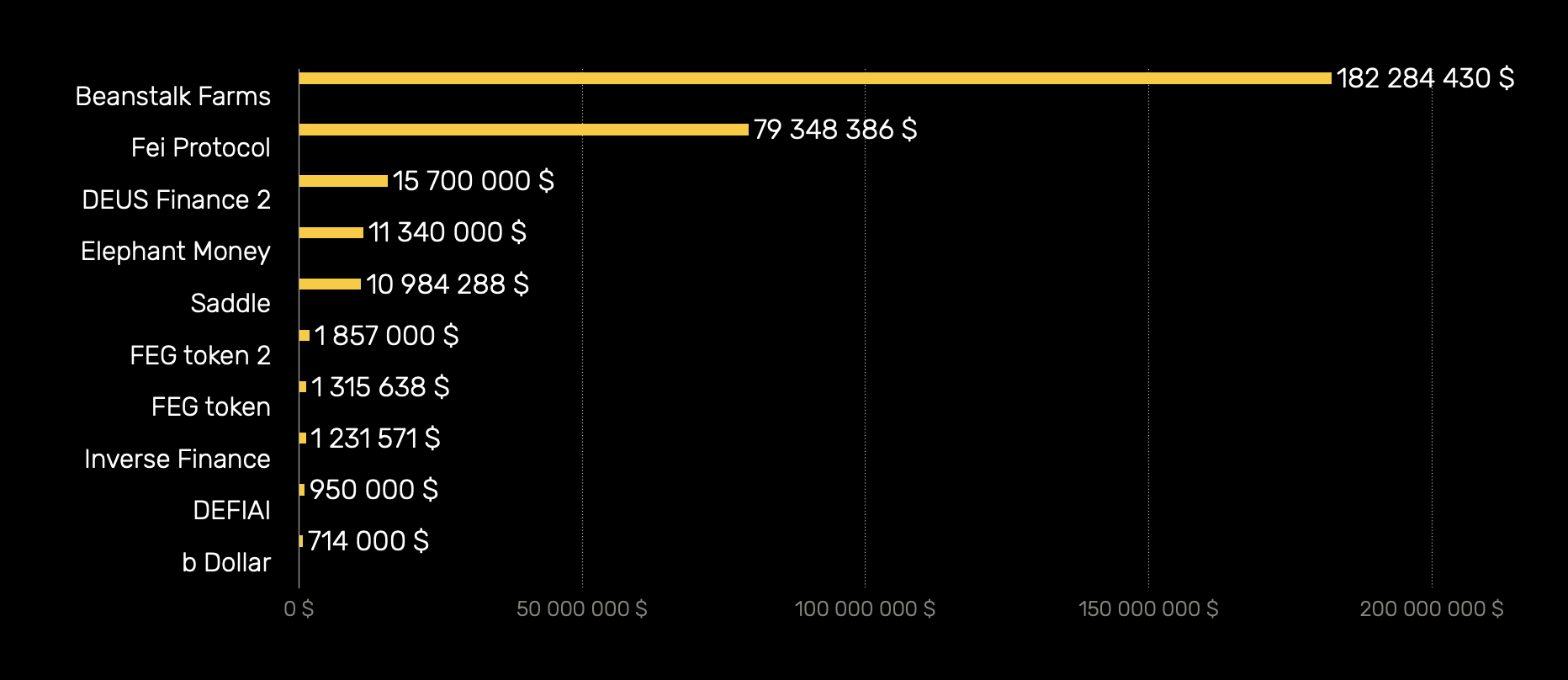

Web3 под прицелом

- Аналитики из компании CertiK подсчитали, что за первые шесть месяцев 2022 года у Web3-проектов было украдено больше, чем за весь 2021 год в целом: общее количество похищенных средств уже превышает 2 миллиарда долларов.

В основном хакеры по‑прежнему полагаются на социальную инженерию, но все чаще встречаются атаки на систему мгновенных займов (flash loan).

В общей сложности во втором квартале 2022 года в результате 27 flash loan атак было потеряно 308 миллионов долларов. Огромный прирост по сравнению с 14 миллионами долларов, потерянными в первом квартале.

Фишинговые атаки также участились: во втором квартале CertiK зафиксировала 290 атак, по сравнению со 106 атаками за первые три месяца года.

Чаще всего вектором фишинговых атак становится Discord, что свидетельствует о его неизменной популярности в качестве социальной сети для криптовалютного и NFT-сообщества.

Найден UEFI-руткит CosmicStrand

Эксперты из «Лаборатории Касперского» обнаружили новый UEFI-руткит, который получил название CosmicStrand. Судя по всему, он создан ранее неизвестной китайскоязычной APT-группировкой и атакует определенные модели материнских плат Gigabyte и Asus.

Исследователи говорят, что пока неясно, какую цель преследуют злоумышленники, но отмечается, что их жертвами становились частные пользователи в Китае, Вьетнаме, Иране и России.

Интересно, что во всех известных случаях зараженными оказались материнские платы двух производителей — Gigabyte и Asus, использующие чипсет H81. Эксперты предполагают, что злоумышленники нашли в них какую‑то общую уязвимость, которая позволила им заразить UEFI.

Вектор заражения пока определить не удалось, но тот факт, что среди жертв CosmicStrand были «гражданские», может свидетельствовать о том, что стоящие за этим руткитом злоумышленники способны атаковать UEFI удаленно. Впрочем, эксперты из Qihoo 360, еще пять лет назад изучавшие ранние версии CosmicStrand образца 2016 года, предполагали, что одна из жертв приобрела зараженную материнскую плату у реселлера. Вероятно, новые заражения тоже можно объяснить чем‑то подобным.

Все атакованные CosmicStrand устройства работали под управлением Windows: каждый раз во время перезагрузки, после запуска Windows, уже на уровне ОС запускался небольшой фрагмент вредоносного кода. Этот загрузчик подключался к C&C-серверу злоумышленников и получал оттуда исполняемые файлы. То есть основная цель вредоноса — развернуть имплантат уровня ядра при каждой загрузке ОС.

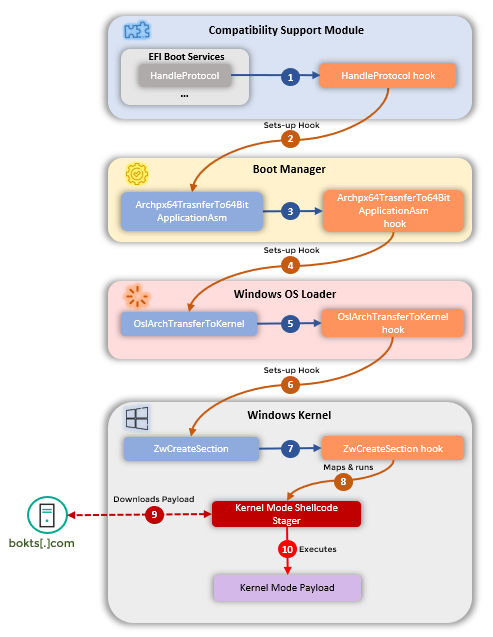

В целом процесс атаки проиллюстрирован на схеме ниже: он состоит из настройки хуков для изменения загрузчика ОС и перехвата контроля над всем потоком выполнения ради запуска шелл‑кода, который извлекает полезную нагрузку с управляющего сервера.

Исследователи отмечают, что в коде CosmicStrand можно найти сходство с другим семейством вредоносных программ, ботнетом MyKings. Этот ботнет, с помощью которого обычно развертывают криптовалютные майнеры, еще раз подтверждает теорию о возможной связи с китайскими злоумышленниками, равно как и использование жестко закодированного резервного DNS-сервера, который расположен в CHINANET-BACKBONE (AS4134).

«Самый поразительный аспект этого отчета — то, что этот UEFI-имплантат, похоже, использовался с 2016 года — задолго до того, как атаки UEFI стали описывать публично. Это открытие поднимает еще один вопрос: если уже тогда злоумышленники использовали этот [руткит], то что они используют сегодня?» — говорят исследователи.

No More Ransom помог 1 500 000 пользователей

- Инициатива No More Ransom, благодаря которой жертвы шифровальщиков могут восстановить свои данные бесплатно, подвела итоги работы за шесть лет. В настоящее время проект доступен на 37 языках и помог более чем 1 500 000 человек по всему миру восстановить свои данные.

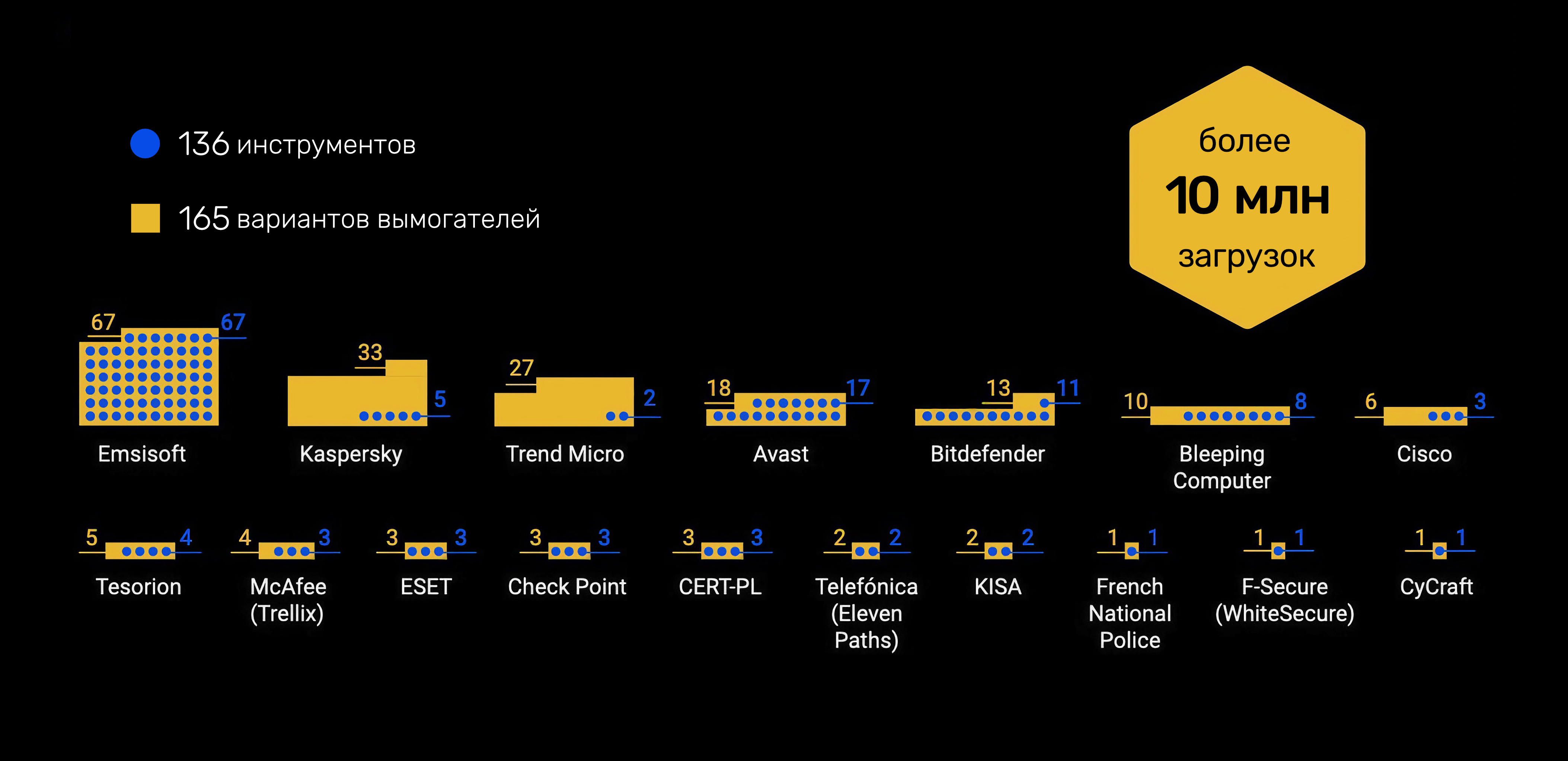

- На сегодня количество партнеров No More Ransom выросло до 188, включая компании из частного и государственного секторов, правоохранительные органы, экспертов из научных кругов. На сайте доступны уже 136 инструментов для расшифровки файлов, которые работают против 165 вариантов вымогателей и были загружены более 10 000 000 раз.

Retbleed угрожает процессорам Intel и AMD

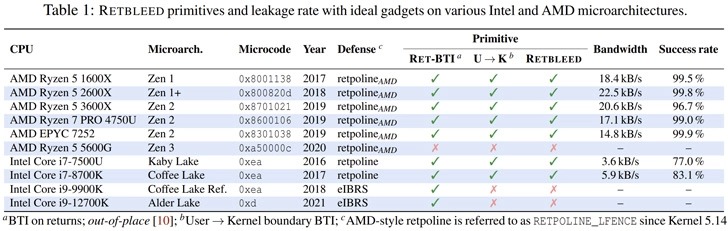

Исследователи из Швейцарской высшей технической школы Цюриха (ETH Zurich) рассказали о новой side-channel-атаке Retbleed, которая затрагивает процессоры Intel, выпущенные от трех до шести лет назад, а также процессоры AMD возрастом от года до одиннадцати лет. Ожидается, что устранение этой проблемы негативно отразится на производительности.

Проблема Retbleed состоит из двух уязвимостей (CVE-2022-29900 для AMD и CVE-2022-29901 для Intel) и относится к классу спекулятивных атак Spectre-BTI (вариант 2). Название Retbleed отсылает к защитному решению Retpoline, которое было разработано специалистами Google в 2018 году для борьбы с «процессорными» уязвимостями Meltdown и Spectre.

Напомню, что эти баги не только крайне опасны, но и доставили пользователям и компаниям множество проблем, ведь патчи для них могли значительно снижать производительность уязвимых процессоров (особенно старых). Создав альтернативу в виде Retpoline, инженеры Google попытались решить и эту проблему, заявив, что их подход позволил снизить производительность серверов Google Cloud лишь на 1,5%.

В сущности, Retbleed похож на другие подобные атаки, и его отличает лишь организация спекулятивного выполнения кода: в данном случае учитывается работа механизма Retpoline, который меняет jump- и call-инструкции на return (ret), что ранее считалось весьма удобным и безопасным вариантом борьбы с Meltdown и Spectre. По сути, эксперты отчитались об успешном проведении side-channel-атаки с учетом ret-инструкций, добившись утечки памяти ядра, содержащей хеши паролей.

Отчет исследователей гласит, что они проверили атаку Retbleed на процессорах AMD Zen 1, Zen 1+, Zen 2, а также теоретически проблема затрагивает и другие процессоры, включая Intel Core поколений 6–8.

Нужно отметить, что скорость атаки, как это часто бывает с side-channel-проблемами, оставляет желать лучшего. Так, на процессорах Intel определение хеша пароля для пользователя root займет около 28 мин, а на процессорах AMD — около 6 мин.

Так как в наши дни на исправление подобных уязвимостей уходит куда меньше времени, чем некогда понадобилось на разработку защиты от Meltdown и Spectre, Intel и AMD уже детально рассказали о вариантах смягчения новых проблем в своих блогах (1, 2, 3).

К сожалению, борьба с такими уязвимостями по‑прежнему может плохо сказываться на производительности. Исследователи ETH Zurich отмечают, что исправления влияют на производительность ЦП, снижая ее на 14–39%. Кроме того, исправление для еще одной проблемы, которую эксперты обнаружили в процессорах AMD и также включили в этот отчет (Phantom JMP: CVE-2022-23825), и вовсе может увеличивать потребление ресурсов на рекордные 209%.

Бывший глава Google сравнил ИИ с ядерным оружием

Выступая на Aspen Security Forum, бывший CEO Google Эрик Шмидт сравнил ИИ с ядерным оружием. По его мнению, для ИИ необходим режим сдерживания, подобный тому, как угроза взаимно гарантированного уничтожения сдерживает самые могущественные страны мира от уничтожения друг друга.

Отвечая на вопрос о ценности морали в технологиях, Шмидт объяснил, что на заре создания Google он сам был наивен в отношении силы информации. Теперь же он призывает сделать технологии соответствующими человеческим нормам этики и морали и проводит параллели между ИИ и ядерным оружием.

«В 50–60-х годах мы сумели создать мир, в котором появилось правило „без сюрпризов“, касающееся ядерных испытаний, и в итоге они были запрещены. Это правило — пример баланса доверия или отсутствия доверия. Я очень обеспокоен тем, что США относится к Китаю как к коррумпированному, коммунистическому или какому‑то еще режиму, а Китай сочтет Америку ослабевающей… Это позволит людям сказать: „Боже мой, они что‑то затевают“, а затем начать порочный круг. Возникнет такая ситуация, знаете, когда вы вооружаетесь или к чему‑то готовитесь, и это лишь провоцирует другую сторону. У нас никто не занимается этими вопросами, а ведь ИИ действительно настолько силен».

— Эрик Шмидт

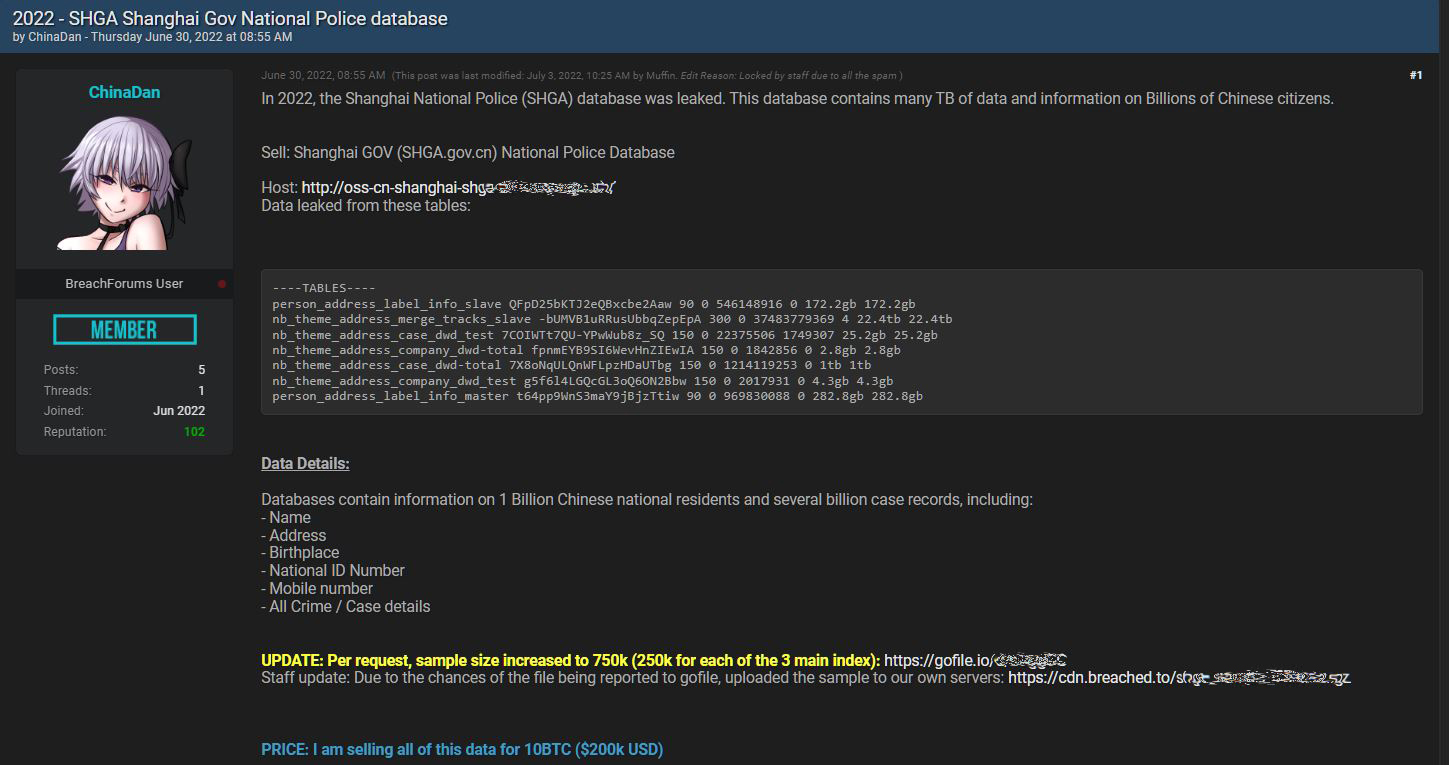

Слиты данные миллиарда китайцев

Хакер под ником ChinaDan выставил на продажу несколько баз данных, которые якобы содержат более 22 Тбайт информации о миллиарде китайских граждан. Злоумышленник оценил этот дамп в 10 биткоинов (около 195 тысяч долларов США).

ChinaDan утверждает, что данные были похищены у Шанхайской национальной полиции (SHGA) и БД содержит имена, адреса, номера национальных удостоверений личности, контактные телефоны и информацию о нескольких миллиардах судимостей.

В доказательство своих слов хакер опубликовал в открытом доступе образец данных, содержащий 750 тысяч записей. Помимо перечисленной выше информации, в «пробнике» можно найти даже данные о перевозке задержанных и инструкции для водителей.

По словам злоумышленника, данные были украдены из локального частного облака Aliyun (Alibaba Cloud), которое является частью китайской полицейской сети.

Журналисты Wall Street Journal решили убедиться, что данные в дампе подлинные, и для этого попытались связаться с людьми, информацию о которых можно найти в этой базе.

«Пять человек подтвердили всю информацию, включая детали [судебных] дел, которые было бы трудно получить где‑то, кроме полиции. Еще четыре человека перед тем, как повесить трубку, подтвердили основную информацию, такую как их имена», — сообщает издание.

На эту колоссальную утечку обратил внимание даже глава криптовалютной биржи Binance Чанпэн Чжао. Как он сообщил в Twitter, эксперты его компании полагают, что причиной утечки стала база Elasticsearch, которую китайское правительство случайно оставило незащищенной. Позже он добавил: атака произошла из‑за того, что некий правительственный разработчик написал технический пост в блоге на CSDN и случайно забыл скрыть в посте учетные данные.

Китайские власти хранят молчание и не давали комментариев об этом инциденте, но, если заявления ChinaDan окажутся правдой, эта утечка станет самой серьезной из когда‑либо затрагивавших Китай и в целом одной из крупнейших утечек в истории.

126 миллионов долларов потеряла Microsoft, уйдя из России

В конце июля корпорация Microsoft опубликовала годовой финансовый отчет, из которого стало известно, что уход с российского рынка стоил ей 126 000 000 долларов операционных издержек (связанных с проблемными задолженностями, обесцениванием активов и выходными пособиями).

При этом, по данным Statcounter GlobalStats, доля Windows в России постепенно сокращается. Так, на июнь 2022 года на 87,59% компьютеров россиян установлена Windows, 5,44% — OS X, 4,9% — другие ОС и на 2,04% машин — Linux. Для сравнения: в 2018 году количество пользователей Linux оценивалось в 1,69%, а доля Windows в 2015 году составляла 95,6%.

Интересно, что, по статистике сервиса StockApps, за десять лет на мировом рынке доля ОС Microsoft сократилась с 91% до 73,7% к настоящему моменту.

Ботнет Mantis атакует

Компания Cloudflare поделилась подробностями о рекордной DDoS-атаке, от которой в прошлом месяце пострадал один из ее клиентов. Оказалось, за этим инцидентом стоял ботнет Mantis, который эксперты характеризуют как «самый мощный ботнет на сегодняшний день».

Напомню, что в июне 2022 года эксперты Cloudflare сообщили о рекордной DDoS-атаке, с которой им удалось справиться. В этом инциденте участвовал небольшой, но мощный ботнет, состоящий из 5067 устройств, при этом пиковая мощность атаки достигала 26 миллионов запросов в секунду (request per second, RPS). То есть каждое устройство могло генерировать примерно 5200 запросов в секунду.

Как теперь рассказали исследователи, они назвали новый ботнет в честь креветки‑богомола (Mantis Shrimp), которая отличается тем, что способна наносить сокрушительные удары врагам когтями, хотя сама насчитывает в длину всего около десяти сантиметров. Новый ботнет тоже чрезвычайно мощен, невзирая на весьма скромные размеры.

Обычно ботнеты стремятся скомпрометировать как можно больше различных устройств и копят «огневую мощь» для проведения интенсивных атак. Mantis действует иначе: использует серверы и виртуальные машины, которые имеют значительно больше ресурсов. Дело в том, что генерация большого количества HTTPS-запросов — ресурсоемкий процесс, поэтому чем мощнее входящие в состав ботнета устройства, тем серьезнее будут его DDoS-атаки. Например, предыдущий рекордсмен, ботнет Mēris, эксплуатировал для этих целей устройства MikroTik с мощными аппаратными возможностями.

В Cloudflare сообщают, что Mantis в основном атакует организации в сфере ИТ и телекоммуникаций (36%), новостные ресурсы, медиа и издателей (15%), а также компании, работающие в сфере финансов (10%) и игр (12%).

За последний месяц Mantis запустил более 3000 DDoS-атак, которые были направлены против почти 1000 клиентов Cloudflare.

Большинство жертв ботнета находятся в США (20%) и Российской Федерации (15%). На прочих пострадавших, из Турции, Франции, Польши, Украины, Великобритании, Германии, Нидерландов и Канады, приходится лишь от 2,5 до 5% атак.

Упадок пиратства

Исследователи из компании Group-IB изучили нелегальный рынок интернет‑пиратства в России в 2021 году. Аналитики оценивают его в 50 миллионов долларов и говорят, что за год пираты обеднели примерно на 9 миллионов. Дело в том, что они лишились финансирования от своих главных спонсоров — онлайн‑казино и гемблинга, а их инфраструктура пострадала от блокировок со стороны правообладателей.

Эксперты оценивают размеры теневого рынка нелегального видеоконтента в России уже седьмой год подряд. До 2019 года доходы пиратов стремительно росли, потом началось затяжное падение: в 2019 году — 63 миллиона долларов (4 миллиарда рублей), в 2020 году — 59 миллионов долларов (3,7 миллиарда рублей), а в 2021 году — 50 миллионов долларов (2,8 миллиарда рублей).

При этом количество запросов в популярных поисковых системах на просмотр бесплатных фильмов и сериалов по итогам года выросло на 8,5% и составило 12,8 миллиарда.

Однако доходы сетевых пиратов, напротив, упали. По оценке аналитиков, средний CPM (cost per mille, цена за 1000 показов в рекламной кампании) в 2021 году снизился с 5 до 3,9 доллара (в 2019 году — 6 долларов).

Падение привлекательности пиратского трафика объясняется блокировками со стороны российских регуляторов, в частности ЦБ РФ, подозрительных транзакций онлайн‑казино и гемблинга — главных спонсоров пиратов. Еще одной причиной финансового кризиса среди пиратов эксперты называют возросшие затраты на поддержание рабочего состояния инфраструктуры.

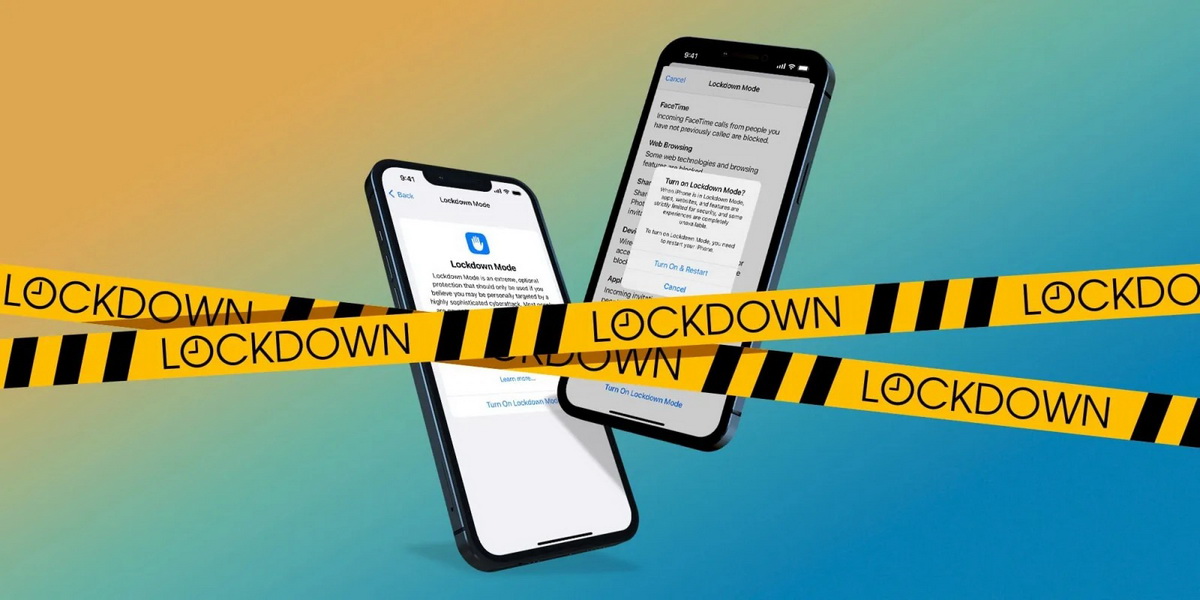

Режим Lockdown защитит от шпионажа

Компания Apple объявила, что в iOS 16, iPadOS 16 и macOS Ventura появится новая защитная функция — режим Lockdown (Lockdown Mode). Эта «экстремальная, дополнительная защита» предназначена для пользователей, которые чаще других подвергаются риску таргетированных атак шпионского ПО: правозащитников, журналистов, диссидентов.

Разработчики обещают, что режим Lockdown будет блокировать шпионское ПО (подобное спайвари Pegasus, созданной NSO Group), которое правительственные хакеры обычно применяют против владельцев устройств Apple, и защитит подключения пользователей, когда они обмениваются сообщениями и просматривают веб‑страницы.

Попытки злоумышленников скомпрометировать гаджет с помощью 0-click-эксплоитов (обычно они нацелены на мессенджеры или веб‑браузеры) будут автоматически остановлены, так как все потенциально опасные функции, такие как предварительный просмотр ссылок, будут отключены.

«Включение режима Lockdown в iOS 16, iPadOS 16 и macOS Ventura еще больше усилит защиту устройств и строго ограничит определенные функции, резко сокращая поверхность потенциальной атаки, которая могла бы использоваться таргетированным шпионским ПО», — пишут в Apple.

Первая версия Lockdown Mode будет включать следующие защитные механизмы.

- Сообщения: блокируется большинство типов вложений (кроме изображений), а также будут отключены некоторые функции, в том числе предварительный просмотр ссылок.

- Браузинг: отключаются некоторые веб‑технологии, такие как JIT-компиляция JavaScript, если пользователь не исключит доверенный сайт из блокировки.

- Сервисы Apple: входящие приглашения и сервисные запросы, в том числе вызовы FaceTime, блокируются, если пользователь ранее не отправлял их инициатору вызов или запрос.

- Проводные соединения с компьютером и аксессуарами блокируются, если iPhone заблокирован.

- Профили конфигурации (могут использоваться для загрузки сторонних приложений в обход App Store) не могут быть установлены и устройство не может зарегистрироваться в MDM, пока активен режим Lockdown.

«Также, чтобы стимулировать фидбэк и сотрудничество со стороны сообщества ИБ‑исследователей, Apple учредила новую категорию в рамках программы Apple Security Bounty, чтобы вознаграждать исследователей, которые обнаружат способы обхода Lockdown Mode и помогут улучшить его защиту, — добавили в компании. — Награды за соответствующие критериям проблемы в режиме Lockdown удваиваются, максимум составит 2 000 000 долларов США — это самая высокая максимальная выплата в отрасли».

Эксперт Citizen Lab Джон Скотт‑Рейлтон (John Scott-Railton), который консультировал жертв спайвари NSO Group и изучал ее, пишет, что режим Lockdown — один из первых достаточно эффективных методов защиты для уязвимых пользователей, которым они смогут следовать, не выключая устройства полностью.

«У разработчиков крупных платформ и ОС есть некий психологический барьер, связанный с внедрением функций для повышения уровня безопасности. Множество неизбежных сомнений связаны с [возможным] ухудшением user experience (особенно по сравнению с конкурентами!), неработающими функциями, с тем, что понадобится больше ресурсов для поддержки клиентов, и так далее, — говорит Скотт‑Рейлтон. — Крупные компании могут медленно внедрять функции повышенной безопасности. Однако, когда они „окунаются“ во все это, часто приходит понимание того, что некоторые из этих функций можно реализовать для всей их пользовательской базы».

Вторые после Индии

В июле 2022 года Россия заняла второе место в мире по количеству загрузок VPN, уступив лишь Индии, гласит статистика сервиса AppMagic. Год назад, в июле 2021 года, Россия занимала лишь 15-е место в этом списке.

За первые три недели июля VPN в России скачали более 12 миллионов раз. Для сравнения: в январе 2022 года VPN-сервисы в России загрузили только 2 миллиона раз.

По данным сервиса Google Trends, больше всего пользователей, которые искали VPN в Google за последнее время, были из Москвы и Московской области, Санкт‑Петербурга, Калининградской и Ярославской областей.

По оценке Google, наиболее популярными стали запросы, связанные с 1.1.1.1, Lantern, Psiphon и Super VPN.

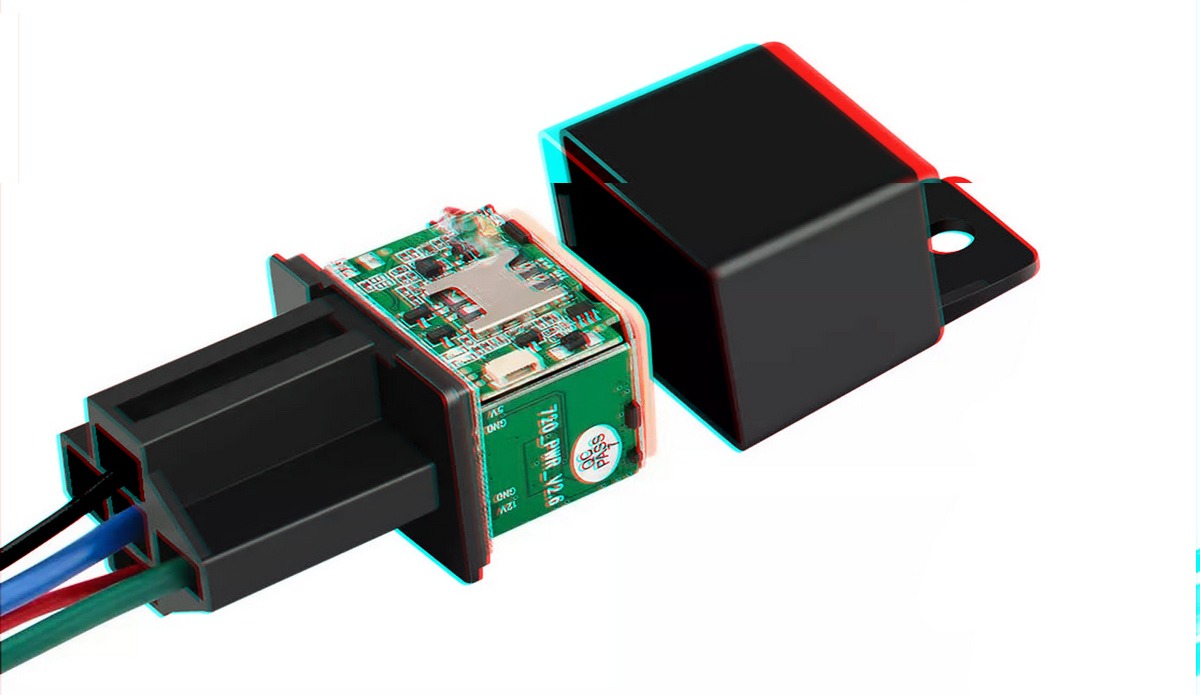

Уязвимости GPS-трекера опасны для авто

Серьезные проблемы с безопасностью были найдены в GPS-трекере, который используется примерно в 1,5 миллиона автомобилей в 169 странах мира. Речь идет об устройстве MiCODUS MV720, которое содержит сразу шесть уязвимостей.

Транспортные средства, которые оснащаются этими GPS-трекерами, используют многие компании из списка Fortune 50, а также правительства, военные, правоохранительные органы, аэрокосмические, судоходные и производственные компании.

Эксперты из компании BitSight сообщили, что хакер, взломавший уязвимый MV720, сможет использовать трекер для отслеживания транспортного средства, сможет обездвижить его или попросту будет собирать информацию о маршрутах и манипулировать данными. По словам исследователей, такие взломы могут иметь серьезные последствия для национальной безопасности целых стран.

Эксперты изучили конкретную модель MiCODUS, потому что это недорогое (около 20 долларов США) и очень популярное устройство, обладающее функциями отслеживания с поддержкой сотовой связи, а также оно может использоваться для потенциально опасных действий, в том числе отключение подачи топлива.

Пока не все обнаруженные BitSight уязвимости получили идентификаторы CVE, но они описываются следующим образом.

- CVE-2022-2107 (9,8 балла по шкале CVSS): жестко закодированный мастер‑пароль на API-сервере позволяет удаленному и неаутентифицированному злоумышленнику захватить контроль над любым трекером MV720, прекратить подачу топлива, отслеживать пользователей и отключать сигнализацию.

- CVE-2022-2141 (9,8 балла по шкале CVSS): неработающая схема аутентификации позволяет любому отправлять команды GPS-трекеру через SMS и выполнять их с правами администратора.

- CVE не присвоен (8,1 балла по шкале CVSS): слабый пароль по умолчанию (123456) на всех трекерах MV720, и от пользователя не требуют изменить его после начальной настройки устройства.

- CVE-2022-2199 (7,5 балла по шкале CVSS): XSS-уязвимость на главном веб‑сервере позволяет злоумышленнику получить доступ к учетным записям пользователей, взаимодействовать с приложениями и просматривать всю информацию, доступную конкретному пользователю.

- CVE-2022-34150 (7,1 балла по шкале CVSS): небезопасная прямая ссылка на объект на главном веб‑сервере позволяет вошедшему в систему пользователю получить доступ к данным любого ID в БД сервера.

- CVE-2022-33944 (6,5 балла по шкале CVSS): небезопасная прямая ссылка на объект на главном веб‑сервере позволяет неавторизованным пользователям создавать отчеты в формате Excel об активности GPS-трекера.

Интересно, что исследователи нашли описанные уязвимости еще 9 сентября 2021 года, после чего попытались немедленно связаться с инженерами MiCODUS, но это оказалось не так просто. Неоднократные попытки выйти на контакт с компанией и найти человека, который мог бы принять отчет об уязвимостях, так и не увенчались успехом. В итоге 14 января 2022 года представители BitSight поделились всеми техническими подробностями об уязвимостях с представителями Министерства внутренней безопасности США и попросили их связаться с поставщиком самостоятельно.

К сожалению, в настоящее время GPS-трекеры MiCODUS MV720 по‑прежнему уязвимы для перечисленных проблем, так как производитель до сих пор не выпустил патчи.

«BitSight рекомендует частным лицам и организациям, которые в настоящее время используют GPS-трекеры MiCODUS MV720, отключить эти устройства до тех пор, пока не будут доступны исправления, — пишут исследователи. — Организации, использующие любой GPS-трекер MiCODUS, независимо от модели, должны быть осведомлены о небезопасности архитектуры его систем, которая может поставить под угрозу любое устройство».

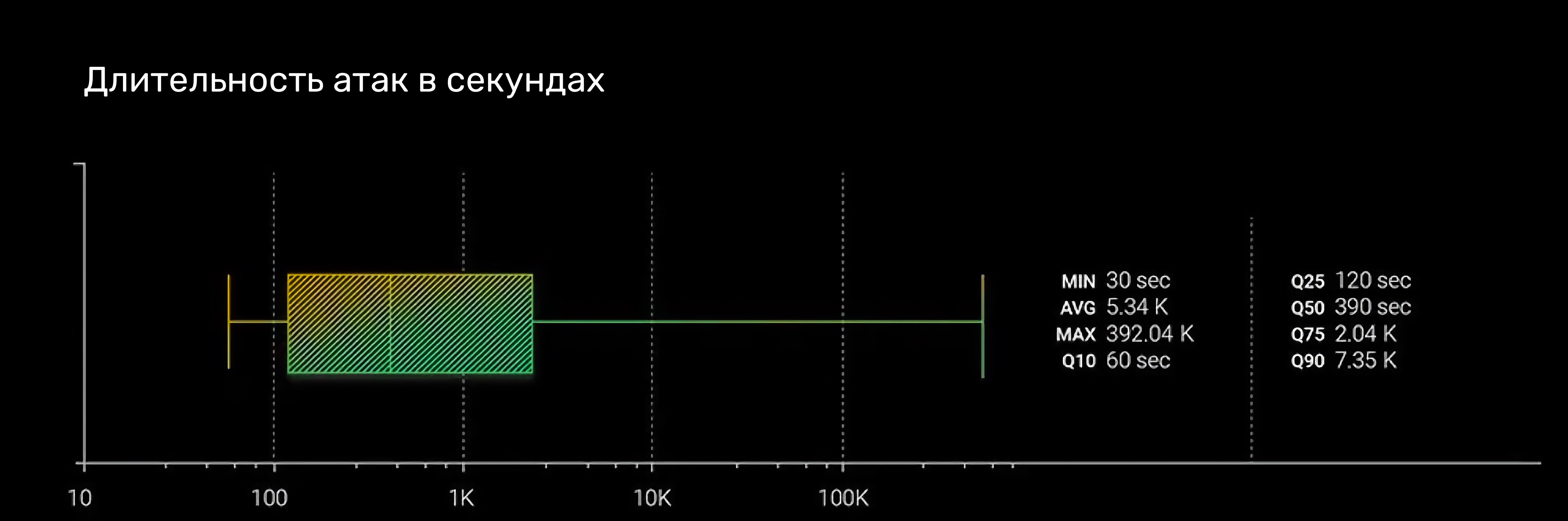

Продолжительность DDoS растет

Специалисты «Лаборатории Касперского» и Qrator Labs опубликовали отчеты о DDoS-атаках во втором квартале 2022 года: общее количество атак постепенно снижается, однако растет их длительность: максимальная продолжительность одного инцидента составила почти 29 дней.

В прошлом квартале медианное время атаки прибавило более 50% по сравнению с четвертым кварталом 2021 года, а во втором квартале текущего года оно увеличилось сразу на 60 с, и теперь медианное время атаки составляет 6,5 мин.

Возросла и средняя продолжительность DDoS-атак: в апреле она составила 40 ч, в мае — 57, и лишь в июне этот показатель пошел на спад. Самая долгая DDoS-атака началась в мае и продолжалась почти 29 дней.

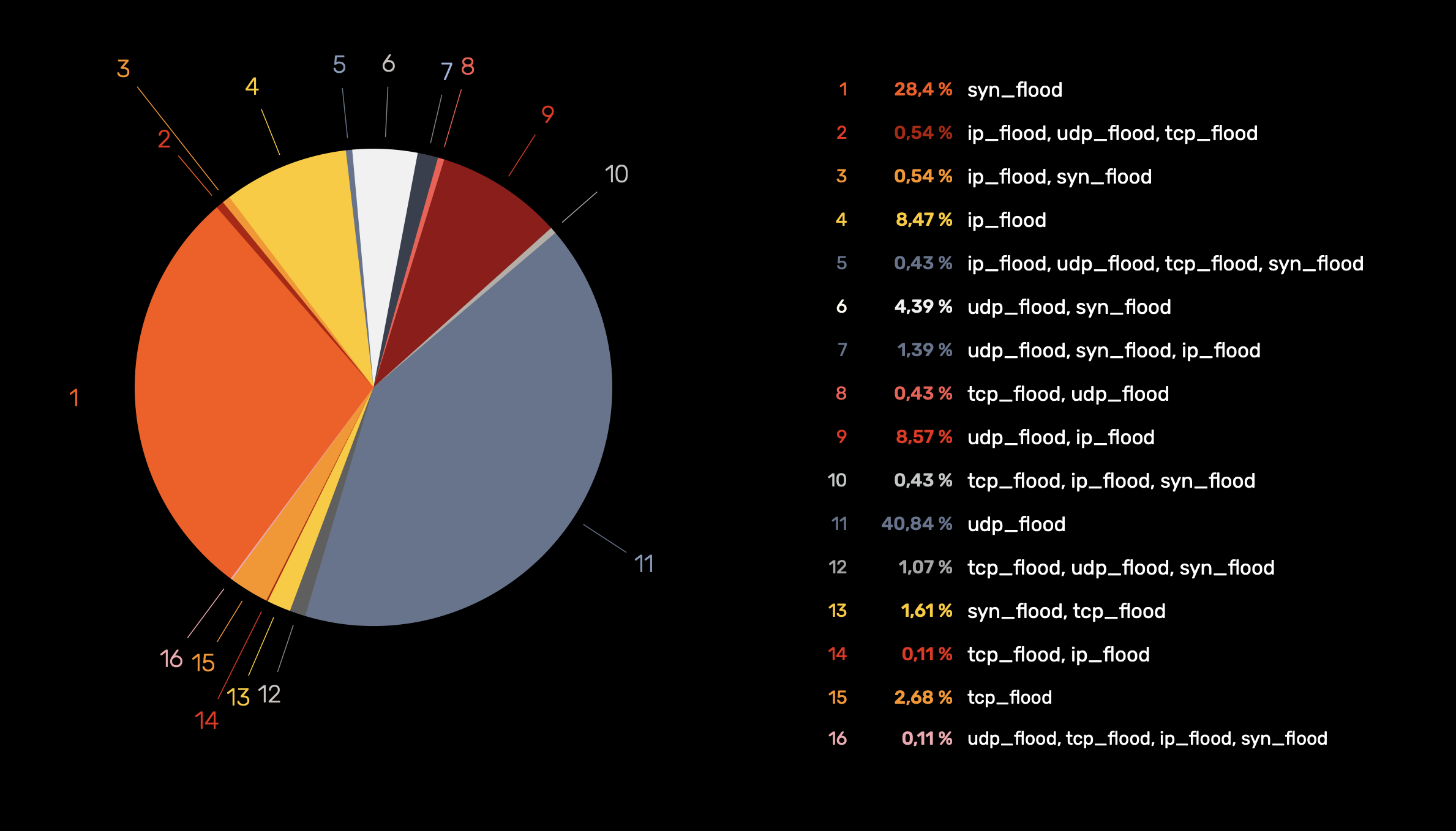

В векторах атак традиционно тройку лидеров удерживают UPD flood (40,84% всех атак), SYN flood (28,40%) и IP flood (8,47%).

В скоростях атак произошли совсем незначительные изменения. К примеру, количество DDoS-атак полосой до 10 Гбит/с уменьшилось на 4,98%, составив 81,53% всех атак.

Главной целью DDoS-атак «Лаборатория Касперского» называет финансовый сектор. Доля атак на финансовые организации варьировалась от 70% в апреле до 37% в июне. В начале лета среди компаний‑мишеней резко выросла доля государственных организаций: в июне на них пришлось 38% всех DDoS-атак в России.

Утечки месяца

В июле 2022 года произошло немало утечек данных. Перечислим наиболее заметные из них, особенно те, которые затронули российских пользователей.

В даркнете выставили на продажу данные 5,4 миллиона (5 485 636) пользователей Twitter. База появилась в результате комбинирования открытых данных с телефонными номерами пользователей и их адресами электронной почты, которые стали известны через эксплуатацию бага. Злоумышленник оценил базу в 30 тысяч долларов США.

Злоумышленник, продающий дамп, подтвердил СМИ, что сбором данных он занимался в декабре 2021 года и использовал для этого уязвимость. Этот баг был исправлен в начале января текущего года, и сообщение о нем действительно можно найти на HackerOne.

Описание бага гласит, что он позволяет любому желающему без какой‑либо аутентификации узнать Twitter ID (что почти равносильно получению имени пользователя учетной записи) любого пользователя социальной сети через номер телефона или адрес электронной почты, даже если пользователь запретил это в настройках конфиденциальности.

«Туту.ру»

В начале июля специалисты Data Leakage & Breach Intelligence (DLBI) обнаружили, что в сети появилась часть базы данных сервиса покупки билетов «Туту.ру» (tutu.ru). В компании подтвердили факт взлома и уже занимаются расследованием инцидента.

За слив базы ответственен тот же источник, который недавно распространял дампы «Школы управления Сколково», службы доставки Delivery Club и образовательного портала GeekBrains.

Судя по названию файла (TutuBusorders), который опубликовал хакер, в нем содержатся данные покупателей билетов на автобус — 2 627 166 строк, включая имена и фамилии, телефоны (2,29 миллиона уникальных номеров) и адреса электронной почты (более 2 миллионов уникальных адресов).

Хакер заявил, что, помимо этого списка, ему также удалось получить дампы таблиц зарегистрированных пользователей (7 миллионов строк с хешированными паролями) и заказов билетов (32 миллиона строк с паспортными данными). Однако никаких доказательств своих слов он не предоставил.

Представители «Туту.ру» подтвердили факт взлома. По их данным, в три часа ночи 1 июля 2022 года был сформирован файл с данными сделанных через сайт tutu.ru покупок автобусных билетов. В общей сложности — 2,5 миллиона строк технических неочищенных данных (в том числе с повторами). В дамп вошли номера заказов, имена пассажиров и email-адреса. Подчеркивается, что платежных данных и данных о маршрутах файл не содержал.

СДЭК

Специалисты уже упомянутой выше компании DLBI заметили опубликованную в свободном доступе базу с данными пользователей транспортной компании СДЭК. По информации исследователей, новый дамп состоит из трех файлов:

- client.csv: 161,7 миллиона строк, содержащих информацию о 329 382 отправлениях (ФИО получателя, email-адрес получателя, название компании‑отправителя, идентификатор отправителя/получателя, код пункта самовывоза);

- contragent.csv: 30 129 288 строк с информацией о физических и юридических лицах (ФИО или название компании на русском и английском языках, телефон, email-адрес, дата создания/обновления записи). Судя по датам из этого файла, дамп базы был сделан 05.07.2022;

- phone.csv: 92 610 884 строки с телефонами, идентификаторами отправителя/получателя (через эти идентификаторы есть связь с данными из файла client.csv). Без дублей дамп содержит 24,7 миллиона телефонов.

PR-директор СДЭК Анна Иоспа сообщила СМИ, что сейчас компания проводит внутреннее расследование и выясняет обстоятельства возможной утечки данных. От каких‑либо дополнительных комментариев в СДЭК отказались.

CRM Ozon

Эту утечку также заметили аналитики DLBI: на имиджборде 2ch были опубликованы скриншоты CRM-системы маркетплейса Ozon.

Всего в общий доступ попали двенадцать скриншотов, содержащих фрагменты переписки службы поддержки (одного и того же специалиста, от чьего имени был выполнен вход в CRM-систему) с клиентами. Судя по датам, которые попали «в кадр», скриншоты делались почти на протяжении месяца (с 1 по 25 июля 2022 года).

Эксперты предположили, что публикация может оказаться связана со «слабоумием и отвагой» сотрудника службы поддержки «Озон» или же у кого‑то из сотрудников похитили учетные данные.

Вскоре представители Ozon дали официальный комментарий СМИ. Как и предполагали исследователи, проштрафился один из сотрудников поддержки.

«Из‑за недобросовестных действий одного сотрудника поддержки клиентов данные нескольких заказов попали в сеть. В скриншотах не содержится платежных данных покупателей, а сами скриншоты неиндексируемые, что значительно ограничивает возможность распространить информацию», — рассказали в пресс‑службе «Озона».

Также в компании заявили, что этому сотруднику моментально заблокировали доступ в корпоративные системы, он будет уволен, а в настоящее время принимается решение о передаче информации в правоохранительные органы для возбуждения уголовного дела.

«Почта России»

В даркнете опубликовали «пробник» на 10 миллионов строк, содержащий информацию из базы данных отправлений «Почты России». Представители «Почты России» подтвердили утечку и заявили, что неназванный подрядчик был скомпрометирован в результате хакерской атаки.

По информации исследователей, опубликованный на хак‑форуме «пробник» содержит 10 миллионов строк, в числе которых:

- номер отслеживания (трек‑номер отправления);

- ФИО (или название компании) отправителя/получателя;

- телефон получателя;

- город/индекс отправителя/получателя;

- масса/статус отправления;

- дата/время отправления.

Выборочная проверка по трек‑номерам через сайт pochta.ru показала, что информация в дампе подлинная, а по фрагменту базы можно предположить, что данные актуальны на 11 июня 2022 года.

При этом хакер утверждает, что, кроме упомянутого списка, ему удалось получить дамп таблицы с данными всех клиентов «Почты России».

Официальные представители компании уже подтвердили, что утечка действительно имела место, однако они утверждают, что все похищенные данные хакер уже опубликовал.

«Одна из учетных записей нашего подрядчика была скомпрометирована в результате хакерской атаки, фрагмент данных действительно попал в руки взломщиков. Ровно этот фрагмент данных сейчас выдают за „пробный“.

На самом деле доступа к другим записям у взломщиков нет. Утечка не содержала банковских данных, безопасности и репутации клиентов ничего не угрожает. Служба безопасности заблокировала доступ через скомпрометированный аккаунт и перепроверила уровень безопасности по всем возможным точкам доступа», — гласит сообщение в официальном Telegram-канале «Почты России».

Другие интересные события месяца

Майнинговая кампания CuteBoi затронула более 1200 пакетов NPM

Уязвимость позволяет удаленно разблокировать и завести автомобили Honda

Фишеры похитили более 8 миллионов долларов у пользователей Uniswap

Малварь Sality атакует промышленные системы через инструменты для восстановления паролей

Данные с изолированных машин можно похитить с помощью SATA-кабелей

Из‑за роста цен на бензин в США участились взломы на АЗС

Яндекс предупредил, что мошенники прикидываются Алисой