Эксперты «Лаборатории Касперского» обнаружили на YouTube необычную вредоносную кампанию. Под видом геймерского контента злоумышленники распространяют целый набор вредоносных файлов, и основной полезной нагрузкой в этом бандле выступает инфостилер RedLine.

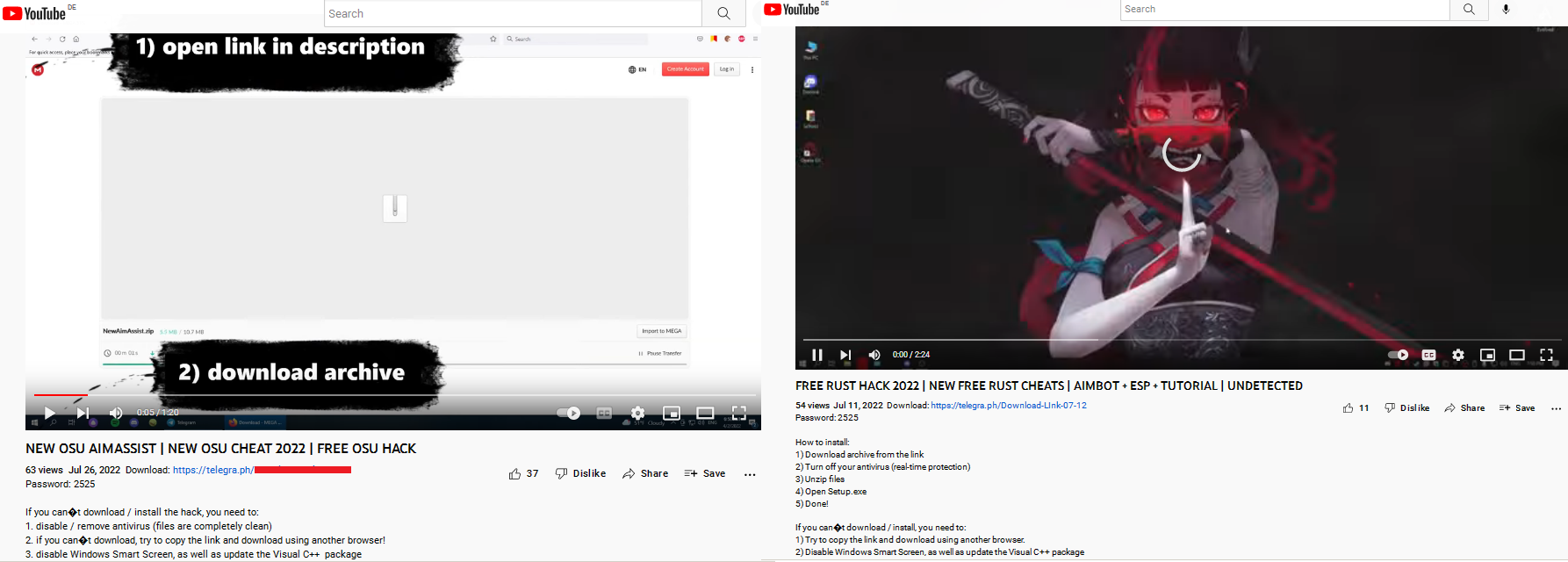

Исследователи рассказывают, что в качестве приманок хакеры загружают на YouTube видеоописания читов и кряков, а также инструкции по взлому различных игр или ПО. Такие видео загружаются на уже существующие взломанные каналы (разумеется, без ведома их владельцев), а в описаниях к роликам содержится ссылка на запароленный RAR-архив. Если его скачать, он тут же начнет самораспаковываться.

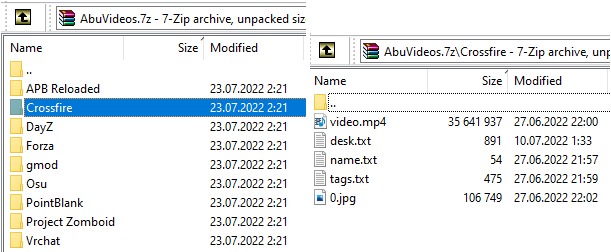

Чтобы привлечь внимание геймеров, злоумышленники используют видео про популярные игры: APB Reloaded, CrossFire, DayZ, Dying Light 2, F1® 22, Farming Simulator, Farthest Frontier, FIFA 22, Final Fantasy XIV, Forza, Lego Star Wars, Osu!, Point Blank, Project Zomboid, Rust, Sniper Elite, Spider-Man, Stray, Thymesia, VRChat и Walken.

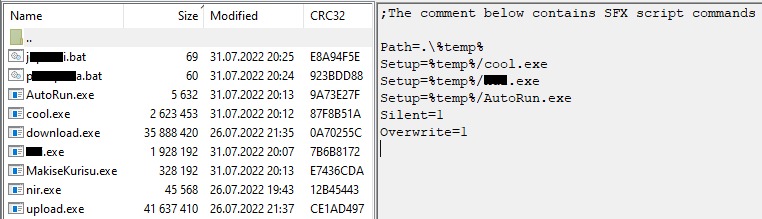

В состав бандла, скрывающегося в RAR-архиве, входят вредоносные файлов, чистые вспомогательные утилиты и скрипт для автоматического запуска распакованного содержимого.

Главной полезной нагрузкой здесь выступает инфостилер RedLine. Это весьма мощная малварь, предназначенная для кражи информации. Он умеет красть логины, пароли, куки, данные банковских карт и информацию из форм автозаполнения в браузерах на движках Chromium и Gecko, данные из криптовалютных кошельков, мессенджеров и клиентов FTP/ SSH/ VPN, а также искать на устройствах файлы с определенными расширениями.

Также RedLine способен скачивать сторонние программы, выполнять команды в cmd.exe и открывать ссылки в браузере, который запускается первым по умолчанию.

Еще один элемент вредоносного архива ― майнер. Злоумышленники охотятся не только за данными игровых аккаунтов, им также интересны и ресурсы игровых компьютеров (в частности мощные видеокарты, ан которых можно майнить).

Однако эксперты объясняют, что в данном случае опасность представляют не только RedLine и майнер, но и тот факт, что вредоносный бандл умеет распространяться самостоятельно.

Так, третий исполняемый файл из RAR-архива копирует себя в директорию %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup, чем обеспечивает себе автозапуск, а также запускает первый из BATCH-файлов.

BATCH-файлы, в свою очередь, запускают три других вредоносных файла: MakiseKurisu.exe, download.exe и upload.exe. Эти файлы отвечают за самораспространение бандла. Кроме того, один из BATCH-файлов запускает утилиту nir.exe, которая обеспечивает работу вредоносных исполняемых файлов без отображения окон и иконок на панели задач.

Эксперты пишут, что размер файла download.exe впечатляет: целых 35 мегабайт. Однако он представляет собой обычный загрузчик, цель которого — скачать видео для загрузки на YouTube, а также файлы с текстом описания и ссылками на вредоносный архив. Размер файла обусловлен тем, что исполняемый файл — это NodeJS-интерпретатор, склеенный со скриптами основного приложения и его зависимостями.

Ссылки для скачивания файлов малварь берет из репозитория на GitHub. В последних модификациях скачивается 7zip-архив с видео и описаниями, разложенными по каталогам. Распаковка архива происходит с помощью консольной версии 7z, которая тоже включена в бандл.

MakiseKurisu.exe — это программа для кражи паролей, написанная на C# и модифицированная под нужды авторов вредоносного набора. За основу, скорее всего, взяты исходники с GitHub: в файле присутствует много стандартных для стилеров функций, которые никак не задействованы. К ним относится проверка на отладчик, проверка нахождения в виртуальной среде, отправка информации о зараженной системе в мессенджеры, кража паролей.

В настоящее время единственная рабочая функция MakiseKurisu.exe — это извлечение cookie из браузеров и сохранение их в отдельный файл, без отправки украденных данных куда-либо. Но именно с помощью этих cookie бандл получает доступ к YouTube-аккаунту пострадавшего пользователя, куда впоследствии загружает видео.

Последний вредоносный файл из набора — upload.exe. Он отвечает за загрузку выкачанного с помощью download.exe видео на YouTube. Этот файл также написан на NodeJS. Он использует Node-библиотеку puppeteer, которая предоставляет высокоуровневый API для управления браузерами Chromе и Microsoft Edge при помощи протокола DevTools. После успешной загрузки видео на YouTube upload.exe отправляет своим операторам сообщение в Discord со ссылкой на новое видео.

Исследователи резюмируют, что самораспространяющийся бандл с инфостилером RedLine, это яркий пример того, как злоумышленники завлекают жертв рекламой кряков и читов, а также инструкциями по взлому игр. При этом для реализации функциональности самораспространения используется сравнительно несложное ПО, такое как кастомизированный опенсорсный стилер.