Киберкриминалисты из компании Group-IB проанализировали образец шифровальщика DeadBolt, полученный в ходе одного из реагирований в России. Эксперты отмечают, что чаще всего жертвами вымогателей становятся компании малого и среднего бизнеса, однако экспертам Group-IB известно о нескольких случаях атак на ведущие российские вузы.

Напомню, что шифровальщик DeadBolt активен с начала 2022 года и атакует NAS различных производителей. В основном вымогатель «специализируется» на девайсах компании Qnap, но также были обнаружены атаки на NAS ASUSTOR.

По данным голландской полиции, которая недавно сумела перехватить у вымогателей 155 ключей для дешифрования данных, к настоящему времени злоумышленники атаковали уже более 20 000 устройств по всему миру.

Согласно заявлением операторов DeadBolt, они эксплуатируют выявленные ими самими 0-day-уязвимости в программном обеспечении NAS. С каждой выявленной уязвимостью обычно связана новая серия атак.

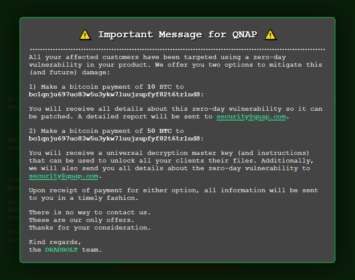

Эксперты Group-IB рассказывают, что группировка DeadBolt интересна тем, что шифрует исключительно системы хранения данных (NAS, Network Attached Storage), требуя выкуп как у пользователей, так и производителей оборудования за техническую информацию об использованной в атаке уязвимости.

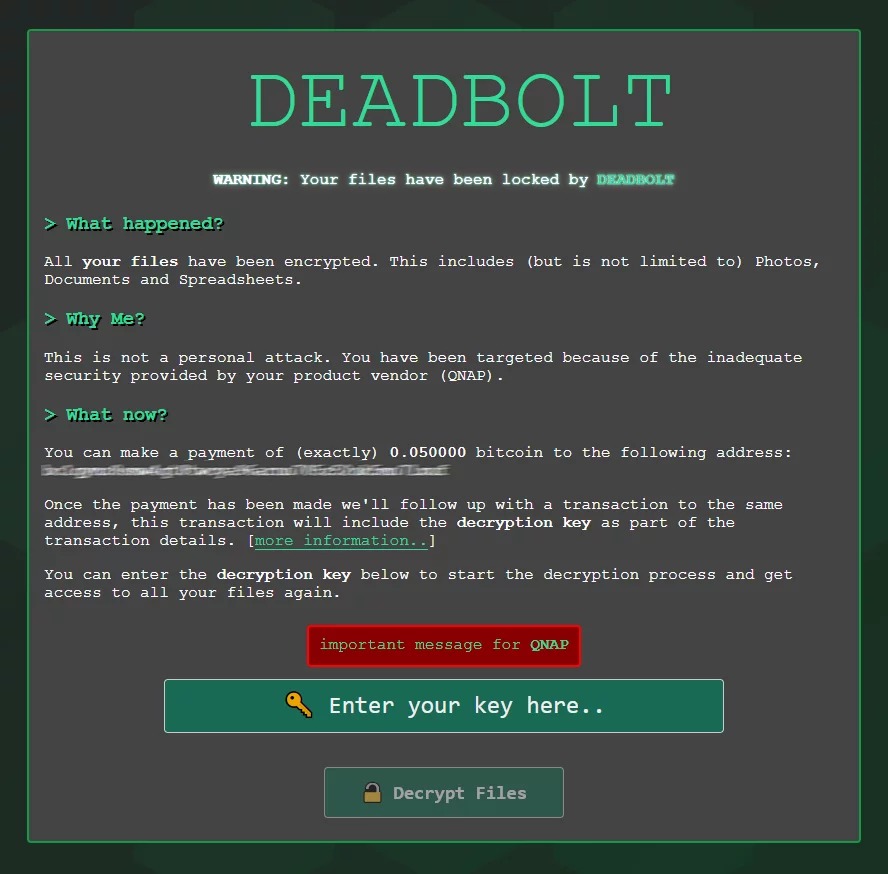

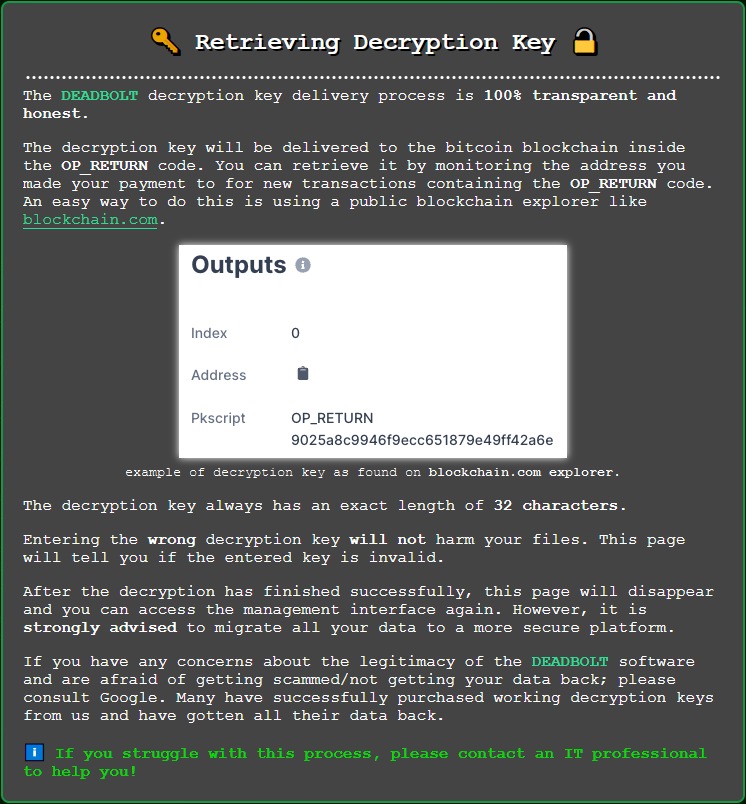

Сумма выкупа составляет 0,03–0,05 BTC (менее 1000 долларов США) для пользователей и 10–50 BTC (от 200 000 до 1 000 000 долларов) для производителей NAS. При этом жертвы автоматически получают ключи для расшифровки в деталях транзакций, после выплаты выкупа: вымогатели не вступают в контакт с пострадавшими. Возможно, в связи с этим DeadBolt и не требует от жертв астрономических сумм выкупа: жертва либо платит на указанный адрес и получает ключ из деталей транзакции, либо нет. Кстати, именно этой особенностью воспользовались для перехвата ключей вышеупомянутые голландские правоохранители.

Исследователи пишут, что при анализе DeadBolt они не обнаружили чего-либо очень сложного, например, криптографических схем с использованием алгоритмов асимметричного шифрования. Напротив, методы хакеров просты и эффективны. С долей иронии эксперты отмечают весьма «дружественный» веб-интерфейс вымогателя.

Так как DeadBolt пытается требовать выкуп у производителей NAS и существует уже достаточно продолжительное время, эксперты заключают, что, судя по всему, такая «бизнес-модель» работает и вполне оправдывает себя.

В конце своего отчета аналитики дали следующие рекомендации по настройке NAS, которые помогут защититься от атак DeadBolt и другой малвари:

- осуществлять обновление программного обеспечения/прошивки NAS;

- настроить двухфакторную аутентификацию (2FA) в учетной записи администратора на NAS;

- включить журнал подключений (System Connection Logs) на NAS-устройстве;

- настроить отправку событий журналов (системного журнала и журнала подключений) на удаленный Syslog-сервер;

- устанавливать пароли в соответствии со сложной парольной политикой;

- отключить учетную запись admin и создать отдельную учетную запись с правами администратора;

- выключить неиспользуемые сервисы на NAS-устройстве (например: FTP-сервер, Telnet и так далее);

- переназначить порты основных сервисов (SSH, FTP, HTTP/HTTPS и другие) со значений по умолчанию на другие;

- отключить автоматический проброс портов в myQNAPcloud (QNAP).