Компания Microsoft сообщила о хакерской группе Volt Typhoon, которая активна не менее двух лет и специализируется на кибершпионаже. За это время группировка закрепилась в критически важных инфраструктурных средах на всей территории США и Гуама (остров, имеющий статус неинкорпорированной организованной территории США, на котором размещено несколько военных баз), похищая учетные данные, конфиденциальную информацию и оставаясь практически незамеченной.

Исходно группировка была обнаружена, когда Microsoft расследовала атаку на порт в США, а позже выяснилось, что хакеры также нацелились на телекоммуникационный сектор на Гуаме. Дальнейшее расследование выявило множество взломов в нескольких критических секторах инфраструктуры США. Как сообщается теперь, цели хакеров охватывают широкий спектр критически важных секторов, включая органы власти, судоходство, связь, производство, ИТ, коммунальные услуги, транспорт, строительство и образование.

Помимо отчета Microsoft, эта вредоносная кампания теперь задокументирована в бюллетене, совместно опубликованном странами-участницами альянса Five Eyes (который объединяет спецслужбы Австралии, Канады, Новой Зеландии, США и Великобритании).

Эксперты рассказывают, что для большей скрытности хакеры используют инструменты, уже установленные или встроенные в зараженные устройства, которые злоумышленники контролируют вручную, а не автоматически. Этот тактика обычно носит название «living off the land».

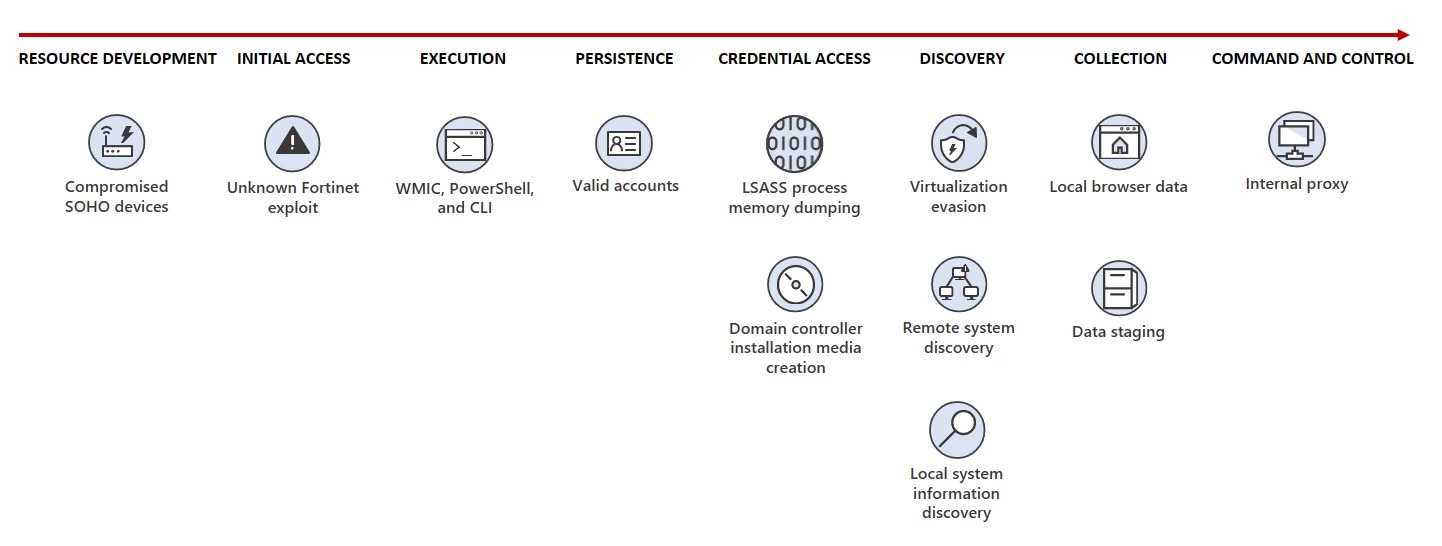

Кроме того, хакеры маскируют свою активность, используя скомпрометированные SOHO-маршрутизаторы и прочие сетевые устройства (компаний Asus, Cisco, D-Link, Netgear, FatPipe и Zyxel) в качестве промежуточной инфраструктуры, которая позволяет им поддерживать связь с зараженными компьютерами под прикрытием местных интернет-провайдеров.

«Volt Typhoon старается вписаться в обычную сетевую активность, направляя весь свой трафик через скомпрометированное сетевое оборудование, включая маршрутизаторы, брандмауэры и VPN-оборудование. Также было замечено, что они используют специальные версии инструментов с открытым исходным кодом для установления канала связи с управляющими серверами через прокси-сервер, чтобы оставаться незамеченными», — рассказывают аналитики Microsoft.

По мнению исследователей, эта вредоносная кампания ориентирована на будущее и развивает возможности для «нарушения критически важной инфраструктуры между США и азиатским регионом во время будущих кризисов». Дело в том, что Гуам важен для вооруженных сил США из-за его тихоокеанских портов и авиабазы. И стратегическое значение Гуама, похоже, интересует хакеров в связи с нарастанием напряженности вокруг Тайваня.

Как правило, атаки Volt Typhoon начинаются с компрометации устройств Fortinet FortiGuard, доступных через интернет, путем использования неизвестной уязвимости нулевого дня. Также Volt Typhoon была замечена в использовании уязвимостей в Zoho ManageEngine.

В итоге привилегированный доступ, полученный в результате компрометации устройств Fortinet, позволяет хакерам воровать учетные данные, используя Local Security Authority Subsystem Service (LSASS).

После проникновения в целевые сети злоумышленники приступают к атакам типа «living off the land», вручную используя LOLBins, включая PowerShell, Certutil, Netsh, а также Windows Management Instrumentation Command-line (WMIC). Также группировка использует опенсорсные инструменты, включая Fast Reverse Proxy (frp), Mimikatz и Impacket.

«Существует множество причин, по которым злоумышленники нацеливаются на критически важную инфраструктуру, но постоянное внимание к этим секторам может указывать на подготовку к разрушительной или деструктивной кибератаке», — считают в Microsoft.