Хакерская группировка HardBit, ранее атаковавшая страны Запада с помощью одноименного шифровальщика, была замечена за попыткой вымогательства у российской организации. Эксперты «РТК-Солар» провели анализ образцов всех версий HardBit и нашли способ расшифровать файлы.

Группа HardBit известна ИБ-специалистам с октября 2022 года. Вымогатели шифруют данные компаний и связываются с жертвой по электронной почте и через мессенджер Tox, требуя выкуп в биткоинах за расшифровку информации.

Ранее об атаках группировки писали только зарубежные компании, однако в центр расследования киберинцидентов Solar JSOC CERT обратился российский заказчик, атакованный шифровальщиком HardBit 3.0. Злоумышленники запросили у пострадавшего 25 000 долларов за 15 атакованных хостов.

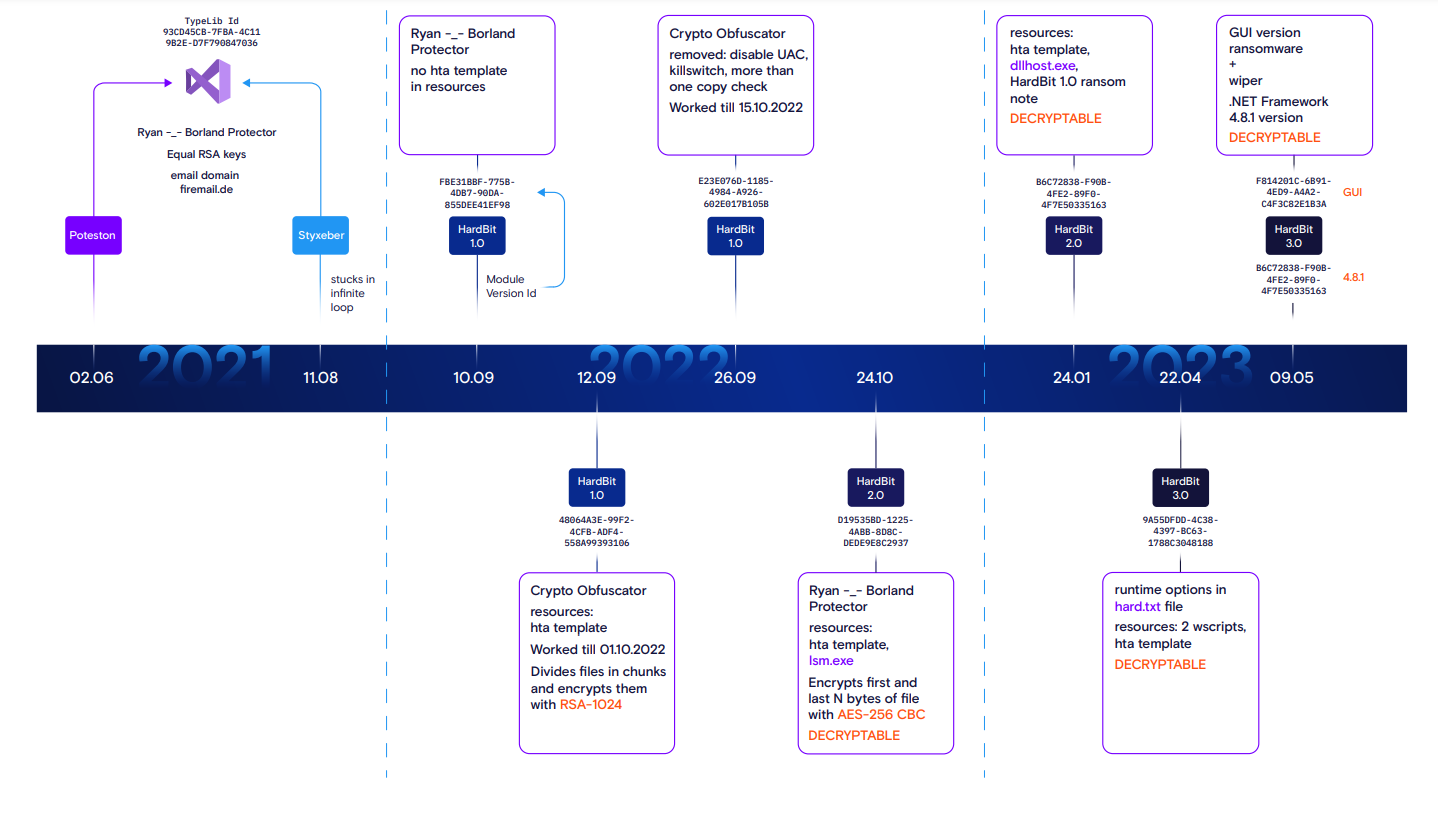

Эксперты «РТК-Солар» изучили образец исполняемого файла малвари, полученный от заказчика, а также другие образцы различных версий HardBit. Анализ показал, что вHardBit 1.0. применялся асимметричный алгоритм шифрования — в этом случае данные нельзя расшифровать без ключа злоумышленников. Но в более поздних версиях HardBit (2.0 и 3.0) хакеры использовали ненадежную модель генерации пароля для шифрования. Это позволило исследователям расшифровать данные.

Специалисты отмечают, что можно предположить, что злоумышленники тратят мало времени на выпуск новых версий. Так, между первой и второй версиями HardBit прошло меньше месяца. Между второй и третьей версией — три месяца.

«HardBit может исправить уязвимости в своем алгоритме шифрования и новую версию HardBit 4.0, в появлении которой мы уверены, уже будет невозможно расшифровать без приватных ключей злоумышленников. Предсказать дату ее релиза нельзя, но, скорее всего, к концу года можно ожидать новые образцы на VirusTotal. Целями HardBit на данный момент могут быть предприятия малого и среднего бизнеса в различных странах, включая Россию», — поясняет Антон Каргин, инженер технического расследования Solar JSOC CERT компании «РТК-Солар».

Также в отчете компании перечислены несколько интересных фактов. Например, в коде HardBit 2.0 были обнаружены русскоязычные наименования вроде «Ivan Medvedev» или «Aleksandr» — это может быть намеком на месторасположение разработчиков шифровальщика или ложным флагом, чтобы сбить с толку исследователей.

Также удалось найти образцы, предшествующие HardBit, что подтверждает факт разработки шифровальщиков еще до официального создания группировки. Кроме того, исследователи обнаружили образец с графическим интерфейсом и функциональностью вайпера (малвари для уничтожения данных на компьютере жертвы), что расширяет арсенал группировки.