Содержание статьи

warning

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

Чтобы можно было автоматизировать настройку, я недавно зарелизил инструмент F31, написанный на Bash. Дальше мы подробно разберем, что именно он делает.

Эта статья и F31 не гарантируют тебе стопроцентный обход систем, за которыми приглядывает SOC, но ты значительно снизишь вероятность спалиться. Каждый пентест сети уникален, и написать универсальное решение вряд ли возможно. Уверен, что есть и другие способы уменьшить шум в эфире. Но мы сосредоточимся на главных моментах.

Above

Above — еще один мой инструмент, это сетевой сниффер протоколов для поиска уязвимостей в сетевом оборудовании. Его работа основана только на анализе трафика, что не создает никакого шума в эфире.

Он охватывает следующие протоколы:

- L2: CDP, LLDP, DTP, 802.1Q Frames;

- L3: OSPF, EIGRP, VRRP, HSRP;

- L7: LLMNR, NBT-NS, MDNS, SSDP, MNDP.

Кстати говоря, Above недавно включили в Kali Linux! Ты можешь установить его прямо из репозиториев Kali:

sudo apt update && sudo apt install above

above --helpЧтобы начать анализировать трафик:

sudo above --interface eth0 --timer 250 --output-pcap vettel.pcap

Здесь

-

--interface— интерфейс системы;eth0 -

--timer— время, в течение которого будет проводиться анализ;250 -

--output-pcap— файл дампа трафика, куда Above запишет все, что сможет найти.

С помощью Above можно искать векторы атак на сеть и при этом не создавать никакого шума в эфире.

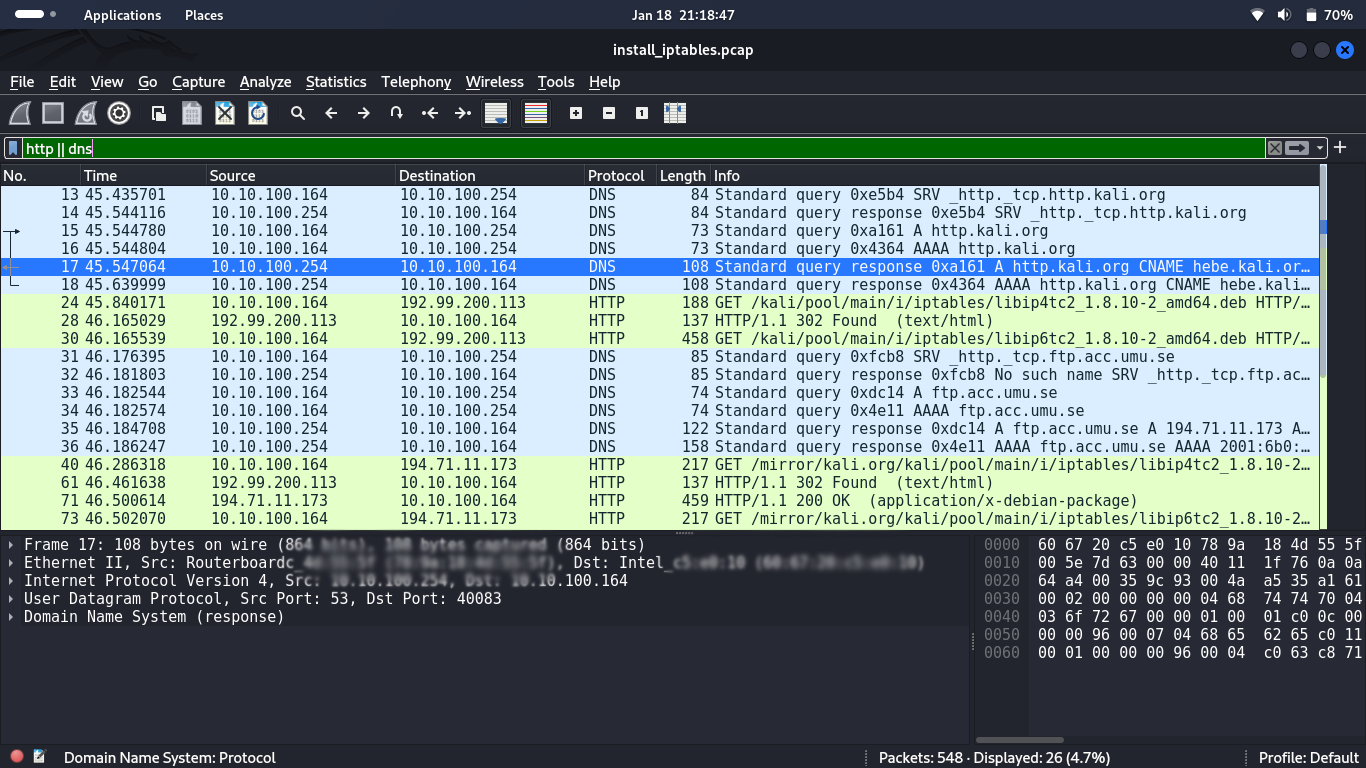

Обращение к репозиториям

Если во время работы в сети в рамках пентеста ты обратишься к репозиториям Kali, имей в виду, что SOC может сразу обнаружить это действие. Даже если включить обращение к репозиториям через HTTPS, ты все равно можешь спалиться по DNS-запросу.

Операции с хостнеймом системы

Да‑да‑да, совет менять хостнейм Kali — это страшный баян. Тем не менее дефолтный хостнейм Kali так и остается главным индикатором обнаружения этого дистра в сети.

Решение простое до безобразия. Мы не только поменяем имя системы, но и заодно запретим передачу хостнейма в пакетах DHCP, которые уходят, когда атакующий пытается получить адрес в сети.

sudo hostnamectl set-hostname DESKTOP-HNA2AEVS

sudo sed -i "s/127.0.1.1.*/127.0.1.1\tDESKTOP-HNA2AEVS/" /etc/hosts

Отключить передачу имени системы по DHCP можно в connection-файлах NetworkManager, добавив параметр dhcp-send-hostname=false:

sudo sed -i '/\[ipv4\]/a dhcp-send-hostname=false' /etc/NetworkManager/system-connections/Wired\ connection\ 1

TTL

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»