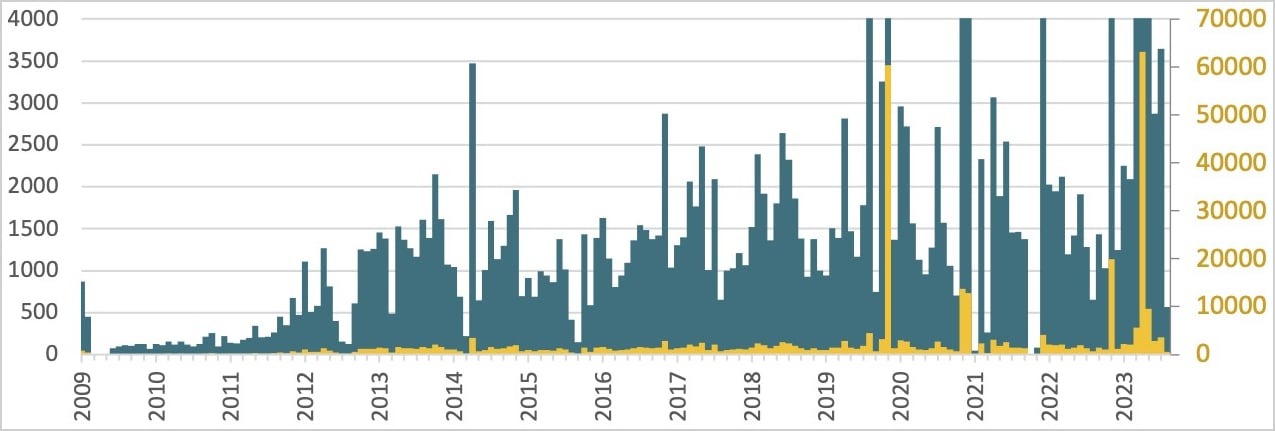

Ботнет Ebury, существующий с 2009 года, заразил почти 400 000 Linux-серверов, и примерно 100 000 из них все еще скомпрометированы, сообщают аналитики ESET.

ESET наблюдает за Ebury уже более десяти лет, и на этой неделе исследователи сообщили, что недавние действия правоохранительных органов позволили им получить представление о деятельности малвари за последние пятнадцать лет.

Так, последнее расследование ESET проводилось в сотрудничестве с голландским Национальным подразделением по борьбе с преступлениями в сфере высоких технологий (NHTCU), которое недавно изъяло backup-сервер, использовавшийся киберпреступниками.

Голландские аналитики отмечают, что операторы Ebury порой используют поддельные или ворованные личности (обычно, украденные через Vidar Stealer) и даже берут псевдонимы других киберпреступников, чтобы ввести в заблуждение правоохранителей.

«Хотя 400 000 — это огромное число, важно отметить, что это общее количество компрометаций почти за 15 лет. Не все эти машины были взломаны в одно и то же время, — пишут исследователи ESET. — Постоянно появляются новые взломанные серверы, а другие чистятся или выводятся из эксплуатации. Имеющиеся в нашем распоряжении данные не позволяют определить, когда именно злоумышленники теряют доступ к системам, поэтому трудно определить размер ботнета в конкретный момент времени. Однако каждый раз, когда нам удавалось измерить количество серверов, скомпрометированных с помощью Ebury, будь то 10 лет назад или в последние несколько лет, мы получали около 40 000 IP-адресов. В 2023 году это число выросло до 110 000, в основном из-за компрометации крупного хостинг-провайдера».

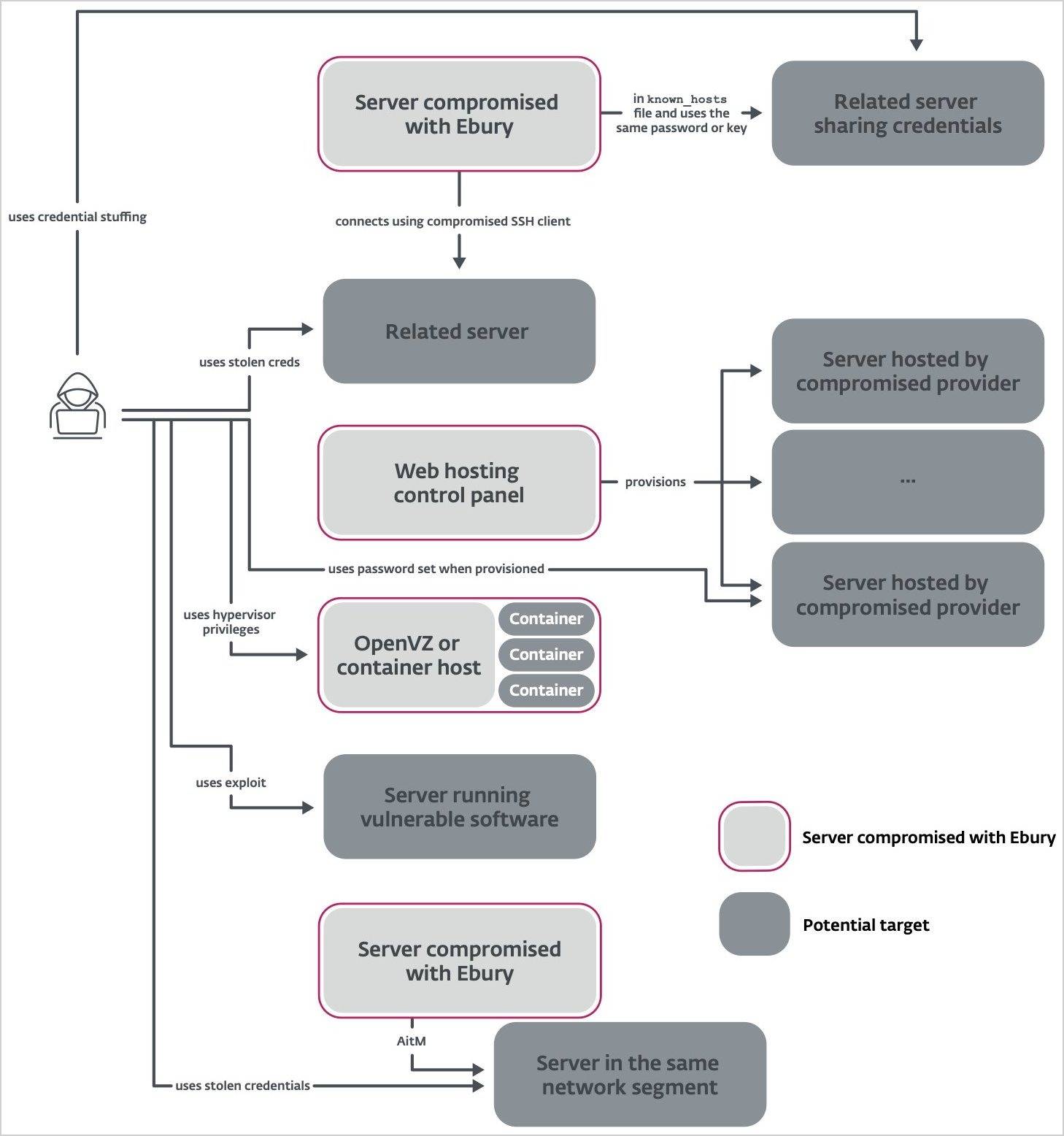

Судя по последним атакам Ebury, операторы малвари предпочитают взламывать хостинг-провайдеров и осуществлять атаки на цепочки поставок, атакуя клиентов, арендующих виртуальные серверы у взломанных организаций.

Обычно первоначальная компрометация осуществляется с помощью украденных учетных данных, которые хакеры используют для проникновения на серверы. Затем малварь извлекает список входящих/исходящих SSH-соединений из wtmp и файла known_hosts, а также крадет ключи аутентификации SSH, которые в итоге используются для попыток входа в другие системы.

«Если файл known_hosts содержит хешированную информацию, злоумышленники пытаются брутфорсить его содержимое, — рассказывают в ESET. — Из 4,8 млн записей known_hosts, собранных операторами Ebury, около двух миллионов содержали хешированное имя хоста. 40% (около 800 000) из этих хешированных имен хостов были угаданы или взломаны».

Кроме того, злоумышленники могут использовать известные уязвимости в ПО, работающем на серверах (например, Dirty COW), чтобы получить дополнительный доступ или повысить свои привилегии.

Исследователи пишут, что инфраструктура хостинг-провайдеров, включая OpenVZ или хосты контейнеров, может использоваться для развертывания Ebury в нескольких контейнерах или виртуальных средах.

На следующем этапе атаки операторы малвари перехватывают SSH-трафик на целевых серверах в дата-центрах, используя спуфинг Address Resolution Protocol (ARP) для перенаправления трафика на подконтрольный им сервер. То есть, как только пользователь входит на скомпрометированный сервер через SSH, Ebury перехватывает его учетные данные.

В случаях, когда на серверах размещены криптовалютные кошельки, Ebury использует перехваченные учетные данные для их автоматического опустошения. По данным ESET, в течение 2023 года Ebury атаковала не менее 200 серверов, включая узлы Bitcoin и Ethereum.

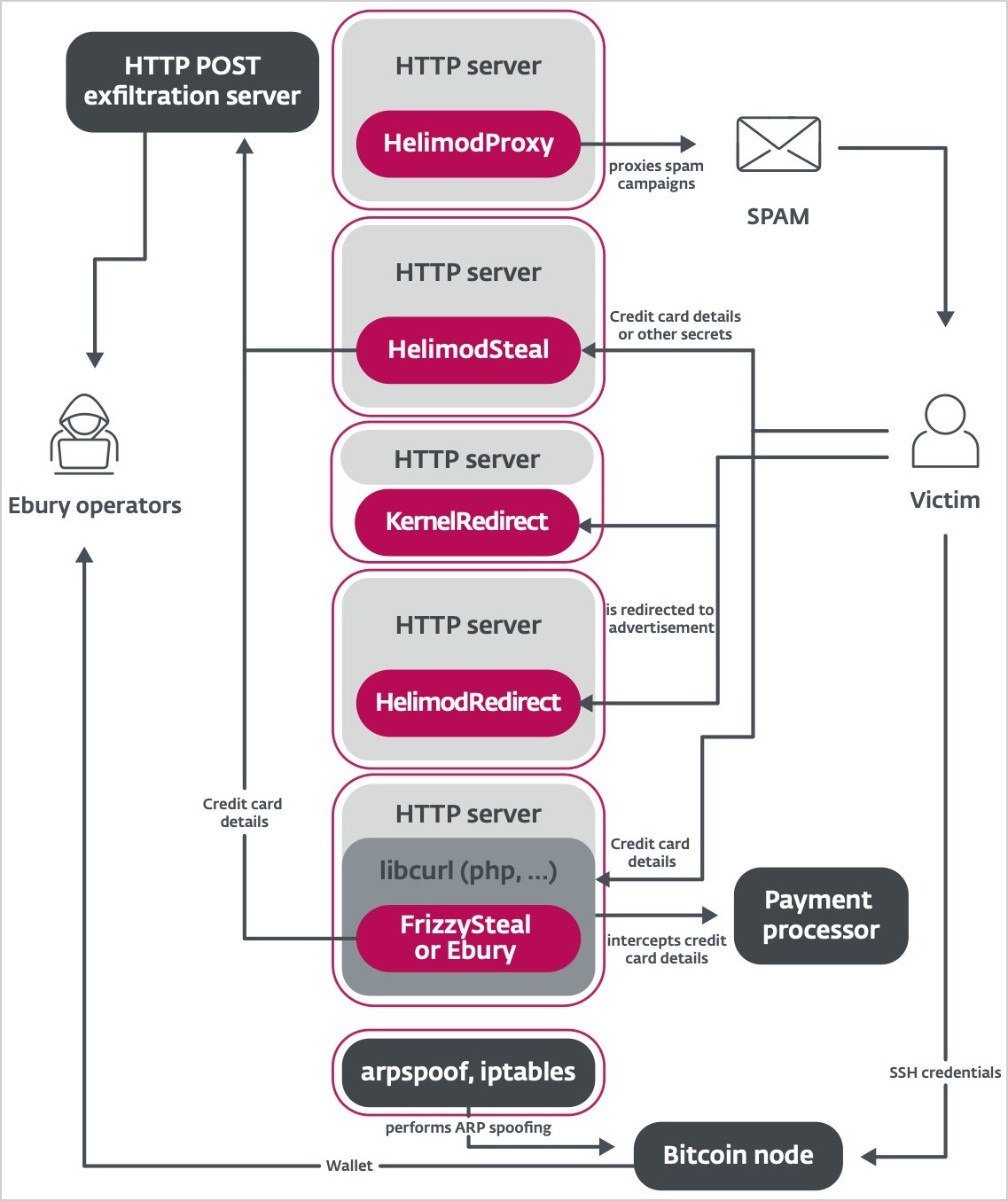

Стратегии монетизации таких атак могут быть разными: кража информации о банковских картах, перенаправление веб-трафика для получения дохода от рекламы и партнерских программ, использование взломанных серверов для рассылки спама и продажа перехваченных учетных данных.

В конце 2023 года ESET заметила внедрение новых методов обфускации и новой системы DGA в Ebury, которые позволяют ботнету уклоняться от обнаружения и повышают его устойчивость к блокировкам.

Согласно последним данным, среди модулей малвари, распространяемых посредством Ebury, можно выделить следующие:

- HelimodProxy — проксирует необработанный трафик и пересылает спам, изменяя модуль Apache mod_dir.so, что позволяет взломанному серверу выполнять произвольные команды и осуществлять спам-кампании;

- HelimodRedirect — перенаправляет HTTP-трафик на контролируемые злоумышленниками сайты путем модификации различных модулей Apache и nginx, чтобы перенаправить небольшой процент трафика на вредоносные сайты;

- HelimodSteal — извлекает конфиденциальную информацию из HTTP POST-запросов, добавляя фильтр ввода, который перехватывает и ворует данные, отправленные через веб-формы (включая учетные данные и платежные реквизиты);

- KernelRedirect — модифицирует HTTP-трафик на уровне ядра для перенаправления посетителей с помощью модуля ядра Linux, который подключается к Netfilter, изменяя хедер Location в HTTP-ответах, чтобы перенаправить пользователей на вредоносные URL;

- FrizzySteal — перехватывает и пересылает HTTP-запросы, подключаясь к libcurl, что позволяет перехватывать и похищать данные из HTTP-запросов, выполняемых взломанным сервером.

«Ebury представляет собой серьезную угрозу и вызов для всего ИБ-сообщества Linux. Не существует простого решения, которое сделало бы Ebury неэффективным, но можно применить ряд мер, чтобы свести к минимуму его распространение и влияние. Следует понимать, что [атаки Ebury] происходят не только с организациями или отдельными людьми, которые мало заботятся о безопасности. В число жертв входят множество очень хорошо разбирающихся в технологиях людей и крупных организаций», — заключают специалисты.