Исследователи представили новую атаку SmartAttack, которая использует умные часы в качестве скрытого приемника ультразвуковых сигналов для хищения данных из физически изолированных от внешнего мира систем.

Атаку разработал израильский ИБ-специалист, доктор Мордехай Гури (Mordechai Guri), руководитель R&D отдела в центре исследования кибербезопасности в Университете имени Бен-Гуриона.

Физически изолированные от любых сетей и потенциально опасной периферии машины обычно используются в таких критически важных средах, как правительственные объекты, военные базы и атомные электростанции, чтобы предотвратить заражение вредоносным ПО и кражу данных.

Однако, невзирая на изоляцию, они остаются уязвимыми для внутренних угроз, включая недобросовестных сотрудников, использующих USB-накопители, или атак на цепочки поставок.

Проникнув на такую машину, малварь может действовать скрытно, используя неординарные методы для передачи данных на ближайшие устройства, без вмешательства в штатную работу системы.

Как и другие атаки на изолированные машины, SmartAttack опирается на потенциальную способность злоумышленника заранее скомпрометировать целевую среду и установить на машину малварь, с помощью зараженных USB-накопителей, атака типа watering hole или компрометации цепочки поставок. Хотя это непростая задача, ее решение исследователи оставляют «за скобками», полностью сосредотачиваясь на процессе извлечения информации.

Таким образом, работа SmartAttack начинается уже после того, как вредоносное ПО заразило изолированный компьютер и собрало конфиденциальную информацию (например, перехватило нажатия клавиш, ключи шифрования и учетные данные). После этого малварь может использовать встроенный динамик компьютера для отправки ультразвуковых сигналов в окружающую среду.

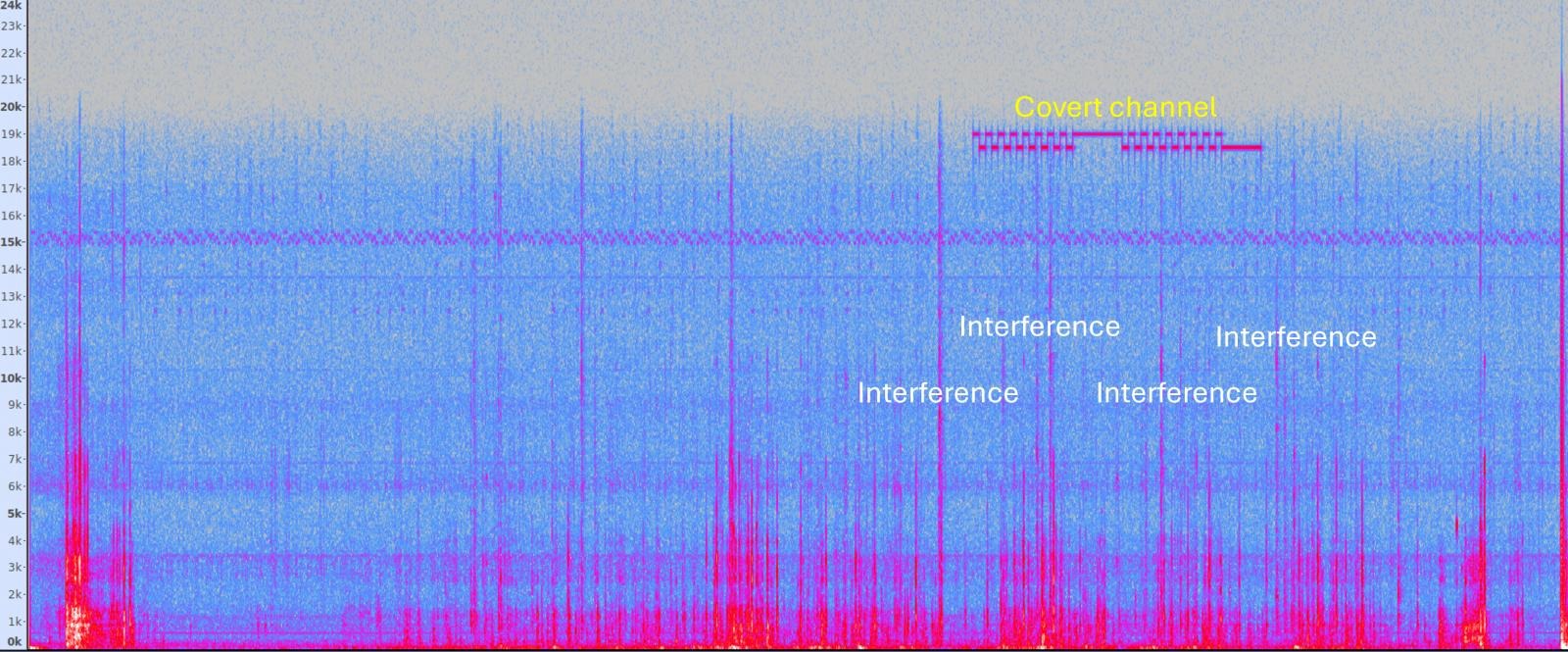

С помощью двоичной частотной манипуляции (B-FSK, Binary Frequency-Shift Keying) частоты аудиосигнала используются для передачи бинарных данных, то есть единиц и нулей. Где частота 18,5 кГц обозначает «0», а 19,5 кГц — «1».

Частоты в этом диапазоне неслышны для человеческого уха, однако их могут улавливать микрофоны умных часов, надетых на человека, который находится неподалеку.

В свою очередь, специальное приложение для мониторинга звука в смарт-часах использует методы обработки сигнала для выявления изменения частот и демодуляции закодированного сигнала, а также проверки его целостности. То есть последующий окончательный «слив» данных может осуществляться через Wi-Fi, Bluetooth или сотовую связь.

Исследователи отмечают, что умные часы могут быть либо специально оснащены таким инструментом, либо злоумышленники могут тайно заразить гаджет, без ведома его владельца.

Так как в часах используются маленькие микрофоны, демодуляция сигнала является довольно сложной задачей, особенно на высоких частотах и при низкой интенсивности сигнала. Здесь играет роль даже положение запястья владельца носимого устройства, и лучше всего SmartAttack работает в том случае, когда часы находятся в зоне прямой «видимости» компьютерного динамика.

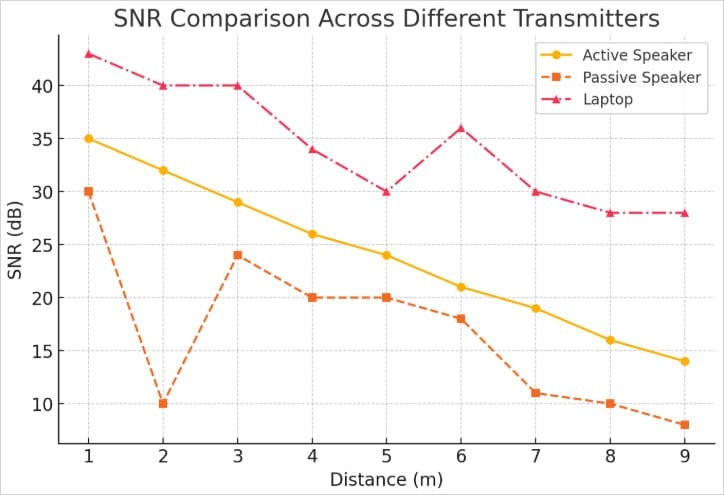

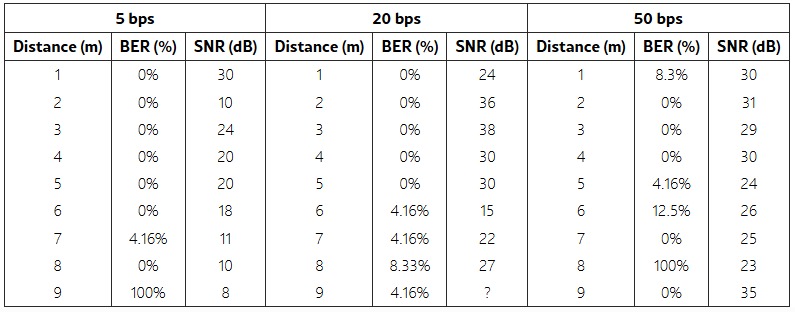

В зависимости от передатчика (типа динамика) максимальная дальность передачи данных составляет от 6 до 9 метров.

Скорость передачи информации варьируется от 5 бит в секунду до 50 бит в секунду, при этом эффективность атаки снижается по мере увеличения скорости передачи данных и расстояния между устройствами.

Специалисты пишут, что лучший способ защиты от таких атак — запрет на использование смарт-часов в защищенных средах. Также рекомендуется удалять из изолированных компьютеров встроенные динамики, что поможет снизить риски любых акустических атак в целом. Кроме того, одной из радикальных мер защиты может стать использование ультразвуковых глушилок.

Среди других атак на защищенные системы, разработанных учеными из Университета имени Бен-Гуриона, следует упомянуть следующие:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- HVACKer и aIR-Jumper: похищение данных при помощи камер видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами), а также использование в качества «мостика» к изолированным сетям систем отопления, вентиляции и кондиционирования;

- MOSQUITO: извлечение данных предлагается осуществлять с помощью обычных наушников или колонок;

- PowerHammer: для извлечения данных предлагается использовать обычные кабели питания;

- CTRL-ALT-LED: для извлечения информации используются диоды Caps Lock, Num Lock и Scroll Lock;

- BRIGHTNESS: извлечение данных через изменение яркости экрана монитора;

- AIR-FI: в качестве импровизированного беспроводного излучателя для передачи данных используется RAM;

- SATAn: роль беспроводных антенн для передачи сигналов выполняют кабели Serial Advanced Technology Attachment (SATA);

- RAMBO: атака основана на наблюдении за электромагнитным излучением оперативной памяти целевой машины;

- PIXHELL: атака создает определенные паттерны пикселей на ЖК-мониторах, тем самым провоцируя возникновение шумов в диапазоне 0-22 кГц, в которых можно закодировать нужные данные.

Более полный список исследовательских работ экспертов, посвященных компрометации изолированных машин, можно найти здесь.