Содержание статьи

W32.Flamer, она же sKyWIper, она же Flame, — каждый по-своему называет эту сложнейшую разработку. На мой взгляд, более адекватно отражает цель, преследуемую заказчиком, первое имя (не «скандалист», а «поджигатель»). Так я и буду дальше его называть. Его? Нет, ее. Конечно, Flamer можно окрестить вирусом или червем, но для такой масштабной разработки это как-то мелковато. Пусть уж будет угроза, то есть — «она».

Итак, маркетинговые баталии вперемешку с отрывочными техническими описаниями Flamer отгремели, и все стихло. Разумеется, создателям, а точнее, заказчикам Flamer это на руку — проще будет запустить что-то новое. Но просто забыть о такой беспрецедентной программной разработке было бы неправильно. Поэтому я хочу свести основные и наиболее интересные детали воедино, чтобы позже не искать их на разных ресурсах.

ПЕРВОИСТОЧНИКИ, ИЛИ КТО И КОГДА ОБНАРУЖИЛ

Начну с самого начала — с обнаружения. Существует три версии, а значит, и три претендента на первенство. Кто был первый, на мой взгляд, не принципиально, главное, что он есть, а также и второй, и третий. Значит, нашей с вами защитой занимаются, и можно чувствовать себя более-менее спокойно.

28 мая 2012 года MAHER — иранский национальный центр реагирования на чрезвычайные ситуации (Iran National CERT), занимавшийся с 2010 года исследованием не менее известных Stuxnet и Duqu, сообщил об обнаружении новой угрозы — Flamer, которая не детектировалась на то время ни одним из 43 антивирусных продуктов. В сообщении был приведен списком основной функционал, добавляемый в реестр ключ и базовые компоненты — имена файлов с их расположением в файловой системе.

В этот же день, 28 мая, «Лаборатория Касперского» заявила об обнаружении угрозы Flame в рамках исследования, проводившегося по заказу International Telecommunication Union (ITU), с ее кратким словесным описанием.

Практически одновременно с этим, также 28 мая 2012 года, Лаборатория криптографии и систем безопасности Будапештского университета технологий и экономики (Laboratory of Cryptography and System Security, CrySyS Lab, www.crysys.hu), тесно взаимодействующая с компанией Symantec, опубликовала новость об обнаружении новой угрозы, названнойsKyWIper. Также был опубликован технический отчет (вер. 1.03), содержащий 62 страницы ее описания, включая состав модулей, даты создания, сопоставление с Duqu и Stuxnet, взаимодействие ее компонентов между собой и с C&C-центром, поведение и многое другое. Чуть позже там же появилось пояснение, что sKyWIper — это то же самое, что и Flame («Лаборатория Касперского») и Flamer (MAHER).

На сайте компании Symantec информация о появлении новой угрозы — Flamer появилась 27.05.2012 в 19:00 (UTC).

В дальнейшем компании «Лаборатория Касперского» и Symantec продолжили публикацию технических подробностей Flamer в своих блогах.

Первоисточники указаны — каждый может воспользоваться любым из них (или всеми). А я выбрал тот, что мне ближе (не важно, по каким соображениям).

КРАТКОЕ ОПИСАНИЕ

Flamer — это сложная, я бы даже сказал изощренная угроза, присутствующая в интернете как минимум с 2010 года. Она наиболее распространена в странах Ближнего Востока и нацелена прежде всего на конкретных индивидуумов, а не на организации. Основная цель — кража разнообразных данных и самораспространение в определенной среде. Есть достаточные основания полагать, что Flamer и Stuxnet — родственные продукты.

Flamer — грамотно спроектированная угроза, включающая в себя большое количество компонентов, что могло быть выполнено лишь группой профессионалов высокой квалификации в рамках хорошо финансируемого и четко управляемого проекта. Она включает в себя веб-сервер, SQL базу данных и библиотеку реализации протокола SSH. И помимо всего этого она включает в себя Lua-интерпретатор, который позволяет злоумышленнику легко расширять ее функциональность по мере необходимости.

Сбор информации

Flamer — это громадная, в прямом и переносном смысле, угроза хищения информации. Она нацелена на широкий спектр информации на зараженных компьютерах и выполняет свою задачу лучше любого другого ранее выявленного аналога. Различные модули собирают информацию с различных источников; некоторые активируются, только если предварительно обнаружена информация, интересная злоумышленникам. Угроза способна извлекать метаданные из файлов, например, она может извлечь GPS-координаты из фотографий или имена авторов документов. Информация шифруется и сохраняется в локальной SQLight базе данных или в папке «%Temp%» для последующей обработки.

Если обнаруживается программное обеспечение синхронизации мобильного телефона компаний Sony Ericsson или Nokia, Flamer также похищает соответствующие файлы данных.

Заражению Flamer подвержены лишь компьютеры под управлением семейства ОС Microsoft Windows. Для распространения на другие компьютеры Flamer применяет целый ряд методов. Она может распространяться через сетевые ресурсы общего доступа, используя для этого украденные учетные записи, и через сменные носители информации, используя механизм автозапуска autorun.inf. Она также эксплуатирует две уязвимости — CVE-2010-2568, впервые продемонстрированную Stuxnet, и CVE-2010-2729. Помимо этого, Flamer применяет атаку «человек посередине» (a man-in-the-middle, MITM), направленную на службу обновления Windows Update. Для ее осуществления злоумышленники предварительно провели атаку, прибегнув к ранее неизвестному конфликту обработки записей по протоколу MD5, и использовали сертификат, позволивший подписать программный код и внести его в Microsoft Root Authority.

ТЕХНИЧЕСКОЕ ОПИСАНИЕ

Хронология и распространение

Flamer состоит из нескольких компонентов. Изучив отчеты и конфигурационный файл одного из основных, можно определить цели Flamer и установить частичную хронологию. Файлы компонентов:

- advnetcfg.ocx,

- ccalc32.sys,

- mssecmgr.ocx ,

- msglu32.ocx,

- boot32drv.sys,

- nteps32.ocx.

Были обнаружены два варианта файла advnetcfg.ocx. Первый датирован сентябрем 2010 года, второй появился в феврале 2011-го. Конфигурационный файл ccalc32.sys также имел два варианта, каждый из которых появился в то же время, что и файл advnetcfg.ocx.

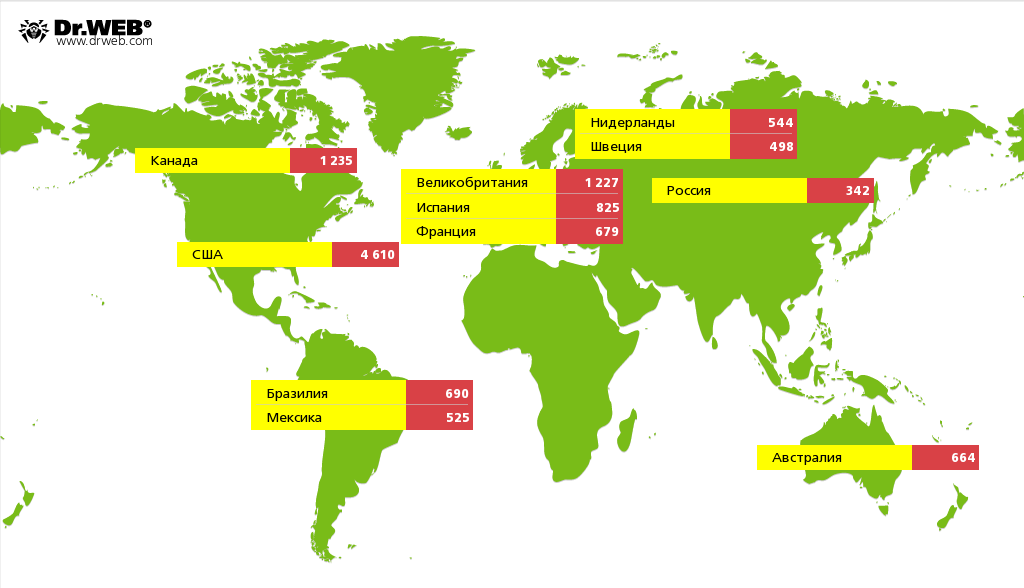

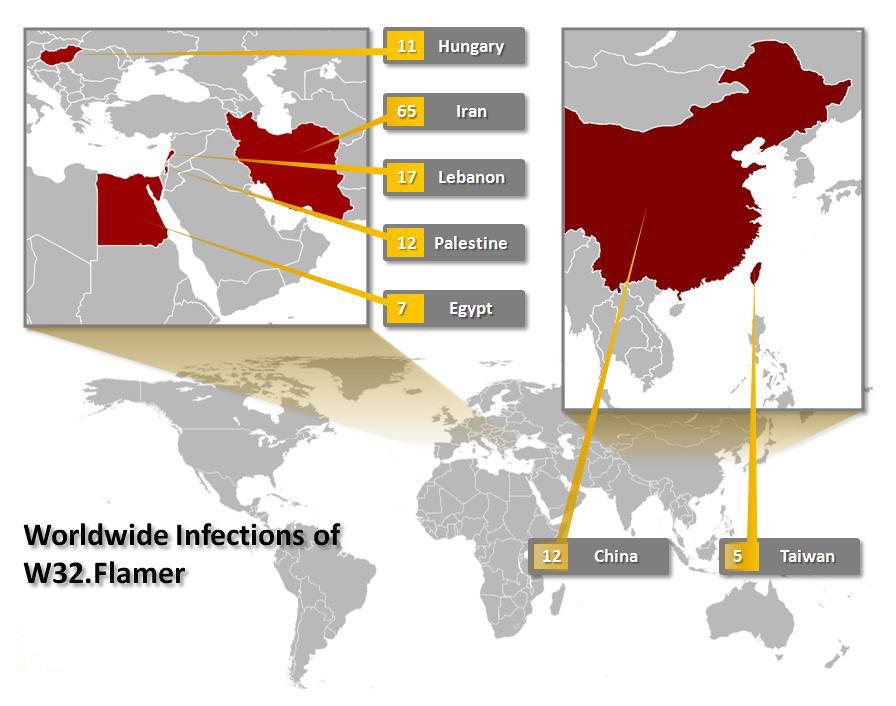

Количество заражений Flamer невелико, что лишь подчеркивает острую направленность угрозы. Менее 150 заражений было выявлено глобально, большей частью на Ближнем Востоке — см. рис 1. Интересно, что в дополнение к определенным организациям было заражено много домашних компьютеров, подключенных к интернету.

Хакер #163. Лучшие гаджеты для хакера

Подробное описание

Flamer — это сложная и хорошо спроектированная угроза, состоящая из платформы, включающей помимо прочего веб-сервер, сервер баз данных и среду защищенного удаленного взаимодействия. Она изначально представляет собой инсталляционный пакет размером 6 мегабайт, разворачивающийся примерно в 20 мегабайт кода и данных. Угроза также включает в себя Lua-интерпретатор, позволяющий злоумышленнику легко установить обновление функционала, используя различные сценарии выполнения (скрипты). Было выявлено 62 скрипта, обеспечивающих выполнение самых различных действий, включая возможность загрузки новых модулей с C&C-сервера или обновления существующих. Несколько компонентов созданы таким образом, что они на первый взгляд не выглядят вредоносными — ни по используемым данным, ни по строкам программного кода.

Основной файл и первый элемент угрозы Flamer, запускаемый на зараженном компьютере, — это mssecmgr.ocx. Он содержит множество подкомпонентов, состав и основное предназначение основных из них представлены на рис 3.

Большинство подкомпонентов, включая различные скрипты, хранятся в зашифрованном ресурсном контейнере, встроенном в mssecmgr.ocx. Этот ресурсный контейнер включает в себя таблицу, которая при старте отображает список точек входа и далее функционирует как индексный указатель данных — некий аналог файловой системы. Так же как и на скрипты, таблица размещения ресурсов содержит ссылки и на несколько самостоятельных исполняемых DLL-файлов библиотек: advnetcfg.ocx, nteps32.ocx, boot32drv.sys, msglu32.ocx, soapr32.ocs, jimmy.dll, 00006411.dll и другие.

За пределами ресурсного контейнера в файле присутствует код, обеспечивающий функционирование HTTP-сервера, SOCKS-прокси, SSH, SQLite и, разумеется, Lua-интерпретатора. Lua — это легкий сценарный язык, который был создан специально для внедрения в приложения. Скрипты, написанные на нем, могут использовать функционал программы, в которую они встроены. С помощью Lua злоумышленник уменьшает трудозатраты, необходимые для разработки нового функционала для Flamer.

Когда mssecmgr.ocx запускается, он использует несколько трюков, чтобы внедрить себя в работающую систему.

Во-первых, он распаковывает и запускает advnetcfg.ocx, который загружает и расшифровывает данные из файла ccalc32.sys. Файл ccalc32.sys зашифрован алгоритмом RC4 со 128-разрядным ключом. Затем создается файл ccalc32.sys, которому задним числом устанавливаются метки времени, аналогичные системному файлу Windows kernel32.dll, с целью скрыть от пользователя появление нового файла. Файл advnetcfg.ocx также отвечает за обработку команд, отправляемых другими компонентами.

Затем файл mssecmgr.ocx передает nteps32.ocx в advnetcfg.ocx, который проводит инъекцию nteps32.ocx в чистый файл shell32.dll. При первой же (и единственной) загрузке он подменяет DLL-библиотеку в памяти на вредоносную, проводит инъекции в winlogon.exe или другие выбранные процессы — множественные блоки кода вставляются и вызываются по необходимости.

Основной модуль регистрирует себя в реестре Windows следующим ключом, обеспечивающим его запуск при старте Windows:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\"Authentication Packages" = "mssecmgr.ocx"

Одновременно с запуском nteps32.ocx mssecmgr.ocx запускает основной сценарий Lua. Скрипт начинает работу с поиска обновлений для приложений из базы приложений. (В программном коде хранилище приложений имеет ссылочное имя FLAME.) Он также имеет возможность загрузить новое приложение в хранилище. После этого он создает несколько файлов баз данных для хранения похищенных данных и запускает на выполнение другие скрипты.

Вот несколько примеров из них (набор скриптов верхнего уровня был поврежден, что дает нам с вами возможность пофантазировать за рамками представленного описания):

- ATTACKOP — атака другого компьютера и перенесение на него используемых технологий и эксплойтов;

- CASAFETY — проверка на наличие антивирусного программного обеспечения;

- CRUISE — кража учетных данных;

- EUPHORIA — распространение через LNK-уязвимости и точки подключения папок;

- BEETLEJUICE — Bluetooth-обнаружение;

- SUICIDE — удаление файлов Flamer из системы;

- MUNCH — HTTP-сервер;

- VIPER — бэкдор;

- FLASK — кража локальной информации;

- MICROBE — запись аудиофайлов со встроенного микрофона;

- GATOR — взаимодействие с C&C-сервером.

Часть скриптов зависит от дополнительных исполняемых файлов. Например, скрипт ATTACKOP может вызывать файл soapr32.ocx. Этот файл похищает ряд сетевых данных с локального компьютера и затем записывает их в файл, зашифрованный алгоритмом RC4. Также есть модуль, который проверяет на наличие установленных и запущенных продуктов обеспечения безопасности. В зависимости от результата модуль может адаптировать поведение угрозы с целью минимизации риска ее обнаружения.

Файл mssecmgr.ocx также ссылается на файл ~DEB93D.tmp, который ассоциирован с вирусом Wiper, «отключившим» несколько нефтяных терминалов в Иране от интернета. Имя Wiper он получил за счет встроенной функциональности стирания информации с жестких дисков. И эта атака вполне могла быть проведена при помощи одного из модулей Flamer.

Заражение и самораспространение

Начальный вектор

В настоящее время неизвестно, как именно угроза в первый раз попала на целевые компьютеры. Обычно при проведении целевых атак с помощью технологий социальной инженерии отправляется письмо, содержащее зараженное вложение или ссылку на веб-сайт с источником заражения. В данном случае это возможно, но скорее всего был использован другой сценарий. Учитывая способность Flamer распространяться через зараженные USB-устройства, можно допустить, что специально подготовленные (зараженные) устройства были физически доставлены в стратегические регионы.

Сетевое распространение

Flamer имеет возможность самораспространения с одного компьютера на другой по сети. Однако Flamer не распространяется автоматически. Вместо этого она ждет инструкций атакующего, после чего использует следующие сценарии:

- через ресурсы общего доступа, используя похищенные учетные данные, включая учетные записи администраторов домена;

- через уязвимость Microsoft Windows Print Spooler Service Remote Code Execution Vulnerability (CVE-2010-2729), до этого использованную Stuxnet;

- через сменные носители информации, используя специально подготовленный файл “autorun.inf”, до этого уже использованный Stuxnet;

- через внешние диски — используя специальный каталог, в котором спрятаны файлы, и возможность их автозапуска при просмотре USB-устройства, в сочетании с уязвимостью Microsoft Windows Shortcut 'LNK/PIF' Files Automatic File Execution Vulnerability (CVE-2010-2568), до этого использованную Stuxnet;

- через запросы на обновления Windows Update и атаку «человек посередине» (MITM).

Почти все эти методы типичны и ранее могли быть использованы другими вредоносными программами, за исключением двух последних методов, которые представляют собой нечто такое, что еще не встречалось.

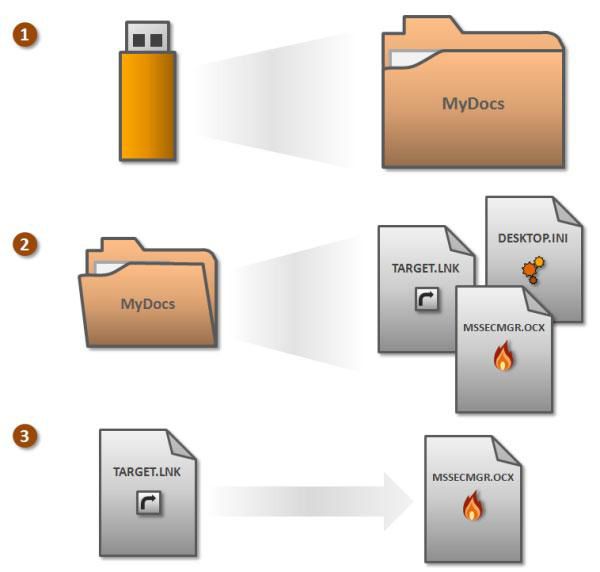

Распространение через USB и точки подключения

Точки подключения — это возможность Windows, позволяющая пользователю создавать ссылки на каталог. Например, если есть достаточно длинный путь, такой как «C:\My\Very\Long\Directory\Path», то точку подключения к нему можно назвать «C:\MyJunction», что упрощает его использование. Такая точка подключения сама по себе является папкой со специальными атрибутами. Flamer использует точки подключения для того, чтобы спрятать в них файлы и обеспечить их автозапуск. Для этого она создает обычную папку на съемном диске, названия ее могут быть различными, например «My Docs». Внутрь этой папки Flamer помещает три файла:

- себя самого, разумеется, например mssecmgr.ocx,

- desktop.ini,

- target.lnk.

Desktop.ini — специальный конфигурационный файл Windows, позволяющий пользователю изменять свойства и поведение папки. Flamer добавляет секцию ShellClassInfo в конфигурационный файл desktop.ini, объявляя его в качестве точки подключения. Обычно точка подключения лишь ссылается на другую папку — пользователь не может в качестве точки подключения указать исполняемый файл, так как вместо подключения и открытия папки произойдет запуск этого файла.

Flamer использует некоторые уловки для изменения этого поведения. Три точки входа со специально выбранными CLSID добавляются в секцию ShellClassInfo.

Эти CLSID представляют папку «My Docs» как точку подключения, но вместо перенаправления на другую папку подставляется ссылка на файл target.lnk, который должен быть внутри этой же папки.

Теперь, если пользователь попытается открыть папку «My Docs», используя Windows Explorer, этого не произойдет, а пользователь будет перенаправлен в папку, указанную в target.lnk. Это означает, что пользователь не увидит файлы внутри «My Docs», то есть target.lnk и desktop.ini, но что более важно — он не увидит и не получит доступа к Flamer (mssecmgr.ocx). Таким способом Flamer скрывает себя внутри точки подключения.

Но это лишь полдела — скрытая от пользователя в точке подключения Flamer нуждается в механизме автозапуска. Так как файл .lnk уже используется, Flamer (как ранее Stuxnet) эксплуатирует уязвимость Microsoft Windows Shortcut 'LNK/PIF' Files Automatic File Execution Vulnerability (CVE-2010-2568). Для этого специально создается файл target.lnk, обеспечивающий автозапуск Flamer и, соответственно, инфицирование компьютера. Как только удаленный диск подключается и начинает просматриваться, Windows автоматически обрабатывает точку подключения, запуская файл, указанный в target.lnk (mssecmgr.ocx). Этот заключительный шаг запускает Flamer и позволяет ей инфицировать компьютер.

- Когда подключается зараженный внешний носитель, пользователь видит папку, но не может в нее заглянуть.

- Windows автоматически открывает папку и обрабатывает файлы, находящиеся внутри.

- Flamer запускается через lnk-файл, эксплуатируя уязвимость ссылок.

Атака man-in-the-middle (MITM, человек посередине) на Windows Update

Flamer способна использовать довольно интересный метод атаки на функцию Windows Update для самораспространения по локальной сети. В процесс доставки фальшивого обновления вовлечены три его компонента: SNACK, MUNCH и GADGET.

Когда запускается Internet Explorer, он по умолчанию автоматически проверяет заданную конфигурацию прокси-сервера. Это происходит посредством Web Proxy Auto-Discovery Protocol (WPAD). Internet Explorer пробует получить данные (wpad.dat) на основе доменного имени компьютера. Например, если компьютер имеет имя «computerA.group.company.com», Internet Explorer будет запрашивать wpad.dat со следующих узлов:

- wpad.group.company.com,

- wpad.company.com.

Обычно разрешение этих имен в IP-адрес происходит на сервере DNS. Однако если DNS-сервер не содержит этих зарегистрированных записей, Internet Explorer будет также использовать для разрешения имен WINS и NetBIOS.

Разрешение имен NetBIOS позволяет компьютерам находить друг друга в локальной сети на основе peer-to-peer модели взаимодействия, то есть без центрального сервера. Каждый компьютер просто рассылает широковещательные сообщения своего имени для обеспечения собственной идентификации. Разумеется, это небезопасно, и компьютеры, используя эту возможность, могут «обманывать» друг друга.

SNACK выполняет ряд функций, включая сниффинг NetBIOS-запросов в локальной сети. Когда клиенты пытаются разрешить имя компьютера в сети и выполнить WPAD-запрос, Flamer уведомляет их, что он является WPAD-сервером, и предоставляет им поддельный файл WPAD-конфигурации (wpad.dat). Подобные атаки на NetBIOS WPAD — хорошо известная техника, и многие доступные утилиты ее используют.

Когда еще не зараженный компьютер получает поддельный файл wpad.dat, он использует в качестве прокси-сервера компьютер, инфицированный Flamer. После этого весь его веб-трафик будет сначала отправляться на этот зараженный компьютер.

Компонент MUNCH — это веб-сервер внутри Flamer, и он принимает перенаправленный трафик. MUNCH проверяет в нем наличие различных запросов, включая совпадение URL-ссылок с Windows Update. Как только оно обнаруживается, атака MITM начинается.

Мошенничество с Windows Update нетривиально, так как обновления должны быть подписаны Microsoft. Однако Flamer обошел это ограничение, используя сертификат, связанный с Microsoft Root Authority и ошибочно разрешающий подписание кода. Это произошло благодаря бреши в сервере Microsoft Terminal Server Licensing. Как часть процесса активации Microsoft выпускает сертификат для сервера Terminal Services Licensing, позволяющий Microsoft отслеживать права пользования сервером Terminal Services. Эти сертификаты являются авторизованными Microsoft Enforced Licensing Intermediate PCA, который, в свою очередь, авторизован Microsoft Root Authority. Эти выпущенные сертификаты являются сертификатами ограниченного использования, но позволяют подписывать ими код. Это дало Flamer возможность подписать компонент и сделать его как бы распространяемым от имени Microsoft. (Компания Microsoft выпустила бюллетень Security Advisory 2718704 и соответствующее обновление, которое устраняет эту уязвимость и отзывает сертификаты, о которых здесь идет речь.)

Подписанный таким образом бинарник способен пройти верификацию на системах Windows XP, но отклоняется системами Windows Vista и Windows 7 с момента выпуска Microsoft расширения Hydra. Поэтому злоумышленники предпочли использовать ранее неизвестный метод, вызывающий конфликт обработки MD5. Затратив сравнительно небольшие усилия, они могут вызвать конфликт обработки MD5 в процессе получения действительного сертификата, нужного для бинарника.

Когда Flamer получает запрос на Windows Update, модуль GADGET через MUNCH предоставляет бинарник, подписанный действующим сертификатом, позиционирующим себя в качестве порождения Microsoft. Бинарник загружается и запускается на незараженном компьютере так, как если бы он был официальным обновлением Windows Update. Этот бинарник еще не Flamer, но это ее загрузчик. Один из образцов бинарника ссылается на себя как TumblerEXE.exe.

Tumbler сначала проводит ряд проверок системной информации и сетевых интерфейсов, включая установленные продукты информационной безопасности. Если Tumbler полагает, что инфицирование возможно, то он связывается с компьютером, зараженным Flamer, по HTTP по URL-ссылке следующего вида:

[http://]MSHOME-<STRING>/view.php?mp=1&jz=<STRING>&fd=<STRING>&am=<STRING>&ef=<STRING>&pr=<STRING>&ec=<STRING>&ov=<STRING>&dd=<STRING>

Приложение MUNCH зараженного Flamer компьютера в ответ отправляет mssecmgr.ocx, и Tumbler сохраняет его как %Windir%\temp\~ZFF042.tmp и затем запускает. Имя этого файла может отличаться для различных образцов. После его запуска компьютер становится инфицированным Flamer.

Bluetooth

Flamer — единственная из Windows-угроз, использующая Bluetooth. Данная функциональность реализуется модулем BeetleJuice, который подключается конфигурационными параметрами, задаваемыми злоумышленником. Когда он включен, то выполняет две основные задачи.

Первая — сканирование с целью обнаружения всех доступных Bluetooth-устройств. При обнаружении устройства модуль опрашивает его статус и записывает детальную информацию о нем, включая идентификатор, для последующей отправки злоумышленнику.

Вторая — самоконфигурация в качестве Bluetooth-маяка. Это означает, что компьютер, зараженный Flamer, будет «отсвечивать», когда любое другое Bluetooth-устройство сканирует окружающее пространство. В дополнение к Bluetooth-маяку Flamer шифрует информацию об инфицированном компьютере и затем сохраняет ее в специальном поле «description». Когда любое другое устройство сканирует Bluetooth-окружение, это поле ему будет доступно.

Нет однозначного представления о том, для чего именно собирается Bluetooth-информация. Один из вариантов объяснения — чтобы, отслеживая присутствие мобильных устройств в ближайшем окружении жертвы, получить карту социальной сети. Bluetooth-маяк также может быть использован для определения физического месторасположения зараженного компьютера, так как радиоволны маяка могут быть обнаружены чувствительной антенной неподалеку. Получаемая таким образом информация может также быть использована для отслеживания перемещений выбранного пользователя (в случае заражения мобильного компьютера и/или отслеживания перемещения его телефона) и ведения аудиозаписи переговоров людей, находящихся поблизости.

C&C-сервер

Выявлено более 80 доменов, используемых в качестве C&C-серверов, включающих небольшие группы, привязанные к одному IP-адресу. Все домены были зарегистрированы на подставных (сфабрикованных) лиц — владельцев из различных стран.

В начале июня 2012 года C&C-серверы, которые еще не были выявлены, отправили команду самоуничтожения инфицированным клиентам — загрузить файл browse32.ocx, ответственный за удаление Flamer с инфицированного компьютера. Файл имеет временной штамп от 09 мая 2012 года. Модуль browse32.ocx имеет две части:

- EnableBrowser — это инициатор, задающий окружение (семафоры, события, общие блоки памяти и другин) до начала выполнения действий.

- StartBrowse — это часть кода, которая реально удаляет компоненты Flamer.

Модуль содержит обширный список файлов и папок, используемых Flamer. Он находит каждый файл на диске, удаляет его и последовательно перезаписывает освобожденное дисковое пространство случайным набором символов, препятствуя обнаружению информации об инфицировании. Этот компонент содержит программу генерации случайных чисел, используемую в результате перезаписи. Он пытается не оставить следов о произошедшем ранее инфицировании.

Интересно, что загружался специальный компонент, в то время как Flamer уже содержала компонент SUICIDE с аналогичной функциональностью. Неясно, почему авторы угрозы решили не использовать функциональность SUICIDE, а вместо этого нагрузили Flamer выполнением подобной задачи на основе нового модуля.

ЗАКЛЮЧЕНИЕ

Конечно, хотелось бы поместить подобные угрозы в своеобразную клетку — в «песочницу», виртуально моделирующую различные системы для изучения их поведения, но увы… мечты, мечты… А пока остается лишь использовать в обязательном порядке передовые продукты информационной безопасности в (обязательно!) актуальном состоянии и ни в коем случае не пренебрегать обновлениями безопасности. Удачи на просторах интернета!

Информация, которой очень интересуется Flamer

Информация о системе:

- Имя компьютера

- Исполняющиеся процессы

- Службы

- Свойства сменных носителей информации

- Зарегистрированные устройства

- Информация о временной зоне (часовом поясе)

- Информация о принтере Сетевая информация:

- IP-адрес и настройки

- Настройки Gateway

- Настройки Proxy

- Подключённые принтеры

- Настройки DHCP

- Информация DNS

- Информация таблицы маршрутизации

- Сетевые карты и интерфейсы

- Содержимое файла Hosts

- Имя узла

- Настройки сервера почты

- Информация об удалённых подключениях к Интернету

- Имя и параметры Wi-Fi-сети

- Открытые порты

- Открытые соединения

Профили и кэшируемые параметры учётных записей:

- Учётные данные компьютера

- Microsoft Outlook

- Remote Access Services

- CoreFTP

- CureFTP

- EmFTP

- FTP Explorer

- Mssh

- NetserveFTP

- RAdmin

- RoboFTP

- Softx FTP

- South River WebDrive

- TeamViewer

- VNC

Данные пользователя и окружения:

- Снимки экрана

- Запись видео

- Запись аудио

- История просмотров

- Свойства Bluetooth-устройств, расположенных в зоне досягаемости

- Имена близлежащих компьютеров

- Другие детали об удалённых компьютерах

- Список папок и файлов

Файлы:

- Документы Microsoft Word

- Презентации Microsoft PowerPoint

- Таблицы Microsoft Excel

- Файлы Microsoft Publisher

- Письма Microsoft Outlook Express

- Заметки Microsoft Outlook

- Назначенные Microsoft Outlook appointments

- Приглашения на встречи Microsoft Outlook

- Диаграммы Microsoft Visio

- Базы данных Microsoft Access

- Проектные данные AutoCAD

- PDF-файлы

- Изображения JPEG

- Изображения Bitmap

- Изображения TIFF

- Изображения PNG

- Изображения GIF

- URL-ссылки

- .CSV-файлы

- .LNK-файлы

- .ORA-файлы

- .RDP-файлы

- .RTF-файлы

- .SSH-файлы

- .SSH2-файлы

- .TXT-файлы

Метаданные файлов:

- Общая информация

- Заголовок

- Исполнитель

- Компания

- Комментарии

- Автор

- Владелец

- Дата создания

- Дата изменения

- Расширения

- Версии

- Ключевые слова

- Руководитель

- Кем внесено последнее изменение

- GPS-широта

- GPS-долгота

- GPS-высота

- Дата создания

- Производитель камеры

- Модель камеры

- Расширения

- Информация о размере

- Информация о сжатии

Установленные приложения:

- Ace FTP

- BitKinex

- Bulletproof FTP

- CyD FTP

- Dameware

- Innosetup

- Intersoft SecureKeyAgent

- Ipswitch WSFTP

- JaSFTP

- Jildi FTP

- Netserve FTP

- PenguiNet

- RageWork

- SecureCRT

- SmartFTP

- VNC

Мониторинг сетевого трафика:

- NetBIOS/SMB

- Yahoo mail

- Yahoo Rocketmail

- Yahoo Maktoob

- Gawab

- Google mail

- Microsoft Live

- Microsoft Hotmail

- Домены, начиная с почтового адреса.