Спуфинг UI на мобильных ОС средствами HTML5

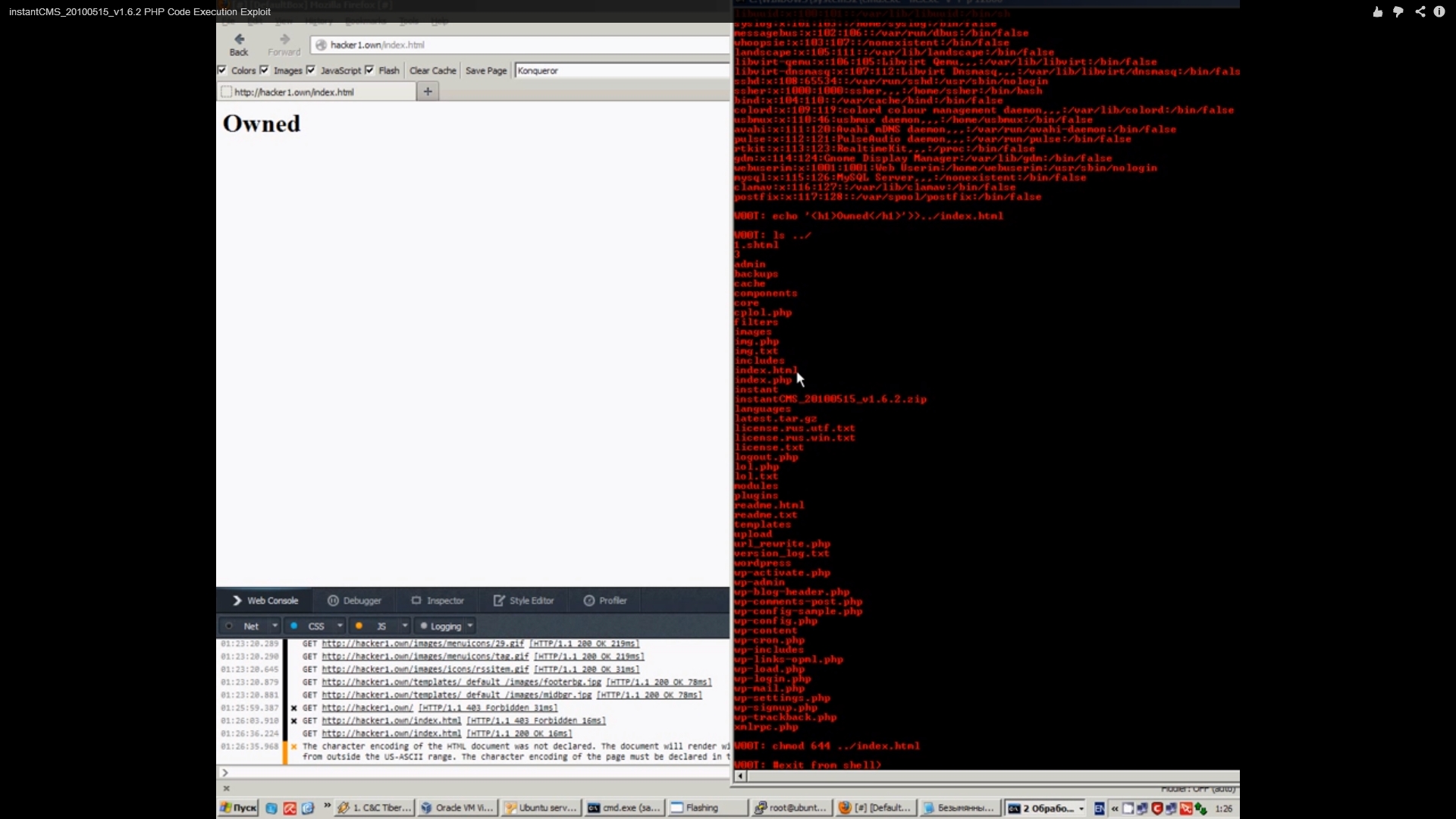

Если ты думаешь, что социальная инженерия по-настоящему рулила только во времена Митника, а нынче, чтобы похекать подружку, твоей ОС непременно должна быть Metaspolit Burp Suite edition, то спешу тебя обрадовать: современные технологии позволяют совершать крутые взломы куда более элегантными способами. Нужно лишь внимательно следить за новыми фичами, проявлять смекалку и направлять мозги в нужное русло :). HTML5 развивается невиданными темпами. …