Содержание статьи

ЧТО ЭТО ТАКОЕ

В последние годы тема аппаратных троянов привлекла внимание и правительств разных стран, и производителей, и научного сообщества. Но до сих пор все разговоры носят преимущественно теоретический характер. Никто не знает, как эти трояны могут выглядеть на практике и насколько трудно их внедрить в микросхему.

Группа исследователей из США, Нидерландов, Швейцарии и Германии опубликовала научную работу, в которой описывается исключительно скрытный метод внедрения троянов в микросхему — так, что вредоносные изменения невозможно обнаружить ни под микроскопом, ни с помощью функциональных тестов, ни другими известными методами, в том числе сравнением со стандартными образцами.

ЗАЧЕМ ЭТО НУЖНО

Скрытую функциональность микросхем можно использовать в различных целях. Например, можно скомпрометировать генератор псевдослучайных чисел в центральном процессоре ПК (см. пример ниже), тем самым ослабляя криптографическую защиту. Генератор псевдослучайных чисел — это ключевой элемент любой криптографической системы, его корректная работа имеет важнейшее значение для общей безопасности.

Теоретически с помощью бэкдора можно добавить в микросхему любую постороннюю функциональность. Это может представлять реальную угрозу, если чипы используются на предприятиях военно-промышленного комплекса или в военной технике. Можно предположить, что в случае военных действий враг получает возможность вывести из строя компьютерное оборудование противника, и победа ему практически гарантирована.

В современном глобализированном мире большая часть всех используемых микросхем изготовляется на заводах всего лишь нескольких компаний. Это повышает вероятность внедрения троянов. Кстати, в 2005 году научный комитет при министерстве обороны США выражал озабоченность тем фактом, что армия все больше использует компьютерные микросхемы заграничного (китайского) производства. Очевидно, что эти опасения уже тогда могли иметь под собой реальные основания.

Даже если микросхемы изготавливаются на доверенном заводе у доверенной компании, все равно есть риск внедрения троянов на одном из этапов производства. По мнению авторов научной работы, угроза появления скомпрометированных чипов будет только возрастать.

КАК ЭТО РАБОТАЕТ

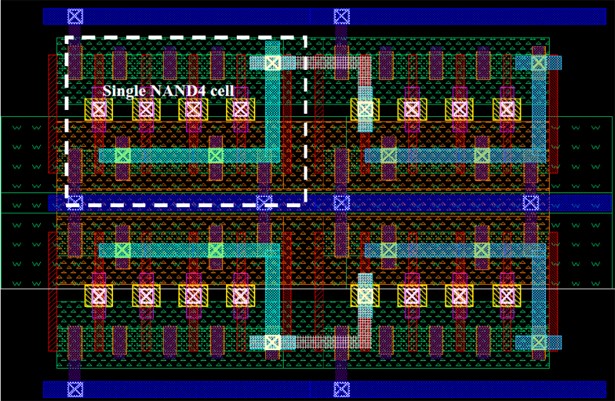

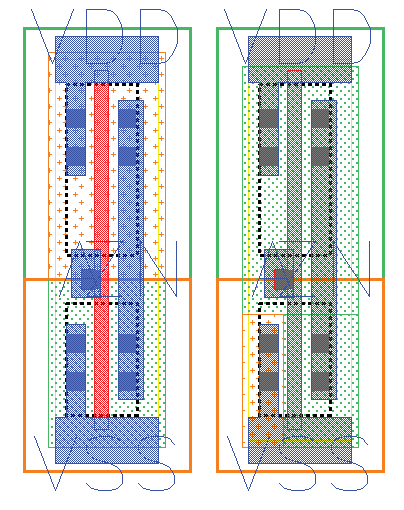

Метод заключается в изменении полярности допанта на определенных участках транзистора таким образом, чтобы предсказуемо изменить свойства транзистора. Допант — модифицирующая добавка, повышающая удельную электрическую проводимость материала, стандартная часть процесса по изготовлению микросхем. В данном случае в процессе производства некто может изменить характеристики техпроцесса нужным ему образом.

случае сток транзистора выдает постоянное напряжение VDD

Хакер #178. Mesh-сети или строим свой интернет

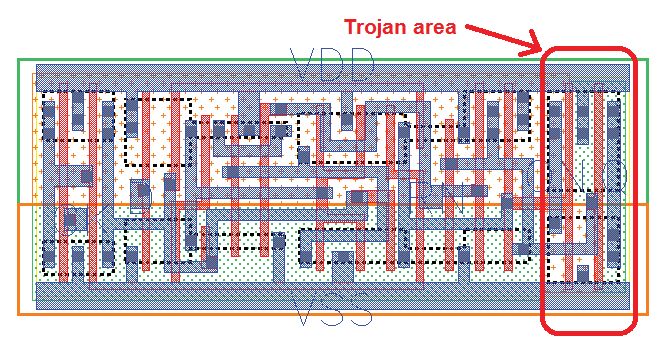

Исследователи в своей работе приводят два примера, как такая атака может работать на практике. Один из этих примеров — модификация модуля ГПСЧ в процессорах Intel Ivy Bridge.

ГПСЧ в процессоре Intel Ivy Bridge генерирует 128-битные псевдослучайные числа, он состоит из двух частей: источника энтропии и системы цифровой постобработки. Один из модулей постобработки выдает результат на основе неизвестных 128-битных случайных чисел от источника энтропии и неизвестных 128-битных чисел K, которые вычисляются в процессе обработки. Задача злоумышленника — изменить определенное количество из 128 регистров K на постоянные значения. Таким образом, злоумышленник снижает вероятность угадать случайное число с 1/2128 до 1/2n, где n — количество немодифицированных регистров K.

Если мы не знаем, сколько изменено регистров и какие именно, посторонний наблюдатель не способен определить неслучайность генерируемого потока битов. Ученые показали, что, например, при n = 32 внешние статистические тесты зарегистрируют хороший поток случайных чисел, а модуль с трояном даже пройдет внутренний тест built-in self-test (BIST), встроенный в микросхему для самодиагностики.