Содержание статьи

Security Compliance Manager (SCM)

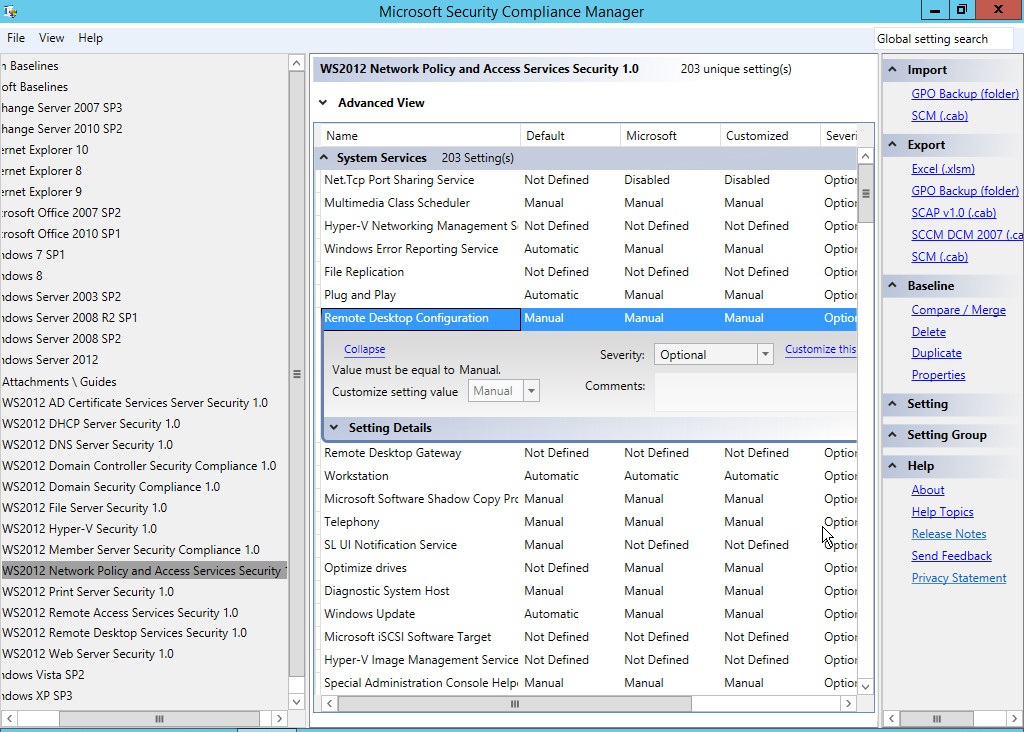

Security Compliance Manager — бесплатный инструмент, разрабатываемый в Microsoft Solution Accelerators. Он позволяет быстро сконфигурировать компьютеры при помощи набора готовых групповых политик и пакетов конфигурации, созданных на основе рекомендаций руководства по безопасности Microsoft и различных best practices. Большой плюс его в том, что он избавляет админа от чтения тонн документации и ошибок, ведь всегда можно пропустить что‑то важное. А так просто просматриваем, сравниваем и применяем рекомендуемые параметры безопасности. Кроме настройки ОС Win, поддерживается также IE, Echange Server и MS Office. О его возможностях скажет такой факт, что, например, только для IE доступно более 150 параметров.

Администратор может экспортировать и импортировать свои конфигурации в SCM, упрощая распространение настроек. Поддерживается и возможность применения установок для компьютеров, не входящих в домен.

Установка SCM очень проста, мастер самостоятельно инсталлирует все что нужно. Хотя .NET Framework 3.5 лучше поставить заранее при помощи диспетчера сервера — бывает, что мастер не всегда с этим справляется. В состав пакета входит SQL Server 2008 Express, но при наличии SQL Server можно использовать и его.

Далее SCM запустится автоматически и импортирует шаблоны Baseline Security, на что может уйти несколько минут. В последующем шаблоны можно импортировать автоматически или добавлять вручную. Интерфейс не локализован, но прост и понятен. Начальная страница содержит несколько информационных областей, на которых представлены дополнительные ссылки и информация по дальнейшим действиям. Слева в панели находится дерево Baseline Library, в котором отображены все доступные базовые параметры, сгруппированные по продуктам. При выборе конкретного параметра в середине будет подробная информация: критичность, значение по умолчанию, рекомендация Microsoft и Customized, показывающий все изменения.

Базовые параметры менять нельзя, но щелчком по ссылке «Customize this settings ...» или Duplicate можно сделать копию и ее изменить под свои условия. Все возможные действия доступны в панели Actions справа. Здесь находятся пункты для экспорта и импорта настроек, в подменю Baseline находим пункты, позволяющие сравнить/совместить, дублировать, удалить параметры. Реализован поиск, позволяющий быстро найти нужный по ключевым словам.

Кроме графической консоли, поставляется инструмент командной строки, позволяющий управлять локальными групповыми политиками компьютера, импортировать и экспортировать их. Все команды выполняются от имени администратора. Для экспорта локальных параметров с компьютера просто выполни команду

> LocalGPO.wsf /Path:c:\GPOBackup /Export

Чтобы установить параметры, следует указать идентификатор GUID нужного объекта GPO:

> LocalGPO.wsf /Path:c:\GPOBackup\{012345678-ABCDEFG}Дополнительный параметр GPOPack позволяет объединять в один самораспаковывающийся файл все, что нужно для применения базовых параметров безопасности (не требует установки LocalGPO). Используя такой архив, можем быстро установить политики на новых ОС.

Microsoft Baseline Security Analyzer (MBSA)

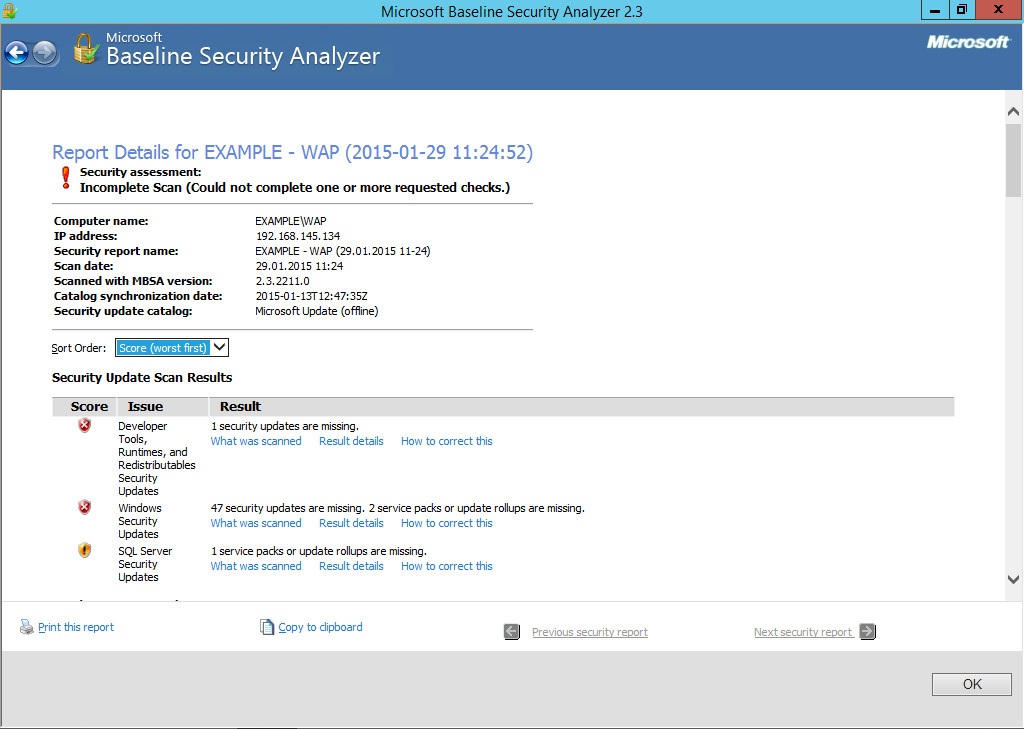

MBSA предназначен для удаленного или локального сканирования, последующего анализа уязвимостей в системе и определения возможности их устранения. Ориентирован в первую очередь на повышение безопасности систем малых и средних предприятий, хотя вполне подходит и для домашнего использования. Проверяет наличие рекомендованных к установке патчей для ОС и некоторых приложений: IIS, SQL Server, SharePoint, MS Office, Web Apps и других, а также уязвимость аккаунтов администраторов. Текущая версия 2.3 поддерживает все новые ОС Windows 8.1 и 2012 R2, об устаревших приложениях утилита, как правило, не знает. Для этого следует использовать более ранние релизы MBSA. Кроме графического интерфейса, доступна и утилита командной строки (Mbsacli.exe), которую можно запускать без установки MBSA (с флешки, например) и использовать в скриптах.

> mbsacli.exe /target webserver /u domain\adminuser /o results

Скачать MBSA можно по адресу. Установка очень проста. Интерфейс не локализован, но принцип работы понятен и без чтения документации. После запуска достаточно выбрать Scan a computer или Scan multiple computers, ввести имя или IP и выбрать параметры проверки. После этого будут закачаны с Windows Update сведения о доступных обновлениях безопасности, и после сканирования будет построен отчет. Все найденные проблемы разбиты по категориям. Значок в поле Score показывает критичность, далее идет краткое описание и приводятся ссылки на решение How to correct this. Остается лишь все исправить и запустить сканирование повторно.

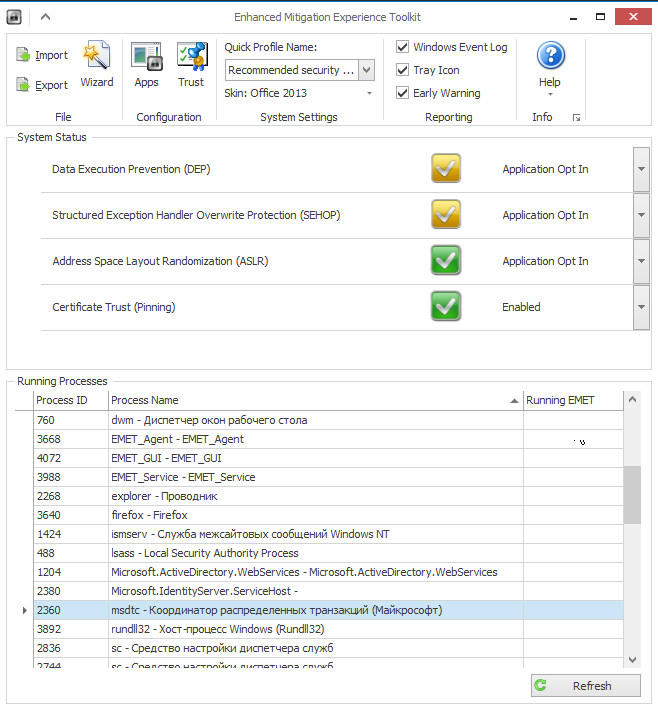

Enhanced Mitigation Experience Toolkit

EMET реализует 14 защитных техник, усложняющих атаки на Win-системы, блокируя уязвимости в ПО и изменяя поток выполнения кода. Для защиты используется техника inline patching кода защищаемых процессов, когда перехватываются и анализируются API-вызовы. Ориентирован в первую очередь на устаревшие версии ОС и программы, которые по умолчанию не имеют таких механизмов. Среди поддерживаемых технологий: ASR, EAF/EAF+, DEP, SEHOP, NullPage Allocation, Heapspray Allocation, ASLR и Bottom Up ASLR. Плюс техники защиты от ROP-эксплойтов (Return Oriented Programming, обратно‑ориентированное программирование), позволяющих обходить защиту ALSR + DEP, передавая управление на определенный адрес, — Load Library Check, Memory Protection Check, Caller Checks, Simulate Execution Flow и Stack Pivot. Правда, стоит отметить, что не все ROP-технологии доступны для 64-битных процессов.

Для четырех технологий возможна активация для системы в целом (в области System Status) — DEP, SEHOP, ASLR и Certificate Trust. Остальные настраиваются персонально для приложений (в Configure Applications) и за некоторым исключением обычно активируются по умолчанию.

При нарушении защиты EMET останавливает процесс. С версии 4.0 появился дополнительный режим аудита (Audit Only), позволяющий при обнаружении проблемы фиксировать работу программы для дальнейшего анализа. Функция Local Telemetry позволяет сохранить дамп памяти в случае срабатывания процесса.

Некоторые из описанных технологий уже реализованы в ОС, но, как правило, защищают только системные объекты. Например, DEP (предотвращение выполнения данных), которая не позволяет приложению исполнять код из области памяти, помеченной как «только для данных», появилась еще в Windows XP SP2, но защищает только некоторые системные файлы. Или Mandatory Address Space Layout Randomization (ASLR) позволяет рандомизировать адреса, в которые загружаются библиотеки, что усложняет написание эксплойтов. Для Win ASLR доступна с Vista, но защищает только компоненты ОС, при этом библиотеки загружаются в один из 256 базовых адресов (8 бит), что, в принципе, легко подобрать. Для 64-битных Windows 8 это значение увеличено до 14–24 бит (для разных типов данных), то есть 16 384–16 777 216, но из‑за проблем с совместимостью ASLR отключена по умолчанию. Мandatory ASLR, реализованный в EMET, можно назвать «искусственным ASLR», так как он имеет на порядок меньшую энтропию, чем ASLR в ОС. В Bottom Up ASLR показатели энтропии несколько улучшены по сравнению с Мandatory ASLR. Но главное — активация DEP, ASLR и прочих технологий при помощи EMET позволяет обеспечить защиту для всех установленных приложений.

Технология Attack Surface Reduction (уменьшение области атак) позволяет ограничить работу приложений только в разрешенных Security Zones. Например, мы можем разрешить работу Flash, Java только во внутренней безопасной сети и блокировать при выходе в интернет. По умолчанию ASR активирована для IE и приложений MS Office. Активация функции фильтрации таблицы адресов экспорта (Export Address Table Filtering и EAF+ — появился в EMET с 5.0) дает возможность ограничить доступ к странице памяти системных библиотек только для разрешенных модулей (по умолчанию kernel32.dll, ntdll.dll, kernelbase.dll, список можно расширить) и блокировать доступ к таблицам для кода, который ранее использовался в атаках. После установки ЕAF включен для всех приложений, EAF+ для IE и Adobe.

Технология Certificate Trust (Pinning) доступна только для IE и позволяет защититься от подделок SSL/TLS-сертификата, предотвращая man-in-the-middle атаки. Для определенных веб‑ресурсов создаются правила проверки сертификатов, и при обнаружении расхождений выдается предупреждение, а соединение разрывается. Программа уже содержит профили для большинства популярных сервисов — ресурсов MS, MS Office 365, Skype, Facebook, Twitter и некоторых других.

Актуальная версия EMET 5.1 поддерживает работу в Windows Vista SP2 — 8.1, Windows Server 2003 SP2 — 2012 R2 (релиз 4.1 совместим и с Windows XP SP3). Установка обычно проблем не вызывает. В более ранних ОС потребуется установить .NET Framework 4 и обновление KB2790907 (для IE10 в Windows 8). Поддержка EMET заканчивается через 24 месяца после выпуска или через 12 месяцев после выпуска следующей основной версии, в зависимости от того, какое условие будет выполнено раньше.

Распространяется в виде MSI-файла, который можно установить вручную, при помощи групповых политик или диспетчера конфигураций System Center Configuration Manager. Во время установки предлагается выбрать профиль: рекомендуемые настройки безопасности (Use Recommended Setting) или оставить текущие настройки (Keep Existing Setting). Фактически конфигурация профилей сохранена в одноименных XML-файлах. Интерфейс не локализован, но установки просты и понятны. Опции безопасности для программы устанавливаются флажком в таблице. Дважды щелкнув на имени процесса, можем посмотреть опции с минимальным разъяснением и указать для некоторых специфические установки (например, названия библиотек). Настройки путем экспорта/импорта легко переносятся на другую систему, поэтому сконфигурировать большое количество систем очень просто.

Отчетность отправляется в журнал Event Log — Application Log и выводится в панели задач, через компонент EMET Agent (значок можно спрятать).

Глубина анализа задается в Mitigation Setting при помощи трех флажков: Deep Hooks (перехват не только критических API, но и вызываемых ими функций), Anti Detours (блокировка эксплойтов, которые запускают копию функции и пропускают при этом первые байты API, передающие управление на следующие инструкции), Banned Functions (запрет вызова API-функций из специального списка, по умолчанию только ntdll!LdrHotPatchRoutine).

Конфигурация сохраняется в ветках реестра HKLM\SOFTWARE\Microsoft\EMET и HKCU\SOFTWARE\Microsoft\EMET. По умолчанию скрыты некоторые небезопасные настройки, их можно открыть, создав ключ EnableUnsafeSettings и установив его в 1. Все доступные UnsafeSettings описаны в документации, которая поставляется вместе с программой.

Кроме графического интерфейса, доступно управление из командной строки (EMET_Conf.exe). Получаем список функций:

> EMET_Conf --list> EMET_Conf --list_systemВключаем SEHOP для блокнота (если опустить параметр, то будут включены все защитные механизмы):

> EMET_Conf --set notepad.exe -SEHOPКлючи --export и --import позволяют соответственно экспортировать и импортировать настройки (сохраняются в XML-файл). При переустановке некоторых критичных системных приложений иногда потребуется выполнять

> EMET_Conf --refresh

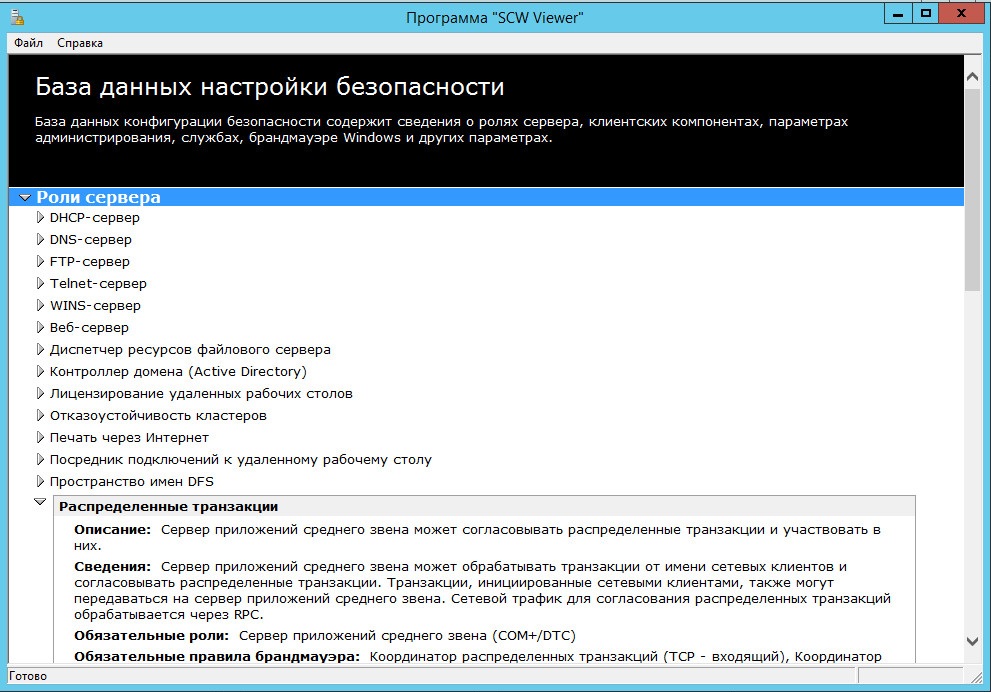

SCW и SCAT

Также не стоит забывать о двух инструментах, входящих в состав ОС: Security Configuration Wizard (мастер настройки безопасности) и Security Configuration and Analysis Tool (SCAT — анализ и настройка безопасности). Первый представляет собой пошаговый мастер, запускающийся из меню «Средства» в диспетчере серверов. Позволяет после анализа системных установок правильно настроить политики безопасности на основе рекомендаций и получить полную информацию по текущим установкам ролей, компонентов, сервисов, реестра, Windows Firewall и прочее.

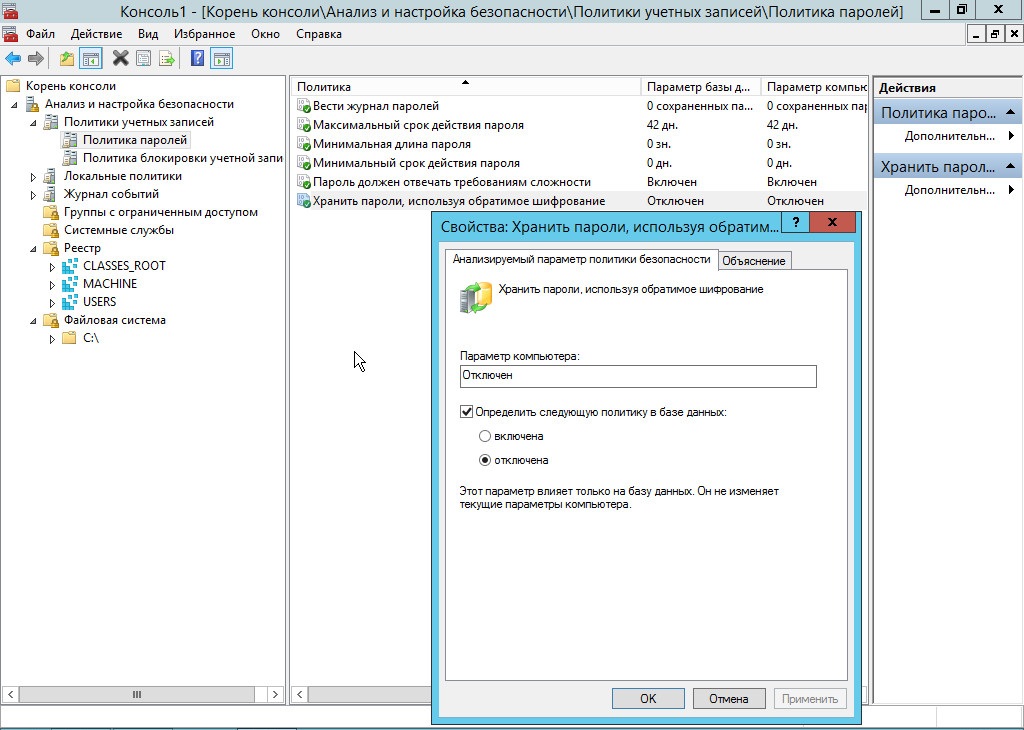

Второй добавляется через консоль MMC и используется для сравнения параметров конфигурации в базе данных безопасности с текущими настройками на локальном компьютере и применения рекомендованных настроек из базы. После добавления консоли нужно создать новую базу данных и импортировать один из шаблонов безопасности, содержащий конфигурацию безопасности, разработанную для различных сценариев и ролей. В Windows последних версий по умолчанию файлы находятся в %systemroot%inf (Defltbase.inf, Defltsv.inf, Defltdc.inf, DCfirst.inf). Можно использовать и дополнительные шаблоны, которые поставляются, например, с SCM. После этого в меню выбирается вначале анализ, а затем настройка компьютера. Для применения на других компьютерах установки экспортируются в inf-файл. Все операции можно выполнять и при помощи командной утилиты secedit. Например, анализ настроек:

> secedit /analyze /db c:security.sdb /log c:security.log

Причем в secedit доступны две функции, которых нет в графическом инструменте. Это возможность проверки настроек в inf-файле и создания шаблона для отката настроек:

> secedit /validate c:security.inf

> secedit /generaterollback /cfg c:security.inf /rbk c:rollback.inf

Microsoft Security Assessment Tool (MSAT)

В контексте статьи не лишним будет вспомнить о MSAT, хотя это не инструмент для непосредственной настройки систем, а средство оценки рисков, помогающее взглянуть на свою IT-инфраструктуру через призму различных рекомендаций и стандартов (ISO 17799 и NIST-800.x) и найти подсказки для решения возможных проблем безопасности. После запуска следует ответить на примерно 50 простых вопросов в шести категориях, охватывающих безопасность инфраструктуры, приложений и персонала, после чего программа создаст профиль оценки бизнес‑риска (BRP). Следующий этап — примерно 150 вопросов по используемым мерам безопасности в четырех категориях (инфраструктура, приложения, операции и персонал), после этого вопросы первого и второго этапа сравниваются, проводится анализ зрелости и выдаются рекомендации по улучшению.

Connection Manager Administration Kit

Пакет администрирования диспетчера подключений CMAK (Connection Manager Administration Kit) заметно упрощает работу администратора и службы поддержки пользователей, обеспечивая простой механизм подключения к VPN при помощи специального файла. Это проще, чем заставлять пользователя разбираться с инструкциями и самостоятельно заполнять параметры подключения. CMAK является компонентом Windows Server, процесс установки при помощи диспетчера сервера стандартен. В мастере отмечаем пункт «Пакет администрирования диспетчера подключений RAS» (RAS Connection Manager Administration Kit (CMAK)). По окончании одноименный ярлык появится в меню «Администрирование». В Win 7/8 установить CMAK можно через «Панель управления → Программы → Включение или отключение компонентов Windows».

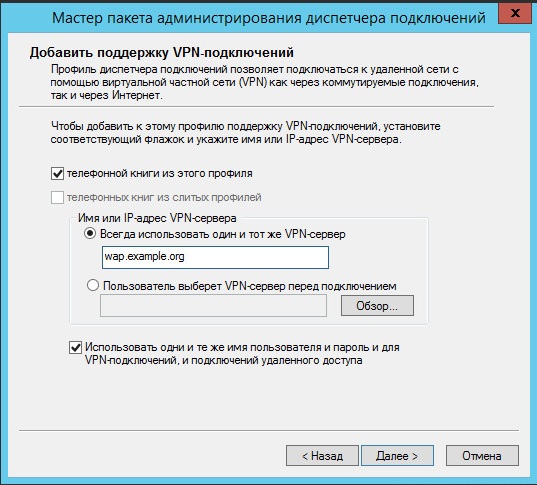

После вызова СМАK предстоит ответить на несколько простых вопросов. По ходу можно создать новый профиль, редактировать старый или объединять профили. Кроме этого, предстоит выбирать ОС, для которой предназначен профиль. Для современных версий Win выбираем Vista, в этом случае обеспечивается поддержка протокола SSTP.

Далее все стандартные настройки при VPN-подключении: указываем имя службы и файла, задаем один или несколько VPN-серверов, к которым может подключаться пользователь, разрешаем или запрещаем общий доступ к файлам и принтерам, задаем IP-адреса DNS- и WINS-серверов. В некоторых сетях при проверке подлинности используется имя сферы (Realm name), например в Windows это имя AD домена (user@domain.com). Мастер позволяет задать такое имя сферы, которое будет автоматически добавлено к логину. Установкой соответствующих флажков можно сделать это подключение основным шлюзом и активировать сжатие IP-заголовков. Настройки безопасности производятся в одноименной вкладке. Здесь указываем, обязательно ли использовать шифрование, отмечаем необходимые методы аутентификации. Список «Стратегия VPN» позволяет указать, какой метод будет использован при подключении к VPN-серверу. Возможно два варианта: только один протокол или перебор протоколов до успешной активации соединения. Также мастер позволяет задать номера для подключения к dial-up серверу и их автоматическое обновление, изменить таблицу маршрутизации, параметры прокси для IE. Кроме стандартных установок, можем прописать действия, которые следует выполнить на разных этапах подключения клиента, задать значки, указать файл справки, сведения о поддержке и дополнительные файлы. При создании профиля службы мастер CMAK копирует все входящие в этот профиль файлы в Program Files\CMAK\Profiles. Далее рассылаем файл пользователям или копируем его в место, с которого они могут его скачать.

Пользователь просто запускает файл, после чего значок нового соединения будет добавлен в сетевые подключения и появится окно регистрации, в котором необходимо ввести свой логин и пароль.

Вывод

Представленные инструменты позволяют существенно упростить работу сисадмина, они понятны в использовании и, главное, бесплатны, а поэтому пренебрегать ими не стоит. Хотя, конечно, следует помнить, что они тоже не панацея.