«Лаборатория Касперского» сообщает о новой версии трояна Trojan-SMS.AndroidOS.Podec с расширенной функциональностью. Он умеет отправлять сообщения на платные короткие номера с использованием механизмов обхода системы Advice of Charge (уведомление пользователя о стоимости услуги и запрос на подтверждение её оплаты), осуществлять подписку жертвы на платные услуги, в том числе с обходом CAPTCHA. Такая функциональность до этого не встречалась ни в одном известном Android-троянце, признают специалисты «Лаборатории Касперского».

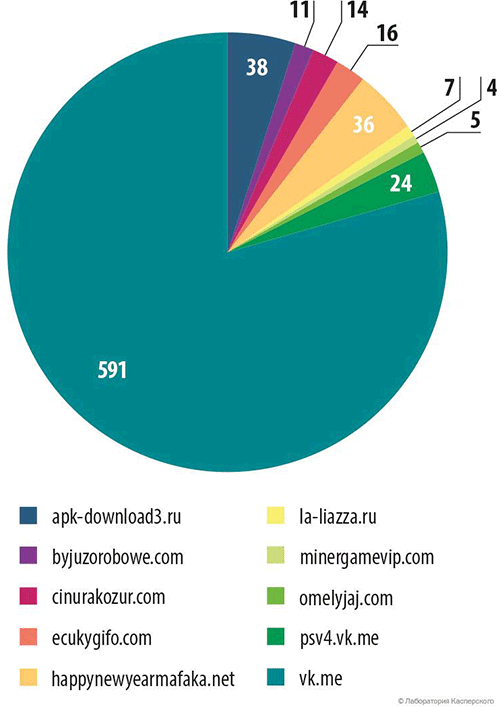

Судя по статистике Kaspersky Security Network, основными источниками распространения изучаемой версии зловреда являются домены со звучными именами (Apk-downlad3.ru, minergamevip.com и т.д.), а также серверы социальной сети «Вконтакте», использующиеся для хранения пользовательского контента.

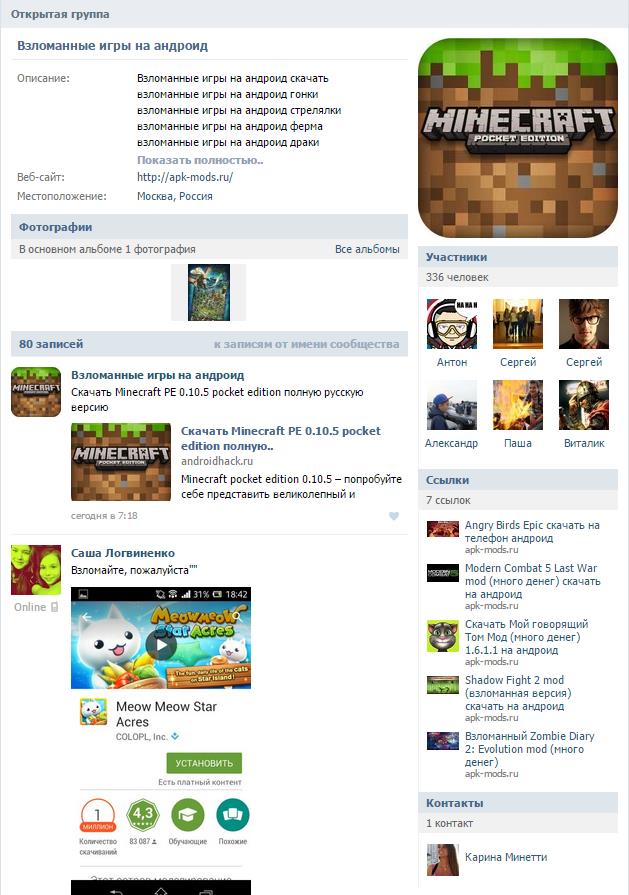

Доля серверов социальной сети преобладает, но, к сожалению, сервис хранения файлов в этой сети анонимен, и поиск путей появления зловредов невозможен, пишет «ЛК». Расследование выявило существование в этой сети целого ряда сообществ, распространяющих Trojan-SMS.AndroidOS.Podec:

- http://vk.com/vzlomannye_igry_dlya_android

- http://vk.com/skachat_minecraft_0_9_0_android

- http://vk.com/minecraft_pe_0_9

- http://vk.com/vzlom_igry_android_mody

- http://vk.com/igry_android_cheats

- http://vk.com/android_mody_apk

- http://vk.com/novye_igry_na_android

- http://vk.com/skachat_hill_climb_racing_bpan

- http://vk.com/na_android_igry

Все группы из этого списка были наполнены схожим по сути контентом: картинками, ссылками, сообщениями.

Почти все сообщения на стене группы являются ссылками на сайты, якобы содержащие игры и приложения для платформы Android. То же самое касалось раздела «Ссылки». На деле единственной целью создания этих сайтов было распространение различных версий Trojan-SMS.AndroidOS.Podec.

Администратором всех сообществ-клонов является пользователь «Вконтакте» с ID "kminetti"; на его странице проводится реклама указанных выше сообществ. Аккаунт ведется с 12 октября 2011 г., с 2012 года на стене начали размещать ссылки на сайты и сообщества, распространяющие вредоносные приложения для мобильных платформ.

Выдержка из сообщения «Лаборатории Касперского»

После запуска приложение запрашивает права администратора устройства; цель данного шага – противодействовать своему удалению как со стороны пользователя, так и со стороны защитных решений. Если пользователь отказался выдать права администратора, троянец повторяет свой запрос до тех пор, пока не получит желаемое. Нормальная работа с устройством при этом, фактически, невозможна.

После того, как Trojan-SMS.AndroidOS.Podec получил привилегированный доступ, происходит загрузка (со стороннего ресурса) и установка на SD-карту устройства легитимного приложения Minecraft. Такое поведение настраивается в конфигурационном файле, поставляемом вместе с троянцем; в этом же файле указана ссылка на скачивание легитимного APK-файла. В то же время конфигурационный файл может и не содержать ссылки на приложение, в этом случае троянец просто прекращает заметную пользователю активность после запроса привилегий.

Далее троянец удаляет свой ярлык из списка приложений и заменяет его ярлыком настоящего приложения. При этом неочевидные следы троянца остаются в списке установленных приложений и списке администраторов устройства:

Управление поведением Trojan-SMS.AndroidOS.Podec происходит с помощью командных серверов. Используется схема, при которой троянец обращается по протоколу HTTP к серверу и ждет SMS-сообщения с командами, управляющими его поведением. Trojan-SMS.AndroidOS.Podec использует основной и резервный списки доменных имен командных серверов – выбор конкретного центра управления происходит по случайному алгоритму. Если от основного сервера нет ответа в течение трёх дней, то используется резервный список имен. Таким образом реализуется адаптивный механизм связи с командными серверами, позволяющий обходить возможные блокировки доменных имен.

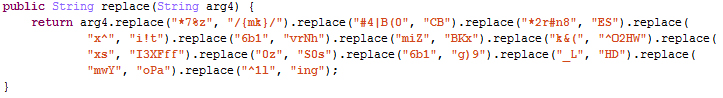

Доменные имена командных серверов и весь трафик (как HTTP, так и SMS) шифруются алгоритмом шифрования AES в режиме CBC/NoPadding с 128-битным ключом. Ключ шифрования и вектор инициализации изначально находятся в файле fXUt474y1mSeuULsg.kEaS (название данного файла отличается от модификации к модификации), расположенном в папке assetsисходного приложения. Большая часть файла представляет из себя мусор; полезная информация содержится в нем между тегами, например, [a]строка[/a].

Из расположенных между тегами строк получаются необходимые параметры шифрования (ключ и вектор) в зашифрованном виде. Далее они расшифровываются при помощи простых замен одних подстрок на другие.

Команды в расшифрованном виде представляют собой XML-документ, теги которого обозначают определенную команду, а содержимое тегов – ее параметры. Набор возможностей Trojan-SMS.AndroidOS.Podec, реализуемых посредством команд:

- Сбор информации об устройстве (оператор, IMEI, номер телефона, язык интерфейса, страна и город проживания и т.д.).

- Получение списка установленных приложений.

- Получение информации об USSD.

- Отправка SMS.

- Установка фильтра на входящие сообщения.

- Установка фильтров на входящие и исходящие звонки.

- Показ пользователю рекламы (отдельная нотификация, открытие страницы, диалог и другие виды демонстрации рекламного контента).

- Удаление заданных сообщений.

- Удаление заданных записей о звонках.

- Загрузка на сервер злоумышленников исходного HTML-кода заданной ими страницы.

- Выполнение DDoS-атаки, накручивание счетчика посещений сайтов.

- Осуществление подписки пользователя на платный контент.

- Самообновление.

- Осуществление исходящего вызова.

- Выгрузка входящих сообщений по заданным центром управления условиям.

- Удаление заданного центром управления приложения.

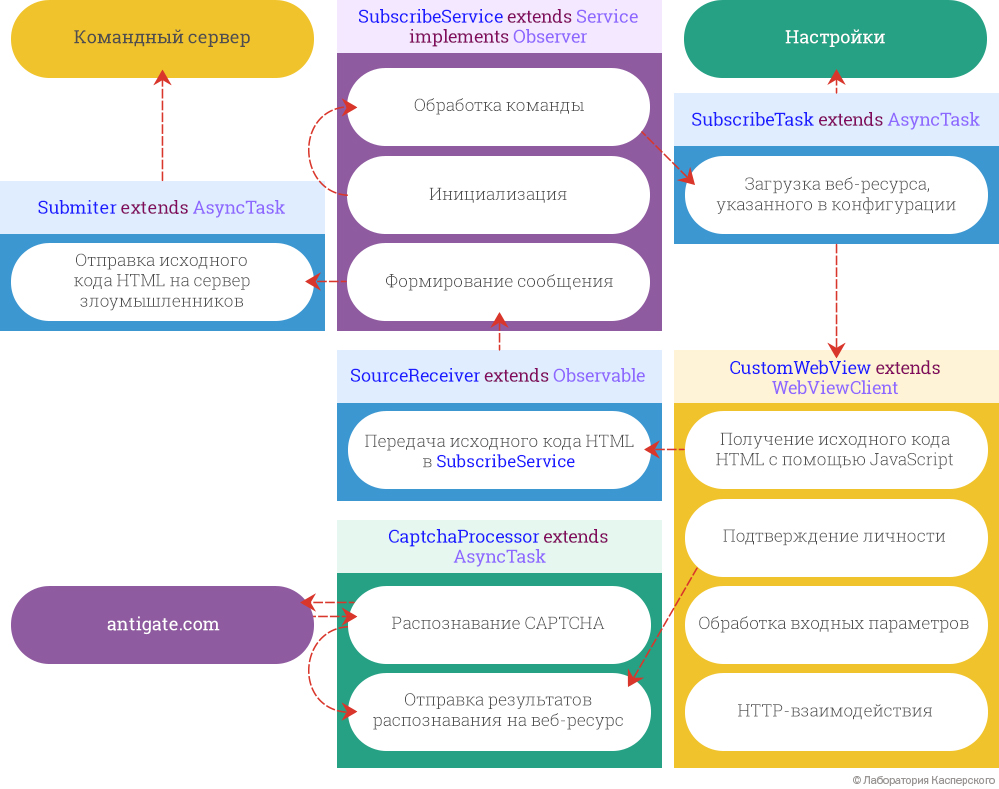

Общая схема работы Trojan-SMS.AndroidOS.Podec приведена ниже.

Одна из самых опасных возможностей Podec – использование конфигурируемых правил посещения веб-страниц с возможностью распознавать на них CAPTCHA. Это позволяет скрытно подписать пользователя устройства на дорогостоящие платные подписки. Эта уникальная функциональность троянца, пишет «Лаборатория Касперского».

Обработчик CAPTCHA взаимодействует с сервисом Antigate.com, который предоставляет услуги по ручному распознаванию текста на изображениях.

Общая схема осуществления подписки

Пользователям рекомендуют быть осторожнее при установке приложений из сторонних источников.