Группа криптографов, которая занималась аудитом исходного кода программы шифрования дисков TrueCrypt, наконец-то завершила работу. Полный 21-страничный отчёт опубликован на сайте Open Crypto Audit Project.

Основной результат: TrueCrypt признан относительно хорошо спроектированным образцом криптографического программного обеспечения. Аудит не выявил никаких следов или значительных ошибок архитектуры, которые могут привести к уязвимостям.

Это не значит, что TrueCrypt идеален. На самом деле аудиторам всё-таки удалось найти несколько багов и примеров неосторожного программирования, что при определённых обстоятельствах заставит TrueCrypt работать не так надёжно, как хотелось бы.

Например, самая серьёзная претензия к TrueCrypt связана с работой генератора случайных чисел под Windows. ГСЧ используется для генерации ключей, с помощью которых шифруются тома TrueCrypt. Это важная часть программы, ибо предсказуемый ГСЧ — катастрофа для безопасности и всего остального в системе.

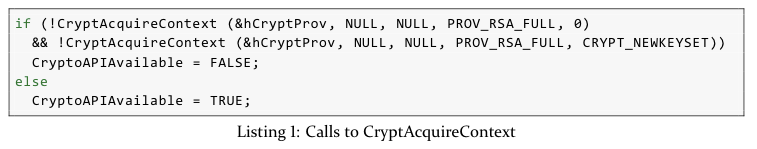

Разработчики TrueCrypt реализовали свой ГСЧ, основываясь на дизайне 1998 года, предложенном Питером Гутманом (Peter Guttman), который предполагает использование пула энтропии для сбора «непредсказуемых» значений из разных источников в системе, включая саму Windows Crypto API. Проблема в том, что в некоторых очень редких случаях у Crypto API не получается корректно инициализироваться. Когда такое происходит, TrueCrypt должен выдать сообщение и прекратить генерацию ключей. Вместо этого он спокойно воспринимает сбой и продолжает генерацию.

Конечно, это не конец света, поскольку вероятность такого сбоя крайне мала. Более того, продолжается сбор случайных значений от системных указателей, координат курсора мыши и др. Этого должно быть вполне достаточно для надёжной защиты. Но неправильный дизайн программы нужно исправить во всех форках TrueCrypt.

Кроме проблемы с ГСЧ, аудиторы выразили некоторые опасения относительно безопасности кода TrueCrypt AES в отношении противостояния атакам по времени из кэша. Такого рода атаки, теоретически, можно осуществлять, если зашифрованные тома находятся на компьютере с общим доступом или в другой среде, где злоумышленник может запускать свой код.

«TrueCrypt — поистине уникальный образец программного обеспечения, — подводят итог аудиторы. — Потерю разработчиков TrueCrypt остро ощущают многие люди, которые полагаются на полное шифрование диска для защиты своих данных. Если повезёт, поддержкой займутся другие. Мы надеемся, что этот аудит придаст некоторую дополнительную уверенность в коде, с которым они начали работать.