Вымогательское ПО – настоящий тренд последнего времени, новые шифровальщики и хитрости в данной области появляются едва ли не каждый день. На этот раз стало известно, что вымогатель Surprise начал применять TeamViewer для заражения своих жертв, а шифрование другого вредоноса — Xorist напротив пало под натиском экспертов.

Surprise

Семейство шифровальщиков Surprise, это очередной клон опенсорсной малвари EDA2, созданной независимым исследователем Ютку Сеном (Utku Sen). Хотя автор давно удалил исходные коды EDA2 с GitHub (сделав это под давлением киберпреступников), клоны вредоноса продолжают появляться как грибы после дождя.

Surprise ransomware appears to be a modified EDA2. C2 is down.Topic about it here: https://t.co/htc8ofswYs

— Lawrence Abrams (@BleepinComputer) March 10, 2016

Зловред Surprise – обычный пример вымогательского ПО. Он шифрует файлы жертвы, изменяя их расширение на .surprise, использует для работы алгоритм AES-256, а затем RSA-2048 для безопасности ключей шифрования и мастер ключа. Surprise атакует 474 типа различных файлов, удаляет «теневые копии» и всячески затрудняет пострадавшим самостоятельное восстановление данных. В среднем злоумышленники требуют от своих жертв выкуп в размере 0,5 биткоина (порядка $200), но каждый конкретный случай зависит от контента на машине жертвы: порой требования преступников доходят до 25 биткоинов (около $10 000).

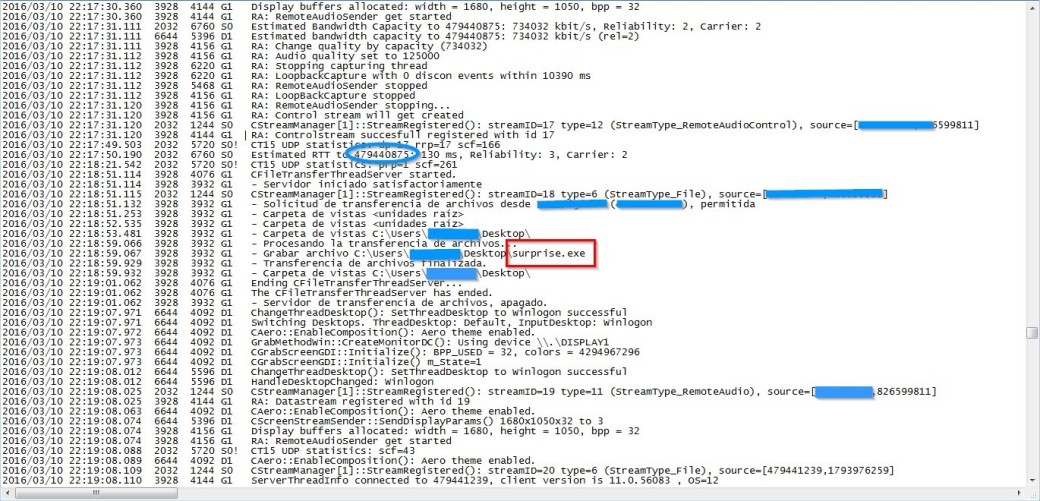

Единственным настоящим сюрпризом для жертв вредоноса стал тот факт, что малварь распространяется через TeamViewer. Анализируя и обсуждая случившееся на форуме Bleeping Computer, пострадавшие пришли к выводу, что общим знаменателем в их ситуациях выступил именно TeamViewer. Подняв логи программы, жертвы обнаружили, что некто неизвестный действительно проникал в их системы, с помощью TeamViewer, скачивал файл suprise.exe и запускал вымогательское ПО.

Как именно злоумышленникам удается использовать TeamViewer для атак – неясно. Наиболее простых объяснений этому может быть два: хакеры нашли 0-day в TeamViewer и эксплуатируют его, или они попросту сканируют интернет в поисках доступных установок TeamViewer, а затем вскрывают их обычным брутфорсом. Второй вариант выглядит более правдоподобным. В поддержку второй версии высказались и сами разработчики TeamViewer. Они уже провели собственное расследование и сообщили, что им не удалось обнаружить какие-либо проблемы с безопасностью или уязвимости в своем продукте.

Xorist

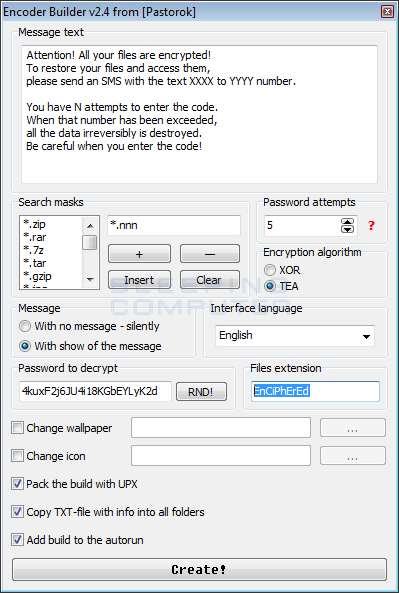

Xorist — сравнительно новый вредонос, впервые замеченный экспертами в начале 2016 года. Малварь считается менее агрессивной, чем ее соседи по «жанру»: Locky, TeslaCrypt или CryptoLocker. Уникальным в данном случае является то, что автор вредоноса фактически продает готовый конструктор для изготовления шифровальщиков. С помощью этого билдера практически любой желающий может создать собственного кастомизированного вымогателя. В частности, конструктор позволяет покупателю задать собственное, произвольное расширение для зашифрованных файлов. Экспертам и пострадавшим встречались версии, изменяющие расширения на .EnCiPhErEd,.73i87A, .p5tkjw и .PoAr2w.

Для работы Xorist применяет алгоритм TEA (Tiny Encryption Algorithm) и XOR и атакует 57 различных типов файлов.

Невзирая на различные расширения файлов, у Xorist есть ряд отличительных черт, благодаря которым его сложно спутать с другими вредоносами. Так, после заражения жертвы, малварь требует, чтобы пострадавший отправил SMS-сообщение, содержащее уникальный ID, на определенный номер телефона. Код для расшифровки информации злоумышленники тоже присылают посредством SMS-сообщения, и вводить его нужно в специальном всплывающем окне, работу которого инициирует малварь. Число попыток ввода кода ограничено: если попытаться подобрать пароль для расшифровки брутфорсом, можно лишиться данных уже навсегда.

Все это довольно необычно (и немного старомодно), так как в наши дни вымогатели в основном предпочитают использовать Tor и получать платежи в биткоинах.

Единого решения, которое помогло бы всем жертвам семейства Xorist, пока нет. Но гроза хакеров Фабиан Восар (Fabian Wosar) из компании Emsisoft уже нашел способ спасения зашифрованных данных. Так как работа над универсальным решением еще не окончена, Восар просит всех пострадавших обращаться к нему лично, и разбирает каждый случай в отдельности. Помощи Восара можно попросить на форуме Bleeping Computer, вредоносы Xorist обсуждаются здесь и здесь.

Фото: pixabay