Если ты еще не успел забыть мою предыдущую колонку о рынке кибербезопасности и компаниях, которые его образуют, то спешу тебя порадовать — сейчас мы продолжим с того места, где прервались в прошлый раз. Итак, у нас есть «пирог» размером 75 миллиардов долларов, которые получает вся индустрия. Из них 25–30 миллиардов приходится на продукты. Кто делит эти деньги и как? Вопрос не такой уж сложный. Давай поделим по регионам и типам продуктов, и все узнаем.

Делить по регионам, на самом деле, скучнее всего. Половина денег приходится на Америку, половина оставшегося — на Европу. Далее с долями, сокращающимися примерно вдвое каждый раз, идут Азия, Латинская Америка и Япония; что-то уже совсем малосущественное перепадает Африке. Вот и вся математика. Считай, мы с тобой сейчас сэкономили пару десятков тысяч долларов на консультантах!

Еще можно было бы поделить по индустриям, к которым относятся компании-заказчики, но это, мне кажется, совсем не интересно. Так что переходим к самому занимательному делению — по категориям продуктов. Если верить последним исследованиям, то таких категорий сейчас насчитывается порядка восьмидесяти. На мой взгляд, это близко к правде, но на практике встречается скорее штук двадцать. Еще двадцать — это пока что только модные темы для разговоров. Пока неясно, какие из обсуждаемых продуктов образуют новые классы, а какие сольются с существующими.

Делим пирог

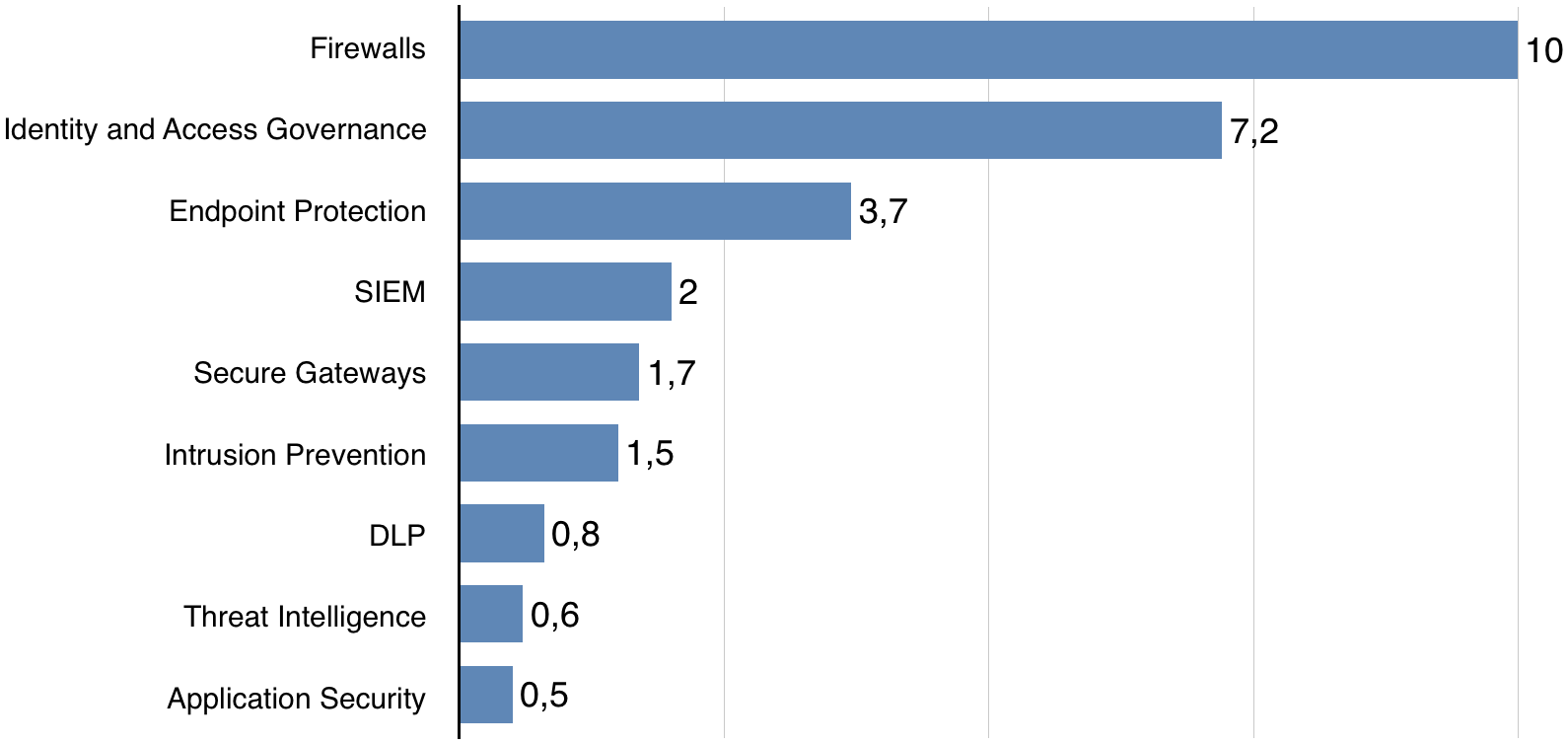

Не секрет, что основная доля рынка приходится на файерволлы. Их рынок составляет порядка 10 миллиардов долларов в год, то есть, считай, добрую треть. Однако он уже так хорошо поделен между вендорами, что влезть в него практически невозможно. Следом за файерволлами идет длинный список более мелких рынков.

Xakep #211. Когда «Окна» смотрят в тебя

На самом деле, на этом практически можно закончить список лидирующих областей, так как дальше идут относительно небольшие категории с рынком в 100–500 миллионов долларов в год. Сюда входит и всеми известные средства сканирования уязвимостей — о них мы, кстати, поговорим в следующий раз.

Будущее рынка ИБ: от запчастей к автомобилям

Рынок кибербезопасности крайне диверсифицирован, в отличие от, скажем, производства автомобилей. В автопроме есть костяк лидеров и больше практически никого. В кибербезопасности лидеры тоже есть, но они лидируют потому, что делят между собой несколько крупнейших областей. В аналогии с автомобилестроением это были бы предприятия, которые производят двигатели, кузова и начинку. Кто-то может возразить, что такие фирмы и правда существуют, но фишка в том, что на рынке кибербезопасности пока что нет компаний, производящих машины целиком!

Нет таких вендоров, которые могли бы внедрить в компании только свои продукты и покрыть ими все ключевые потребности, связанные с безопасностью. Как ни крути, но придется обращаться к двум-трем поставщикам.

Возьмем любого крупного антивирусного вендора. Он предоставляет защиту рабочих станций и периметра, быть может, средства защиты почты, но на этом и все. А еще нужно будет купить межсетевые экраны и файерволлы у второго вендора, а также системы мониторинга, сканирования, сбора и анализа событий. Не помешают и пара каких-нибудь изощренных новинок. Вот и выходит, что «машину» мы собираем сами из подручных материалов.

Это признак того, что рынок еще не сформирован, хоть и вырос уже в сто раз за последние десять лет. Я считаю, что в определенный момент обязательно появятся пять-десять компаний, которые будут продавать именно «машины» — то есть всю безопасность под ключ. При этом, конечно, никуда не денутся десятки фирм, которые продают «комплектующие» и еще сотни, занимающиеся в нашей автомобильной аналогии небольшим тюнингом и аксессуарами.

Изучаем рынок

Теперь давай посмотрим, как между собой делят рынок продукты. Первым делом я предлагаю отбросить Endpoint Protection, то есть антивирусы. Они, как мне кажется, давно перешли в ответственность IT-департаментов вместе с системами резервного копирования и прочими элементами Business Continuity.

Оставшиеся продукты отлично описываются моделью PPDR — то есть Predict, Prevent, Detect, Respond (предсказывай, предотвращай, детектируй, отвечай). Сюда можно добавить мониторинг и аналитику, так что выходит, что глобальных категорий средств защиты всего пять. Мы пройдемся по каждой из них.

Отмечу, что некоторые продукты, особенно продукты больших вендоров, могут выступать сразу в нескольких категориях. Но обычно такие комбайны состоят из модулей, часть которых когда-то вообще существовала в виде отдельных решений. Их покупают вместе с небольшими компаниями-разработчиками и добавляют к флагманскому продукту в качестве новой составной части. Определиться с классификацией отдельных модулей значительно проще.

Надеюсь, описание существующих областей рынка еще будет актуально ко времени выхода этой статьи — меняется тут все настолько стремительно, что дух захватывает.

Predict

За этим словом скрывается целый класс систем, которые позволяют предсказать атаки. Попросту говоря, это гигиена. Будешь мыть руки — не будет бактерий, не будет болезней и не надо будет глотать таблетки. В мире ИБ для «мытья рук» предлагается много самых разных средств.

- Penetration Testing Solutions — это решения, которые позволяют провести тестирование на проникновение. На данный момент чистых представителей этого класса, таких как Immunity Canvas или, к примеру, Core Impact, почти не осталось. Сейчас все интегрировано в более обширный класс — Vulnerability Management.

- Vulnerability Management — сканеры безопасности для различных областей: сетей, приложений, мобильных устройств, устройств ICS и так далее.

- SCM — Security Configuration Management. По сути этот класс уже практически исчез, объединившись с Vulnerability Managenmet.

- Access Governance — средства анализа контроля доступа и Segregation of Duties.

- SAST — сканеры исходного кода.

- DAST — средства динамического анализа. Постепенно вымирают и сливаются со средствами статического анализа.

- IAST — средства интерактивного анализа кода. Сейчас тоже интегрируются со средствами статического и динамического анализа.

- Business Application Security — средства мониторинга безопасности бизнес-приложений типа SAP, Oracle и специфичных систем.

- TI, Threat Intelligence — системы сбора информации об угрозах и атаках, происходящих в мире. Сюда входят платформы по анализу и мониторингу фидов, а также сами фиды.

- Security Awareness Trainings — продукты типа Wombat Security.

- Anti-Phishing — автоматизированные продукты и платформы по анализу защищенности к фишинговым атакам, такие как, например, Phish Me.

Prevent

В этой категории у нас средства предотвращения атак. Это, наверное, самый обширный класс.

- Firewalls — файерволлы, с ними все понятно.

- IPS, Intrusion Prevention Systems. Системам обнаружения вторжений, наверное, лет больше, чем мне. PaloAlto тут самый интересный игрок, как минимум в плане маркетинга.

- Encryprion/Masking — шифрование и маскирование. Гигантский, по сути, рынок, но очень слабо представленный.

- VPN — виртуальные частные сети. Тоже старая как мир тема.

- WAF — межсетевые экраны уровня веб-приложений. Это уже кое-что поновее, но рассказывать, думаю, тут нечего. Это, пожалуй, самое первое средство защиты, с которым сталкивается пентестер, не считая IDS.

- Database Firewalls — межсетевые экраны уровня СУБД. Есть и такие. Когда-то они считались новаторскими, но сейчас это обычное дело.

- Application Shielding/RASP — защита приложений и новый класс Real Time Application Security Protection. Это примерно как файерволл уровня приложений, только на стероидах. Думаю, посвящу им целую колонку и расскажу, в чем отличия от WAF. Вендоры SAST сейчас активно боронят почву в этой области.

- IAM/User Authentication — Identity and Access management, то есть системы управления доступом и ролями — например, CyberArk.

- CASB — Cloud Access Security Brokers, системы управления доступом к облачным сервисам. Примерно как IAM, только в облаках.

- AntiVirus/Endpoit Protection — средства защиты рабочих станций от вирусов и малвари. Разнообразия тут немного, но есть и интересные вещи — к примеру, Cylance.

- Anti-APT — самая модная и непонятная область — волшебные средства защиты от неизвестных атак. FireEye — один из ярких примеров.

- Isolation — всяческие виртуальные песочницы, которые ограничивают доступ компонентам. Что-то вроде продвинутой версии Citrix. Пример — Menlo Security.

- DDOS Mitigation Appliances and Services — хардверные и софтверные средства защиты от DDOS.

- EMM — Enterprise Mobility Management. Средства управления безопасностью мобильных устройств. Даже у SAP есть решение для этого. Скукота.

Detect

Цель средств из этой области — детектировать потенциальные атаки или опасные изменения, руководствуясь тем, что насобирала система. Категория более-менее новая. В определенный момент стало ясно, что невозможно защититься от всего и закрыть все уязвимости. С тех пор фокус сместился на системы, которые позволяют хотя бы обнаружить атаки или просто ненормальное поведение.

- Log Management — системы сбора и анализа логов. Простых средств сбора логов, по сути, уже не осталось — в каждую встроен какой-нибудь супермодный алгоритм анализа корреляций. Но класс, в принципе, пока жив.

- SIEM — системы сбора и анализа событий безопасности. Кто бы что ни говорил, а Splunk пока мне видится наиболее удобным средством. Как минимум потому, что от HP Arcsight у меня сломался мозг.

- Security Intelligence/Threat Analytics — системы обнаружения потенциальных угроз. Это более крутой аналог SEIM — с машинным обучением и кучей дополнительных фишек. Пример — LookingGlass.

- Flow Visibility — системы мониторинга сетевого или межкомпонентного трафика. Тема старая, но сейчас она переживает второе рождение.

- DLP — Data Leakage Prevention, обнаружение утечек информации. Тоже далеко не новая область, но есть интересные компании — к примеру, Digital Guardian

- UEBA — за этим не самым благозвучным для русского уха сокращением скрывается занятная область — аналитика поведения пользователей. Из наиболее перспективных игроков я бы назвал Exabeam и Fortscale.

- EDR — Endpoint Detection and Response, средства для обнаружения атак на рабочие станции. Что-то вроде несигнатурных антивирусов. Наиболее знамениты сейчас решения Bit9 + CarbonBlack.

- Fraud/Transaction Monitoring — мониторинг фрода, финансовых транзакций, и порчей подозрительной активности.

- Deception Tools — относительно новая область решений, в которой для обнаружения атак используется старая идея ханипотов. Пример — Illusive Networks.

Monitor and Analyze

К этому разделу относится мониторинг состояния безопасности всех систем по разным метрикам: анализ рисков, соответствие стандартам и прочее. По сути, задачи этих систем сводятся к единственной цели — выбрать из всего многообразия проблем только самые важные.

- GRC — системы управления рисками и стандартами. Наверное, самая обширная область и самая популярная в этом разделе. Помимо всем известного Archer неплох MetricStream.

- ITRM — IT Risk Management. Менее широкая область, которая тесно перекликается с GRC, но с упором на риски в IT. Пример — Brinqua.

- TVM, Threat And Vulnerability Managemet. Это решения, которые аккумулируют данные из разных сканеров безопасности и систем Therat Intelligece, чтобы сопоставлять результаты и узнавать, какие уязвимости необходимо закрывать в первую очередь. Пример — Skybox.

- Security Orchestration — решения, которые помогают интегрировать все существующие средства защиты в единую консоль управления. Это довольно новая область. Первым был PhantomCyber, но теперь подобных продуктов уже около десятка. Один из самых новых называется Komand.

- Network Security Policy Management/Firewall Management — системы мониторинга состояния всего сетевого оборудования. Пример — Aglosec.

- SOAR — Security Operations, Analytics and Reporting. Это одна из новых областей. Ее можно описать как сборную солянку из возможностей ITRM и функций для работы с большими массивами данных. Пока, правда, сложно сказать, существуют ли продукты, которые полностью удовлетворяют этому определению.

Respond

Последнее и самое малоизученное направление — это реагирование на инциденты. В конечном счете наша цель — отразить атаку и сделать ее повторение невозможным. Для этого нужны определенные средства. В какой-то мере эти решения подобны системам Case Management или ITSM, но есть и нюансы.

- Incident Management/Response — системы управления инцидентами. Например, Resillent Systems, недавно купленная компанией IBM.

- ITSM — системы управления тасками. Пример — BMC.

- Forensics — решения для расследования инцидентов типа EnCase.

Итого

Вот мы и познакомились с 43 разными классами систем. Немало! Я даже не думал, что смогу сходу столько вспомнить. Пожалуй, это все достойные внимания классы решений, которые сейчас есть на рынке. Если что-то забыл — пишите в комментариях.

Теперь, когда мы разобрались с общей картиной, можно спускаться ниже и более подробно изучать каждый из этих классов. Конечно, по всем мы не пройдемся. Во многих из них я ничегошеньки не понимаю и не собираюсь делать вид, что это не так. Про другие же, напротив, могу говорить сколько угодно. Этим в следующий раз и займусь.