Содержание статьи

Привет! Сегодня мы поговорим о новых стартапах в области ИБ. Горячие инновационные технологии прямиком из Кремниевой долины с конференции RSA в Сан-Франциско!

Каждый год в феврале-марте проходит самая значимая конференция в индустрии безопасности — RSA. Если каждому исследователю стоит хотя бы раз заглянуть на Black Hat, то каждый разработчик средств защиты просто обязан присутствовать на RSA.

В этом году меня пригласили выступить с докладом, так что я с удовольствием поехал на RSA уже в третий раз. Масштабы конференции описать непросто, но попробую. Это три огромных здания, заполненные людьми с бейджами, и целый квартал вокруг. Судя по официальным данным, на RSA приезжают более 30 тысяч человек, более 600 компаний присутствуют со стендами, примерно столько же проходит докладов, и все это только официальная часть.

Вокруг конференции образовалась целая экосистема мини-ивентов и просто вечеринок, количество которых перевалило за сотню. Все ближайшие кафе, рестораны и клубы забиты битком с утра до вечера, а некоторые из них арендованы под мини-конференции различных вендоров.

Забавная ситуация: если раньше каждая компания организовывала свою вечеринку, то сейчас мелкие фирмы спонсируют вечеринки более крупных, чтобы хоть как-то засветиться. Потому что даже если и сделать свою пати, то вероятность, что на нее кто-то придет, мала (если, конечно, не пригласить туда какую-нибудь суперзвезду). Так что в этом году вполне можно увидеть вечеринку Rapid7 Sponsored by Malwarebytes.

Innovation Sandbox

На RSA, помимо всего прочего, уже много лет проводится конкурс Innovation Sandbox, в котором из сотен заявок выбирают десять самых интересных проектов и дают их создателям по три минуты на выступление. Сегодня мы посмотрим, что это за компании.

VERSA Networks

Происхождение основателей: Индия

Число сотрудников: около 100

Дата основания: в районе 2012 года

Штаб-квартира: Санта-Клара, Калифорния

Инвестиции: 57 миллионов (раунд А — 14 миллионов, раунд Б — 43 миллиона)

Когда парень из VERSA Networks вышел на сцену, первое, что я подумал, было: «Как им вообще дали денег?» Презентационные скиллы для такого рода выступлений оказались гораздо ниже среднего. Я с трудом понял, что они вообще предлагают и в чем их фишка (а это уже показатель).

В общем, если очень приблизительно, то эти ребята поставляют виртуальные машины с полным набором средств сетевой безопасности уровней L3—L7. Сюда входит все, начиная с межсетевого экрана и VPN и заканчивая IDS и почтовыми фильтрами. Основная задача — избавить заказчиков от старинного железа типа Cisco или Check Point. И, поскольку все приложения и операционные системы уходят в облако, есть смысл убрать в облако и все сопутствующее железо, заменив его образами виртуалок.

Мысль, конечно, разумная, но сдается мне, сейчас любой уважающий себя вендор железок поставляет свои приложения IDS/IPS в виде виртуальных машин (Virtual Appliance). Так что вряд ли эти парни совершили такую уж революцию. Им придется лоб в лоб столкнуться с гигантами рынка — Cisco, Check Point, Palo Alto и прочими. Но выносить окончательный вердикт пока не будем — вдруг неумение рассказывать помешало донести до публики что-то важное?

VERA

Происхождение основателей: Индия

Число сотрудников: неизвестно

Дата основания: в районе 2014 года

Штаб-квартира: Пало-Альто, Калифорния

Инвестиции: 31 миллион (раунд А — 14 миллионов, раунд Б — 17 миллионов)

VERA — это, если коротко, «вера» в то, что можно возродить DRM (Digital Rights Management) в новой упаковке. По словам основателей, самое главное в безопасности — это данные. Сложно спорить: немалая часть ИБ основана на защите данных. А решение, надо сказать, интересное. Ребята подумали: а что, если вместо того, чтобы защищать данные в разных приложениях и сетях, просто засунуть каждый элементарный кусок данных в некий виртуальный контейнер? Так они пришли к мысли создать собственную мини-операционку с полным набором секьюрити-настроек, начиная от шифрования и разграничения доступа и заканчивая мониторингом действий и возможностью отзыва прав в любой момент.

Самое главное, что все это работает, по словам основателей, без каких-либо дополнительных сложностей на всех устройствах. Верится с трудом, но судить пока рано. Предусмотрены даже такие вещи, как вотермарки при распечатке документов, так что, даже если произошла утечка, можно легко отследить, кто именно распечатал документ. Скриншоты тоже так просто не сделать, в общем, куча разных защит.

Мой вывод: обойти многое из перечисленного так или иначе можно, но в целом это на данный момент наиболее безопасное и удобное решение задачи контроля данных. Естественно, включена полная поддержка всех облачных хранилищ и навороченная система мониторинга и анализа того, кто кому какие права отдал или, наоборот, кто у кого забрал. Я бы рекомендовал крупным компаниям обратить внимание и как минимум потестировать.

Skyport Systems

Происхождение основателей: США

Число сотрудников: около 80

Дата основания: 2013 год

Штаб-квартира: Маунтин-Вью, Калифорния

Инвестиции: 30 миллионов

В Skyport Systems создали якобы полностью безопасную платформу — на своем железе, со своим виртуализатором и ОС. А вот приложения здесь можно запускать любые — этот механизм называется Virtual Applicances. Смысл всей затеи в том, что мониторинг всего потока данных заранее встроен на всех уровнях приложения. Как бы ни атаковали виртуалки, которые запущены на Skyport, и какие бы руткиты туда ни загружали, это всегда можно обнаружить.

Подразумевается, что клиенты будут помещать в виртуальную машину критичные приложения. Это позволит мониторить весь входящий трафик с самого нижнего уровня до уровня приложений и выявлять аномалии. Фирменная система мониторинга позволяет очень удобно визуализировать потоки трафика и выявлять угрозы. Можно спуститься на самый низкий уровень и разобрать детали.

Пока что, конечно, многое нужно делать вручную, но главное, что есть платформа. Когда у тебя, по сути, полный контроль над всем потоком данных, можно достраивать самые разные методы обнаружения атак. В общем, очень интересная идея в качестве дополнения к существующим средствам. И компании, я думаю, можно пророчить счастливое будущее.

Menlo Security

Происхождение основателей: США, Израиль

Число сотрудников: более 60

Дата основания: 2013 год

Штаб-квартира: Менло-Парк, Калифорния

Инвестиции: 35 миллионов (раунд А — 10 миллионов, раунд Б — 25 миллионов)

Итак, есть проблема, а точнее две проблемы. Первая — это атаки на корпоративных пользователей из интернета, чаще всего через сайты с вредоносным кодом или зараженные почтовые вложения. Вторая проблема — это, наоборот, все, что касается утечки важных данных с рабочей станции в интернет. Нынешние решения, по сути, сводятся к бесконечной игре в черные и белые списки. Это приводит к сложностям с настройкой и огромному количеству ложных срабатываний, так что самое время придумать новый подход.

Идея лежит на поверхности и уже была частично реализована компанией Citrix: что, если мы будем открывать файлы не на своем компьютере, а в некоем виртуальном пространстве на сторонней машине в облаке? Тогда не страшны никакие зараженные файлы, и по интернету мы будем ходить не у себя, а на удаленной машине, которую нам не жалко. Технически это реализовано при помощи их патентованного решения Menlo Security, которое называется Adaptive Clientless Rendering. Смысл ясен из названия: пользователю передается потоковое видео, а не настоящий интерфейс приложения.

Звучит заманчиво, но, если я правильно понял, есть одна загвоздка: работает это только в режиме просмотра. Если, к примеру, нужно модифицировать документ, приложенный к письму, то для этого его придется все же скачать. Из-за этого отчасти теряется смысл всей системы, но только отчасти. Ведь мы редко вот так открываем документы, присланные незнакомцами, и начинаем сразу редактировать. Так что определенную часть угроз таким способом отразить можно, и это уже огромный шаг. Ну и самое главное: все работает абсолютно прозрачно с пользовательской точки зрения. Так что пятерка за удобство и четыре с плюсом за безопасность. Неплохой балл, скажу я вам!

SafeBreach

Происхождение основателей: Израиль

Число сотрудников: более 30

Дата основания: 2014 год

Штаб-квартира: Саннивейл, Калифорния

Инвестиции: 4 миллиона

Эти парни покусились на святое: решили заменить пентестеров софтом! Идея заключается в постоянном мониторинге возможности совершения различных атак через цепочки уязвимостей в корпоративной инфраструктуре. Но это только звучит красиво, а на деле система состоит из простейшего сканера уязвимостей, который снабжен возможностью строить цепочки атак.

Я бы не стал ждать, что такое решение даст охват, схожий с тем, что дают существующие сканеры уязвимостей, — в них вот уже десять лет кропотливо добавляют разнообразные проверки. Гораздо лучше было бы использовать связку из сканера уязвимостей и платформы для анализа рисков. К примеру, Skybox или RedSeal консолидируют все уязвимости и показывают цепочки атак.

Технология SafeBreach похожа на некий урезанный вариант подобного решения, но работает в режиме онлайн. Еще она постоянно мониторит и ежесекундно отображает информацию о возможных способах проведения атак. За эту непрерывность можно поставить разработчикам плюсик, но вряд ли это решение изменит все и заменит ту связку, что я предложил чуть выше.

Тем не менее кое-где разработка SafeBreach может пригодиться. Например, если нужно не раз в месяц проверять сто процентов уязвимостей и атак через сложную интеграцию, а отслеживать пятую часть этих проблем, зато в онлайновом режиме. Своих покупателей этот продукт найдет, но говорить о революции я бы не стал. Забавно, что это уже не первая компания из Израиля, которая предлагает такое решение. Сканеры уязвимостей, мол, это не то, а вот наш агент — имитатор пентестера, который работает 24/7, — это ваше спасение. Посмотрим, удастся ли одурачить этим массовый рынок.

Illusive

Происхождение основателей: Израиль

Число сотрудников: 50

Дата основания: 2014 год

Штаб-квартира: Нью-Йорк

Инвестиции: 27 миллионов (раунд А — 5 миллионов, раунд Б — 22 миллиона)

И снова израильские предприниматели берут старую идею, красиво упаковывают и подают как инновационный продукт, но в этот раз у него и правда есть хорошие шансы на успех. Компания возродила старую идею ханипотов, только значительно упростила ее использование. Смысл в том, что на каждый объект сети, будь то рабочая станция, сервер или сетевое оборудование, создается по две его виртуальные копии.

Даже если хакер попал на один из настоящих хостов, шансы получить доступ к следующему реальному хосту — один к трем; еще к одному — снова один к трем, и так далее. Таким образом, чем дальше он проникает, тем быстрее растет вероятность того, что его обнаружат, — достаточно нарваться лишь на один поддельный хост.

Заказчик также получает платформу для мониторинга аномальной активности и инструмент для расследования инцидентов. Идея кажется мне многообещающей (я всегда испытывал страсть к ханипотам!), и пока что это самая лучшая реализация идеи из того, что я видел. К сожалению, я не знаю подробностей о том, как реализована технология и как она защищена от обнаружения, но постараюсь выяснить.

Bastille

Происхождение основателей: США

Число сотрудников: более 40

Дата основания: 2014 год

Штаб-квартира: Атланта, Джорджия

Инвестиции: 11,5 миллиона (посевной — 1,5 миллиона, раунд А — 1 миллион, раунд Б — 9 миллионов)

А вот наконец и кое-что действительно новенькое. Речь идет о безопасности интернета вещей (Internet of Things). Предпосылка такова: разнообразные устройства обмениваются данными по беспроводным сетям, а значит, и безопасность должна строиться на прослушивании трафика, проходящего по различным диапазонам беспроводных сетей, а также его анализа на предмет потенциальных угроз и аномалий.

Если кто не в курсе, то, помимо Wi-Fi и Bluetooth, которые нам давно известны, есть не менее десятка других беспроводных протоколов: ZigBee, DECT, Z-Wave, nRF24 или, к примеру, промышленный WirelessHART. Парни из Bastille предлагают устройства, которые слушают разные частоты, анализируют на наличие нелегитимных устройств, выявляют потенциальные атаки и показывают все это на карте.

ProtectWise

Происхождение основателей: США

Число сотрудников: более 60

Дата основания: 2013 год

Штаб-квартира: Денвер, Колорадо

Инвестиции: 54 миллиона

Ушлые ребята из ProtectWise предлагают своим клиентам поставить на все сетевые девайсы сенсоры, которые упаковывают трафик и отсылают в облако. Там данные разбираются на 4000 протоколов, и отображается разноцветная статистика. Но даже невооруженным взглядом видно, что нет там никакого глубокого анализа и не будет. Недостаточно у них хороших инженеров.

Компания сделана для быстрой продажи какому-нибудь большому игроку вроде Cisco, где красивую мордочку приклеят к реальному анализатору, а агенты встроят в маршрутизаторы, и тогда, возможно, все будут счастливы. Ну а пока это чистой воды надувательство.

Основатели сами не заинтересованы в реальном росте и контроле ситуации. У компании уже пять инвесторов, которые имеют четыре из шести голосов в совете директоров, — есть даже шанс, что основателям вообще ничего не достанется. Впрочем, может, они на это и не рассчитывают, а просто собираются пожить пять лет на неплохие зарплаты, поддерживая видимость бурной деятельности.

Я вообще считаю, что это фейк. Расписано спасение от всех бед, а по факту мы имеем только красивый дашборд в стиле фильмов про хакеров, где кто-нибудь с умным видом залипает в экран с разноцветными индикаторами.

Prevoty

Происхождение основателей: США

Число сотрудников: более 30

Дата основания: 2013 год

Штаб-квартира: Лос-Анджелес, Калифорния

Инвестиции: 10,5 миллиона (раунд А — 2,4 миллиона, раунд Б — 8,5 миллиона)

Встречайте супермодную тему в Application Security — она называется RASP (Real Time Application Protection). В какой-то момент исследователи решили, что вместо анализа безопасности кода проще будет встроить некий файрвол уровня приложений прямо в API языка или в виртуальную машину .NET или Java, а потом отслеживать все небезопасные запросы, которые приводят к XSS или к SQL injection. В дополнение к этому у вас появляется дашборд, где можно увидеть статистику всех запросов к API и потенциальные атаки, которые можно там же и предотвратить.

У меня по этой теме только один вопрос: если мы должны использовать какое-то левые API, то не проще ли сразу безопасно код писать и переменные санитайзить? И пока мне ни один вендор RASP на это уверенно не ответил. RASP — тема сама по себе уже не новая, практически все серьезные компании, которые занимаются анализом кода, имеют подобные системы или работают над ними. Думаю, в каком-нибудь из следующих выпусков я расскажу об этом подробнее.

Phantom

Происхождение основателей: США

Число сотрудников: около 20

Дата основания: 2014 год

Штаб-квартира: Вудсайд, Калифорния

Инвестиции: 9,2 миллиона (раунд А — 2,7 миллиона, раунд Б — 6,5 миллиона)

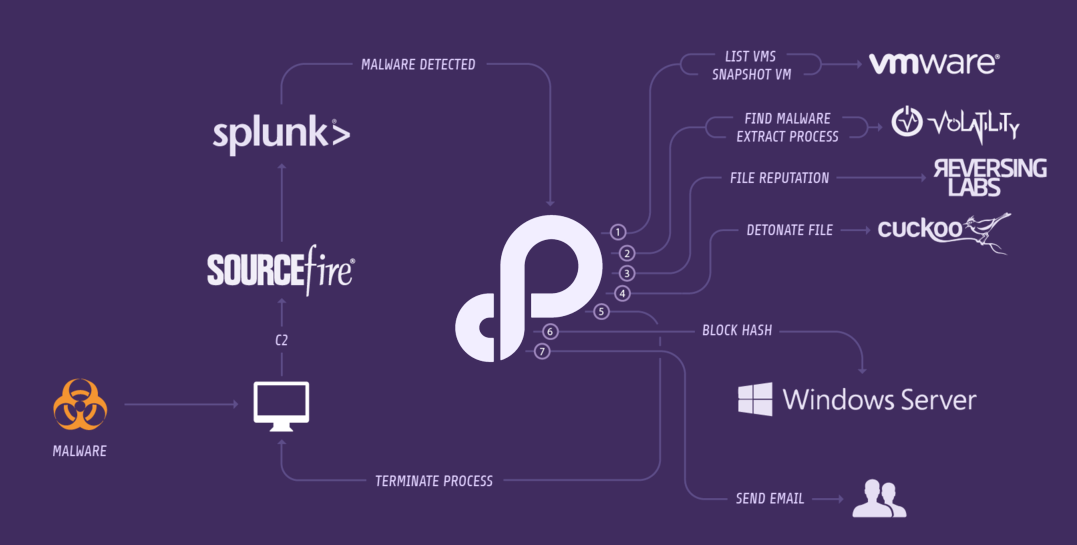

Ну и встречаем заслуженного победителя — компанию Phantom. На удивление, это самая маленькая фирма из всех перечисленных и практически с самыми маленькими инвестициями по сравнению с остальными представленными стартапами. За что же им дали приз на престижнейшем конкурсе Innovation Sandbox?

Представь, что ты отвечаешь за безопасность в огромной компании и у тебя десятки разных средств защиты, начиная от файрволов и заканчивая системами инцидент-менеджмента. Твоя задача — оптимизировать процессы и время реагирования. Phantom — это фреймворк, который знает API практически всех ключевых решений в области ИБ, на его основе можно делать скрипты. Ну например, есть подозрение, что найдена малварь. Скрипт отправит файл на проверку в VirusTotal, проанализирует в сандбоксе и, если малварь действительно будет обнаружена, создаст запись об инциденте и дальше начнет реализовывать контрмеры — к примеру, блокировку действий с зараженного хоста. А теперь представь, что эти скрипты пишутся огромным комьюнити и каждый может скачать с GitHub нужный ему сценарий.

Xakep #207. Дистанционное банковское ограбление

Как ты уже догадался, все это существует на самом деле и предоставляется компанией Phantom. Что самое интересное, в ближайшее время можно будет совершенно бесплатно получить ознакомительную версию и поиграться с ней.

Выводы

Ты, наверное, заметил, что большая часть стартапов в области ИБ делится на израильские и индийские. А если вглядеться в суть, то обнаруживается и тематическое деление. Первые стремятся автоматизировать ручные подходы, такие как тестирование на проникновение, чтобы отжать кусок хлеба у консультантов. Их решения зачастую имеют сильную атакующую составляющую. Вторые предпочитают разрабатывать некие платформы и по большей части берутся за проблемы скорее айтишные, чем секьюрити в том понимании, к которому мы привыкли.

Деление вполне закономерное. Основатели индийских стартапов — выходцы из программистов. Вчера они делали платформу для виртуализации, а сегодня виртуализируют продукты безопасности. Вчера была система контроля версий, а сегодня система управления рисками. Просто вчера было модно IT, а сегодня — безопасность. Завтра будет, к примеру, интернет-маркетинг, и все силы уйдут туда.

Израильские стартапы в большинстве своем основаны бывшими сотрудниками военных подразделений по кибербезопасности. У них поставлено на поток решение задач и автоматизации сложных методов атак, и различных способов защиты. Их фишка — именно в знании техник атак и их отражения, и они прекрасно умеют упаковывать эти техники в продукты.

В общем, осталось узнать, какой путь выберет Россия. А для этого хорошо бы сначала увидеть на Innovation Sandbox хотя бы парочку наших компаний.