Содержание статьи

- Reversing как искусство

- Готовим домашнюю лабораторию

- Методы анализа вредоносных программ

- Основные инструменты для исследований

- 1. Некоторые инструменты статического анализа

- 2. Некоторые инструменты динамического анализа

- 3. Специализированные инструменты для продвинутого анализа

- 4. Песочницы и изолированные среды

- Учебные программы, книги, сайты и тренинги

- Открытые университеты и курсы по обучению исследованию malware-кода

- Наиболее интересные платные обучающие курсы

- Форумы

- Авторские сайты и блоги

- Книги

- Сертификация Certified Reverse Engineering Analyst

- Инструменты и другой софт для исследователя

- Репозитории и базы данных малвари

- Заключение

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Reversing как искусство

Сегодня анализ вредоносного кода — это целая индустрия в области обеспечения информационной безопасности. Им занимаются и антивирусные лаборатории, выпускающие свои продукты для защиты, и узкоспециализированные группы экспертов, стремящихся быть в тренде векторов атак, и даже сами вирусописатели, которые конкурируют между собой за потенциального клиента — «жертву». Для вирусного аналитика, сидящего в застенках какого-нибудь крупного разработчика, это каждодневная кропотливая работа, требующая порой нестандартного и проактивного подхода. Однако, несмотря на то что функциональность малвари постоянно совершенствуется и техники обфускации модифицируются, общие методы анализа остаются уже долгое время неизменными.

Одна из важных частей анализа малвари — реверсинг (англ. reverse [code] engineering), или «обратная разработка», программного обеспечения. Если в двух словах, реверсинг — это попытка изучить и воссоздать алгоритмы работы программы, не имея на руках исходных кодов, с помощью специальных отладочных техник. По сравнению с анализом малвари тут возникает очень много весьма тонких нюансов. Во-первых, реверсинг ПО в абсолютном большинстве случаев запрещается лицензионным соглашением, так что любые попытки что-то изучить в «образовательных целях» совершаются только на свой страх и риск. Анализ же малвари таких ограничений не содержит, более того, это «дело благородное» — к примеру, изучив, каким образом ramsomware шифрует файлы жертвы, можно попробовать создать для нее декриптор, что, кстати, очень часто и делают разработчики антивирусного ПО. Во-вторых, реверсинг, как правило, направлен в сторону коммерческого ПО, делающего из trial или незарегистрированной версии ПО вполне рабочую (warez). Иными словами, это распространение пиратских копий ПО. Эти действия нарушают множество статей авторского и интеллектуального права, патентного законодательства, международных соглашений и тому подобного.

Несмотря на неодобрение большинства представителей власти, ИТ-бизнеса и закона, в хакерском смысле реверсинг имеет и положительные стороны. К примеру, благодаря изучению программного обеспечения многие эксперты по безопасности обнаружили различные недокументированные возможности в ПО, которые обернулись большим скандалом для вендоров и производителей. Сюда же можно отнести и найденные 0day-уязвимости, которые не афишировались на публику до выпуска официальных патчей. Поклонникам open source, скорее всего, известен термин Clean room design, иными словами — способ копирования дизайна без нарушения авторских прав и коммерческой тайны разработчика. Так, к примеру, поступают с проприетарными графическими драйверами Nvidia под Linux-системы, пытаясь воссоздать оригинальную архитектуру, чтобы выпустить open source драйвер.

Готовим домашнюю лабораторию

Самый простой способ (и самое гибкое решение) создать тестовую домашнюю лабораторию для изучения малвари — установить виртуальную машину на настольный компьютер или ноутбук. Помимо того что виртуальные ОС позволяют обезопасить свою рабочую среду от случайного разрушения при работе с вредоносами, ты еще и сэкономишь кучу времени и усилий на разворачивание стендов, используя все преимущества снапшотов и V2V-копирования.

Из виртуальных сред наиболее доступны VirtualBox, MS Hyper-V и QEMU.

Запуская одновременно несколько виртуальных систем на одном физическом компьютере, ты можешь анализировать вредоносное ПО, которое пытается взаимодействовать с другими системами, получая/передавая команды, отправляя данные в сеть и тому подобное.

Некоторые продвинутые вредоносы научились определять, что они запущены в виртуальной среде, и это, конечно, можно рассматривать как недостаток. Однако это прекрасный шанс потренироваться и применить некоторые техники, позволяющие произвести реверсинг малвари даже в таком случае.

Методы анализа вредоносных программ

Чаще всего при анализе вредоносного программного обеспечения в нашем распоряжении будет только бинарник, то есть исполняемый файл или библиотека, скомпилированный в двоичном виде. Для того чтобы понять, как этот файл, а точнее его бинарный код работает, нужно будет использовать специальные инструменты и приемы.

Существует два основных подхода к анализу вредоносных программ: статический и динамический. При статическом анализе вредоносные программы изучают, не запуская малварь на исполнение. Динамический же анализ включает в себя запуск вредоносных программ и манипуляции с запущенным процессом в оперативной памяти.

Также оба метода условно можно разделить на базовый и продвинутый анализ. Базовый статический анализ состоит из изучения исполняемого файла без просмотра машинных инструкций. По сути, это первичный анализ, который может либо подтвердить, либо опровергнуть предположение о том, что файл вредоносен. Базовый динамический анализ связан с запуском вредоносного кода и наблюдением его поведения в целевой системе с помощью специальных инструментов. Продвинутый статический анализ подразумевает под собой загрузку исполняемого файла в дизассемблер без запуска кода в оперативной памяти и просмотр ассемблерных инструкций на предмет того, что делает код программы в целевой системе. Продвинутый динамический анализ использует отладчик для изучения внутреннего состояния выполняемого кода в оперативной памяти.

Основные инструменты для исследований

Ниже мы рассмотрим самые основные и широко используемые утилиты, превращающиеся в умелых руках в грозные инструменты. По аналогии с описанными выше методами, все инструменты условно можно разделить на инструменты статического и динамического анализа.

INFO

Многие думают, что reversing — это только взлом коммерческого ПО для превращения программ в warez. На самом деле reversing — это гораздо больше и глубже. Теми же методами, что и крекеры, пользуются эксперты по информационной безопасности, анализирующие malware или изучающие уязвимости и недокументированные возможности ПО.

1. Некоторые инструменты статического анализа

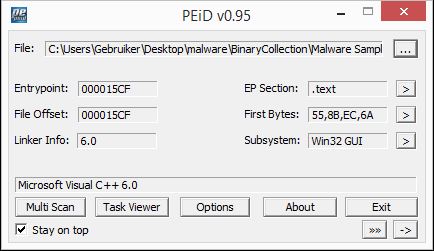

PEiD

PEiD — это небольшое приложение, которое используется для анализа бинарного файла и обнаружения стандартных упаковщиков, крипторов и компиляторов. Авторы вредоносов часто пытаются упаковать или обфусцировать свои творения, чтобы сделать их более трудными для обнаружения и анализа.

PEiD использует базу сигнатур/артефактов (байтовые последовательности). Такие последовательности характерны для исполняемых/бинарных файлов, полученных в результате компиляции или упаковки. PEiD ищет данные сигнатуры в исполняемом/бинарном файле (на момент написания статьи их было доступно 470).

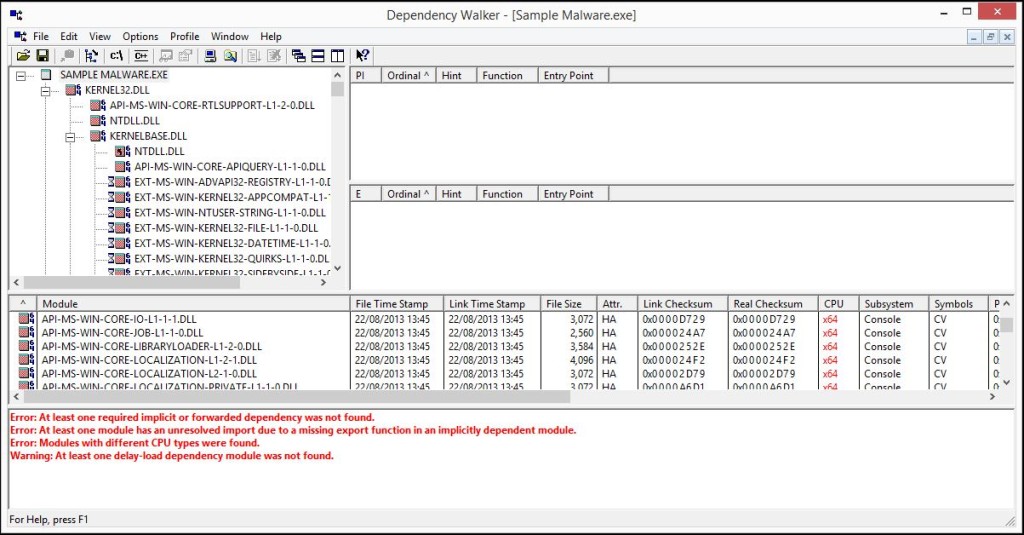

Dependency Walker

Еще один основной инструмент анализа вредоносных программ — Walker. Это бесплатное приложение, которое можно использовать для сканирования 32- и 64-битных модулей Windows (.ехе, библиотеки DLL, .ocx и так далее) и получения списка всех импортируемых и экспортируемых функций. Walker также отображает детальную информацию о файлах, включая путь файла, номер версии, тип машины, отладочную информацию.

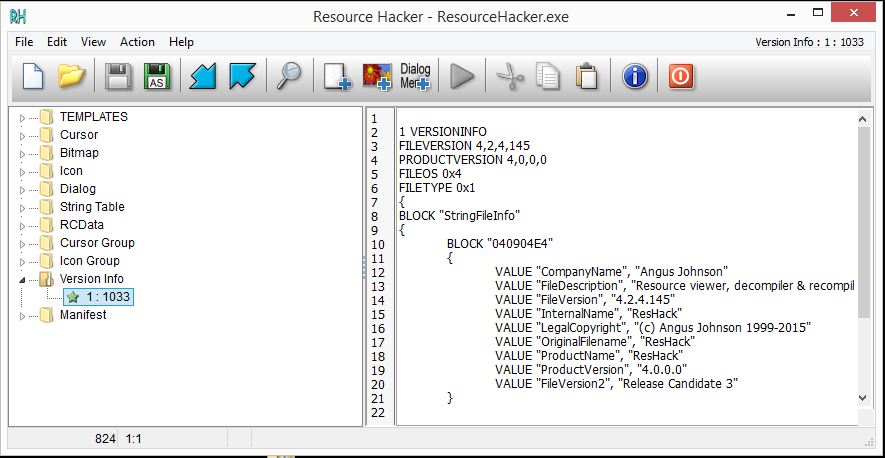

Resource Hacker

Resource Hacker — это бесплатное приложение для извлечения ресурсов из бинарников Windows-программ. Resource Hacker позволяет добавлять, извлекать и изменять строки, изображения, меню, диалоги, VersionInfo, манифест.

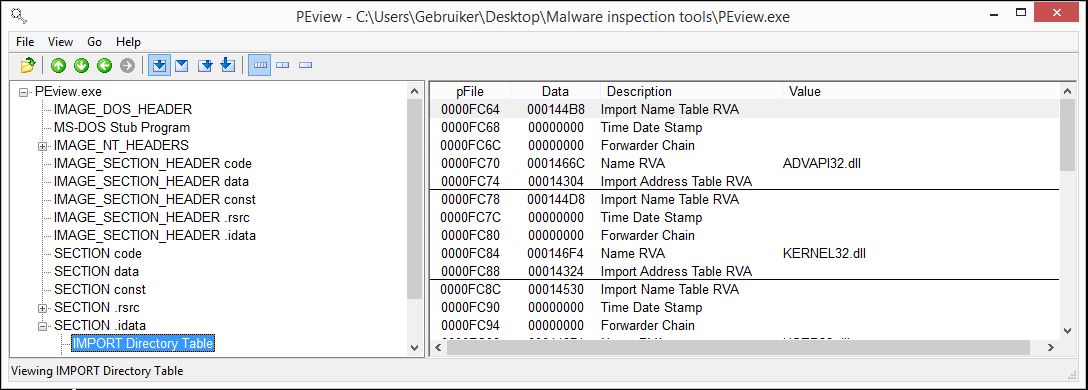

PEview

Бесплатный и простой в использовании инструмент PEview позволяет просматривать информацию, хранящуюся в таблице PE-заголовков файлов и в различных сегментах файла.

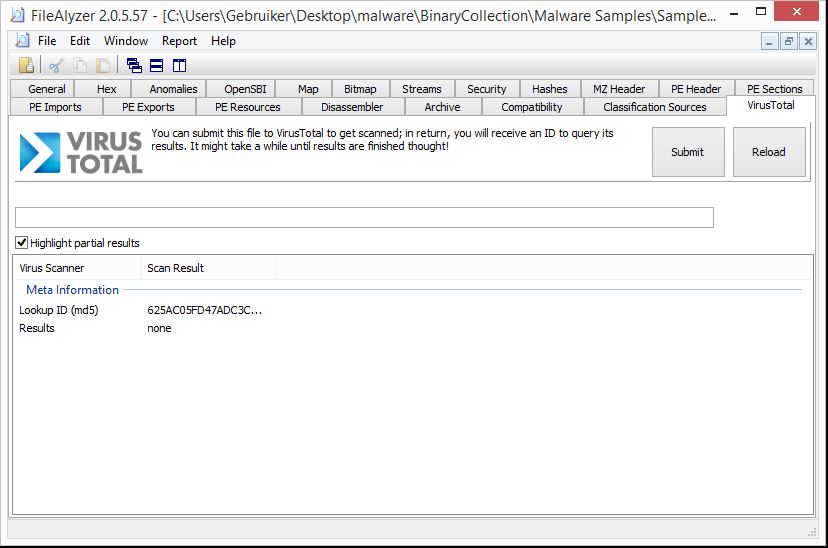

FileAlyzer

FileAlyzer — бесплатный инструмент для чтения информации, хранящейся в PE-заголовках файлов, но предлагает немного больше функций и возможностей, чем PEview.

2. Некоторые инструменты динамического анализа

Procmon

Procmon, он же Process Monitor, — это бесплатный инструмент, разработанный для пакета Windows Sysinternals, используется для мониторинга файловой системы ОС Windows, реестра и процессов в реальном времени. Инструмент представляет собой комбинацию двух старых инструментов — утилиты Filemon и Regmon.

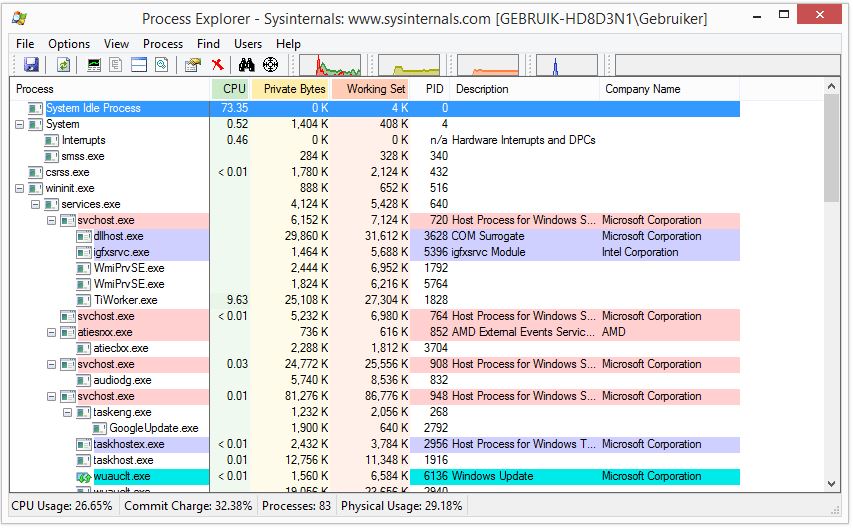

Process Explorer

Process Explorer — это бесплатный инструмент от Microsoft, который часто используется при выполнении динамического анализа вредоносных программ. Программа показывает, какие приложения и DLL-файлы выполняются и загружаются для каждого процесса.

Regshot

Regshot — это отличная утилита с открытым кодом для мониторинга изменений реестра с возможностью моментального снимка, который можно сравнить с эталонным состоянием реестра. Это позволяет видеть изменения, внесенные после того, как вредоносная программа была запущена в системе.

ApateDNS

Еще один отличный инструмент для динамического анализа вредоносных программ. ApateDNS позволяет контролировать запросы/ответы от DNS-службы и выступает в качестве DNS-сервера на локальном компьютере. ApateDNS может заменить штатную службу DNS-ответов на DNS-запросы, генерируемые вредоносными программами на определенный IP-адрес.

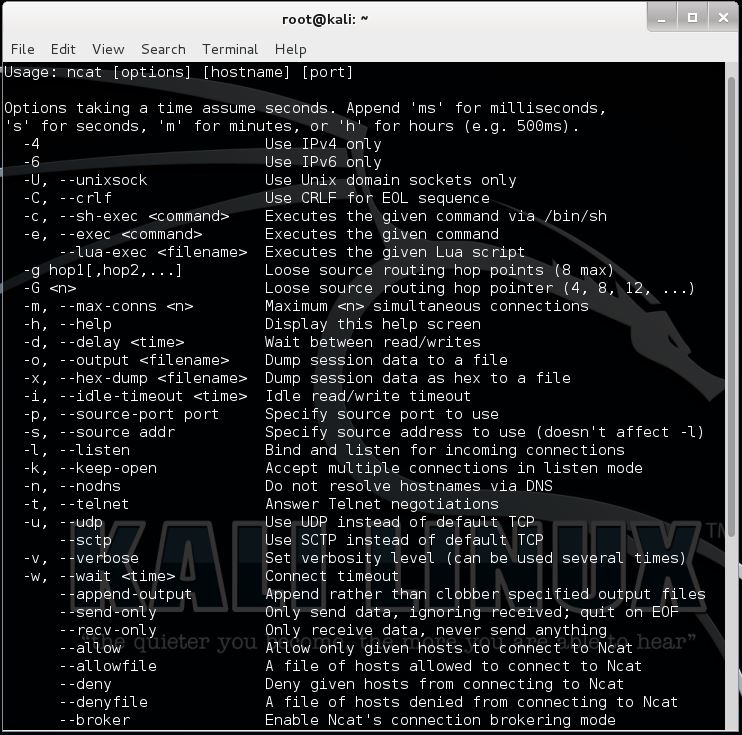

Netcat

Netcat — это инструмент для чтения и записи в сетевых подключениях по протоколу TCP и UDP. Программа, зарекомендовавшая себя как швейцарский армейский нож из-за многих возможностей, которые она предлагает: тут и сканирование портов, и переадресация портов, и туннелирование прокси, и многое другое.

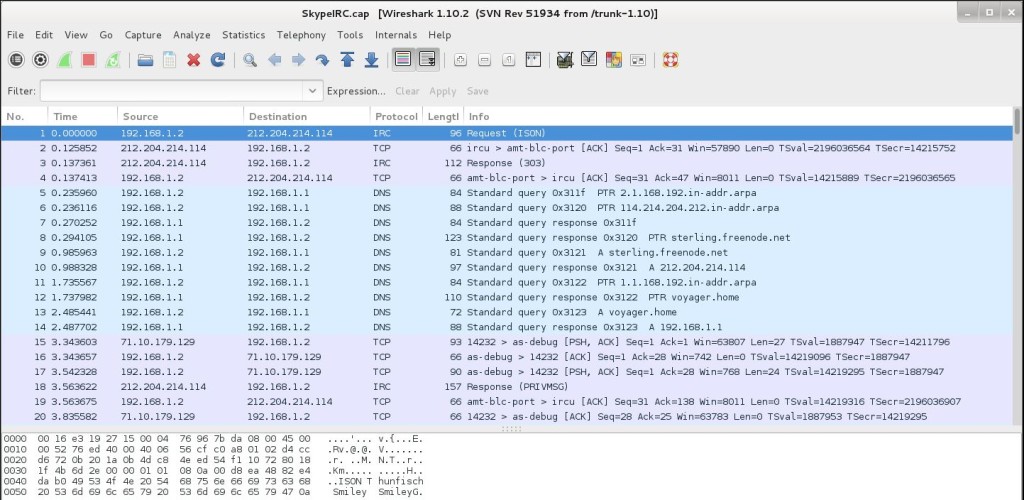

Wireshark

Wireshark — это один из лучших сетевых инструментов анализаторов семейства TCP/IP. Wireshark используют для анализа сетевой активности, чтобы максимально подробно увидеть, что происходит в данный момент в сети, он дает возможность захватить пакеты, сдампив их в файл.

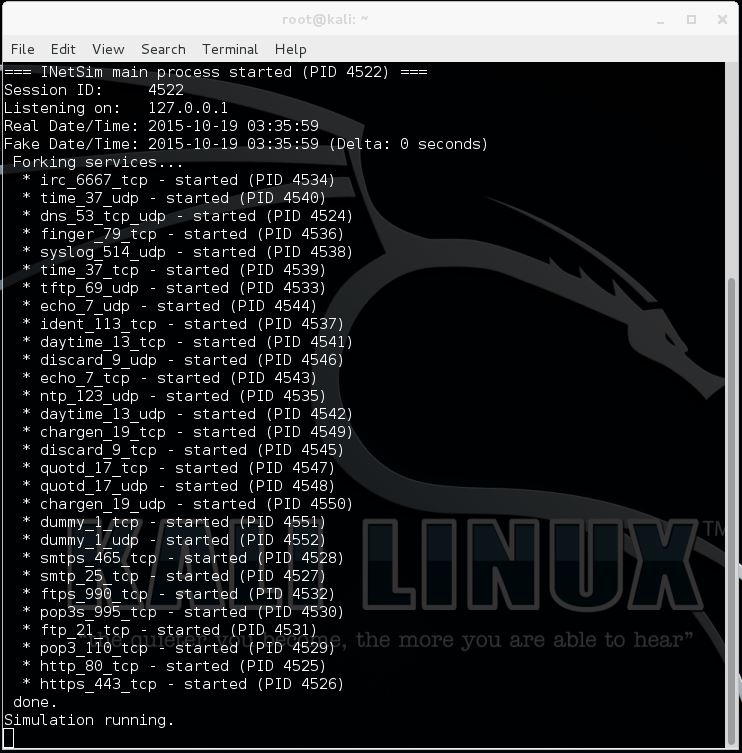

INetSim

INetSim — это инструмент для Linux, позволяющий анализировать вредоносные программы, моделируя наиболее распространенные интернет-сервисы, такие как HTTP, HTTPS, DNS, FTP и многие другие.

3. Специализированные инструменты для продвинутого анализа

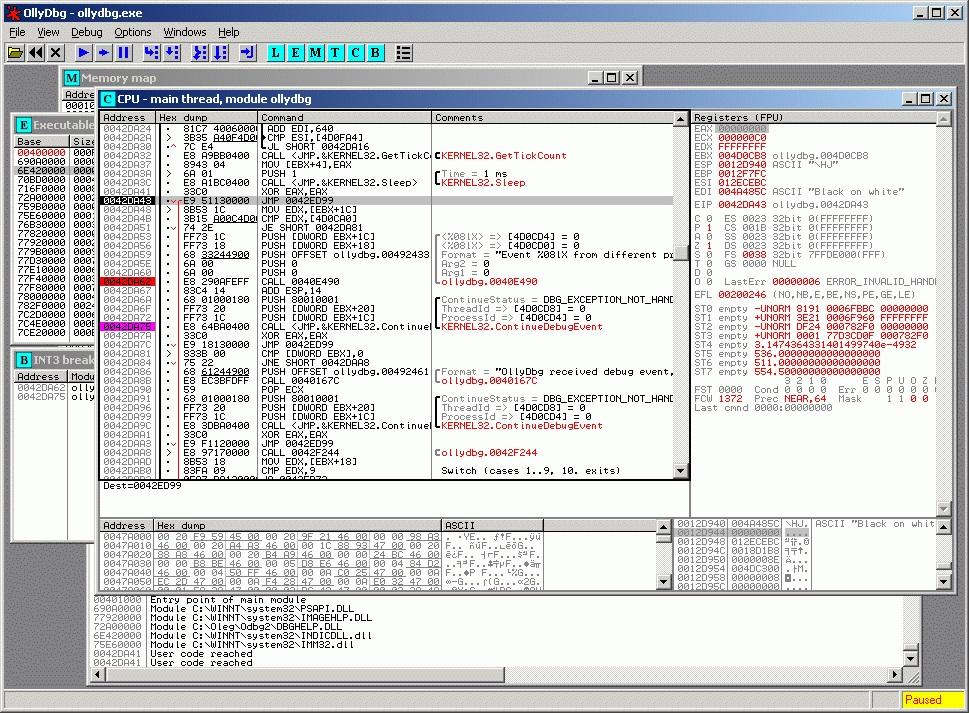

OllyDbg, лидер среди отладчиков

Согласно описанию автора, это отладчик со встроенным 32-битным ассемблером и интуитивным интерфейсом. Поддерживает все инструкции вплоть до SSE. Также к нему есть SDK для разработки плагинов. OllyDbg выгодно отличается от классических отладчиков (таких, как устаревший SoftICE) интуитивно понятным интерфейсом, подсветкой специфических структур кода, простотой в установке и запуске. По этим причинам OllyDbg рекомендуют к использованию даже новичкам. Очень приятная утилитка.

Кстати, если ты старый читатель нашего журнала, то ты наверняка заметил термин «устаревший», который мы применили к каноническому SoftICE. Вынужден признаться, что это правда. SoftICE действительно довольно раритетный отладчик уровня ядра, Syser Kernel Debugger в настоящий момент наиболее актуальная альтернатива. Тем не менее из уважения к Крису Касперски чуть ниже мы посвятим пару слов и SoftICE :).

Кстати, OllyDbg работает исключительно с x32 исполняемыми файлами. Для х64 обрати внимание на x64dbg.

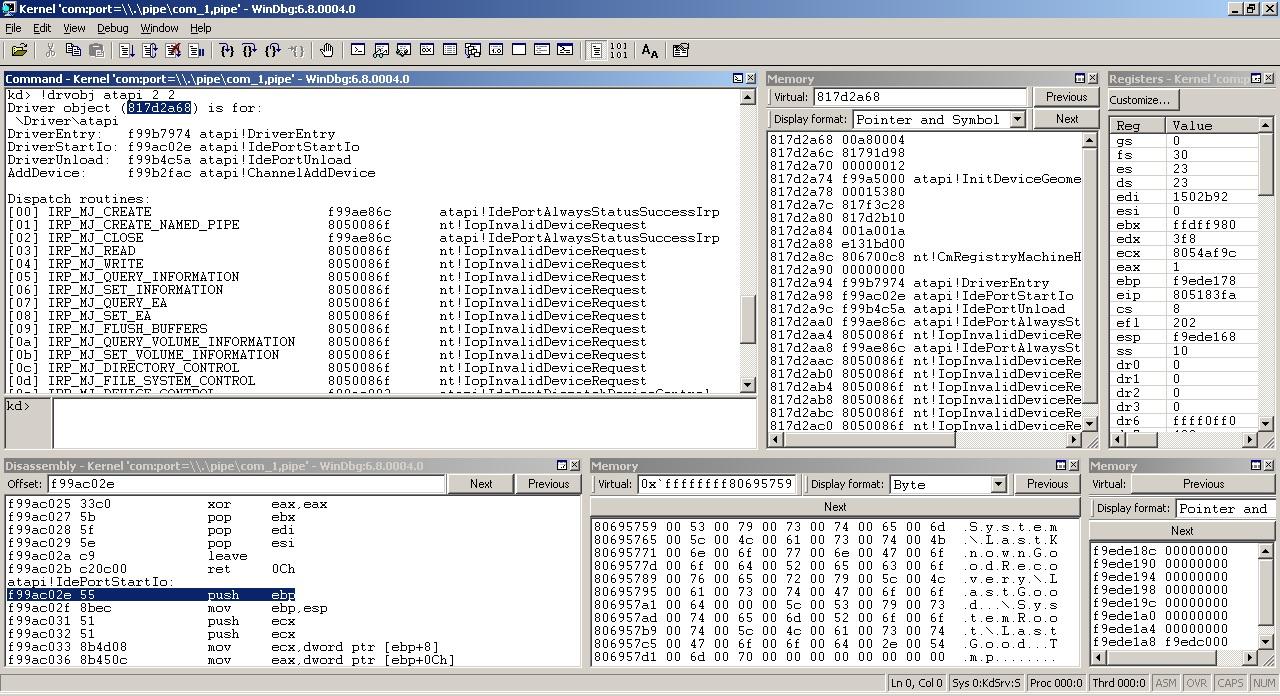

WinDbg, отладчик уровня ядра под Windows

Многоцелевой отладчик для ОС Windows WinDbg распространяется самой компанией Microsoft. Он может быть использован для отладки приложений в режиме пользователя, драйверов устройств и самой операционной системы в режиме ядра. Имеет графический пользовательский интерфейс (GUI), подробную справку и множество адаптаций.

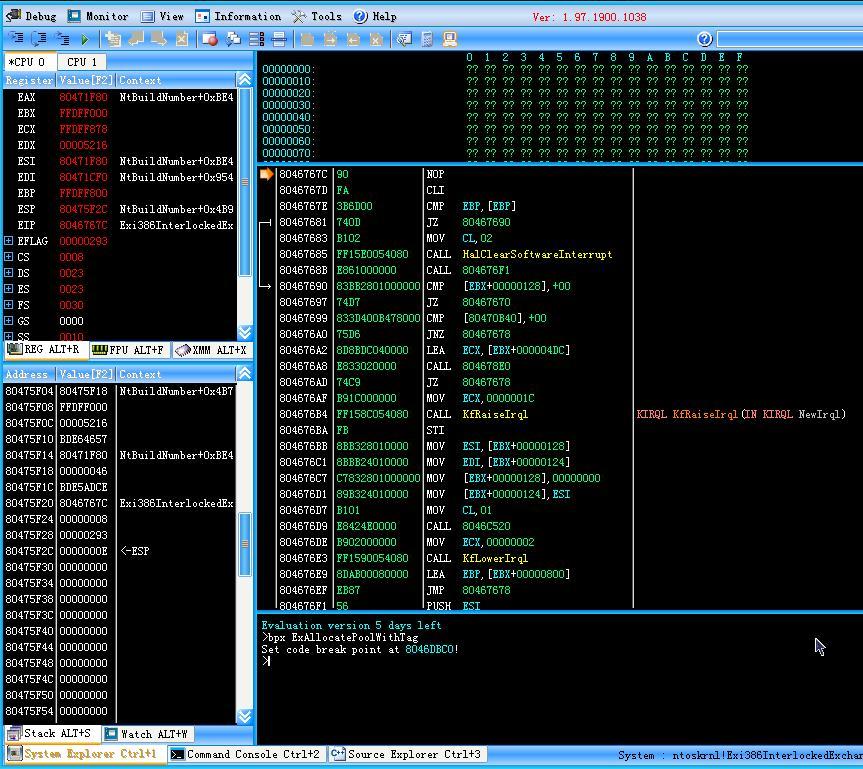

Старый добрый отладчик SoftICE

SoftICE — отладчик режима ядра для ОС Windows. Программа была разработана для управления процессами на низком уровне Windows, причем таким образом, чтобы операционная система не распознавала работу отладчика.

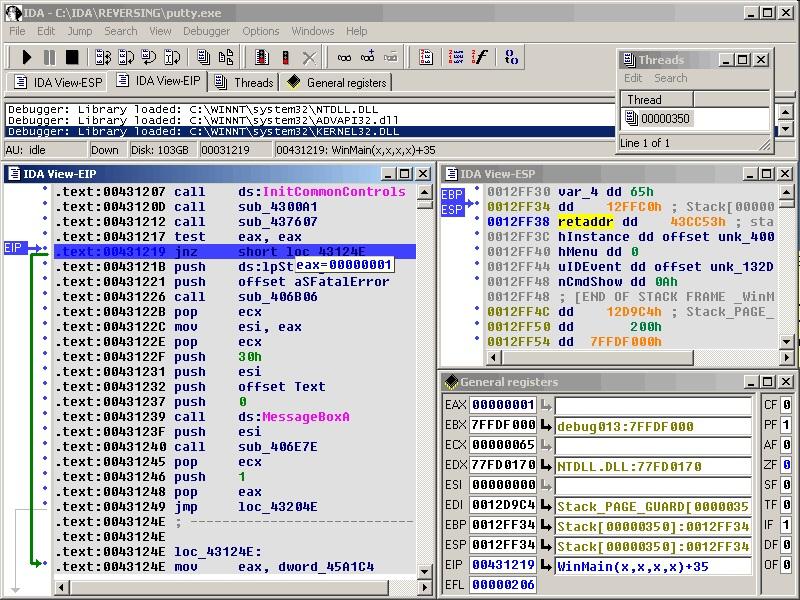

Легендарный дизассемблер IDA Pro

IDA Pro Disassembler — интерактивный дизассемблер, который широко используется для реверс-инжиниринга. Отличается исключительной гибкостью, наличием встроенного командного языка, поддерживает множество форматов исполняемых файлов для большого числа процессоров и операционных систем. Позволяет строить блок-схемы, изменять названия меток, просматривать локальные процедуры в стеке и многое другое.

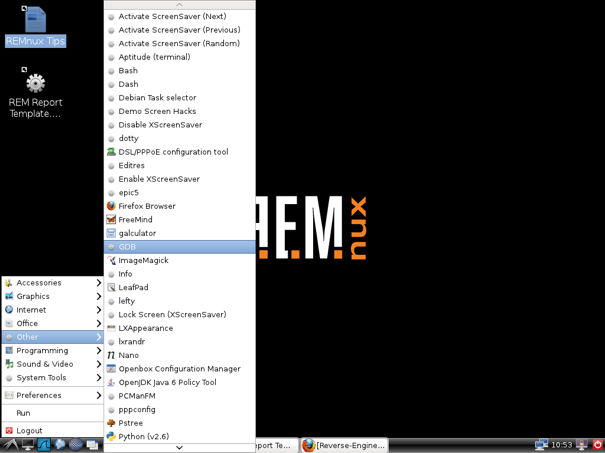

Дистрибутив для форензики REMnux

REMnux — это специализированный Linux-дистрибутив, построенный на пакетной базе Ubuntu. Дистрибутив предназначен для изучения и обратного инжиниринга кода вредоносных программ. REMnux обеспечивает изолированное лабораторное окружение, в котором можно эмулировать работу атакуемого сетевого сервиса и изучать поведение вредоносного ПО в условиях, приближенных к реальным. В комплект дистрибутива включены инструменты для анализа вредоносного ПО, утилиты для проведения обратного инжиниринга кода, программы для изучения модифицированных злоумышленниками PDF и офисных документов, средства мониторинга активности в системе.

4. Песочницы и изолированные среды

- Cuckoo Sandbox — песочница из мира open source с открытым исходным кодом программного обеспечения для автоматизации анализа подозрительных файлов.

- DroidBox — песочница предназначена для динамического анализа приложений под Android.

- Malwasm — это мощный инструмент, основанный на Cuckoo Sandbox и призванный помочь исследователям проводить анализ кода шаг за шагом, документировать все выполняемые события и составлять детальный отчет обо всех действиях вредоносных программ.

Более подробное описание инструментов можно получить на GitHub.

Учебные программы, книги, сайты и тренинги

Открытые университеты и курсы по обучению исследованию malware-кода

Можно найти довольно много полезного материала и, что очень важно, практических заданий для совершенствования своих скиллов в данном направлении.

- Malware Analysis Tutorials: a Reverse Engineering Approach (Author: Dr. Xiang Fu) — это настоящий кладезь знаний, руководство, описывающее методический подход к реверсу вредоносного кода с основ до глубокого анализа. Один из самых лучших материалов в открытом доступе. Тем, кто хочет понять концептуальные основы анализа и общую методологию исследования, к прочтению обязательно!

- Перевод на русский описанного выше документа, представленный Prosper-H, coldfire, ximera. Подойдет тем, кто пока что плохо понимает английский.

- Онлайн-курс Free Malware Analysis Training Class from Cybrary, состоящий из семи обучающих модулей, построенных по принципу от простого к сложному, включает в себя все основные темы: статический и динамический анализ, расширенный анализ, распаковка и практические лабораторные работы. Полный курс длится девять часов, после него можно сдать сертификационный экзамен.

- Cheat Sheet for Analyzing Malicious Software от Ленни Зельцера (Lenny Zeltser) — несколько небольших шпаргалок по анализу вредоносного ПО.

Наиболее интересные платные обучающие курсы

- Платный курс от университета SANS под названием FOR610: Reverse-Engineering Malware: Malware Analysis Tools and Techniques. Курс рассчитан на четыре месяца обучения, состоит из шести обучающих модулей, каждый подкреплен практическими работами. Затрагиваются темы: компьютерная форензика, первичный и детальный анализ вредоносного ПО, использование утилит мониторинга сети, дизассемблера, отладчика и многих других полезных инструментов. Курс обойдется в кругленькую сумму от 5000 USD.

- Платный обучающий курс от компании FireEye рассказывает с самых основ о техниках быстрого и продвинутого анализа малвари. На сайте можно ознакомиться с программой курса. Сам курс рассчитан как на новичков, так и на более продвинутых слушателей, длится от двух до четырех дней и включает в себя теоретический и практически материал.

- Еще один платный курс от компании ThreatTrack демонстрирует возможности анализа малвари с использованием специально разработанного компанией инструмента — песочницы ThreatAnalyzer. Для зарегистрированных пользователей существует возможность попробовать 30-дневную триал-версию.

Форумы

- Tuts 4 You — англоязычный форум, один из самых популярных и авторитетных среди подобных, целиком посвящен вопросам реверсинга ПО, в том числе анализу вредоносов. Имеется и русскоязычная ветка, где обитает большое количество соотечественников, готовых поделиться опытом и образцами.

- eXeL@B — крупнейший форум в русскоязычном сегменте сети, также целиком сфокусированный на изучении и анализе программ, реверсинге и всем, что с этим связано.

Авторские сайты и блоги

- Блог Роберта Галвана, посвященный вопросам безопасности и, в частности, исследованию малвари. Автор разместил несколько статей с описанием анализа.

- Авторский сайт Мэтта Бриггса и Франка Поца (Matt Briggs & Frank Poz), целиком посвященный изучению реверсинга вредоносного ПО. На сайте есть цикл лекций по двухдневному тренингу. Для скачивания доступны лекционные материалы, презентации и образцы исследуемых объектов.

Книги

Книги по исследованию программного обеспечения и обратной разработке — литература весьма специфическая и узкоспециализированная. Поэтому их издано очень мало, и русскоязычных (переводных) среди них единицы. Однако, на радость нам, есть достойные экземпляры.

- Practical Malware Analysis: The Hands-On Guide to Dissecting Malicious Software.

Книга Practical Malware Analysis представляет собой некое подобие учебного пособия, где подробно описываются рабочие инструменты и техники реверсинга, а в конце почти всех глав приводится список лабораторных работ к изложенному материалу. С каждой новой главой читатель узнает все больше и закрепляет знания на все усложняющихся лабораторных работах.

Доставшаяся мне книга была без CD с лабами, но, как заверяет описание, их можно найти на официальном сайте книги.

- Practical Reverse Engineering: x86, x64, ARM, Windows Kernel, Reversing Tools, and Obfuscation.

Тоже весьма интересная книга с упором на практический реверс-инжиниринг, нацеленная прежде всего на аналитиков, инженеров по безопасности и системных программистов. В книге рассматриваются архитектуры x86, x64 и ARM, а также детально режим ядра Windows, технологии rootkit, методы обфускации, антиотладочные трюки. Текст насыщен практическими упражнениями и реальными примерами. Книга больше касается именно реверсинга софта, чем анализа малвари, но однозначно пригодится!

- Reversing: Secrets of Reverse Engineering.

Книга очень похожа на предыдущую — это тоже практическое руководство по реверсингу программного обеспечения. Каждая глава начинается с теории, объяснения тех или иных принципов, подходов, далее демонстрируются примеры практических действий. Иллюстрируются технологии дисассемблирования, разбора машинных инструкций на языке ассемблера. Затронуты вопросы взаимодействия анализируемой программы со сторонними библиотеками. В общем, отличное чтиво!

- Reverse Engineering for Beginners free book, Денис Юричев.

Книга нашего соотечественника Дениса Юричева (сайт автора). Очень полезное руководство по реверсингу для начинающих на русском языке. Настоящий кладезь знаний, почти тысяча страниц подробнейшего разбора кода, реальных примеров «вскрытия», особенностей отладки в той или иной ОС, пошаговые руководства к действию. А также упражнения и задачи, которые доступны на сайте.

Полную подборку рекомендуемой литературы можно посмотреть здесь.

Сертификация Certified Reverse Engineering Analyst

Точно так же, как для этичных хакеров есть сертификация CEH от организации Eccouncil, так и для исследователей ПО есть аналогичная Certified Reverse Engineering Analyst (CREA). Согласно описанию, представленному на официальном сайте организации IACRB, слушатель должен пройти двухмесячный курс обучения, после чего необходимо сдать сертификационный экзамен, набрав минимум 210 баллов из возможных 300 (70%) для получения сертификата. На сайте размещена подробная программа курса и продемонстрированы несколько практических работ, которые выполняются на курсе. Более подробно о сертификации CREA можно узнать на официальной страничке.

Инструменты и другой софт для исследователя

- На сайте команды The Legend Of Random размещено много материалов по реверсингу ПО. Отдельная страничка посвящена инструментам и вспомогательному софту, необходимому для проведения анализа. Все рассматриваемые инструменты доступны для свободного скачивания.

- Компания AlienVault разместила на своем сайте страничку с описанием софта, используемого в нашем деле. Приведено подробное описание к каждому инструменту, скриншот и ссылка на источник, откуда программу можно загрузить.

- Файловый архив eXeL@B, наверное, самый большой и полный набор крекерских инструментов из тех, что я когда-либо встречал. Более того, каждую программу, документацию, плагины и дополнения можно свободно скачать с сайта лаборатории. Для тех, у кого такая возможность отсутствует, есть вариант заказать копию сайта на DVD.

WARNING

Будь осторожен при скачивании и распаковке архивов с malware на компьютер. Все исследования выполняй только в изолированной виртуальной среде! Не выполняй действий, в которых на 100% не уверен!

Репозитории и базы данных малвари

Настало время поговорить о хранилищах, откуда можно скачать малварь или отдельные семплы для практических занятий. Помни, при скачивании твой антивирус, скорее всего, будет блокировать загрузку, поэтому позаботься об этом заранее. И конечно же, будь осторожен, чтобы случайно не заразить свой компьютер.

- Contagio Malware Dump — коллекция последних образцов вредоносов.

- Das Malwerk — свежие наборы вредоносов на любой вкус.

- KernelMode.info — репозиторий, заточенный под Win32 и rootkit Windows.

- DamageLab.in — специализированный форум, где можно найти много полезного, в том числе выкладываемые исследователями распакованные и дешифрованные семплы, методики и рекомендации по их анализу.

- MalwareBlacklist — ежедневно обновляемая доска blacklisted URLs, зараженных малварью.

- Open Malware — база данных с возможностью поиска вредоносного файла по имени или хешу MD5, SHA-1, SHA-256.

- ViruSign — база данных малвари, детектируема антивирусом ClamAV.

- VirusShare — обновляемый репозиторий для исследователей и реверсеров.

Заключение

Теперь, подготовив домашнюю лабораторию и вооружившись рассмотренными в статье инструментами и образцами малвари, можем приступать к практической реализации — анализу кода вредоносного ПО.

Со следующей статьи мы начнем разбираться в реверсе малвари на реальных примерах. Всем удачи в исследованиях!

Редакция журнала выражает благодарность Сергею Харламову, вирусному аналитику «Лаборатории Касперского» за ценные комментарии к тексту статьи.