На прошлой неделе заголовки СМИ всего мира пестрели упоминаниями новой версии шифровальщика Petya (он же NotPetya, SortaPetya, Petna, Nyetya, ExPetr и так далее). По мнению многих специалистов, Petya был даже не вымогателем, а вайпером, то есть умышленно повреждал информацию на диске, почти не оставляя шансов на ее восстановление. Впрочем, с этой теорией согласны не все. К примеру, исследователи F-secure по-прежнему допускают, что Petya мог быть именно шифровальщиком, но его создатели совершили ряд ошибок во время разработки.

На прошлой неделе мы уже рассказывали о том, что многие специалисты связали распространение Petya с программным обеспечением M.E.Doc. Такие предположения высказали сотрудники украинской киберполиции, а также аналитики Cisco Talos, Microsoft и «Лаборатории Касперского».

Всю прошедшую с начала атак неделю страница M.E.Doc в Facebook пополнялась различными опровержениями. Разработчики до последнего утверждали, что M.E.Doc не имеет никакого отношения к распространению Petya, и сообщали, что к расследованию случившегося были привлечены правоохранительные органы и специалисты Cisco. В итоге 29 июня 2017 года компания временно отключила возможность автоматической загрузки обновлений. Согласно официальному заявлению, это было сделано исключительно ради того, чтобы избежать «появления новых спекуляций», а не из-за того что разработчики решили признать факт компрометации.

Теперь специалисты компании ESET представили собственный аналитический отчет, в котором согласились с выводами коллег и рассказали, что им удалось обнаружить бэкдор, использовавшийся для распространения Petya и XData. Отчет с похожими выводами также был опубликован аналитиками «Лаборатории Касперского».

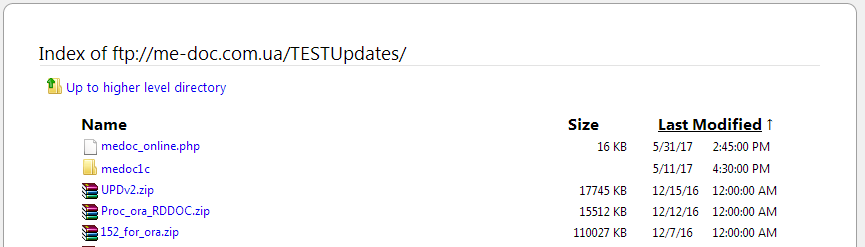

«”Нулевым пациентом” стали украинские пользователи M.E.Doc, корпоративного программного обеспечения для отчетности и документооборота. Атакующие получили доступ к серверу обновлений M.E.Doc и с его помощью направляли троянизированные обновления с автоматической установкой», — пишут исследователи ESET.

Бэкдор был найден в одном из легитимных модулей M.E.Doc и «маловероятно, что атакующие выполнили эту операцию без доступа к исходному коду программы». Более того, изучив все обновления M.E.Doc, выпущенные в текущем году, специалисты выяснили, что модуль бэкдора содержали как минимум три апдейта:

- 01.175-10.01.176 от 14 апреля 2017 года;

- 01.180-10.01.181 от 15 мая 2017 года;

- 01.188-10.01.189 от 22 июня 2017 года.

Напомню, что эпидемия Petya стартовала 27 июня 2017 года, а шифровальщик XData был активен преимущественно мае 2017 года. Интересно, что 17 мая вышло обновление M.E.Doc, не содержащее вредоносный модуль бэкдора. Исследователи полагают, что этим и объясняется сравнительно небольшое число заражений XData. Атакующие не ожидали выхода обновления 17 мая и запустили вымогателя 18 мая, когда большинство пользователей уже успели установить безопасное обновление.

Обнаруженный бэкдор позволяет своим операторам загружать и выполнять в зараженной системе другое вредоносное ПО, как это произошло с Petya и XData. Кроме того, малварь собирает настройки прокси-серверов и email, включая логины и пароли из приложения M.E.Doc, а также коды компаний по ЕДРПОУ (Единому государственному реестру предприятий и организаций Украины), что позволяет идентифицировать жертв.

«Нам предстоит ответить на ряд вопросов, – комментирует Антон Черепанов, старший вирусный аналитик ESET. – Как долго используется бэкдор? Какие команды и вредоносные программы, помимо Petya и XData, были направлены через этот канал? Какие еще инфраструктуры скомпрометировала, но пока не использовала кибергруппа, стоящая за этой атакой?».

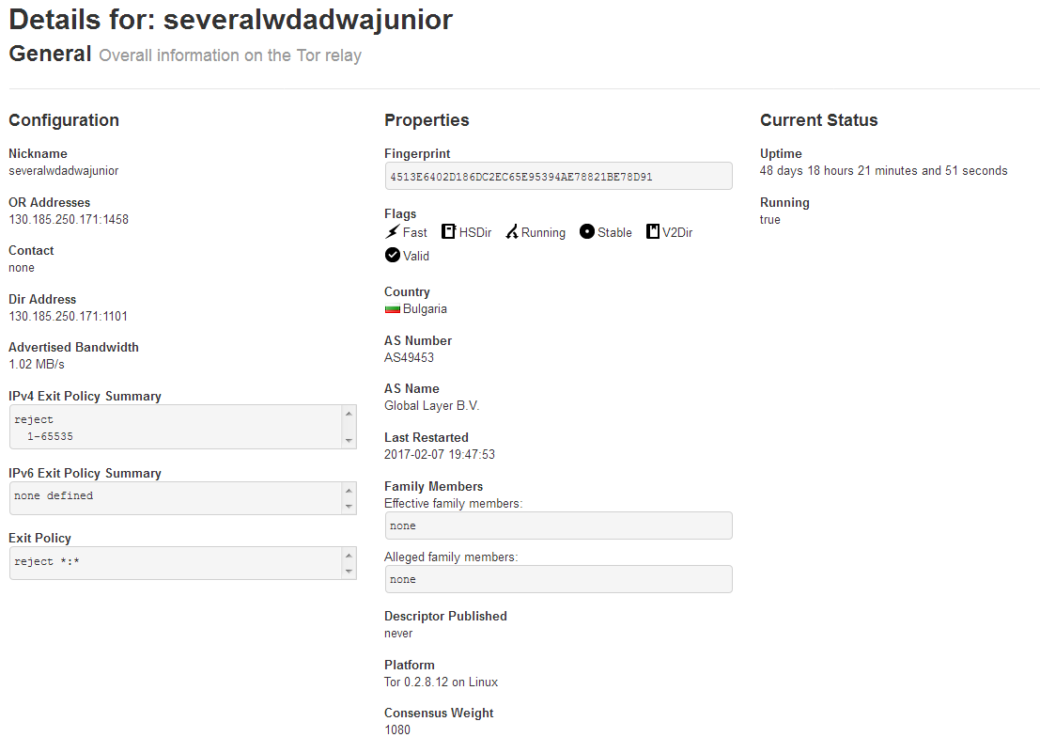

По совокупности признаков, включающих инфраструктуру, вредоносные инструменты, схемы и цели атак, исследователи ESET предполагают, что за эпидемией Petya стояла хакерская группа Telebots.

В декабре 2016 года ESET публиковала исследование об атаках данной группы на украинские финансовые компании. Злоумышленники выводили компьютеры из строя при помощи вредоносной программы KillDisk для перезаписи и удаления файлов с определенными целевыми расширениями. Атаки носили деструктивный характер, финансовая выгода никогда не была главным приоритетом злоумышленников.

Для второй волны атак Telebots доработали KillDisk, добавив функцию шифрования и сообщение о выкупе, что придавало малвари сходство с обыкновенным вымогателем. Тем не менее, авторы запрашивали за восстановление данных рекордную сумму – 222 биткоина (около 250 тысяч долларов по нынешнему курсу). Очевидно, что целью преступников оставался саботаж.

По данным ESET, с января по март 2017 года TeleBots скомпрометировали украинскую компанию-разработчика программного обеспечения (не M.E.Doc), чтобы получить доступ к ИТ-сетям финансовых учреждений. Для этой атаки группа видоизменила используемые ранее бэкдоры и пополнила арсенал новыми вымогателями. Кроме того, атакующие использовали модифицированную утилиту Mimikatz для извлечения учетных записей Windows из памяти зараженного компьютера и PsExec для распространения угрозы внутри сети.

18 мая ESET зафиксировала активность вымогателя XData (он же Win32/Filecoder.AESNI.C). По данным телеметрии, он появлялся на компьютере после запуска программного обеспечения для отчетности и документооборота украинского разработчика M.E.Doc. Далее XData автоматически распространялся в сети с помощью Mimikatz и PsExec. Вскоре после атаки мастер-ключи шифровальщика были опубликованы в открытом доступе.

27 июня началась эпидемия Petya. Код вредоносной программы частично позаимствован у шифровальщика Petya 2016 года, но изменен таким образом, что восстановить данные было невозможно. В данном случае список целевых расширений хотя и не полностью идентичен, но очень похож на используемый в атаках KillDisk в декабре 2016 года. Для распространения внутри корпоративных сетей Petya так же использует знакомые методы: эксплойт EternalBlue, Mimikatz в сочетании с PsExec (как в XData), а также механизм WMI.

Равно как и XData, Petya использовал в качестве начального вектора заражения программное обеспечение M.E.Doc. Более того, есть признаки, указывающие на то, что Petya и XData – не единственные семейства вредоносных программ, использовавшие этот вектор заражения. В частности, через сервер обновлений M.E.Doc распространялся VBS-бэкдор из арсенала группы TeleBots.

Вчера, 4 июля 2017 года, в беседе с журналистами Associated Press глава украинской киберполиции Сергей Демидюк открыто заявил, что разработчики M.E.Doc знали об угрозе и получали множество предостережений от антивирусных компаний. По его словам, из-за проявленной халатности разработчикам может грозить уголовная ответственность.

Сегодня ситуация продолжила накаляться. Так, Reuters сообщает, что украинская киберполиция провела обыски и изъяла серверы M.E.Doc, после чего разработчики наконец во всеуслышание признали факт компрометации на своей странице в Facebook (сайт компании временно недоступен).

«Впервые за историю существования ПО M.E.Doc произошел беспрецедентный факт взлома, в результате которого в продукт был внесен вредоносный программный код в пакет обновления.

По словам ведущих международных экспертов и правоохранителей, вмешательство было осуществлено высокопрофессиональными специалистами.

<...>

Понимая всю ответственность, разработчики M.E.Doc приложили максимум усилий, чтобы исправить ситуацию. Нами было разработано обновление, которое гарантированно исключает угрозу для пользователей. Однако в ходе проведения следственных действий серверы компании временно изъяты для анализа проникновения.Таким образом, пока мы лишены возможности выпустить обновление с повышенной степенью безопасности», — гласит официальное заявление.