Специалисты компании ESET обнаружили новую мошенническую кампанию. Атакующие заражают веб-серверы вредоносным майнером криптовалюты Monero (XMR). Операция продолжается как минимум с мая 2017 года, именно тогда аналитики впервые зафиксировали появление майнера.

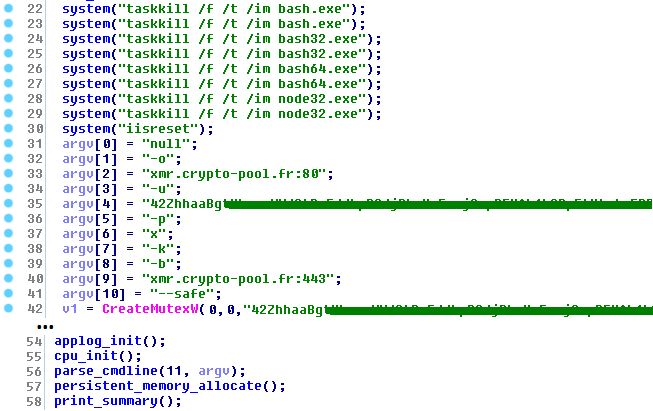

Злоумышленники, стоящие за данной кампанией, незначительно изменили легитимную и опенсорсную программу xmrig для добычи Monero, добавив в код адрес своего кошелька и майнинговый пул URL (версия 0.8.2, представленная 26 мая 2017 года). За три месяца мошенники создали немалый ботнет, скрыто устанавливая малварь на непропатченные серверы. Сеть атакующих насчитывает уже нескольких сотен зараженных машин и принесла своим операторам более 63 000 долларов. На иллюстрациях ниже можно увидеть сравнение кода оригинальной версии xmrig и вредоносной.

Для скрытой установки майнера на веб-серверы атакующие используют CVE-2017-7269 – уязвимость службы WebDAV в операционной системе Windows Server 2003 R2. Данный баг был найден в марте 2017 года исследователями Чжи Ниан Пэном (Zhiniang Peng) и Чэнем Ву (Chen Wu). Проблема связана с работой службы WebDAV, которая является частью Microsoft IIS версии 6.0 в ОС Windows Server 2003 R2. Уязвимость переполнения буфера в функции ScStoragePathFromUrl запускается, когда сервер обрабатывает вредоносный НТТР-запрос. В частности, специально сформированный запрос PROPFIND приводит к переполнению буфера.

Исследователи обнаружили два IP-адреса, с которых осуществлялись сканирования. Вероятнее всего, поиск уязвимых машин выполнялся с помощью облака Amazon Web Services, арендованного злоумышленниками.

Выбор Monero для добычи с помощью вредоносного ПО обусловлен рядом преимуществ данной криптовалюты. Так, в отличие от биткоина, майнинг XMR не требует использования специального оборудования. Кроме того, Monero обеспечивает анонимность сделок, и отследить транзакции практически невозможно.

Статистика майнингового пула была общедоступной, поэтому аналитики смогли увидеть совокупный хешрейт всех жертв, поневоле предоставивших своих вычислительные мощности для майнинга. Постоянное значение достигало 100 килохешей в секунду (kH/s) с пиками до 160 kH/s в конце августа 2017 года, которые исследователи связывают с кампаниями, запущенными 23 и 30 августа 2017 года.

Зараженные машины добывали порядка 5,5 XMR в день к концу августа 2017 года. Заработок в течение трех месяцев составил 420 XMR. При курсе 150 долларов за 1 XMR, доход операторов майнера составлял 825 долларов в день, то есть больше 63 000 долларов в общей сложности.

По данным ESET, атакующие активизировались в конце августа, но с начала сентября новых заражений не наблюдается. Более того, поскольку в майнере не предусмотрен механизм персистентности, атакующие начали терять скомпрометированные машины, а общий хешрейт упал до 60 kH/s. Специалисты отмечают, что это не первый перерыв в деятельности группы, и, скорее всего, в ближайшем будущем стартует новая кампания.

Исследователи рекомендуют пользователям Windows Server 2003 как можно быстрее установить KB3197835 и другие обновления безопасности (если автоматическое обновление системы не работает, патчи необходимо загрузить вручную).