Независимый ИБ-специалист Инти де Кукелере (Inti De Ceukelaire) обнаружил приложение NameTests, злоупотреблявшее данными пользователей Facebook. На этой находке эксперт заработал 8000 долларов, благодаря недавно внесенным в bug bounty программу социальной сети изменениям.

Напомню, что изменения были внесены в программу вознаграждения за уязвимости после скандала, связанного с компанией Cambridge Analytica и злоупотреблением пользовательскими данными. Весной текущего года стало известно, что Facebook фактически допустила утечку данных 87 000 000 пользователей, а затем это информация была использована компанией Cambridge Analytica, чьим основным вектором работы являются алгоритмы анализа политических предпочтений избирателей.

Чтобы не допустить подобного в будущем, социальная сеть предоставила исследователям возможность искать так называемый data abuse в сторонних приложениях, предложив за это вознаграждение в размере до 40 000 долларов. Под словосочетанием «злоупотребление данными» подразумевается, что приложение собирает данные пользователей Facebook, которые затем передаются третьим сторонам, где информация может быть перепродана, похищена, использована с целью мошенничества или получения политического влияния. Стоит отметить, что собственный аудит Facebook уже выявил около 200 подозрительных приложений такого рода.

Теперь Инти де Кукелере стал первым сторонним специалистом, обнаружившим опасное приложение самостоятельно. Угрозу для пользователей представляло решение NameTests, которым пользовались друзья исследователя. Оно принадлежит популярному сайту NameTests[.]com, созданному для прохождения различных опросов и тестов, вроде «Какая вы диснеевская принцесса?». Как и во многих других случаях, вход на сайт через приложение NameTests позволяет компании собрать необходимую информацию из профиля пользователя на Facebook. Приложением NameTests пользуются 120 млн человек ежемесячно.

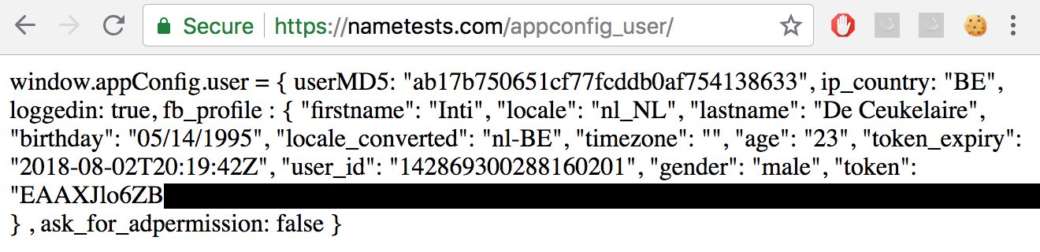

Исследователь заметил, что популярный сайт раскрывает полученные таким образом данные пользователей третьим сторонам, то есть может «сливать» их другим сайтам, открытым в браузере. Так, во время загрузки очередного теста обнаружилось, что личные данные эксперта находятся по адресу http://nametests[.]com/appconfig_user. Шокированный исследователь понял, что эта информация доступна любому желающему, который обратится к ресурсу с соответствующим запросом.

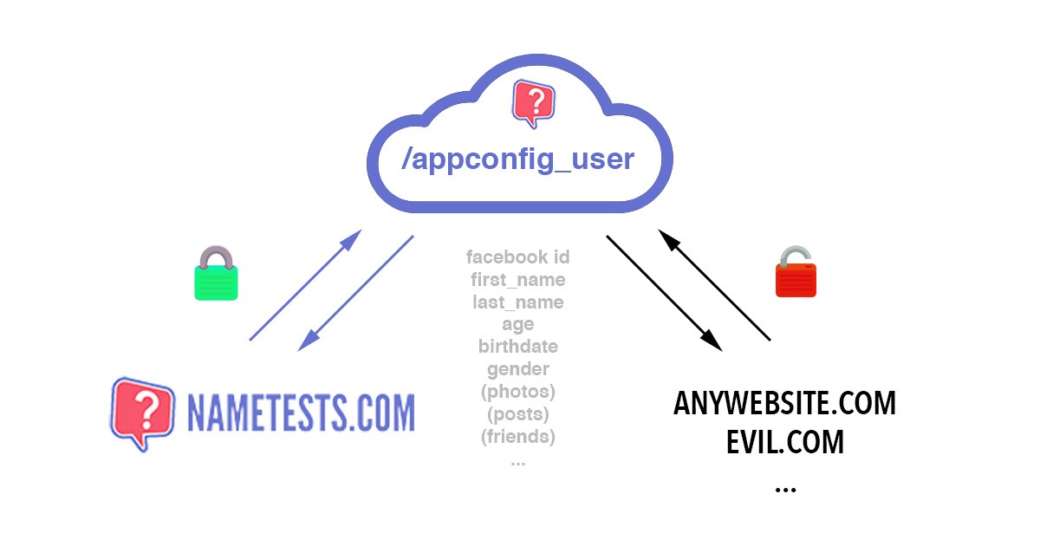

Для проверки своей теории Инти де Кукелере создал proof-of-concept сайт, который обращался к NameTests за информацией о посетителях. Так как NameTests предоставлял даже токены доступа (access token), в зависимости от выданных приложению прав, их было возможно использовать для получения доступа к фотографиям, записям и списку друзей пользователя. Работало это даже в том случае, если пользователь давно удалил приложение. Видеодемонстрацию проблемы можно увидеть ниже.

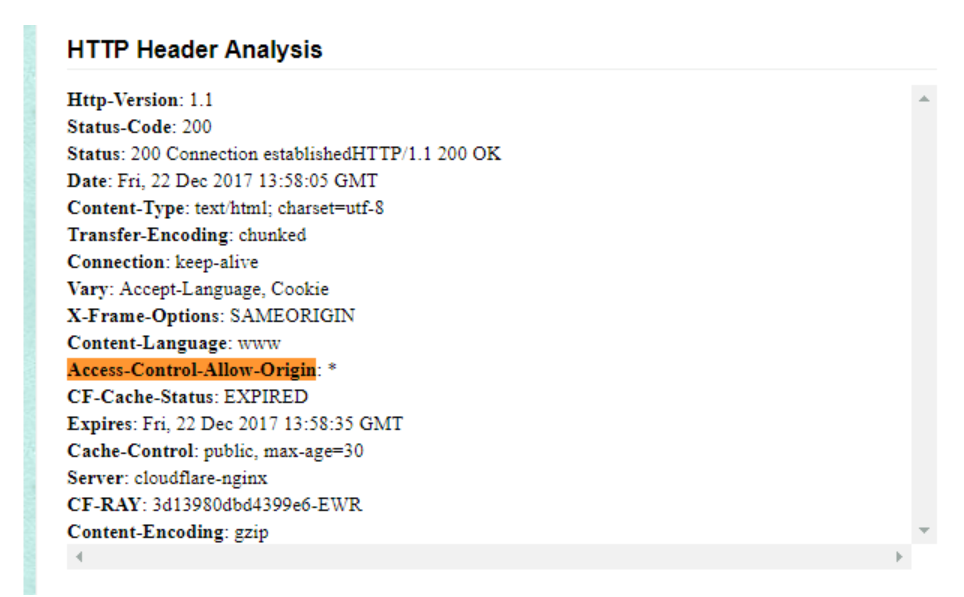

Хотя в своем блоге специалист не вдается в технические подробности, не трудно понять, что в нормальной ситуации CORS (Cross-origin resource sharing, «совместное использование ресурсов между разными источниками») не должен допускать подобных утечек. Проблема заключалась в том, что разработчики NameTests неверно сконфигурировали политику Access-Control-Allow-Origin для своего сайта. NameTests использовал значение «*» (то есть wildcard), что позволяло любым ресурсам и источникам запрашивать данные у NameTests.

Специалист уведомил Facebook о проблеме еще в апреле 2018 года, однако она была устранена лишь на этой неделе. Как уже было сказано выше, на этой находке эксперт заработал 8000 долларов. Свое вознаграждение специалист пожертвовал в пользу некоммерческой организации Freedom of the Press Foundation, входящей в состав EFF.