Аналитики Qihoo 360 Netlab представили отчет, описывающий масштабную хакерскую операцию, нацеленную на Казахстан. По информации исследователей, за многочисленными изученными атаками стояла хак-группа Golden Falcon (или APT-C-34). Жертвами этих инцидентов стали не только частные лица, но и различные компании и организации: правительственные учреждения, частные компании, образовательный сектор, а также иностранные дипломаты, исследователи, журналисты, религиозные деятели и правительственные диссиденты.

Эксперты рассказывают, что группировка Golden Falcon обладает большими возможностями и ресурсами: может создавать собственные хакерские инструменты, покупать дорогую спайварь, доступную на рынке, а также вкладывать средства в аппаратуру для перехвата радиосообщений. Так, некоторые атаки основывались на классическом фишинге, тогда как другие предполагали физический доступ к целевым устройствам, для чего нужно было использовать людей, базирующихся непосредственно в Казахстане.

И хотя специалисты Qihoo 360 Netlab считают, что обнаружили ранее неизвестную группу, представители «Лаборатории Касперского» сообщили изданию ZDNet, что Golden Falcon – это, вероятно, известная им группировка DustSquad, активная с 2017 года. Интересно, что атаки DustSquad тоже были нацелены на Казахстан, но тогда злоумышленники использовали другую малварь.

Эксперты Qihoo 360 Netlab объясняют, что им удалось получить доступ к одному из управляющих серверов группировки и изучить ее деятельность. Так, они обнаружили похищенные у жертв данные (в основном это были различные документы, извлеченные со взломанных компьютеров). Вся информация была зашифрована и размещалась в папках по городам (каждая папка содержала данные о каждом зараженном хосте).

Экспертам удалось расшифровать эти данные, и таким образом были выявлены жертвы в 13 крупнейших городах Казахстана и не только. В отчете сообщается, что злоумышленники также следили за иностранными гражданами в стране, в том числе за китайскими иностранными студентами и китайскими дипломатами.

Также специалистам удалось понять, какими инструментами пользовалась группа. Двумя основными инструментами оказались: вариация RCS (Remote Control System) — шпионский набор, продаваемый итальянским разработчиком HackingTeam; бэкдор-троян Harpoon, похоже, разработанный самой группой.

Отдельно подчеркивается, что на вооружении у Golden Falcon была свежая версия RCS. Напомню, что итальянская HackingTeam была взломана в 2015 году, а инструменты компании попали в открытый доступ. Тогда утекла RCS версии 9.6, но согласно отчету исследователей, хакеры из Golden Falcon пользовались RCS версии 10.3. То есть спайварь, похоже, была за немалые деньги приобретена у самого поставщика.

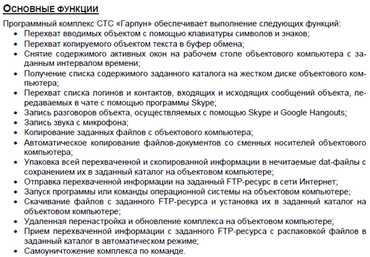

Как было сказано выше, Harpoon, судя по всему, является собственной разработкой группы. Дело в том, что в других операциях и инцидентах эта малварь замечена не была. Китайские специалисты пишут, что им каким-то образом удалось заполучить инструкцию для Harpoon, и особенности вредоноса перечислены на иллюстрации ниже, взятой из этой самой инструкции.

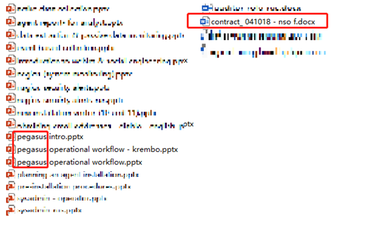

Кроме того, эксперты обнаружили ряд контрактов, судя по всему, подписанных группой. Не уточняется, были эти документы найдены на сервере хакеров, или получены из других источников. Среди них, к примеру, фигурировали файлы, касающиеся закупки мобильной спайвари Pegasus. Это мощный инструмент для взлома мобильных устройств на Android и iOS, созданный небезызвестной NSO Group. Правда неясно, была ли в итоге заключена сделка, так как Pegasus в своих операциях злоумышленники, похоже, не использовали.

Еще одна интересная особенность деятельности Golden Falcon: исследователи утверждают, что группировка вела переговоры о закупке оборудования у оборонного подрядчика «Юрион», который специализируется на коммуникационном оборудовании, радиосвязи и тому подобных вещах. Как и в случае с Pegasus, неясно, была ли фактически совершена сделка.

В конце своего отчета аналитики резюмируют, что с нельзя уверенностью сказать, «от лица» какой страны действует Golden Falcon. Единственное, в чем уверены исследователи – группировка русскоязычная.