Специалисты компании Cybereason обнаружили, что хакеры использовали сервис Bitbucket для размещения малвари. Исследователи нашли семь видов малвари, задействованной в активной до сих пор кампании. По информации экспертов, жертвами этой кампании уже стали более 500 000 машин, на которые в итоге проникают самые разные угрозы, включая майнеры, шифровальщики и трояны.

Исследователи отмечают, что преступники давно используют в своих целях многие легитимные платформы, в том числе GitHub, Dropbox и Google Drive, ведь связанная с этими сервисами активность почти не вызывает подозрений. Теперь такая же участь постигла Bitbucket.

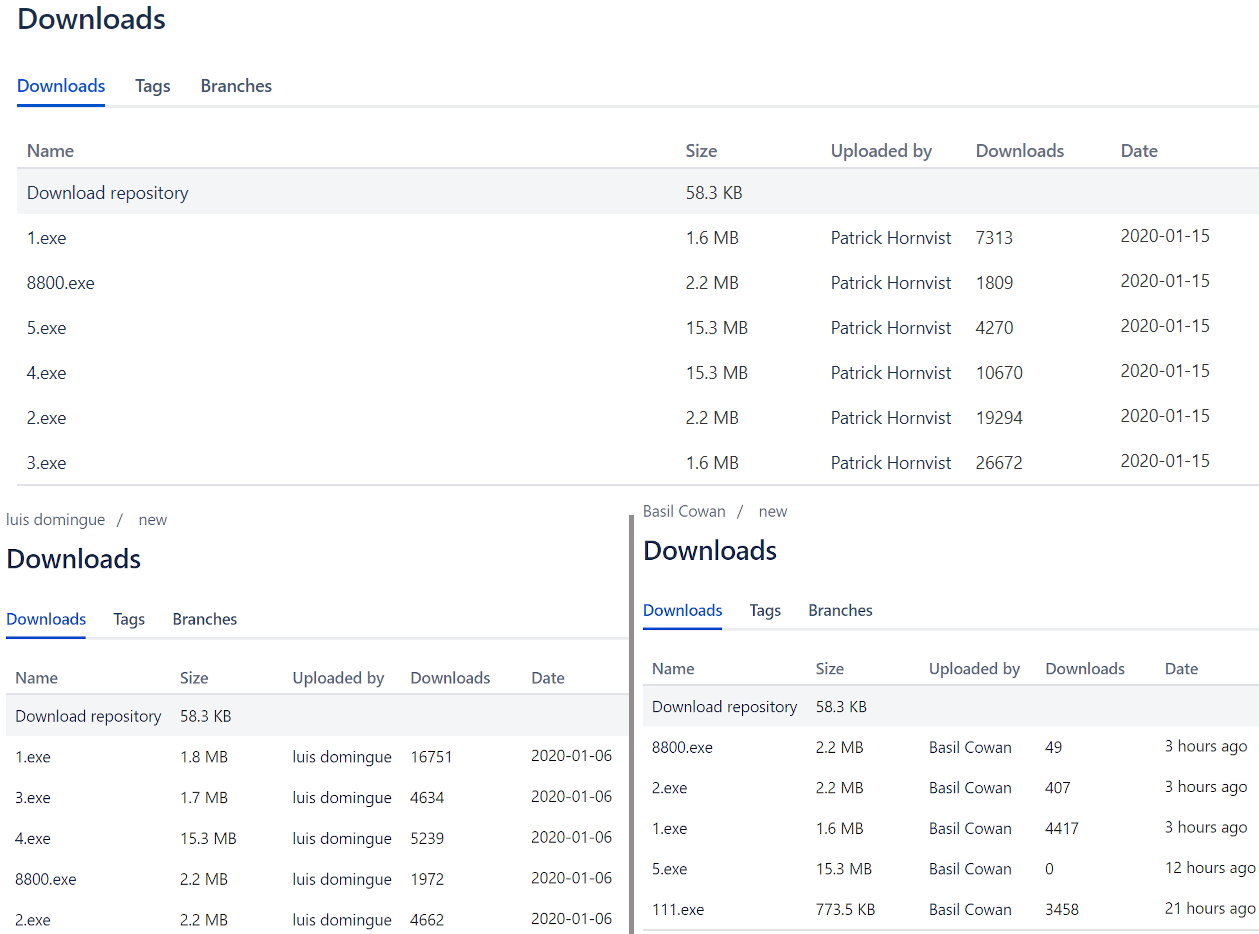

Для хранения малвари злоумышленники используют несколько аккаунтов Bitbucket, и вредоносы регулярно обновляются. Эти постоянные обновления, а также использование упаковщиков Themida и CypherIT Autoit помогают избегать обнаружения и обеспечивают угрозам определенную защиту от анализа. Среди обнаруженных специалистами пейлоадов были:

- Predator: инфостилер, крадет учетные данные из браузеров, ворует информацию о криптовалютных кошельках, делает скриншоты, использует камеру для съемки фотографий;

- Azorult: еще один инфостилер, ворует пароли, учетные данные от электронной почты, cookie, историю браузера, ID, криптовалюту и обладает возможностями бэкдора;

- Evasive Monero Miner: дроппер для XMRig Miner, который использует передовые методы маскировки, чтобы незаметно добывать криптовалюту Monero;

- STOP Ransomware: вымогатель, построенный на опенсорсной платформе, также обладает возможностями загрузчика и используется для заражения системы дополнительной малварью;

- Vidar: инфостилер, ворует файлы cookie, историю браузера, данные электронных кошельков, данные двухфакторной аутентификации, а также умеет делать скриншоты;

- Бот Amadey: простой троян, в основном используется для сбора начальной информации о зараженной машине;

- IntelRapid: предназначен для кражи криптовалют, похищает информацию о различных типах кошельков.

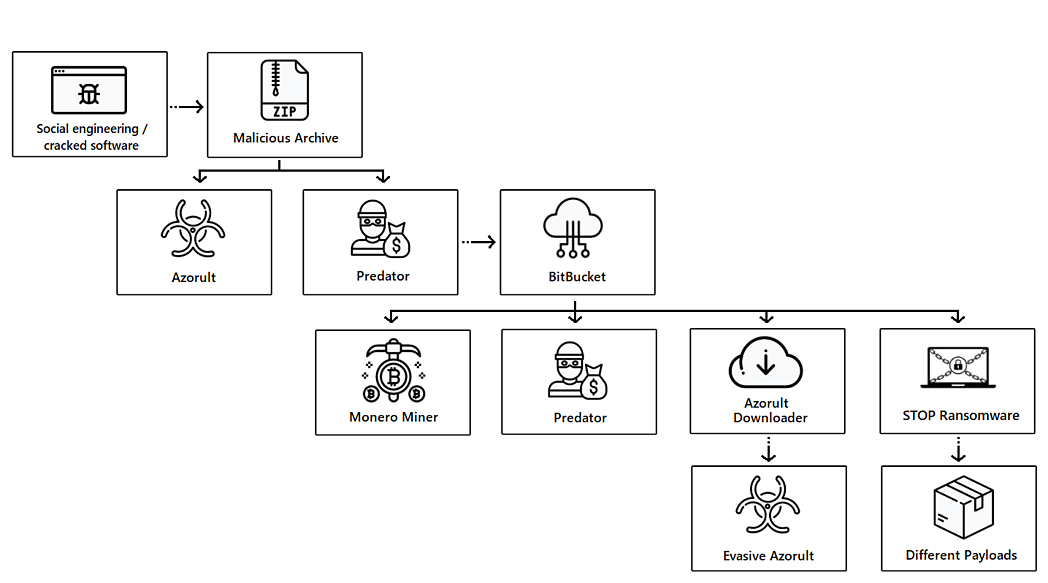

Атаки в рамках данной кампании начинаются либо с фишинговых писем, усиленных социальной инженерией, либо с загрузки пиратских версий «взломанного» ПО (хакеры маскируют малварь под Adobe Photoshop, Microsoft Office и так далее).

При этом злоумышленники стараются заразить целевую машину сразу несколькими видами малвари, чтобы максимизировать эффект, собрать как можно больше конфиденциальных данных, а также использовать майнинговую малварь и вымогателя. Так, украденную информацию можно продать в даркнете, криптовалюту можно вывести с кошельков жертвы, затем воспользоваться майнером для добычи новых токенов, а потом, когда выжать из зараженной системы больше нечего, задействовать вымогательскую малварь.

Представители Bitbucket сообщают, что удалили все найденные исследователями вредоносные файлы в течение нескольких часов после получения предупреждения.