Содержание статьи

Проблемы обновлений Microsoft

В последнее время у пользователей возникает множество проблем из-за обновлений, выпущенных компанией Microsoft.

Неотключаемый компьютер

В начале февраля проблемы возникли у пользователей Windows 7. По сути, после релиза финального обновления для этой ОС, вышедшего в январе текущего года, у пользователей Windows 7 вообще перестали выключаться и перезагружаться компьютеры. При попытке выключить ПК люди видели сообщение: You don’t have permission to shut down this computer («У вас нет прав для выключения этого компьютера»).

Напомню, что в январе, после релиза обновления KB4534310, некоторые пользователи также заметили, что у них с рабочего стола пропали обои, а вместо них виден только черный экран. Как выяснилось, проблема была связана с опцией Stretch («Растянуть»), которую можно найти в настройках рабочего стола. К счастью, на днях, невзирая на официальное прекращение поддержки ОС, разработчики Microsoft все же выпустили патч для этой ошибки (KB4539602), хотя изначально предполагалось, что исправление будет доступно только тем клиентам, которые оплатили расширенную поддержку (Extended Security Updates, ESU).

Но если баг с обоями на рабочем столе был вполне безобидным, то новая ошибка доставила пользователям куда больше неудобств. Более того, с этой же проблемой чуть позже столкнулись и пользователи Windows 10.

Хотя представители Microsoft еще не делали публичных заявлений об этих багах, ранее в компании сообщали, что занимаются расследованием происходящего. Также на официальных форумах Microsoft был замечен интересный ответ от сотрудника компании, который писал, что проблему удалось проследить до недавнего обновления Adobe Genuine, которое разработчики Adobe спешно откатили через автоматическое обновление. Пользователей, у которых баг все равно сохранился, успокаивали, что ошибка вскоре будет устранена (опять же с помощью автоматического обновления).

Интересно, что в начале февраля некоторые пользователи тоже утверждали, будто проблемы с выключением Windows 7 связаны с недавним обновлением Adobe и отключение этих Windows-служб решает вопрос.

Теперь, когда Adobe откатила проблемное обновление, у пользователей Windows 7 все должно заработать как нужно, но вот пользователям Windows 10 повезло меньше: в их случае баг пока не был признан и исправлений от Adobe или Microsoft нет. В качестве временного способа решения проблемы можно отключить службы Adobe Genuine Monitor, Adobe Genuine Software Integrity и Adobe Update services.

Удалите это обновление

Также что-то пошло не так с обновлением KB4524244, вышедшим в рамках февральского «вторника обновлений». Оно вызывает зависания, проблемы с загрузкой и установкой. В частности, по данным издания Bleeping Computer, проблемы наблюдаются у пользователей устройств HP и Apple.

Обновление KB4524244 предназначалось для всех версий Windows 10 между 1607 и 1909, а также Windows Server и должно было исправить проблему в сторонних Unified Extensible Firmware Interface (UEFI) и диспетчере загрузки, которые могли подвергать машины с UEFI риску.

Однако при установке обновления многие пользователи обнаружили проблемы: у некоторых система переставала отвечать и демонстрировать что-либо, кроме экрана BIOS; у других обновление не устанавливалось и возникала ошибка 0x800f0922; у третьих KB4524244 все же установилось, но после этого начались постоянные зависания, работать из-за которых стало невозможно.

Разработчики Microsoft признали, что проблема действительно существует и она серьезная. В настоящее время KB4524244 было удалено из Windows Update, Windows Server Update Services (WSUS) и Microsoft Update Catalog, а для пострадавших пользователей были опубликованы инструкции, как восстановить работоспособность их системы. Фактически рекомендации разработчиков Microsoft сводятся к удалению KB4524244. Доработанную и исправленную версию обновления обещают представить в ближайшее время.

Исчезнувшие файлы

Еще один опасный февральский апдейт — KB4532693. После его установки некоторые пользователи Windows 10 лишились своих файлов. Их рабочий стол и меню «Пуск» оказались сброшены к настройкам по умолчанию, а хранящиеся в профиле файлы вообще пропали.

Дело в том, что во время установки обновления пользователей переключают на временный профиль, а резервная копия исходного профиля сохраняется с расширением .000 или .bak. Однако из-за бага восстановление обычного пользователя после обновления не происходит. В итоге пользователи пришли к выводу, что решить эту проблему и вернуть свой профиль можно, несколько раз перезапустив Windows или удалив проблемное обновление.

Однако оказалось, что проблемы простираются дальше восстановления профилей. По информации Windows Latest, а также судя по жалобам пользователей на официальных форумах Microsoft и в социальных сетях, порой пользовательские профиль и файлы из каталогов Documents, Downloads, Music, Pictures и Videos вообще исчезают из системы полностью, так что приходится восстанавливать удаленную информацию из резервных копий, если они есть.

Представители Microsoft кратко сообщили, что им известно о баге с бэкапом профилей и по этому вопросу уже проводится расследование, а вот полное удаление данных пока не прокомментировали.

Возможные способы восстановления данных мы перечислили здесь.

4 000 000 рублей штрафа

13 февраля 2020 года мировой суд Таганского района Москвы оштрафовал на 4 000 000 рублей компании Facebook и Twitter.

Это итог многолетнего противостояния компаний и Роскомнадзора: штраф был наложен из-за нарушения российского законодательства о защите персональных данных в рамках ч. 8 ст. 13.11 Кодекса об административных правонарушениях — «Нарушение законодательства Российской Федерации в области персональных данных». То есть за невыполнение предусмотренной законодательством РФ обязанности при сборе персональных данных, в том числе посредством интернета, записывать, систематизировать, накапливать и хранить персональные данные россиян с использованием баз, находящихся на территории России.

Баг в PayPal

В конце февраля СМИ обратили внимание, что пользователи со всего мира начали массово жаловаться на несанкционированные платежи через их аккаунты PayPal.

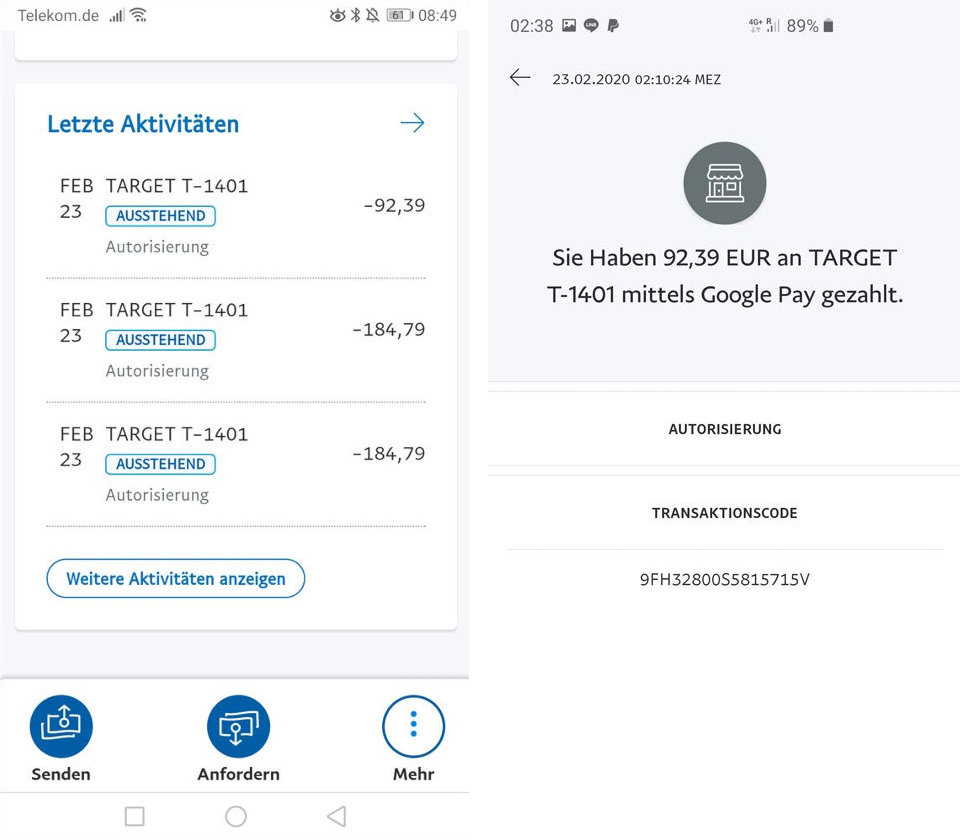

Описанные жертвами инциденты очень похожи: злоумышленники используют Google Pay, чтобы покупать товары, а для оплаты используют связанные аккаунты PayPal. Судя по скриншотам и различным свидетельствам, большинство таких нелегальных транзакций выполняется через американские магазины (чаще всего сети Target).

Большинство пострадавших от этих атак находятся в Германии. Если опираться на открытые источники, можно предположить, что нанесенный пользователям ущерб уже исчисляется десятками тысяч евро: хакеры, как правило, начинают с тестовых платежей в размере от 0,01 до 4 евро, а затем берутся за дело серьезно, и в итоге некоторые транзакции превышают 1000 евро.

Какую именно проблему эксплуатируют злоумышленники — пока неясно. Немецкий ИБ-эксперт Маркус Фенске (Markus Fenske) предполагает в Twitter, что хакеры используют баг, о котором компанию PayPal еще год назад предупреждал исследователь Андреас Майер (Andreas Mayer). Дело в том, что, когда учетную запись PayPal связывают с учетной записью Google Pay, PayPal создает для этого виртуальную карту с собственным номером, сроком действия и кодом CVC. Когда пользователь Google Pay расплачивается бесконтактно, используя счет PayPal, средства снимаются с этой виртуальной карты.

Фенске объясняет, что такие карты не ограничены исключительно PoS-транзакциями и могут использоваться для оплаты в онлайне. Судя по всему, злоумышленники нашли способ получать данные этих виртуальных карт и теперь используют их для несанкционированных транзакций. По мнению эксперта, вероятно, для этого хватило бы обычного перебора и брутфорса. Но есть и другие варианты:

«PayPal разрешает бесконтактные платежи через Google Pay. Если вы их настроили, можно считать данные виртуальной кредитной карты с телефона, если мобильное устройство включено. Без аутентификации. То есть любой человек, находящийся рядом с вашим телефоном, имеет виртуальную кредитную карту, которая снимает деньги с вашего счета PayPal. И нет никаких ограничений по количеству или правомочности платежей», — говорит Фенске.

Представители PayPal пока не дают официальных комментариев и лишь уверяют, что расследование происходящего уже ведется.

Страсти вокруг Windows 7

Представители Фонда свободного программного обеспечения (Free Software Foundation, FSF) сообщили, что их петицию, которая призывала компанию Microsoft сделать Windows 7 свободным ПО и открыть ее исходные коды, поддержало множество людей. Теперь, продолжая свою акцию, FSF направил разработчикам Microsoft чистый жесткий диск и собранные в ходе кампании подписи.

«Microsoft может освободить Windows. У них есть все необходимые юридические права или рычаги, нужные для их получения. Независимо от того, сделают они это или нет, решать только им. В последние недели мы дали им понять, что тысячи людей во всем мире хотят, чтобы Windows была свободной. Теперь мы дадим им средство.

Мы хотим, чтобы они продемонстрировали, как сильно любят ПО с открытым исходным кодом, которое часто упоминают в своей рекламе. Если они действительно любят свободное ПО (и мы готовы поверить им), у них есть возможность показать это миру. Надеемся, что они не просто извлекают выгоду из модели разработки свободного ПО самым поверхностным и эксплуататорским из возможных способов: используя ее в качестве маркетингового инструмента, чтобы заставить нас считать, будто они заботятся о нашей свободе»

— представители FSF

Утечки февраля

Уже давно ни один месяц не обходится без утечек данных. Перечислим наиболее заметные инциденты недавнего времени.

МФО

В начале месяца СМИ сообщили, что в Сети была выставлена на продажу база клиентов микрофинансовых организаций (МФО), содержащая данные 1,2 миллиона человек. В распоряжении журналистов РБК оказался «пробник» этого дампа, содержащий около 800 записей: фамилии, имена, отчества, номера телефонов, адреса электронной почты, даты рождения и паспортные данные.

Хотя продавец базы не раскрывал названий конкретных МФО, большинство пользователей, ответивших на звонки журналистов РБК, сообщили, что обращались за кредитами в компанию «Быстроденьги». Также «пробник» содержал данные клиентов компаний «Займер», «еКапуста», «Лайм» и «Микроклад». Все они пользовались услугами МФО в период с 2017-го по конец 2019 года. Часть телефонных номеров в базе оказались уже неактуальны (не обслуживаются или сменили владельца). Некоторые пользователи сказали, что их данные верны, но они никогда не обращались в МФО.

Представители «Быстроденег» сравнили примерно 100 записей с собственной базой и сообщили, что уровень совпадения по строкам составляет 33%, но не по всем параметрам. «Например, совпадают фамилия, имя, отчество, но номер телефона отличается от указанного в нашей системе», — прокомментировал Антон Грунтов, директор по безопасности группы компаний Eqvanta (в нее входят «Быстроденьги»).

В свою очередь, МОФ «Займер» начала оперативное служебное расследование в связи с возможной утечкой персональных данных клиентов. Предварительные результаты показали, что утечки персональных данных из базы клиентов МФК не происходило, однако, как сообщили журналистам, руководство компании обратилось в правоохранительные органы. В «Микрокладе» заявили, что в пробной части дампа не было данных ее клиентов. Остальные крупные МФО не ответили на запросы РБК.

Собственный источник, близкий к ЦБ, сообщил журналистам, что продаваемая база похожа на объединение данных клиентов МФО из разных источников, а не на утечку из одной конкретной компании.

Грунтов считает, что база данных не может принадлежать МФО или банкам из-за ее непригодности для работы, так как там есть поля, которые содержат только номер телефона и почту. По его мнению, источником этих данных могут быть веб-мастера или лидогенераторы, которые собирают данные клиентов для дальнейшей перепродажи. Представители «Займера» также пришли к выводу, что источником утечки могла быть БД компаний-партнеров, которые собирают в интернете заявки на кредиты и продают их МФО. Кроме того, там предположили, что дамп может представлять собой составную базу данных клиентов нескольких уже не функционирующих МФО.

Сбербанк

Журналисты «Известий» обнаружили в даркнете сразу два дампа с данными пользователей Сбербанка: на 20 тысяч и 100 тысяч строк. Журналисты проверили тестовый фрагмент первой базы (десять записей) и удостоверились в подлинности информации. Анализ показал, что сведения не совпадают с ранее выставленными на продажу, то есть утечка новая.

По словам продавца, он готов выгружать по 10 тысяч новых записей еженедельно и продавать каждую строку по 35 рублей. По его словам, граждане из базы проживают в регионах с часовым поясом +5 UTC, то есть в субъектах Уральского и Приволжского федеральных округов.

Каждая запись в БД содержит название банковского подразделения, полные фамилию, имя, отчество, номер счета, паспортные данные, даты рождения и телефоны пользователей. Судя по сокращенному названию подразделения, клиенты получили карты в Республике Башкортостан. Серия паспорта совпадает с кодовым номером (ОКАТО) региона.

Чтобы убедиться в подлинности данных журналисты проверяли мобильные телефоны через приложение «Сбербанк Онлайн», где при введении номера можно увидеть имя, отчество и первую букву фамилии пользователя. Шесть из десяти записей совпали, еще три оказались не привязаны к приложению, и в одном случае телефон продемонстрировал другое имя. По указанным номерам телефонов удалось дозвониться до четырех человек, все они подтвердили свое имя и дату рождения.

Как сообщили представители Сбербанка, они уже провели проверку и пришли к выводу, что найденные журналистами данные продаются на черном рынке давно и относятся к 2015–2016 годам.

«Ежедневно в Сети появляются десятки сообщений с предложением продать базы данных клиентов различных банков и компаний. Мы проверяем любую подобную информацию, в том числе и ту, о которой идет речь в публикации. Там есть данные, ранее уже предлагавшиеся к продаже на теневом рынке и относящиеся к 2015–2016 годам», — заявили в пресс-службе банка.

Израильские избиратели

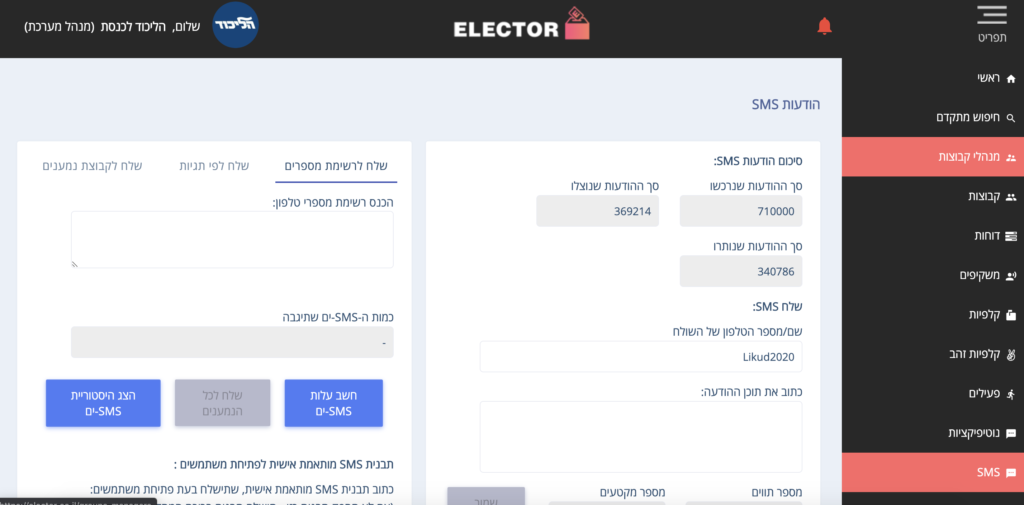

Из-за проблемы, связанной с приложением израильской партии «Ликуд», в которой состоит израильский премьер-министр Биньямин Нетаньяху, могла произойти утечка данных 6,5 миллиона человек.

Проблему заметил разработчик из компании Verizon Media Ран Бар-Зик (Ran Bar-Zik). Пока неясно, успел ли кто-либо обнаружить брешь до Бар-Зика и были ли на самом деле скомпрометированы данные пользователей. Как бы то ни было, местные СМИ, включая Haaretz, Calcalist и Ynet, подтвердили выводы исследователя.

В своем блоге Бар-Зик пишет, что сайт приложения содержал больше информации, чем нужно. Так, в исходном коде обнаружилась ссылка на API-эндпойнт, который должен был использоваться для аутентификации администраторов ресурса. Увы, разработчики сайта оставили эндпойнт открытым, без пароля, то есть воспользоваться их упущением мог любой желающий, без каких-либо ограничений (двухфакторной аутентификации предусмотрено также не было). Отправка запросов к этому API-эндпойнту возвращала данные об администраторах сайта, включая их пароли открытым текстом.

Исследователь воспользовался этими учетными данными и получил доступ к бэкенду сайта. Там Бар-Зик обнаружил базу данных, содержащую личные данные 6 453 254 израильских граждан, имеющих право голоса на предстоящих выборах.

Местная пресса утверждает, что эта БД — копия официальной израильской базы данных зарегистрированных избирателей, которую каждая политическая партия получает перед выборами, чтобы подготовить предстоящие кампании. Так, по данным издания Haaretz, в БД содержатся полные имена, номера телефонов, номера удостоверений личности, домашние адреса, пол, возраст и данные о политических предпочтениях граждан.

В настоящее время сайт приложения Electoral был удален и уже пропал даже из кеша поисковых систем, включая Google и Bing, чтобы предотвратить возможные злоупотребления обнаруженным багом.

Гости отелей MGM

Издание ZDNet совместно со специалистами Under the Breach обнаружили утечку личных данных более 10,6 миллиона человек, которые останавливались в отелях MGM Resorts. Информация была опубликована на неназванном хакерском форуме.

Утечка включает в себя не только информацию об обычных туристах и путешественниках, но также личные и контактные данные знаменитостей, глав крупных компаний, журналистов, правительственных чиновников и сотрудников ряда крупнейших технологических компаний мира.

По данным экспертов, в целом дамп MGM содержит личные данные 10 683 188 бывших гостей отелей. В том числе и такие личные данные, как полные имена, домашние адреса, номера телефонов, email-адреса и даты рождения.

Чтобы проверить подлинность дампа, журналисты связались с экс-постояльцами и выяснили, что те действительно останавливались в отелях MGM, сверили даты их визитов и личные данные. Совпадение подтвердили международные путешественники, журналисты, посещавшие технические конференции, руководители компаний, приезжавшие на деловые встречи, и даже правительственные чиновники.

Проверив данные, исследователи обратились за комментарием к MGM Resorts. Команда MGM Resorts смогла оперативно проверить информацию об утечке и проследить ее до прошлогоднего инцидента с безопасностью. Так, представители сети отелей сообщили, что еще летом 2019 года был выявлен несанкционированный доступ к облачному серверу, который содержал часть данных о посетителях отелей. В компании подчеркнули, что никаких финансовых и учетных данных среди этой информации не было.

Сеть отелей заявляет, что еще в прошлом году уведомила всех пострадавших в соответствии с действующим законодательством штата, а также привлекла к расследованию случившегося две независимые криминалистические компании, специализирующиеся на киберинцидентах.

Также в MGM Resorts подчеркивают, что дамп содержит довольно старые данные. Журналисты сообщают, что это правда: никто из гостей, с которыми связывалось издание, не останавливался в отелях MGM после 2017 года, а некоторые из телефонных номеров уже были отключены.

Любимые бренды фишеров

Эксперты израильской компании Check Point опубликовали отчет о брендах, которые наиболее часто используют злоумышленники в фишинговых кампаниях.

В течение четвертого квартала 2019 года исследователи внимательно наблюдали за различиями в распространении фишинговых страниц. К примеру, через мобильные устройства в основном распространялись фишинговые страницы социальных сетей и банков, а через электронную почту, как правило, фишинговые письма, приуроченные к сезону распродаж.

Наиболее популярными среди злоумышленников брендами оказались Facebook (18% от общего количества фишинговых атак), Yahoo (10%), Netflix (5%), PayPal (5%), Microsoft (3%), Spotify (3%), Apple (2%), Google (2%), Chase (2%) и Ray-Ban (2%).

На фишинговые email пришлось 27% от всех атак, и чаще всего злоумышленники имитировали в них компании Yahoo!, Ray-Ban Sunglasses, Microsoft, Dropbox.

Самым популярным способом фишинга остаются сайты (48% от всех атак). Такие вредоносные ресурсы чаще всего подделываются под Spotify, Microsoft, PayPal и Facebook.

Через мобильные устройства происходит 25% фишинговых атак, и в таких случаях хакеры обычно притворяются Chase Mobile Banking, Facebook, Apple и PayPal.

Emotet и Wi-Fi

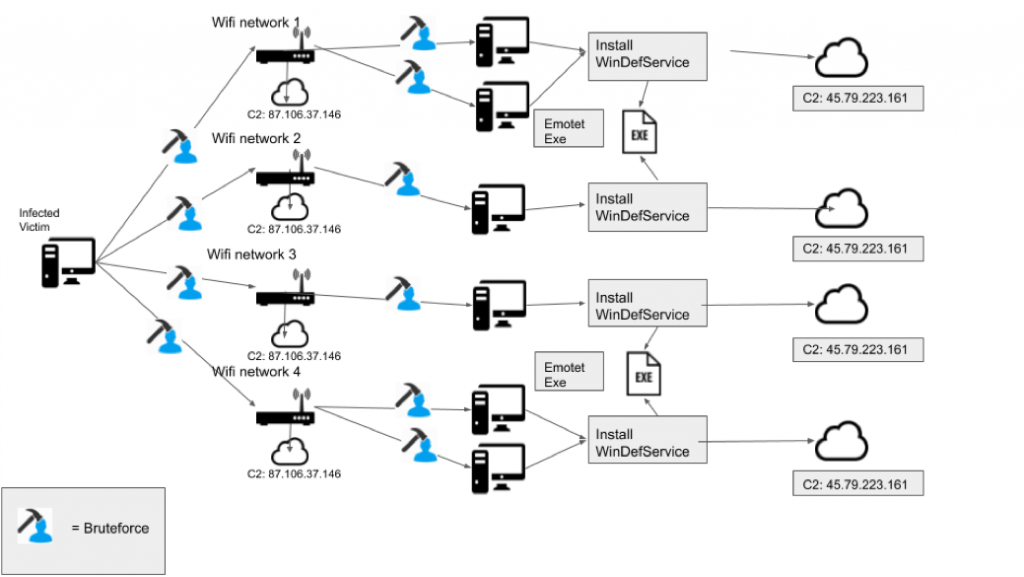

Аналитики компании Binary Defense заметили, что новая версия трояна Emotet ведет себя как Wi-Fi-червь, то есть пытается распространяться и заражать новых жертв через доступные поблизости сети Wi-Fi.

INFO

Emotet — один из наиболее активных в настоящее время троянов, который распространяется с почтовым спамом, через вредоносные документы Word. Такие письма могут маскироваться под инвойсы, накладные, предупреждения о безопасности аккаунта, приглашения на вечеринку и даже под информацию о распространении коронавируса.

Проникнув в систему жертвы, Emotet использует зараженную машину для дальнейшей рассылки спама, а также устанавливает на устройство дополнительную малварь. Зачастую это банкер Trickbot (который ворует учетные данные, cookie, историю браузера, ключи SSH и так далее), а также шифровальщик Ryuk.

Исследователи рассказывают, что для обнаружения ближайших Wi-Fi-сетей малварь задействует wlanAPI.dll на уже зараженной машине. Обнаружив доступную сеть, Emotet пытается брутфорсом подобрать учетные данные, чтобы проникнуть в нее. В случае успеха малварь ищет в новой сети любые Windows-машины, которые тоже можно заразить.

Все аккаунты на таких потенциально доступных устройствах сканируются, и вредонос пытается при помощи брутфорса проникнуть в учетные записи администратора и других пользователей. Если взлом удался, Emotet доставляет на машину полезную нагрузку в виде файла service.exe и создает службу Windows Defender System Service, чтобы надежно закрепиться в системе.

Для заражения других устройств через Wi-Fi троян, в числе прочего, использует бинарник worm.exe, изученный образец которого был датирован апрелем 2018 года. Он содержал жестко закодированный IP-адрес управляющего сервера, ранее уже замеченного в связи с Emotet. Эксперты пишут, что это позволяет предположить, что распространение через Wi-Fi использовалось малварью и оставалось незамеченным на протяжении почти двух лет.

Исследователи полагают, что отчасти это может быть связано с тем, как редко используется этот бинарник. Так, впервые он был обнаружен специалистами 23 января 2020 года, хотя Binary Defense пристально наблюдала за действиями Emotet с августа 2019 года, когда малварь вернулась к активной деятельности после перерыва. Вероятно, компонент червя вообще не применяется, если малварь понимает, что имеет дело с виртуальной машиной или работает в песочнице.

Еще один исполняемый файл, который троян использует для распространения через Wi-Fi, — это service.exe. Он тоже имеет любопытную особенность: хотя он использует порт 443 Transport Layer Security (TLS) для связи с управляющим сервером, по сути, подключение идет по незашифрованному HTTP.

Аналитики Binary Defense рекомендуют использовать надежные пароли для защиты беспроводных сетей, чтобы подобная Emotet малварь не могла с легкостью проникнуть в сеть.

5,7 миллиарда рублей

Первый заместитель директора департамента ИБ Банка России Артём Сычёв представил отчет об операциях за 2019 год, совершенных без согласия клиентов. Согласно документу, за год преступники похитили у клиентов кредитных организаций 5,7 миллиарда рублей и выполнили 572 000 операций.

В 70% случаев причиной краж стала социальная инженерия, то есть мошенники вынуждали пользователей сообщить данные платежной карты, персональную информацию, коды подтверждения и так далее. Средняя стоимость хищения составила 10 000 рублей.

По словам Сычёва, в 2019 году банки вернули пострадавшим 0,9 миллиарда рублей.

Большая зачистка

По итогам двухмесячного расследования, проведенного специалистами Cisco Duo Security, из Chrome Web Store были удалены более 500 вредоносных расширений, которые внедряли рекламу в браузеры ничего не подозревающих пользователей.

Вредоносный код расширений активировался лишь при определенных условиях и перенаправлял пользователей на конкретные сайты. В некоторых случаях это могла быть партнерская ссылка на легитимный ресурс (такой как Macy’s, Dell или Best Buy), но в других ссылка могла оказаться вредоносной, например вела на фишинговую страницу или сайт, где предлагалось загрузить малварь.

Эти расширения были частью более крупной кампании, активной на протяжении более двух лет. Предполагается, что хак-группа, стоящая за этой операцией, и вовсе может быть активна с начала 2010-х годов.

Вредоносные расширения были замечены в ходе рутинного поиска угроз: специалисты Cisco Duo Security обратили внимание на вредоносные сайты, имеющие общий шаблон URL. Используя сервис для анализа расширений CRXcavator, эксперты выявили начальный кластер рекламных расширений, которые были объединены почти идентичной кодовой базой и использовали безликие названия, не говорящие практически ничего об их предназначении.

Заметив эти шаблоны, специалисты поняли, что имеют дело с масштабной вредоносной кампанией. Так, по данным Cisco Duo Security, общее количество установок первого набора этих расширений составило более 1,7 миллиона. Теперь, когда собственное расследование провела и сама компания Google, обнаружилось, что этому шаблону соответствуют в общей сложности более 500 расширений.

Неясно, сколько пользователей установили эти вредоносные расширения, но, скорее всего, речь идет о нескольких миллионах пострадавших. Забанив расширения в официальном Chrome Web Store, инженеры Google также деактивировали их в браузерах пользователей, пометив как «вредоносные», чтобы пользователи удалили их и не активировали повторно.

Кроме того, в этом месяце компания Google рассказала, как намерена бороться со злоупотреблениями со стороны разработчиков, которые нарушают правила магазина приложений и показывают рекламу вне своих продуктов. Речь идет о рекламных объявлениях, которые исходят от одного приложения, но отображаются поверх других приложений или на домашнем экране устройства, из-за чего пользователю совершенно неясно, откуда эта реклама вообще появилась.

Для начала инженеры Google уже удалили из Google Play Store 600 приложений, нарушавших правила размещения рекламы, а также забанили их разработчиков, причем не только в самом магазине приложений, но и на рекламных платформах Google AdMob и Google Ad Manager. Второе ограничение, по сути, запрещает разработчикам монетизировать свои приложения даже вне Play Store. По информации издания BuzzFeed, в числе забаненных оказалась компания Cheetah Mobile, один из крупнейших разработчиков приложений для Android в мире.

Эксперты Google пишут, что на такие меры они пошли, когда узнали о ряде новых методик, которые девелоперы применяют в последнее время для показа объявлений вне своих приложений. Для выявления подобных злоупотреблений был разработан «инновационный подход, основанный на машинном обучении».

Также Google заявила, что планирует продолжать банить нарушителей и далее. Для этого был разработан трехэтапный план действий, который в целом должен сделать экосистему Play Store и Android более здоровой. В частности, компания собирается бороться с рекламой за пределами приложений (в том числе внося изменения в работу самой ОС Android, чтобы сделать такие злоупотребления невозможными), а также намерена опубликовать улучшенные инструменты для разработчика, с которыми будет проще соответствовать стандартам рекламной индустрии.

Преступность и прогресс

В своем Twitter Джон Макафи выдвинул интересную теорию: если преступники повсеместно используют анонимные криптовалюты (Monero, Zcash, Dash и другие) — это знаковое событие и, следовательно, вскоре весь мир ожидает широкое принятие таких токенов.

«Преступники используют анонимные криптовалюты. Прекрасно! Они всегда первыми используют любые ценные технологии. В 1930-х это были более быстрые автомобили для бегства [с мест преступления]. Затем телефоны для координации преступлений. Власти всегда позади. Теперь они [преступники] доказали силу приватности. Слава Богу!»

— Джон Макафи

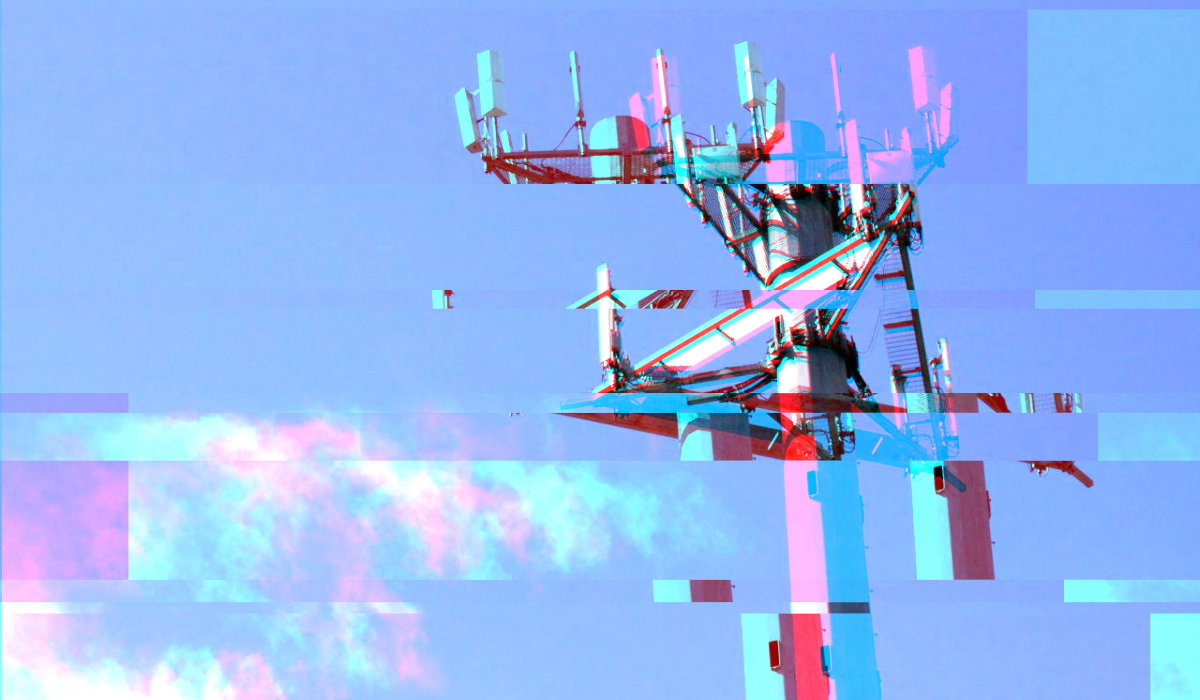

И снова LTE

Эксперты из Рурского университета сообщили о проблеме IMP4GT (IMPersonation Attacks in 4G NeTworks), которой подвержены практически все современные устройства с поддержкой LTE, то есть смартфоны, планшеты, IoT-девайсы. Баг позволяет имитировать в сети оператора другого пользователя, а значит, злоумышленник сможет оформлять платные подписки за счет других людей или публиковать что-либо (к примеру, секретные документы) под чужой личиной.

Ключевым элементом атак IMP4GT является software-defined radio (то есть для атаки злоумышленник должен находиться неподалеку от своей жертвы). Такое устройство способно перехватить сигналы между мобильным устройством и базовой станцией и, используя их, обмануть смартфон, выдав себя за базовую станцию, или, напротив, обмануть сеть, прикинувшись смартфоном. Как только канал связи скомпрометирован, начинается манипулирование пакетами данных, которые циркулируют между устройством и базовой станцией.

«Проблема в отсутствии защиты целостности: пакеты данных между мобильным телефоном и базовой станцией передаются в зашифрованном виде, что защищает данные от прослушивания. Однако есть возможность изменить эти пакеты данных. Мы не знаем, что находится в пакете данных, но можем спровоцировать возникновение ошибок, изменяя биты с 0 на 1 или с 1 на 0», — рассказывают эксперты.

В итоге такие баги могут заставить мобильное устройство и базовую станцию расшифровать или зашифровать сообщения, преобразовать информацию в простой текст или дать злоумышленнику возможность отправлять команды без авторизации.

Такие команды могут быть использованы для покупки платных подписок или бронирования услуг (когда счет оплачивает кто-то другой), но могут иметь и более серьезные последствия. Например, атакующий может посещать сайты под видом другого человека и передавать информацию от чужого имени.

Авторы исследования подчеркивают, что атаки IMP4GT опасны и для некоторых 5G-сетей. Уязвимость можно устранить в сетях 5G, внедрив обязательную защиту целостности на уровне пользователя, но это потребует немалых затрат со стороны операторов связи (дополнительная защита будет генерировать большую передачу данных, а базовым станциям необходимы изменения), а также замены существующих смартфонов.

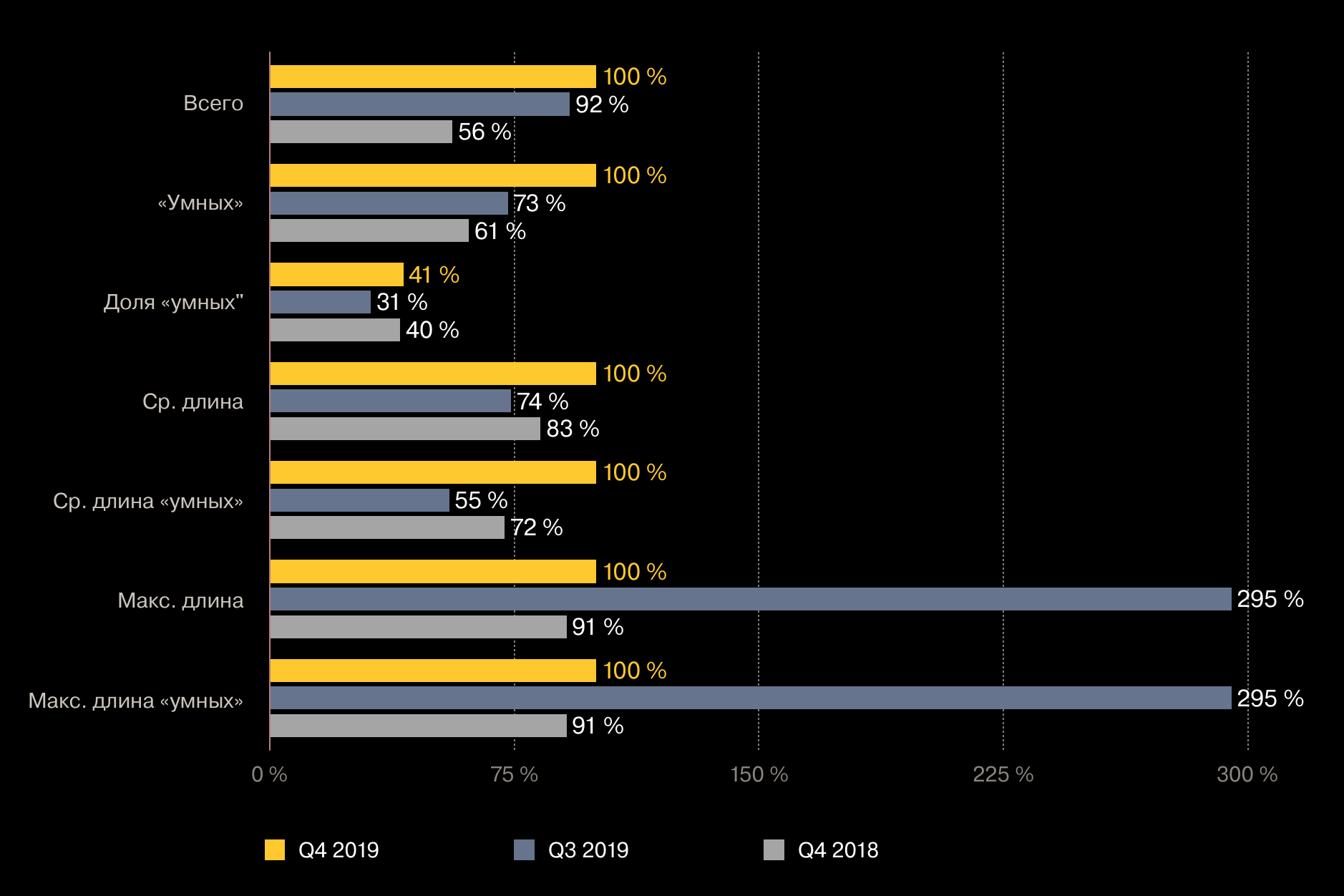

Вдвое больше DDoS-атак

По данным «Лаборатории Касперского», количество DDoS-атак в четвертом квартале 2018 года составило 56% от числа атак, заблокированных в течение последних трех месяцев 2019 года. То есть количество DDoS-атак выросло почти вдвое.

Хотя количество DDoS-атак значительно увеличилось по сравнению с аналогичным периодом в 2018 году, рост относительно третьего квартала 2019 года незначителен: атаки в третьем квартале составили 92% от их числа в четвертом квартале.

Заметно увеличилось число так называемых умных DDoS-атак (атаки в третьем квартале составили 73% от их числа в четвертом квартале). По словам аналитиков, подобный рост вполне предсказуем, поскольку ноябрь и декабрь традиционно время для большого количества онлайн-продаж и расцвета розничной торговли.

При этом количество сверхдлинных атак (свыше 400 часов) превысило показатели, которые эксперты успели зарегистрировать за всю историю наблюдений.

Три самые долгие атаки продолжались больше 20 суток (494, 492 и 486 часов), что почти вдвое дольше лидера прошлого квартала.

Первое место по количеству атак вновь занял Китай, хотя его доля слегка понизилась (58,46% по сравнению с 62,97% в третьем квартале).

Top-3 стран по числу мишеней традиционно совпадает с лидерами по числу атак: это Китай (53,07%), США (22,01%) и Япония (6,14%).

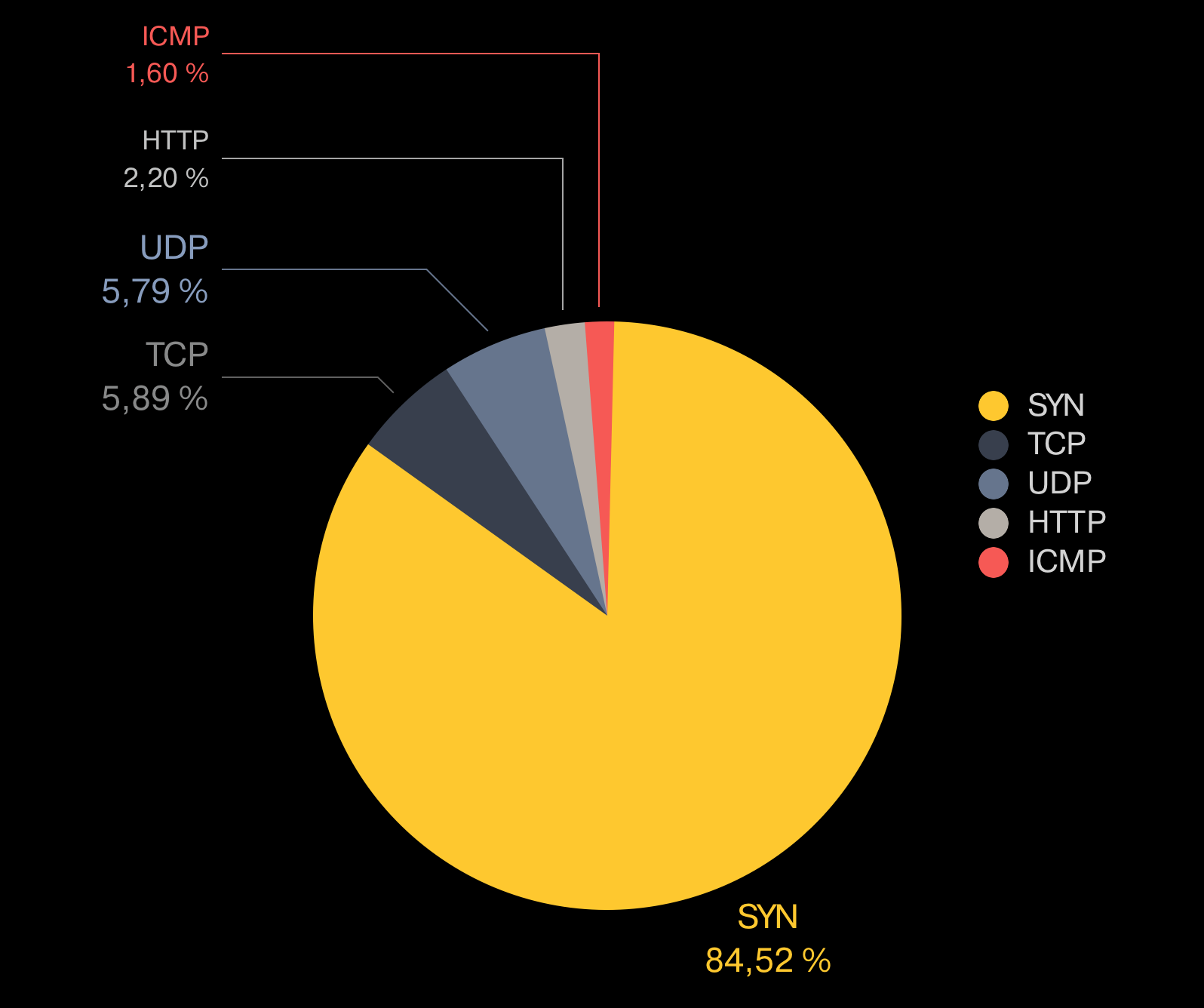

Среди типов атак по-прежнему лидирует SYN-флуд (84,6%), доля атак через TCP продолжила расти и превысила долю UDP-флуда, а ICMP-флуд показал значительный рост.

Взлом Equifax

Министерство юстиции США провело пресс-конференцию, на которой были заочно предъявлены обвинения четырем гражданам Китая. Сообщается, что Ву Чжиюн, Ван Цянь, Сюй Ке и Лю Лэй имели прямое отношение к нашумевшей атаке на бюро кредитных историй Equifax, произошедшей летом 2017 года.

О масштабной утечке данных, которую допустило одно из крупнейших в мире бюро кредитных историй Equifax, стало известно в 2017 году. Тогда представители североамериканского подразделения Equifax сообщили, что злоумышленники завладели личной информацией примерно 145 миллионов человек (всего в США проживает 324 миллиона человек), включая их номера социального страхования и водительских удостоверений, полные имена и адреса. Также пострадали 15,2 миллиона жителей Великобритании и около 8000 канадских пользователей.

Позже выяснилось, что масштабы инцидента были даже серьезнее, чем предполагалось изначально. Так, компрометации подверглись не только перечисленные данные, но и индивидуальные номера налогоплательщиков (в США ими пользуются те, кто не имеет номера социального страхования), email-адреса пользователей, детальные данные о водительских удостоверениях (в частности, даты и места выдачи документов) и даже информация о банковских картах.

Злоумышленники скомпрометировали компанию через уязвимость в Apache Struts. Взломщики использовали уязвимость CVE-2017-9805, которая была устранена еще в начале марта 2017 года. Так как взлом Equifax произошел уже после выхода патча, у компании было время на установку обновления, однако по какой-то причине этим никто не озаботился.

В рамках пресс-конференции генеральный прокурор США Уильям Барр заявил, что эти хакеры, предположительно, военные, члены Народно-освободительной армии Китая, а также работают в так называемом «НИИ 54» (54th Research Institute), который часто упоминается в связи с хакерскими атаками. По словам Барра, обвиняемые похитили не только данные о 145 миллионах граждан США, но и закрытую информацию, принадлежавшую самому бюро кредитных историй Equifax.

«Ответчики провели несколько недель, выполняя различные запросы с целью определения структуры базы данных, а также поиска конфиденциальной и личной информации в системе Equifax.

Получив доступ к интересующим файлам, преступная группа хранила украденную информацию во временных файлах, сжимая и разделяя их, чтобы в итоге отправить эти данные из сети Equifax на компьютеры за пределами Соединенных Штатов. Злоумышленники сделали порядка 9000 запросов в системе Equifax, извлекая имена, даты рождения и номера социального страхования американских граждан.

Обвиняемые предприняли меры, чтобы избежать обнаружения во время атаки. Так, они направляли трафик примерно на 34 сервера, расположенных почти в 20 странах мира, чтобы скрыть свое реальное местоположение; использовали зашифрованные каналы связи в сети Equifax, чтобы смешаться с обычной сетевой активностью; ежедневно удаляли сжатые файлы и стирали файлы журналов, стремясь уничтожить все записи о своей активности», — рассказывают в Минюсте.

В свою очередь, ФБР отмечает, что это крайне сложное дело, поскольку в распоряжении следователей исходно было очень мало информации: расследование взлома Equifax фактически началось лишь с 40 IP-адресов, которые использовались во время атаки.

1 900 000 000 вредоносных приложений

Разработчики Google поделились статистикой: в 2019 году пользователи Android пытались установить 1,9 миллиарда вредоносных приложений из-за пределов официального магазина Google Play Store (например, из сторонних каталогов приложений и с различных сайтов).

В 2017 и 2018 годах этот показатель находился на отметке 1,6 миллиарда.

В Google объясняют, что данный показатель растет по двум основным причинам. Во-первых, Play Protect с каждым годом все лучше обнаруживает и блокирует малварь. Во-вторых, все больше пользователей Android устанавливают приложения из-за пределов Play Store, то есть используют сторонние сайты и магазины приложений. Как правило, из-за того что официальные магазины приложений им попросту недоступны.

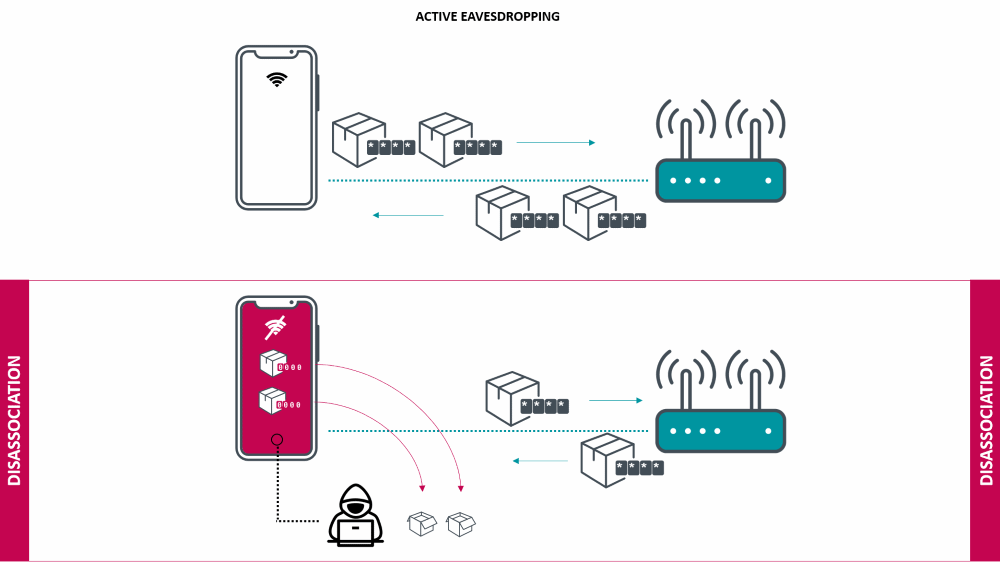

Kr00k

Специалисты компании ESET рассказали о новой уязвимости Kr00k (CVE-2019-15126), которая может использоваться для перехвата и дешифровки трафика Wi-Fi (WPA2).

По данным аналитиков, данной проблеме подвержены любые устройства, использующие решения компаний Cypress Semiconductor и Broadcom, от ноутбуков и смартфонов, до роутеров и IoT-девайсов. Специалисты протестировали и подтвердили проблему для iPhone, iPad, Mac, Amazon Echo и Kindle, Google Nexus, Samsung Galaxy, Xiaomi Redmi, Raspberry Pi 3, а также Wi-Fi-роутеров Asus и Huawei. В общей сложности проблема угрожает примерно миллиарду разных гаджетов.

Суть проблемы Kr00k сводится к шифрованию, которое используется для защиты пакетов данных, передаваемых посредством Wi-Fi. Как правило, такие пакеты шифруются уникальным ключом, который зависит от пароля Wi-Fi, заданного пользователем. Но для чипов Broadcom и Cypress этот ключ обнуляется, если инициировать процесс диссоциации (disassociation), то есть временного отключения, которое обычно происходит из-за плохого сигнала. Wi-Fi-устройства выполняют диссоциацию много раз за день, а затем автоматически переподключаются к ранее использованной сети.

По словам экспертов ESET, атакующие могут спровоцировать переход устройства в длительное состояние диссоциации и получить предназначенные ему Wi-Fi-пакеты. Затем, эксплуатируя баг Kr00k, дешифровать трафик Wi-Fi с использованием «нулевого» ключа.

Проблема Kr00k влияет только на Wi-Fi-соединения, использующие WPA2-Personal и WPA2-Enterprise WiFi, с шифрованием AES-CCMP. То есть включение протокола WPA3 на уязвимом устройстве должно защитить от описанных специалистами атак. Кроме того, уязвимость вряд ли пригодится операторам ботнетов для автоматизированных атак, так как требует, чтобы атакующий находился неподалеку от жертвы (в радиусе действия сети Wi-Fi).

Исследователи уведомили производителей об уязвимости еще два месяца тому назад, так что к настоящему моменту многие устройства уже должны были получить патчи.

Эксперты отмечают, что проблема Kr00k во многом похожа на нашумевшую уязвимость KRACK, обнаруженную в 2017 году и заставившую производителей поторопиться с переходом на WPA3, а также на проблему DragonBlood, которая уже представляла угрозу и для WPA3. Вместе с этим подчеркивается, что Kr00k во многом отличается от своих «прародителей» и исправить последствия в данном случае будет проще.

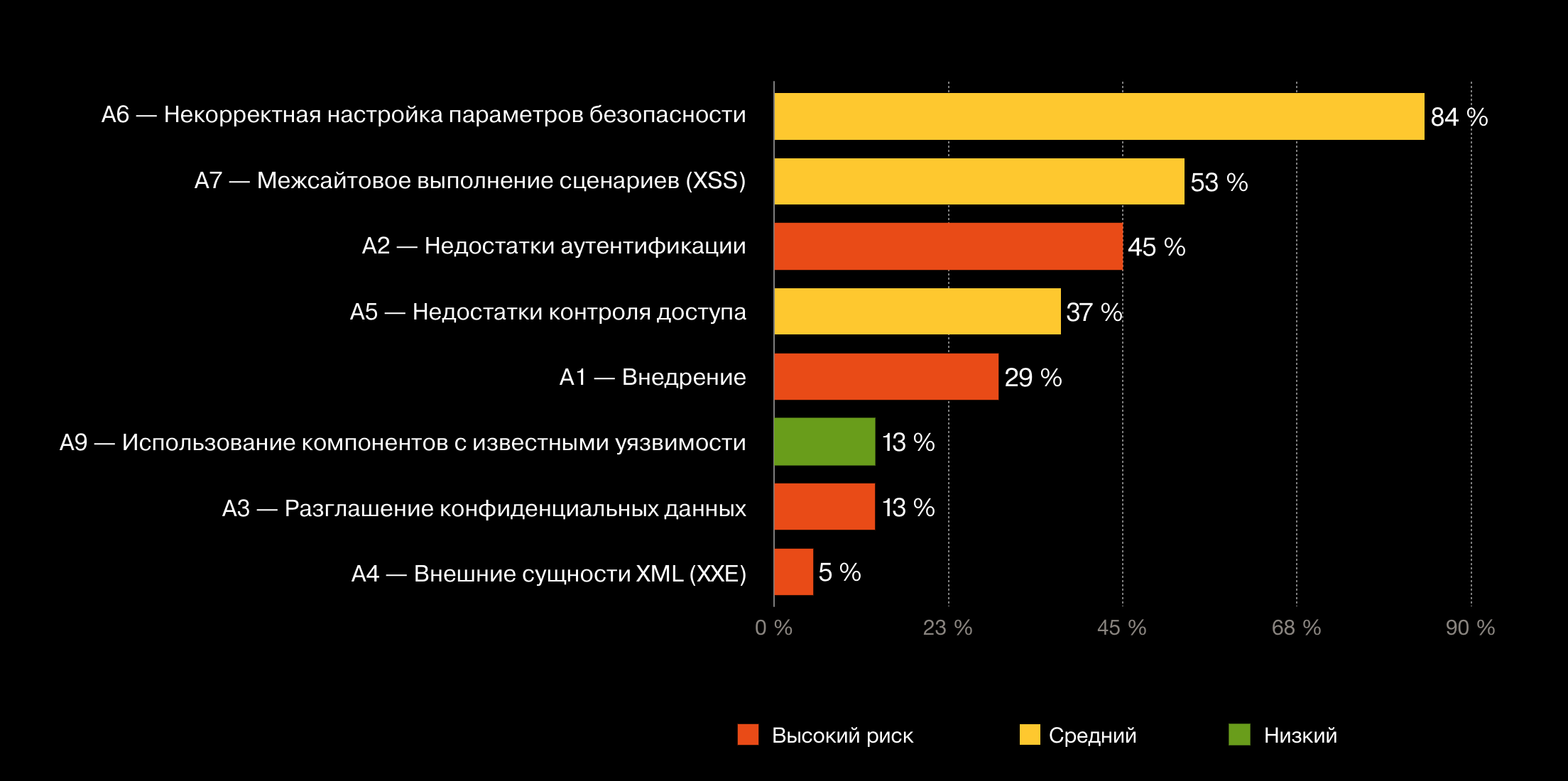

Уязвимости в веб-приложениях

- Эксперты компании Positive Technologies проанализировали защищенность веб-приложений и выяснили, что в девяти случаях из десяти злоумышленники могут атаковать посетителей сайта. Хотя число уязвимостей, которое в среднем приходится на одно приложение, снизилось по сравнению с прошлым годом почти в полтора раза, общий уровень защищенности веб-приложений по-прежнему оценивается как низкий.

6% приложений содержат уязвимости, позволяющие получить полный контроль над системой, а в 8% случаев — атаковать внутреннюю сеть компании.

В 2019 году существенно (на 17 процентных пунктов по сравнению с 2018 годом) снизилась доля веб-приложений, содержащих уязвимости высокого уровня риска.

82% всех выявленных уязвимостей оказались обусловлены ошибками в коде. По словам экспертов, даже в случае продуктивных систем в каждой второй они находили уязвимости высокого уровня риска.

В 45% исследованных веб-приложений эксперты обнаружили недостатки аутентификации (Broken Authentication); многие уязвимости из этой категории критически опасны.

90% веб-приложений подвержены угрозе атак на клиентов. Как и в предыдущие годы, существенную роль в этом играет XSS.

Примерами атак на пользователей могут быть заражение компьютеров вредоносным ПО (доля этого метода атак на частных лиц в третьем квартале года увеличилась до 62% против 50% во втором квартале); фишинговые атаки для получения учетных или других важных данных, а также выполнение действий от имени пользователя с помощью обманной техники кликджекинга, в частности для накрутки лайков и просмотров.

Samsung портит Android

Специалист Google Project Zero Янн Хорн (Jann Horn) изучил ядро Android, поставляемое компанией Samsung с телефонами Galaxy A50, и заявил, что механизмы безопасности, добавленные инженерами Samsung в ядро, не только не обеспечивают полноценной защиты, но и создают дополнительные векторы для атак.

Хорн отмечает, что не проверял ядро в других устройствах Samsung, но считает, что специфичные для этого производителя модификации могут в целом создавать уязвимости и затруднять противодействие атакам. Хуже того, подобная практика широко распространена среди производителей смартфонов в целом: они нередко добавляют нечто спорное в код ядра Linux, причем upstream-разработчики эти изменения не рассматривают и не могут проконтролировать.

В частности, ядро Samsung включает в себя функцию, которая защищает пользовательские данные от чтения или изменения злоумышленниками. Но Хорн обнаружил, что эта функция не только не справляется со своей задачей, но и имеет уязвимости, которые можно использовать для выполнения произвольного кода. Проблема затрагивала дополнительную подсистему безопасности Samsung, которая называется PROCA (или Process Authenticator).

PoC-эксплоит исследователя демонстрирует, что злоумышленник может получить доступ к БД учетных записей, содержащей конфиденциальные токены аутентификации.

Эксплуатация этой проблемы также сопряжена со старой уязвимостью — багом раскрытия данных в ядре Linux, который имеет идентификатор CVE-2018-17972. Эта проблема давно была исправлена в ядре Linux и ядре Android, но, как оказалось, не в ядре Android, которое компания Samsung использует для своих телефонов.

«Защитные механизмы Samsung не обеспечивают полноценной защиты от злоумышленников, пытающихся взломать ваш телефон, они лишь блокируют простейшие root-инструменты, не кастомизированные для устройств Samsung. Я считаю, что такие модификации не стоят затрат, так как они затрудняют переход на новое ядро (что должно происходить чаще, чем сейчас) и добавляют дополнительное пространство для атаки», — пишет Хорн.

Он отмечает, что механизм PROCA предназначен для ограничения атакующего, который, по сути, уже получил права на чтение и запись в ядре. И, по мнению Хорна, Samsung могла бы создать более эффективную защиту, направив свои ресурсы на то, чтобы злоумышленник вообще не получил такого доступа.

Разработчики Samsung уже исправили эти и другие уязвимости (включая CVE-2018-17972) в рамках февральского вторника обновлений.

Топ-10 уязвимостей

Специалисты компании Recorded Future изучили работу популярных наборов эксплоитов, а также наиболее заметные атаки 2019 года. На основании этих данных эксперты составили список наиболее популярных и эксплуатируемых уязвимостей года.

В целом получилось, что топ состоит из весьма старых багов. Так, 6 из 10 вошедших в список проблем были весьма популярны у преступников и в 2018 году — все они затрагивают продукты Microsoft: Internet Explorer и Microsoft Office. Не менее прочно держатся в топе и продукты компании Adobe, включая Flash Player.

Итоговый список выглядит следующим образом:

- CVE-2018-15982 (Adobe Flash Player);

- CVE-2018-8174 (Microsoft Internet Explorer);

- CVE-2017-11882 (Microsoft Office);

- CVE-2018-4878 (Adobe Flash Player);

- CVE-2019-0752 (Microsoft Internet Explorer);

- CVE-2017-0199 (Microsoft Office);

- CVE-2015-2419 (Microsoft Internet Explorer);

- CVE-2018-20250 (WinRAR);

- CVE-2017-8750 (Microsoft Internet Explorer);

- CVE-2012-0158 (Microsoft Office).

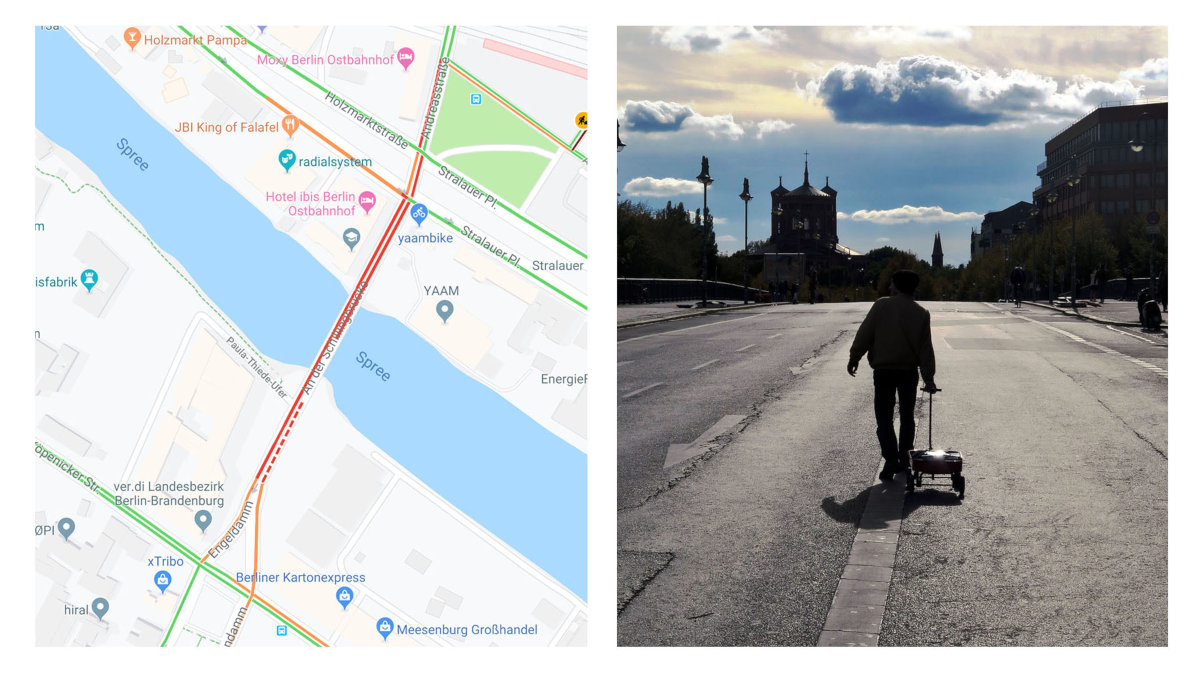

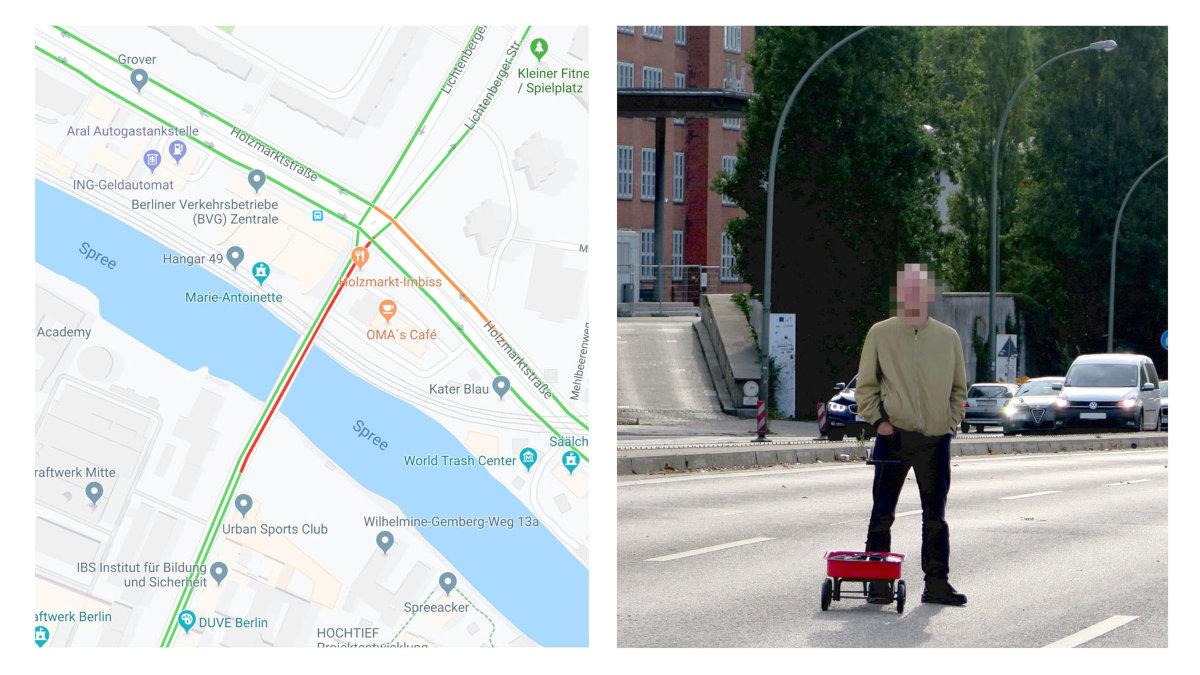

99 смартфонов

Немецкий художник Саймон Векерт (Simon Weckert) устроил интересный перформанс на улицах Берлина. Он неспешно прогулялся по городу, везя за собой маленькую красную тележку, в которой лежали 99 бюджетных подержанных смартфонов с открытым приложением Google Maps.

В результате на Google Maps по маршруту Векерта образовалась существующая только в виртуальности пробка. Красная линия на картах показывала, что поток машин в этом месте якобы едва движется (скорость движения составляла 2–4 мили в час).

«Перевозя смартфоны по улице, я могу генерировать виртуальный трафик, из-за чего автомобили будут направляться по другому маршруту. Очень иронично, но это может вызвать настоящую пробку в другом месте города», — рассказывает художник.

Для проведения своей акции Векерт арендовал 99 бюджетных Android-смартфонов и приобрел для них 99 SIM-карт. Для создания несуществующего затора он просто гулял туда-сюда по улицам, проводя по часу-два на каждой намеченной точке маршрута. При этом, по его собственным наблюдениям, для появления затора на картах хватало минимального промежутка времени.

Нужно отметить, что Векерт не первым додумался до такого саботажа. К примеру, еще в 2016 году издание The Washington Post рассказывало, как житель штата Мэриленд пытался облегчить движение по своей улице в час пик, оставляя в приложении Waze фальшивые сообщения о ДТП и установленных радарах для контроля скорости. Это сходило ему с рук на протяжении нескольких недель, пока в итоге он не получил бан.

Другие интересные события месяца

Эксперты обманули автопилот Tesla при помощи проектора за 300 долларов

Исследователи показали извлечение данных с изолированного ПК через изменение яркости экрана

Вымогатель RobbinHood устанавливает на компьютеры жертв уязвимые драйверы Gigabyte

Арестован оператор миксер-сервиса Helix, через который было отмыто более 300 миллионов долларов

ФАС доработала правила предустановки отечественного ПО на смартфоны и прочие гаджеты

Уязвимости SweynTooth угрожают множеству продуктов с поддержкой BLE

Сеть криптовалюты IOTA временно не работает после атаки на официальный кошелек проекта

Релиз Chrome 80 помешал работе малвари AZORult и маркетплейса Genesis