Содержание статьи

Telegram разблокировали

18 июня 2020 года Роскомнадзор неожиданно сообщил, что ведомство положительно оценивает ранее выказанную Павлом Дуровым готовность противодействовать терроризму и экстремизму в Telegram. В итоге ограничения доступа к мессенджеру, действовавшие с весны 2018 года, были сняты по согласованию с Генеральной прокуратурой РФ, а реестр запрещенных сайтов за один день «похудел» до 30 тысяч IP-адресов (с 676 тысяч адресов).

Замглавы Минкомсвязи РФ Алексей Волин заявил, что данное решение было принято Роскомнадзором и прокуратурой, поскольку в настоящее время нет технической возможности блокировать Telegram, а также в связи с тем, что представители мессенджера «начали активно сотрудничать по борьбе с терроризмом и наркоманией в своей среде».

Напомню, что недавно на рассмотрение в Госдуму был внесен законопроект о разблокировке Telegram. Его в конце апреля 2020 года подготовили депутаты Госдумы от «Справедливой России» Федот Тумусов и Дмитрий Ионин. По их мнению, безуспешные попытки блокировать мессенджер лишь «наносили урон престижу государственной власти».

В целом эта идея возникла из-за того, что в настоящее время Telegram, по сути, оказался «официальным сервисом» госорганов, через который они распространяют информацию о коронавирусе (речь идет об официальном канале оперштаба Москвы и официальном канале Стопкоронавирус.рф).

В ответ на эту инициативу Павел Дуров писал, что «при полном сохранении тайны переписки в рамках политики конфиденциальности Telegram были разработаны механизмы, которые позволяют предотвращать террористические акты по всему миру». Также он подчеркивал, что борьба с терроризмом и право на тайну личной переписки вовсе не исключают друг друга. И именно на этот пост в итоге сослались представители Роскомнадзора при разблокировке.

Павел Дуров сначала прокомментировал разблокировку мессенджера в своем русскоязычном Telegram-канале, где поблагодарил всех пользователей за поддержку и пообещал, что право на конфиденциальность и тайну личной переписки останется фундаментальным принципом Telegram во всех странах. Также Дуров заверил, что теперь должны вырасти стабильность и скорость работы Telegram, а также выразил надежду, что разблокировка станет хорошим сигналом для IT-предпринимателей и инвесторов.

Затем комментарий появился и в англоязычном Telegram-канале Дурова, он тоже посвящен снятию блокировки с мессенджера, но существенно отличается от русскоязычного. В нем Павел Дуров пишет:

«В апреле 2018 года российский регулятор Роскомнадзор заблокировал Telegram на территории страны. Мы знали, что это произойдет, и к началу блокировок уже обновили приложения Telegram, добавив поддержку ротационных прокси-серверов, способов сокрытия трафика и других инструментов борьбы с цензурой. К нам присоединились тысячи российских инженеров, которые создали собственные прокси для пользователей Telegram, сформировав децентрализованное движение под названием „Цифровое сопротивление“.

Первая неделя бана была непростой, и у многих наших пользователей в России возникали проблемы с соединением. Пытаясь не допустить пользователей в Telegram, Роскомнадзор заблокировал миллионы IP-адресов. Однако благодаря „Цифровому сопротивлению“ после мая 2018 года Telegram стал широкодоступен в России.

В результате число пользователей Telegram в России не уменьшилось, фактически оно удвоилось с 2018 года. В мае 2020 года из 400 миллионов ежемесячно активных пользователей Telegram не менее 30 миллионов были из России. Это значит, что наш рост в России соответствует росту в других странах. Проще говоря, бан не сработал.

На прошлой неделе Роскомнадзор, у которого два месяца назад появился новый глава, решил соответствовать действительности, объявив, что Telegram в России более не блокируется. В своем заявлении они сослались на мое сообщение от 4 июня, где я объяснил, почему запрет не имеет особого смысла.

Эти перемены следует поприветствовать, и я надеюсь, они продолжатся. Если же нет, то мы надеемся, что мало кто из пользователей заметит разницу.

В течение последних двух лет нам приходилось регулярно обновлять нашу „разблокирующую“ технологию, чтобы опережать цензоров. Я горжусь тем, чего мы достигли, — она [технология] уникальна среди приложений социальных медиа.

Мы не хотим, чтобы эта технология заржавела и устарела. Поэтому мы решили направить наши противоцензурные ресурсы в другие места, где Telegram до сих пор запрещен правительствами, в такие страны, как Иран и Китай. Мы просим администраторов бывших прокси-серверов для российских пользователей сконцентрировать свои усилия на этих странах. Также им следует быть готовыми к новым вызовам: по мере того как политическая ситуация в мире становится все более непредсказуемой, все больше правительств могут попытаться блокировать ориентированные на конфиденциальность приложения, такие как Telegram.

Движение „Цифровое сопротивление“ не закончилось на прошлой неделе после прекращения огня в России. Оно только начинается и становится глобальным».

50 000 долларов за баги в PlayStation

Sony запустила официальную программу bug bounty для PlayStation Network и игровых консолей PlayStation 4. Компания сообщает, что готова выплачивать ИБ-экспертам от 100 до 50 000 долларов (и даже больше) за уязвимости в своих продуктах. Проблемы предлагается искать в самих игровых консолях PlayStation 4, их операционной системе, официальных аксессуарах, а также в PlayStation Network и на соответствующих сайтах.

Хотя Sony решилась учредить bug bounty последней из крупных игровых компаний, она предлагает самые большие вознаграждения за баги. Так, Microsoft и Nintendo обещают за уязвимости не более 20 000 долларов.

«Полицейская» утечка

В конце июня группа активистов DDoSecrets (Distributed Denial of Secrets), описывающая себя как «борцов за прозрачность», опубликовала в открытом доступе 269 Гбайт данных, принадлежащих правоохранительным органам и центрам обработки информации в США.

Центры обработки информации (Fusion Center) обычно выступают в роли посредников и координационных центров между правоохранительными органами на уровне штатов, местными органами власти и федеральными органами США. Такие центры участвуют в подготовке офицеров, передают местным полицейским федеральные предупреждения, руководства и различные инструкции от центрального правительства и наоборот.

INFO

DDoSecrets нередко называют аналогом WikiLeaks, так как предыдущие «сливы» активистов разоблачали крупные правительственные и коррупционные скандалы по всему миру, а сама DDoSecrets регулярно упоминается на страницах таких крупных изданий, как New York Times, CNN, The Daily Beast.

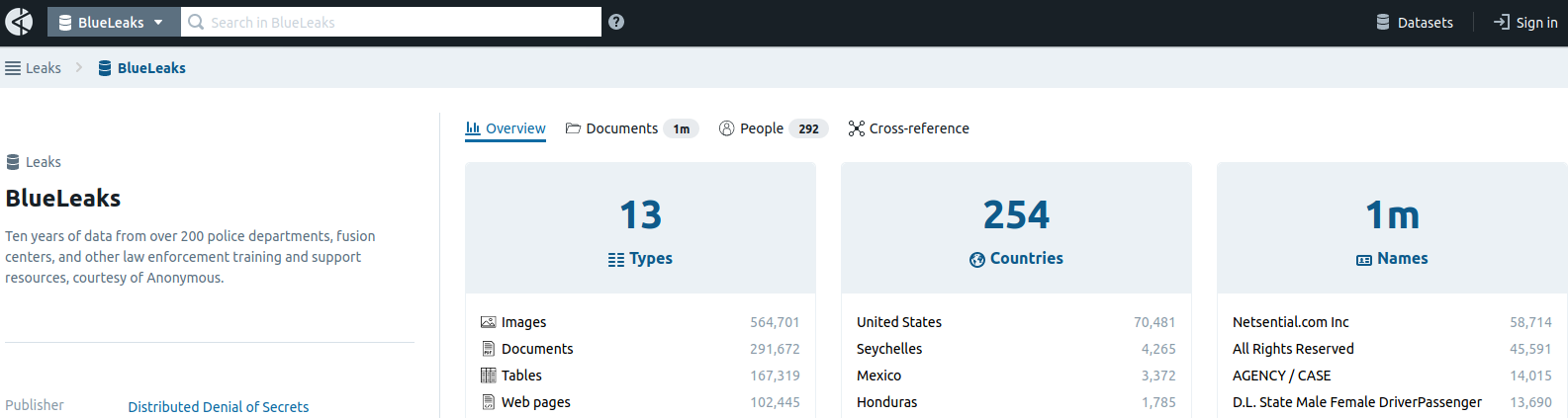

Обнародованный дамп получил общее название BlueLeaks, и он содержит более миллиона файлов, включая сканы документов, видеоролики, электронные письма, аудиофайлы. Представители DDoSecrets утверждают, что данные были «любезно предоставлены» им хактивистами из Anonymous.

Файлы из дампа принадлежат 200 различным полицейским управлениям и центрам обработки информации в США: отчеты полиции и ФБР, бюллетени безопасности, руководства для правоохранительных органов примерно за десять лет.

Большинство опубликованных файлов имеют пометку Netsential.com Inc — это название хостинговой компании, базирующейся в Техасе, которая, похоже, была взломана. В своем блоге известный ИБ-журналист Брайан Кребс сообщил, что Национальная ассоциация центров обработки информации США (National Fusion Center Association, NFCA) уже подтвердила подлинность этой утечки, разослав своим членам внутреннее оповещение.

По информации NFCA, предварительный анализ показал, что опубликованные в открытом доступе данные действительно взяты с серверов компании Netsential, которая предоставляет услуги хостинга правоохранительным органам и центрам обработки информации.

Этот слив считают самым большим взломом в истории правоохранительных органов США, так как он раскрывает секретные материалы за десять лет, в том числе о том, как полиция США обучала персонал и проводила операции.

Хотя файлы BlueLeaks доступны на собственном сайте DDoSecrets, публикацию дампа также анонсировали и активно рекламировали через Twitter. В итоге Twitter заблокировал учетную запись DDoSecrets из-за нарушения правил: за распространение данных, полученных незаконным путем (то есть при помощи взлома) и содержащих личную информацию, которая может использоваться для причинения физического вреда или содержит коммерческую тайну.

В интервью изданию Wired руководитель DDoSecrets журналистка Эмма Бест рассказала, что активисты всеми силами старались избежать публикации любой конфиденциальной информации. Так, команда потратила неделю на очистку файлов от «особо деликатных данных о жертвах преступлений и детях, а также от информации о частных предприятиях, учреждениях здравоохранения и ассоциациях ветеранов». Однако Бест признала, что они могли что-то пропустить.

Представители Twitter сообщили СМИ, что среди данных BlueLeaks действительно была неотредактированная информация, которая могла подвергать риску конкретных людей. Также в компании подчеркнули, что правила платформы строго запрещают распространение любых подобных материалов.

Социальная сеть подверглась критике из-за данного решения. Многие пользователи указывали на очевидное несоответствие: раньше Twitter месяцами и даже годами ничего не предпринимала для блокировки учетных записей известных хакерских групп, таких как Guccifer 2.0 или TheDarkOverlord. К тому же другие аккаунты, такие как WikiLeaks и многочисленные анонимы, давно распространяют данные, полученные в результате взломов, однако эти учетные записи активны по сей день.

Дамп BlueLeaks по-прежнему доступен на сайте DDoSecrets, однако пользователи больше не могут делиться ссылками на него в Twitter: социальная сеть запретила не только учетную запись DDoSecrets, но и URL-адрес сайта активистов.

DDoS-рекорды

В июне 2020 года стало известно сразу о нескольких масштабных DDoS-атаках, которые обновили предыдущие рекорды в этой области.

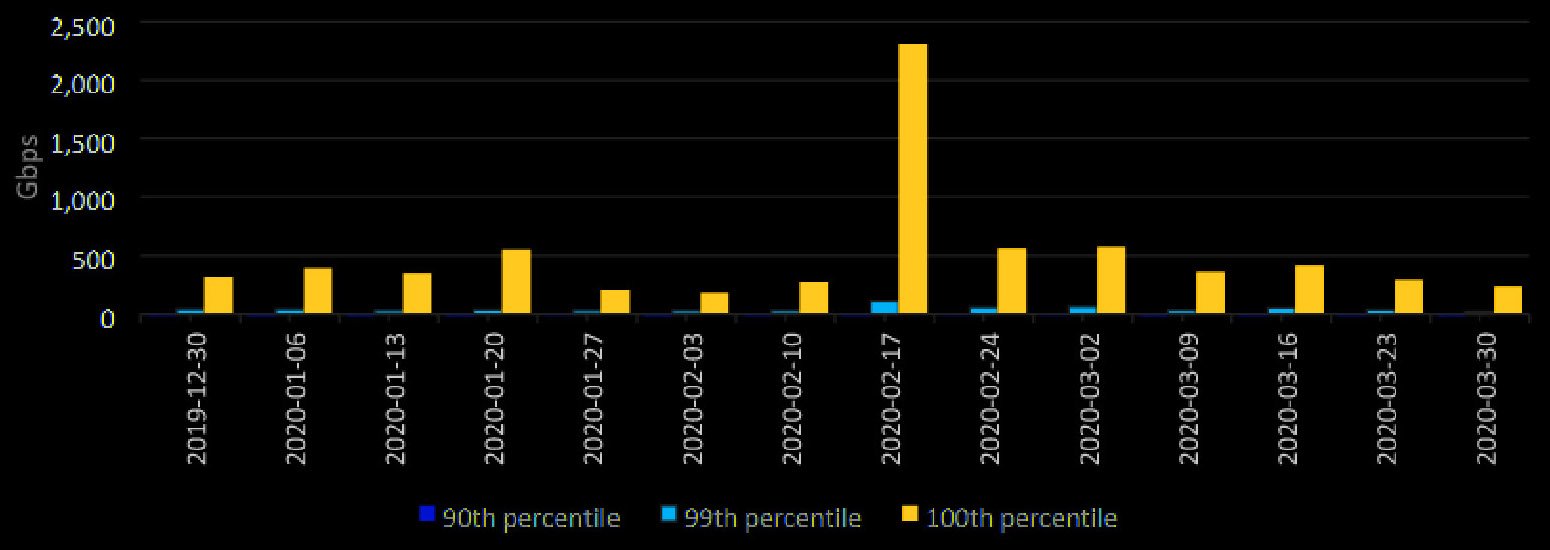

- В феврале текущего года сервис AWS Shield отразил самую крупную DDoS-атаку в истории, достигавшую мощности 2,3 Тбайт/с. Неизвестно, против какого клиента AWS была предпринята столь мощная атака.

DDoS был организован с использованием взломанных веб-серверов CLDAP. Урегулирование инцидента заняло у сотрудников AWS Shield 3 дня.

Прошлый рекорд в этой области был установлен в 2018 году, тогда зафиксировали DDoS-атаку мощностью 1,7 Тбайт/с.

Следом за Amazon о мощной DDoS-атаке рассказали и специалисты Akamai: 21 июня 2020 года крупный европейский банк (название не раскрывается) стал мишенью для одной из мощнейших DDoS-атак в истории. Хотя мощность атаки составила лишь 418 Гбит/с, эксперты фиксировали до 809 000 000 пакетов в секунду.

Инцидент длился недолго (около 10 минут), но атака «разогналась» до опасной мощности очень быстро. Потребовалось лишь несколько секунд, чтобы нормальный уровень трафика поднялся до 418 Гбит/с, и около 2 минут, чтобы атака достигла пика в 809 000 000 пакетов в секунду.

Данные Daniel’s Hosting

Хакер, скрывающийся под псевдонимом KingNull, слил в открытый доступ базу одного из крупнейших хостингов в даркнете — Daniel’s Hosting (DH).

Напомню, что весной текущего года DH подвергся взлому. Тогда неизвестные злоумышленники получили доступ к бэкенду DH и удалили все связанные с хостингом базы данных, а также учетную запись владельца. Разработчик хостинга Дэниел Винзен (Daniel Winzen) рассказал в блоге, что обнаружил взлом слишком поздно, когда спасать что-либо уже было бесполезно. Дело в том, что DH намеренно не имел никаких резервных копий.

В итоге Винзен закрыл свой хостинг и призвал пользователей переносить свои сайты в другие места. После закрытия DH в общей сложности около 7600 сайтов (примерно треть всех onion-ресурсов) ушли в офлайн.

При этом разработчик уверял, что в целом хотел бы перезапустить сервис с новыми функциями и улучшениями, чтобы больше не приходилось тратить все свободное время на администрирование. Однако предупреждал, что это вряд ли произойдет в ближайшие месяцы.

Как выясняется теперь, в марте 2020 года базы DH были не только удалены, но и похищены. Некто под ником KingNull загрузил копию украденной БД в файлообменник и уведомил об этом журналистов издания ZDNet.

Судя по беглому анализу дампа, утечка включает 3671 адрес электронной почты, 7205 паролей от учетных записей и 8580 приватных ключей для доменов .onion.

Специалисты компании Under the Breach, которые помогали журналистам исследовать данные, подтверждают, что опубликованный дамп содержит информацию о владельцах и пользователях нескольких тысяч доменов в даркнете. По словам исследователей, благодаря этой базе можно связать email-адреса из базы с конкретными даркнет-сайтами.

«Эта информация может очень помочь правоохранительным органам отследить лиц, которые управляют этими сайтами или участвуют в незаконной деятельности на этих ресурсах», — заявляют в Under the Breach.

Более того, если владельцы сайтов перенесли свои ресурсы на другой хостинг, но продолжили использовать старые пароли, хакеры могут захватить новые учетные записи (если взломают утекшие у DH хешированные пароли).

Новое обвинение против основателя WikiLeaks

Министерство юстиции США опубликовало новый обвинительный акт, направленный против основателя WikiLeaks Джулиана Ассанжа. Документ не добавляет новых обвинений к 18 пунктам, уже выдвинутым США в мае 2019 года, однако проливает свет на новые детали предполагаемых преступлений Ассанжа и расширяет изначальные обвинения таким образом, чтобы их можно было переклассифицировать на более серьезные.

«В 2012 году Ассанж вступил в прямой контакт с лидером хакерской группы LulzSec (который к тому времени сотрудничал с ФБР) и предоставил ему список целей для взлома. Для одной из целей Ассанж попросил лидера LulzSec просмотреть [чужую] почту и документы, базы данных и PDF-файлы (и предоставить их WikiLeaks).

В другом разговоре Ассанж сказал лидеру LulzSec, что наибольший резонанс принесет выпуск материалов, похищенных посредством взлома у ЦРУ, АНБ или New York Times.

[В итоге] WikiLeaks получила и опубликовала электронные письма американской аналитической консалтинговой компании, полученные в результате взлома и утечки данных, совершенных Anonymous и аффилированным с группой LulzSec хакером. По словам этого хакера, позже Ассанж косвенно просил его снова заспамить эту пострадавшую компанию».

— из текста обвинительного акта

Рефералы в Brave

Пользователи заметили странность в поведении ориентированного на конфиденциальность браузера Brave: автозаполнение подставляло в строку адреса реферальные ссылки.

Первым на странное поведение браузера обратил внимание пользователь Twitter Янник Экл (Yannick Eckl). Оказалось, что, если пользователь набирает в Brave адрес криптовалютной биржи Binance (binance.us или binance.com), срабатывает автозаполнение, которое включено по умолчанию, и в адресной строке появляется партнерская ссылка binance.us/en?ref=35089877.

Как выяснилось, эта ссылка связана с недавно заключенным партнерским соглашением между Brave и Binance. Так, в марте текущего года компании представили специальный виджет для браузера, созданный для тех, кто работает с биржей и торгует криптовалютой. Этот виджет приносит разработчикам браузера прибыль благодаря привлечению новых пользователей и партнерской программе биржи.

Глава Brave Брендан Эйх извинился за произошедшее в своем твиттере. Он объяснил, что реферальная ссылка появилась в адресной строке случайно. Brave должен использовать реферальные ссылки для пользователей лишь при работе с упомянутым виджетом, на специальной вкладке, а обычное автозаполнение, конечно, не должно было содержать подобных кодов.

Однако другие пользователи Twitter не согласились с тем, что разработчики Brave просто допустили ошибку. Дальнейшее исследование репозитория Brave на GitHub показало, что браузер также содержит реферальные ссылки для URL-адресов Ledger, Trezor и Coinbase. И от таких партнерств браузер тоже получает прибыль.

В настоящее время разработчики Brave уже отключили автозаполнение по умолчанию, однако Эйх отмечает, что в целом нет ничего плохого в использовании реферальных программ и попытках построить жизнеспособный бизнес. По его словам, партнерская ссылка не должна была попадать в автозаполнение адресной строки, но вот поисковые запросы — это уже совсем другой разговор.

129 уязвимостей

«Вторник обновлений» в этом месяце стал самым крупным за всю историю компании Microsoft: было исправлено сразу 129 проблем. На втором месте находится март 2020 года со 115 исправлениями, а на третьем — 113 исправлений в апреле 2020 года. Таким образом, общее количество исправлений, выпущенных компанией в этом году, уже составляет 616, и это почти столько же, сколько за весь 2017 год.

Из всех 129 уязвимостей лишь 11 получили статус критических (они затрагивают саму Windows, браузеры Edge и Internet Explorer, а также SharePoint). Еще 109 проблем оцениваются как важные (они затронули Windows, браузеры компании, Office, Windows Defender, Dynamics, Visual Studio, Azure DevOps и Android-приложения).

Уязвимости Ripple20

Специалисты израильской компании JSOF обнаружили 19 уязвимостей в небольшой библиотеке, которая была создана еще в девяностых годах и все это время активно использовалась во множестве различных продуктов.

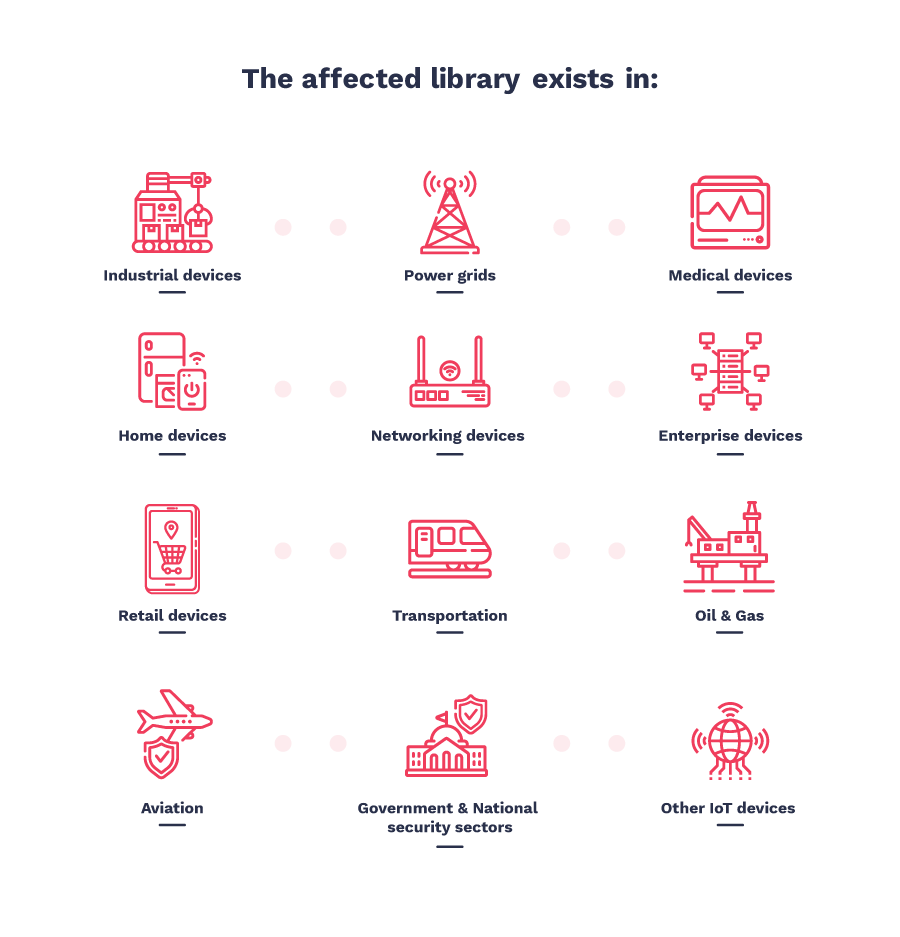

В итоге под угрозой оказались сотни миллионов устройств, включая принтеры, маршрутизаторы, различные решения для умного дома, электросетевое, медицинское и промышленное оборудование, транспортные системы, оборудование для мобильной и спутниковой связи, дата-центры и многое, многое другое.

Хуже того, уязвимости в большинстве продуктов вряд ли будут когда-либо исправлены из-за сложных или непрозрачных цепочек поставок ПО. Дело в том, что проблемная библиотека не только использовалась поставщиками оборудования, но и интегрировалась в другие программные пакеты. А значит, многие компании даже не подозревают, что используют этот конкретный код, ведь библиотека часто вообще не упоминается в манифестах.

Найденные экспертами проблемы получили общее название Ripple20 и были найдены в небольшой библиотеке, разработанной компанией Treck. Выпущенная еще в 1997 году, эта библиотека представляет собой облегченную имплементацию стека TCP/IP. Компании десятилетиями использовали это решение, чтобы их устройства или софт могли подключаться к интернету через TCP/IP.

Эксперты JSOF решили изучить стек Treck из-за его массового присутствия на рынке промышленных, медицинских и умных устройств. В итоге, как сказано выше, были обнаружены 19 различных уязвимостей, над исправлением которых JSOF уже много месяцев работает вместе со специалистами CERT.

Представители Treck, сначала решившие, что столкнулись с мошенниками и вымогательством, осознали свою ошибку и тоже подключились к делу. Сейчас исправления доступны для всех уязвимостей Ripple20. Но, увы, аналитики JSOF пишут, что работа еще далека от завершения и многие уязвимые устройства еще предстоит выявить.

К счастью, не все уязвимости Ripple20 критические, хотя некоторые из них все же весьма опасны и позволяют злоумышленникам удаленно захватывать контроль над уязвимыми системами. Так, Министерство внутренней безопасности США присвоило рейтинг 10 и 9,8 по десятибалльной шкале CVSSv3 четырем из уязвимостей Ripple20:

- CVE-2020-11896 (CVSSv3 — 10): допускает удаленное выполнение произвольного кода;

- CVE-2020-11897 (CVSSv3 — 10): допускает запись out-of-bounds;

- CVE-2020-11898 (CVSSv3 — 9,8): может привести к раскрытию конфиденциальной информации;

- CVE-2020-11899 (CVSSv3 — 9,8): может привести к раскрытию конфиденциальной информации.

Четыре эти проблемы могут позволить злоумышленникам легко захватить контроль над умными устройствами или промышленным и медицинским оборудованием. Атаки возможны как через интернет, так и из локальных сетей.

Исследователи полагают, что грядущее влияние проблем Ripple20 можно сравнить с другим «набором» уязвимостей — Urgent/11, информация о которых была обнародована летом 2019 года. Те проблемы до сих пор изучаются, и эксперты постоянно обнаруживают все новые уязвимые устройства.

Это сравнение неслучайно, так как уязвимости Urgent/11 касаются работы стека TCP/IP (IPnet), который используется в операционной системе реального времени (RTOS) VxWorks, а также OSE от ENEA, Integrity от Green Hills, Microsoft ThreadX, ITRON от TRON Forum, Mentor Nucleus RTOS и ZebOS.

Геймеры под ударом

Исследователи «Лаборатории Касперского» пристально изучили происходящие вокруг перемены, связанные с цифровой безопасностью и пандемией коронавируса. В частности, пандемия привела к резкому росту активности игроков, и это не ускользнуло от внимания хакеров.

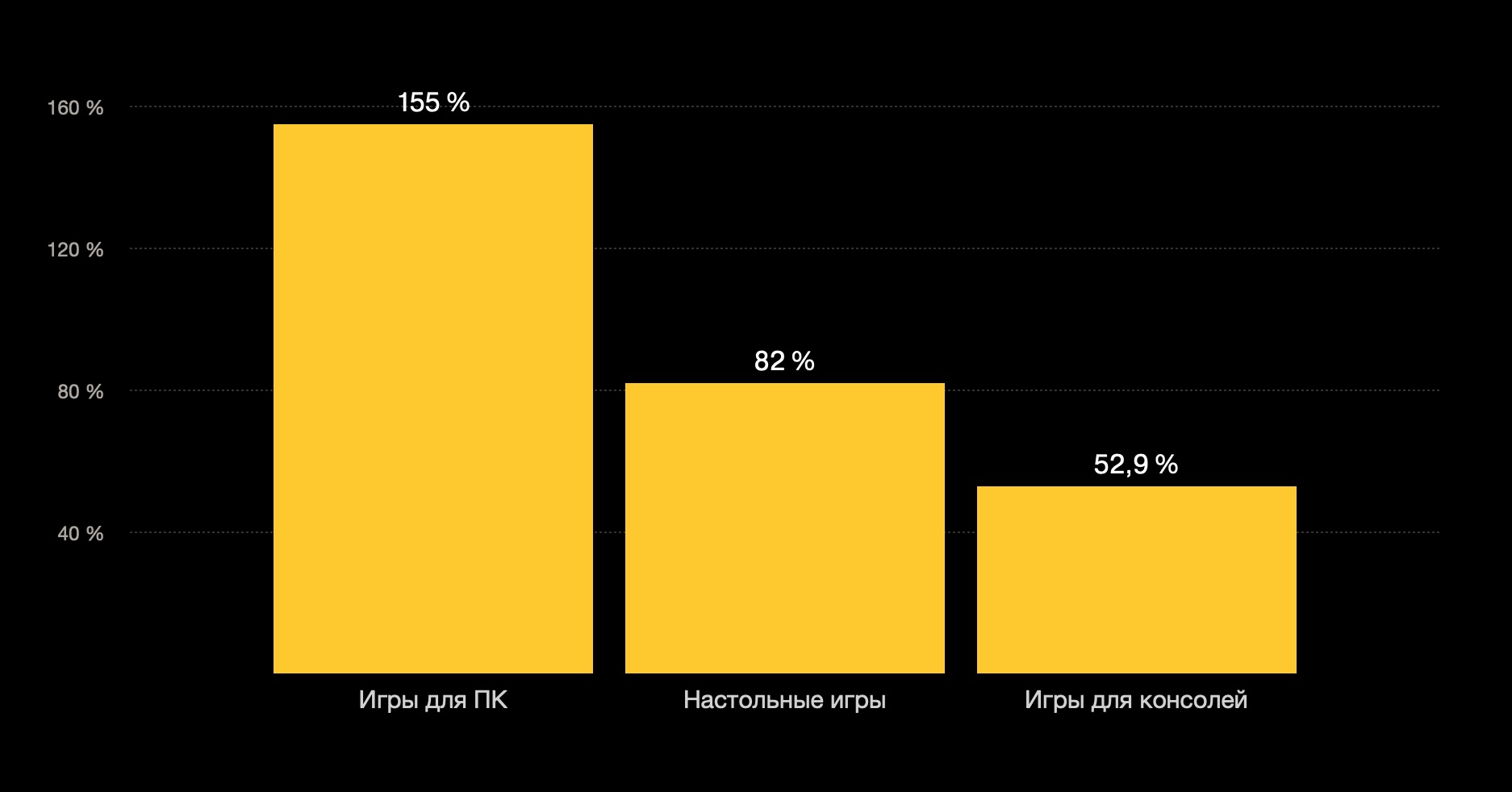

- По данным gamesindustry.biz, в марте 2020 года значительно выросли продажи игр, как компьютерных, так и консольных.

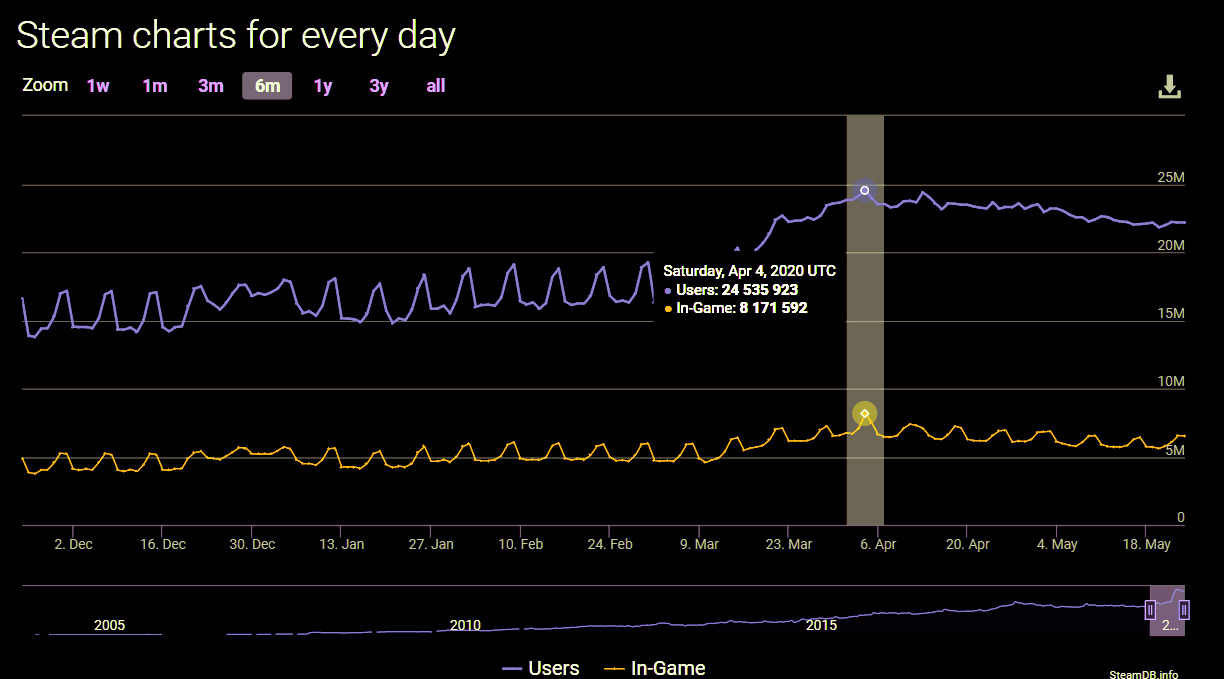

- Также в апреле 2020 года достигло невиданных величин количество активных игроков на платформе Steam, оно впервые в истории превзошло 24,5 миллиона человек.

Количество ежедневных попыток переходов на зараженные сайты, эксплуатирующие игровую тематику, выросло на 54% по сравнению с январем текущего года.

Возросло и количество заблокированных переходов на фишинговые сайты, эксплуатирующие игровую тематику. В частности, в апреле по сравнению с февралем на 40% выросло количество заблокированных попыток перехода на сайты, имитирующие Steam.

Чаще всего злоумышленники эксплуатировали в таких кампаниях название игры Minecraft, тем самым стремясь привлечь внимание пользователей. Оно фигурировало более чем в 130 000 атак. Также в топ-3 эксплуатируемых названий вошли такие игры, как Counter-Strike: Global Offensive и The Witcher 3: Wild Hunt.

- Эксперты рассказывают, что приманками для пользователей обычно становились обещания бесплатных версий популярных игр, обновлений и расширений, а также различных читов.

Удалите Flash

Еще в 2017 году компании Apple, Facebook, Google, Microsoft, Mozilla, а также сама компания Adobe анонсировали сроки прекращения поддержки Flash. Технологию «умертвят» 31 декабря 2020 года, после чего ее поддержку прекратят все эти организации.

Точный срок прекращения поддержки был объявлен в этом месяце на специальной странице поддержки, которую Adobe подготовила за полгода до указанной даты.

Adobe пояснила, что намеревается не просто прекратить предоставлять обновления для Flash Player, но планирует удалить все ссылки для его загрузки со своего сайта, чтобы пользователи не могли скачать и установить неподдерживаемую версию ПО.

Также компания заявила, что весь «Flash-контент будет заблокирован для запуска в Adobe Flash Player после даты истечения срока поддержки». То есть компания добавила или планирует добавить в код Flash Player своеобразную «часовую бомбу», чтобы предотвратить его использование в будущем.

Кроме того, Adobe сообщает, что до конца года собирается попросить пользователей вообще удалить Flash Player со своих компьютеров.

Эти действия можно было бы назвать весьма агрессивными, ведь производители редко столь категорично запрещают людям использовать свои продукты после окончания срока поддержки. Однако Flash Player всегда был одной из главных целей для хакеров и авторов малвари. Как только его перестанут поддерживать, пользователи станут открыты для новых уязвимостей и атак, и компания надеется избежать этого.

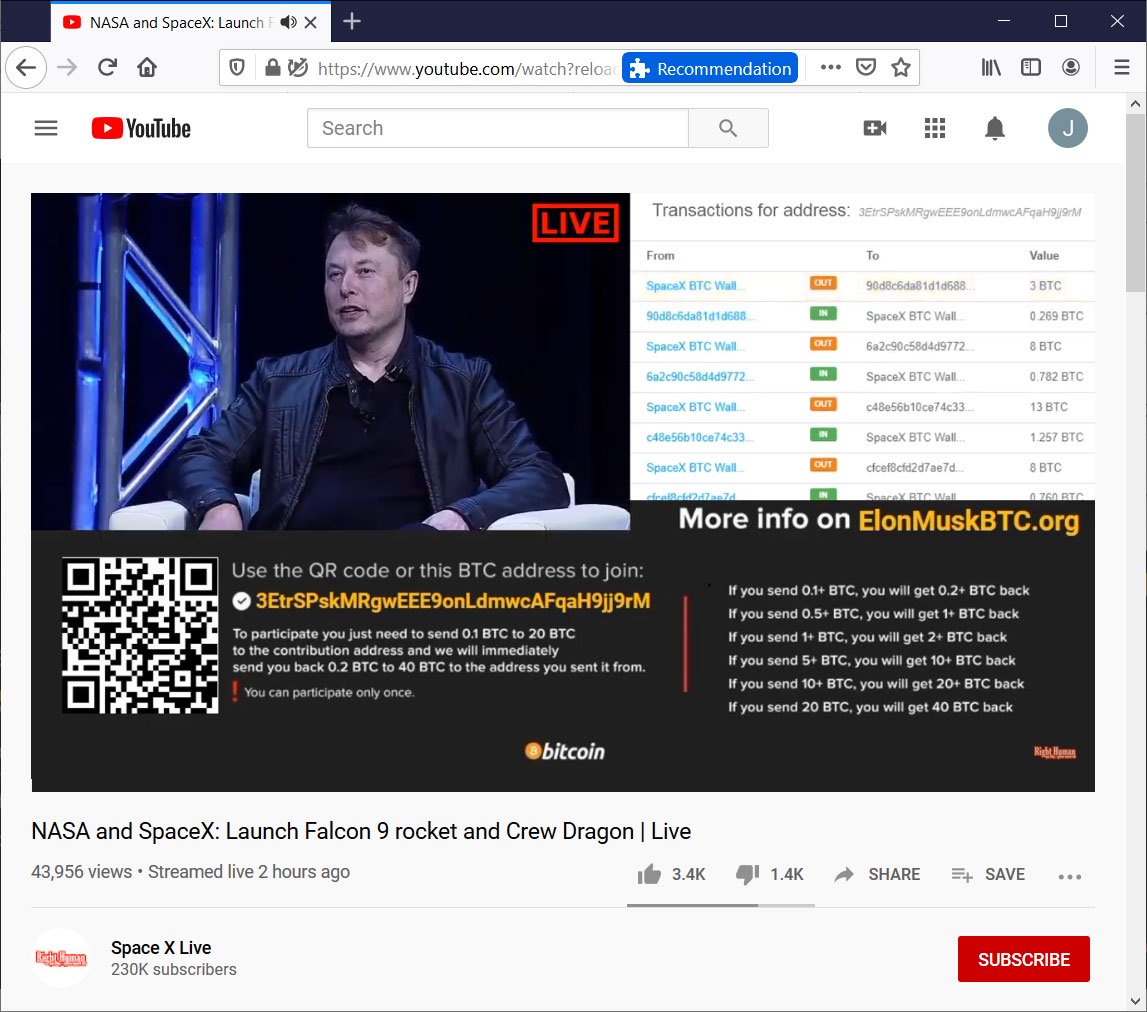

150 000 долларов фальшивому Маску

Мошенники захватили три YouTube-канала (Juice TV, Right Human и MaximSakulevich) и дали им новые названия, связанные с компанией SpaceX (SpaceX Live и SpaceX). Один из угнанных каналов имел 230 000 подписчиков, а другой — 131 000 подписчиков.

Затем хакеры стали транслировать видео с Илоном Маском, интервью и конференции SpaceX. Выдавая эти записи за живые стримы, злоумышленники проводили фиктивные раздачи биткойнов. Они просили зрителей прислать им небольшое количество криптовалюты, чтобы поучаствовать в раздаче и получить обратно уже удвоенную сумму.

Таким образом злоумышленники выманили у пользователей больше 150 000 долларов в криптовалюте всего за 2 дня.

Master? Main!

Нэт Фридман (Nat Friedman), возглавивший GitHub после сделки с Microsoft в 2018 году, заявил в Twitter, что в компании уже ведется работа над заменой термина master на более нейтральный аналог, например main, чтобы избежать ненужных отсылок к рабовладельческим временам.

Если это действительно произойдет, GitHub станет одной из многих ИТ-компаний и опенсорсных проектов, высказавшихся за отказ от терминов, которые могут быть истолкованы как оскорбительные с точки зрения чернокожих разработчиков.

Обычно отказываются от терминов master и slave («хозяин» и «раб») в пользу таких альтернатив, как main, default, primary и, соответственно, secondary. Также устоявшиеся понятия whitelist и blacklist, то есть «черный список» и «белый список», заменяют нейтральными allow list и deny/exclude list («список разрешений» и «список запретов/исключений»).

Под влиянием протестов Black Lives Matter, прокатившихся по всей территории США, ИТ-сообщество вновь вернулось к обсуждению этих вопросов. Многие разработчики прилагают усилия, чтобы удалить подобную терминологию из своего исходного кода, приложений и онлайн-сервисов.

К примеру, о намерении подыскать альтернативы для whitelist/blacklist в последнее время сообщили разработчики Android, языка программирования Go, библиотеки PHPUnit и утилиты Curl. В свою очередь, авторы проекта OpenZFS уже работают над заменой терминов master/slave, использующихся для описания связей между средами хранения. Габриэль Чапо (Gabriel Csapo), инженер LinkedIn, и вовсе заявил, что подает запросы на обновление многих внутренних библиотек Microsoft, добиваясь удаления из них любых расистских понятий.

Другие проекты, которые не используют подобные термины напрямую в своем исходном коде или пользовательских интерфейсах, обратили внимание на свои репозитории с исходниками. Дело в том, что большинство этих проектов управляют исходными кодами с помощью Git или GitHub, а Git и GitHub, в частности, используют обозначение master для дефолтного репозитория.

СМИ отмечают, что ряд опенсорсных проектов уже поддержали Black Lives Matter и сменили названия своих репозиториев с master по умолчанию на различные альтернативы (такие как main, default, primary, root). В их числе OpenSSL, Ansible, PowerShell, JavaScript-библиотека P5.js и многие другие.

Эти действия породили в опенсорсном сообществе весьма бурную дискуссию, и дело дошло до того, что над подобными изменениями теперь задумались и разработчики Git (хотя соответствующие обсуждения в рассылке и на GitHub Issues по-прежнему далеки от завершения).

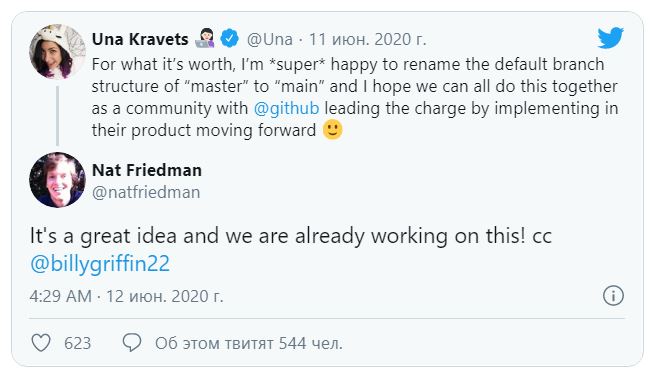

Но что бы ни решили разработчики Git, похоже, представители GitHub собираются идти своим путем. Так, недавно инженер Chrome Уна Кравец сообщила в Twitter, что команда разработки Chrome рассматривает возможность переименовать дефолтную ветку исходников браузера с master на более нейтральное main.

В своем сообщении Кравец попросила GitHub обратить внимание на эту проблему и помочь изменить ситуацию в отрасли. И, как можно увидеть на иллюстрации ниже, на твит ответил сам глава GitHub Нэт Фридман. Он заявил, что это отличная идея и в GitHub уже работают над проблемой.

Стоит сказать, что разработчики стараются искоренить некорректные и потенциально оскорбительные термины не только в последнее время. Все началось еще в 2014 году, когда проект Drupal отказался от терминов master/slave в пользу primary/replica. Уже тогда примеру Drupal последовали и другие, включая Python, Chromium, Microsoft Roslyn .NET, а также PostgreSQL и Redis.

Несмотря на то что подобные перемены явно одобряют разработчики многих крупных проектов, пока все это не получило широкого распространения. К примеру, большинство противников подобных изменений часто объясняют в дискуссиях, что такие термины, как master/slave, в наши дни используются просто для описания технических сценариев, а не как отсылка к фактическому рабству. Слово же blacklist, то есть «черный список», вообще не имеет никакого отношения к темнокожим людям. Оно появилось еще в средневековой Англии, когда, например, имена проблемных наемных рабочих заносили в специальные книги, которые назывались «черными» (причем речь шла о позоре, порицании и наказании, а совсем не о цвете кожи).

Что будет с персональными данными

Журналисты «Известий» взяли интервью у главы группы компаний InfoWatch Натальи Касперской. Беседа в основном была посвящена последствиям пандемии коронавируса, а именно проблемам «Социального мониторинга» и дальнейшей судьбе персональных данных граждан после окончания пандемии. По мнению специалистки, за уничтожением собранной информации необходим тщательный контроль.

«Меня смущает, что из-за необходимости выписывать пропуска граждане делятся своими довольно интимными данными. В этом смысле намерения министра и мэра уничтожить их потом очень хорошие. Но как доказать, что данные действительно уничтожены? Наверное, должно быть независимое ведомство, которому это поручат, например Федеральная служба по техническому и экспортному контролю (ФСТЭК), или Федеральная служба безопасности, или группа общественников, которая проведет аудит, оценит, где эти данные хранились, каким образом были удалены, насколько удаление полное, не осталось ли там „хвостов“. Очевидно, нужно привлекать и внешних экспертов. Проведение аудита если и не даст стопроцентную гарантию, то по крайней мере значительно снизит риск»

— Наталья Касперская

Facebook против педофила

Удивительная история стала достоянием общественности в июне 2020 года. Издание Vice Motherboard сообщило всему миру, что компания Facebook наняла сторонних ИБ-экспертов и потратила шестизначную сумму на создание эксплоита для 0day-уязвимости в операционной системе Tails. Все это было сделано ради деанонимизации и поимки одного человека, которого сотрудники социальной сети считали одним из худших киберпреступников во все времена.

Журналисты рассказали, что на протяжении долгих лет, вплоть до 2017 года, житель Калифорнии преследовал и терроризировал девушек, используя для этого чаты, электронную почту и Facebook. Он вымогал у своих жертв откровенные фотографии и видео, а также угрожал убить и изнасиловать их. Хуже того, нередко он присылал своим жертвам красочные и вполне конкретные угрозы, обещая устроить стрельбу и взрывы в школах для девочек, если ему не пришлют фото и видео сексуального характера.

Этого человека зовут Бастер Эрнандес (Buster Hernandez), а в сети он был известен под ником Brian Kil. Сейчас личность Эрнандеса уже известна, но до этого он представлял такую угрозу и так искусно скрывал свои данные, что руководство Facebook пошло на беспрецедентный шаг и помогло ФБР взломать его и собрать доказательства, которые в итоге привели к аресту и осуждению.

Согласно собственным источникам журналистов, это был первый и единственный раз в истории, когда Facebook помогала правоохранительным органам взломать конкретного человека.

В Facebook Эрнандеса искренне считали худшим преступником, когда-либо использовавшим платформу, о чем Vice Motherboard рассказали сразу несколько бывших сотрудников социальной сети. По их словам, Facebook даже назначила специального сотрудника, который следил за всеми действиями Эрнандеса около двух лет и разработал новую систему машинного обучения. Она должна была выявлять пользователей, которые создают новые учетные записи и общаются с детьми, пытаясь их эксплуатировать. Эта система помогла обнаружить Эрнандеса, выявить другие его псевдонимы, а также найти его жертв.

Кроме того, к «охоте» на Эрнандеса были привлечены сразу несколько офисов ФБР. В какой-то момент Бюро предприняло попытку взломать и деанонимизировать его самостоятельно, однако потерпело неудачу, так как используемый ими инструмент для взлома не был приспособлен против Tails. По информации журналистов, Эрнандес заметил эту попытку взлома и потом глумился над ФБР.

В итоге команда безопасности Facebook, которую тогда возглавлял Алекс Стамос, пришла к выводу, что они могут сделать больше и что ФБР нужна их помощь, чтобы разоблачить Brian Kil. Тогда Facebook наняла консалтинговую ИБ-фирму для разработки хакерского инструмента, потратив на это шестизначную сумму.

Для работы Эрнандес использовал защищенную операционную систему Tails. Это ОС семейства Debian Linux, основанная на серьезных принципах защиты данных. Справедливости ради нужно сказать, что широко используют Tails не только преступники, но и журналисты, активисты, правозащитники и диссиденты, которые опасаются слежки полиции и правительств.

Источники издания описывают созданный для взлома инструмент как эксплоит для уязвимости нулевого дня. Сторонняя фирма работала с инженерами Facebook, и совместно они создали программу, которая эксплуатировала баг в видеоплеере Tails. Уязвимость позволяла выявить реальный IP-адрес человека, просматривающего специально созданное видео. Затем, по словам трех нынешних и бывших сотрудников, Facebook передала этот эксплоит посреднику, который уже доставил инструмент ФБР.

После этого ФБР получило ордер и заручилось поддержкой одной из жертв, которая и отправила вредоносное видео Эрнандесу. В результате в феврале текущего года мужчина признал себя виновным по 41 статье обвинения, в том числе в производстве детской порнографии, принуждении и совращении несовершеннолетних, угрозах убийством, похищением и причинением вреда. В настоящее время Бастер Эрнандес ожидает вынесения приговора и, вероятно, проведет остаток жизни в тюрьме.

Разработчики Tails сообщили изданию, что ничего не знали об истории Бастера Эрнандеса и не представляют, какая уязвимость использовалась для его деанонимизации. Пресс-служба Tails назвала эту информацию новой и, возможно, конфиденциальной, а также заверила, что эксплоит никогда не предоставлялся на суд команды разработки Tails (та о нем попросту не знала).

В целом этот ранее неизвестный общественности случай сотрудничества между социальной сетью и ФБР не только подчеркивает технические возможности Facebook (а также сторонней компании, привлеченной к делу) и правоохранительных органов, но и ставит сложные этические вопросы. К примеру, уместно ли для частных компаний оказывать помощь во взломе собственных пользователей.

Почитать подробнее об этом из ряда вон выходящем случае можно в нашем материале.

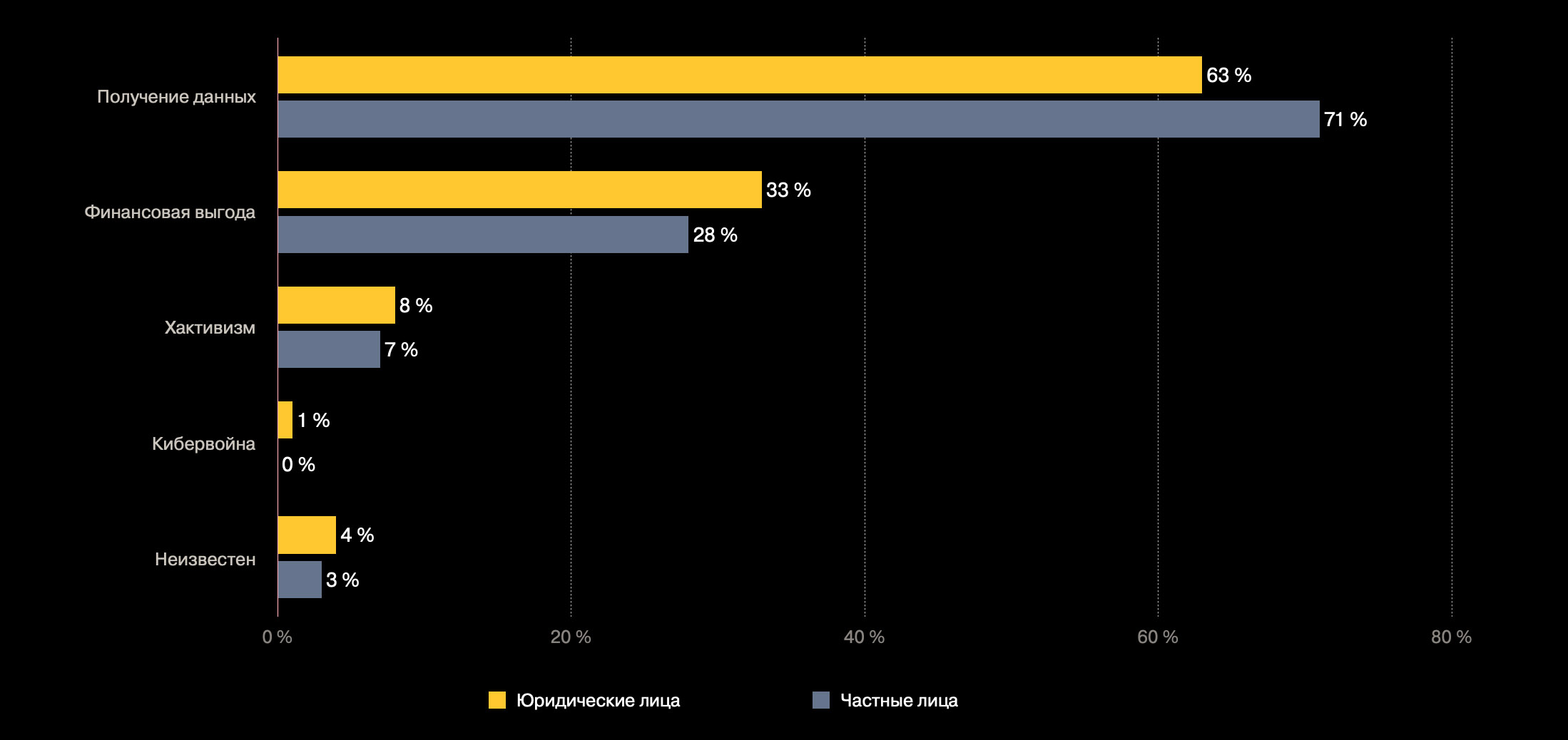

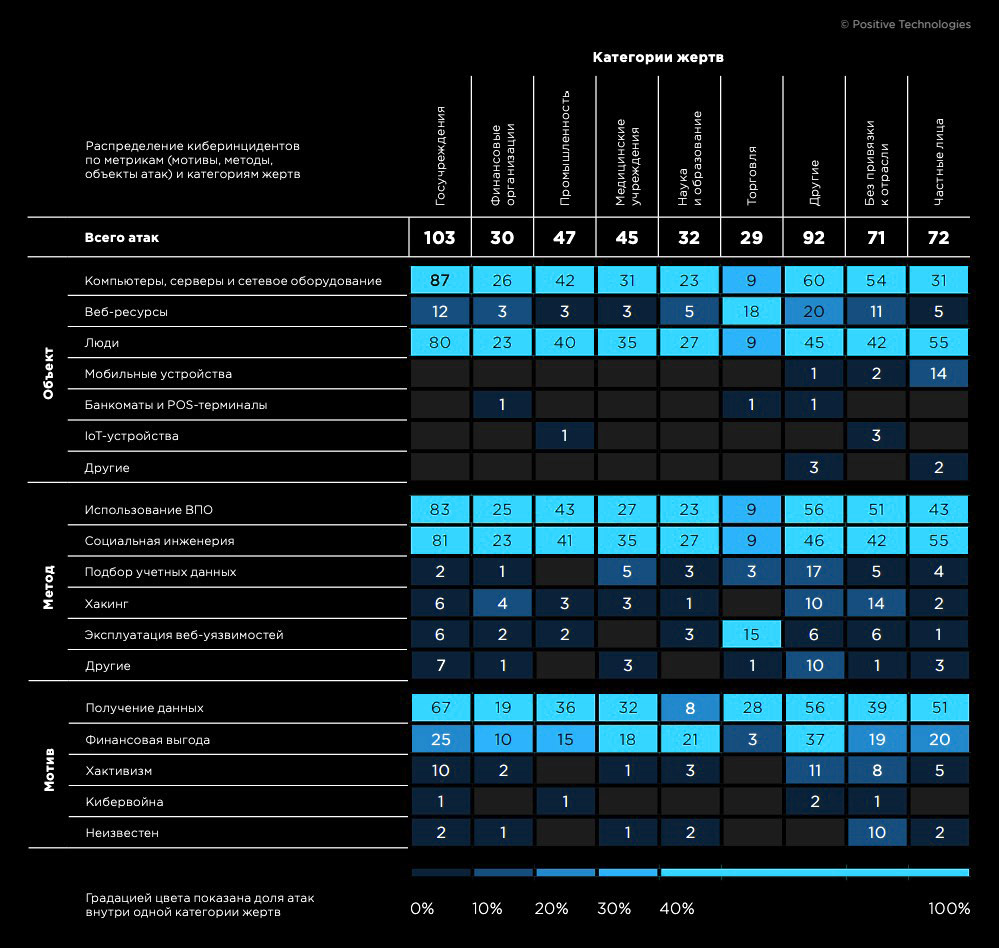

COVID, фишинг и шифровальщики

Эксперты компании Positive Technologies проанализировали кибератаки в первом квартале 2020 года и выяснили, что число инцидентов значительно выросло по сравнению с предыдущим кварталом и около 13% фишинговых атак были связаны с темой COVID-19.

Чуть менее половины фишинговых рассылок, связанных с COVID-19 (44%), пришлись на частных лиц, а каждая 5-я рассылка была направлена на государственные организации.

Эпидемией пользовались как для массовых вредоносных кампаний, так и для сложных целенаправленных атак (APT-атак). Под видом официальных данных о статистике заражений, мерах профилактики и вакцине, рассылаемых якобы от имени государственных органов и медицинских учреждений, в первом квартале распространялась малварь Emotet, Remcos, AZORult, Agent Tesla, LokiBot, TrickBot и другие.

Рассылки писем с вредоносными вложениями на тему эпидемии проводили группы TA505, Hades, Mustang Panda, APT36, SongXY, а также южнокорейская группировка Higaisa.

В первом квартале 2020 года было выявлено на 22,5% больше кибератак, чем в четвертом квартале 2019 года.

- В общей сложности в течение квартала высокую активность проявляли 23 APT-группировки, атаки которых были направлены преимущественно на госучреждения, промышленные предприятия, финансовую отрасль и медицинские организации.

- По сравнению с последним кварталом прошлого года существенно выросла и доля атак на госучреждения с использованием малвари (81% против 66%) и методов социальной инженерии (79% против 66%).

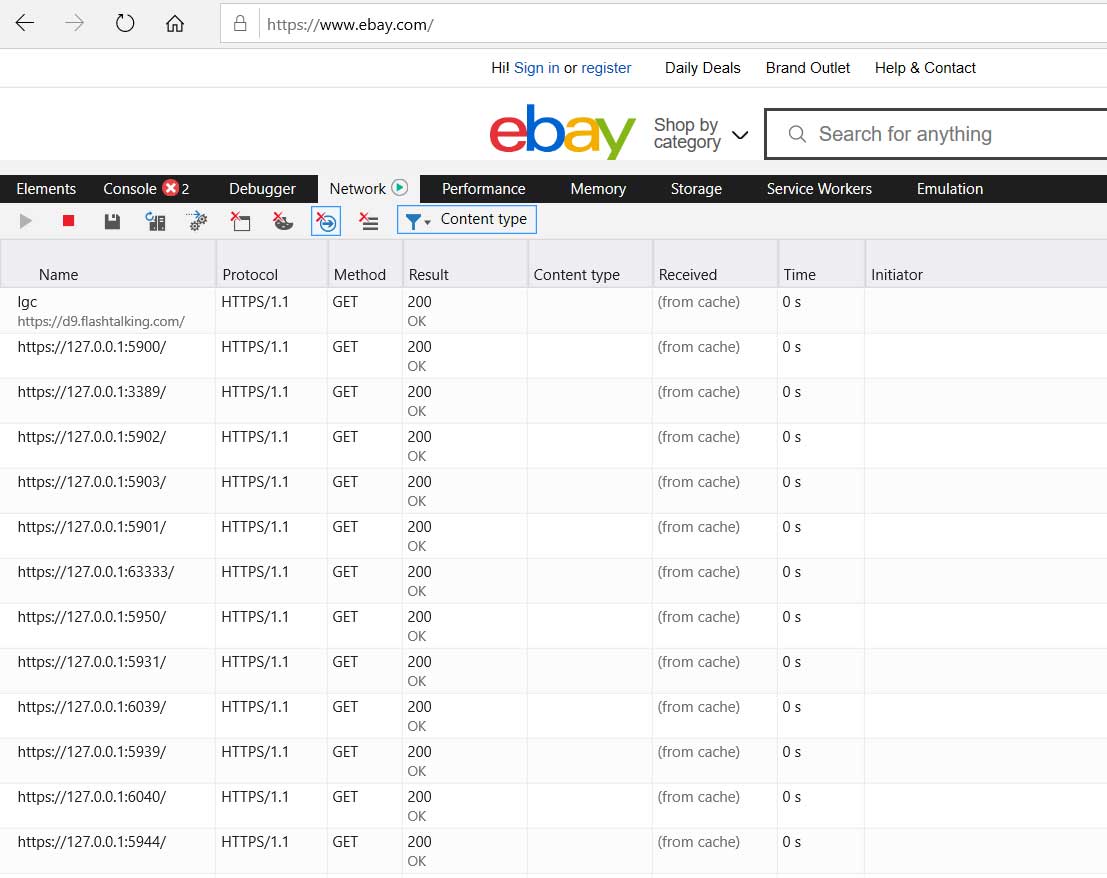

Слежка через порты

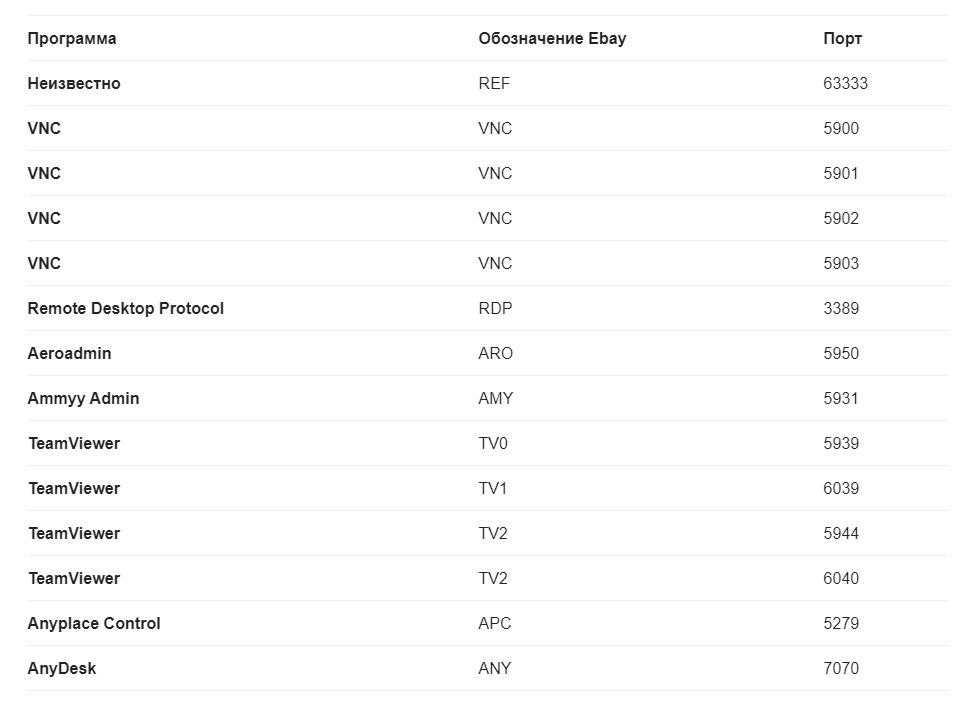

В конце мая 2020 года ИБ-эксперты и журналисты Bleeping Computer обнаружили, что сайт ebay.com сканирует локальные порты посетителей в поисках приложений для удаленной поддержки и удаленного доступа. Многие из этих портов связаны с такими инструментами, как Windows Remote Desktop, VNC, TeamViewer, Ammyy Admin. Сканирование выполняется при помощи скрипта check.js.

ИБ-специалист Дэн Немек посвятил этой странной активности eBay целую статью, где постарался разобраться в происходящем. Так, Немек сумел проследить используемый аукционом скрипт до продукта ThreatMetrix, созданного компанией LexisNexis и предназначенного выявлять мошенников. Хотя сканер eBay, по сути, ищет известные и легитимные программы для удаленного доступа и администрирования, в прошлом некоторые из них действительно использовались в качестве RAT в фишинговых кампаниях.

То есть сканирование, очевидно, проводится, чтобы обнаружить скомпрометированные компьютеры, которые используются для мошенничества на eBay. К примеру, еще в 2016 году злоумышленники с помощью TeamViewer захватывали чужие машины, опустошали счета PayPal и заказывали товары с eBay и Amazon.

Сканирование выполняется с использованием WebSockets для подключения к 127.0.0.1. Все 14 сканируемых портов и связанные с ними программы перечислены в таблице ниже. Журналисты Bleeping Computer так и не смогли определить программу на порте 63333. Основываясь на идентификаторе REF, они предполагают, что это контрольный порт для тестов.

Чтобы узнать, какие еще сайты могут использовать этот скрипт, Bleeping Computer обратился за помощью к специалистам ИБ-компании DomainTools. Дело в том, что сайты загружают защитные скрипты ThreatMetrix с помощью пользовательского хоста на online-metrix.net. Например, eBay загружает скрипт ThreatMetrix с src.ebay-us.com, это CNAME DNS для h-ebay.online-metrix.net.

Компания DomainTools помогла изданию составить список из 387 аналогичных уникальных хостов на online-metrix.net. Используя этот список, журналисты посетили сайты многих крупных компаний и проверили, сканируют ли они компьютеры своих посетителей.

Хотя ни один сайт из полученного списка не дотягивает до eBay по размерам, многие из ресурсов принадлежат широко известным брендам. В частности, оказалось, что компьютеры пользователей сканируют скрипты на сайтах Citibank, TD Bank, Ameriprise, Chick-fil-A, LendUp, Beachbody, Equifax IQ Connect, TIAA-CREF, Sky, Gumtree и WePay.

Интересно, что сканирование портов каждый раз выполнялось по-разному, в зависимости конкретного от сайта. Например, Citibank, Ameriprise и TIAA-CREF сканируют компьютеры сразу же, при посещении главной страницы сайта. Тогда как TD Bank, Chick-fil-A, LendUp, Equifax IQ Connect, Sky, Gumtree и WePay сканируют только порты тех посетителей, которые пытались войти в систему. В свою очередь, BeachBody.com сканирует порты только при оформлении заказа.

На основании полученного списка доменов были выявлены и другие известные компании, которые используют скрипт ThreatMetrix. Это: Netflix, Target, Walmart, ESPN, Lloyd Bank, HSN, Telecharge, Ticketmaster, TripAdvisor, PaySafeCard и, вероятно, даже Microsoft. Исследователям не удалось активировать функцию сканирования портов на этих сайтах, но она может использоваться на страницах, куда эксперты попросту не добрались.

Журналисты протестировали несколько способов избавиться от такого наблюдения. Оказалось, что блокировщик рекламы uBlock Origin в браузере Firefox оказался способен заблокировать работу скрипта ThreatMetrix. Увы, но во время других тестов uBlock Origin не смог блокировать сканирование ни в новом Microsoft Edge, ни в Google Chrome.

Но позже многие читатели издания отметили, что у uBlock Origin для Chrome все же получилось заблокировать сканирование портов на eBay, и тогда журналисты связались с разработчиком блокировщика Раймондом Хиллом и спросили, не вносил ли тот какие-то изменения в код своего продукта. Создатель uBlock Origin ответил, что ничего не менялось, и предположил, что сайты могли сами отказаться от использования ThreatMetrix.

Хилл также рекомендовал журналистам использовать логи uBlock Origin, чтобы обнаружить правила, блокирующие скрипт для сканирования портов. Таким образом удалось понять, что изначально eBay сканировал порты посетителей при посещении домашней страницы и прочих страниц сайта, но теперь аукцион перенес функцию сканирования портов на страницы оформления заказа.

Посмотрев логи после посещения страницы оформления заказа, исследователи увидели, что список фильтров EasyPrivacy блокирует скрипт-сканер, расположенный по адресу src.ebay-us.com/fp/check.js.

Последующее изучение коммитов для списка EasyPrivacy помогло понять, что скрипт для сканирования портов на eBay блокирует недавно добавленное правило.

Как показало изучение других сайтов, скрипт для сканирования портов блокировался фильтром, предназначенным для скрипта /fp/tags.js?, который использовался для запуска скрипта-сканера.

Оказалось, что в итоге, благодаря новому фильтру, EasyPrivacy эффективно блокирует сканирование портов на eBay, Ameriprise, Citi, TD Bank, LendUp, Beachbody, Equifax IQ Connect и Sky. К сожалению, правил для TIAA.org, Chick-fil-A, Gumtree и WePay пока нет, и эти сайты по-прежнему изучают порты посетителей, даже если те используют расширение uBlock Origin.

Личные гаджеты на работе

Согласно исследованию «Лаборатории Касперского», 85% сотрудников российских компаний, чей штат не превышает 50 человек, используют для удаленной работы в период пандемии личные устройства.

19% работников начали применять собственные устройства в бизнес-целях после перехода на дистанционный режим работы, но 54% отметили, что делали это и раньше.

Исследователи уверены, что в сложившихся обстоятельствах компаниям следует повышать цифровую грамотность сотрудников и напоминать о таких базовых требованиях информационной безопасности, как наличие защитного решения на рабочем устройстве, использование надежных и уникальных паролей, регулярное обновление программ. Но подобные инструкции получали лишь 8% сотрудников малых организаций.

Номера WhatsApp в Google

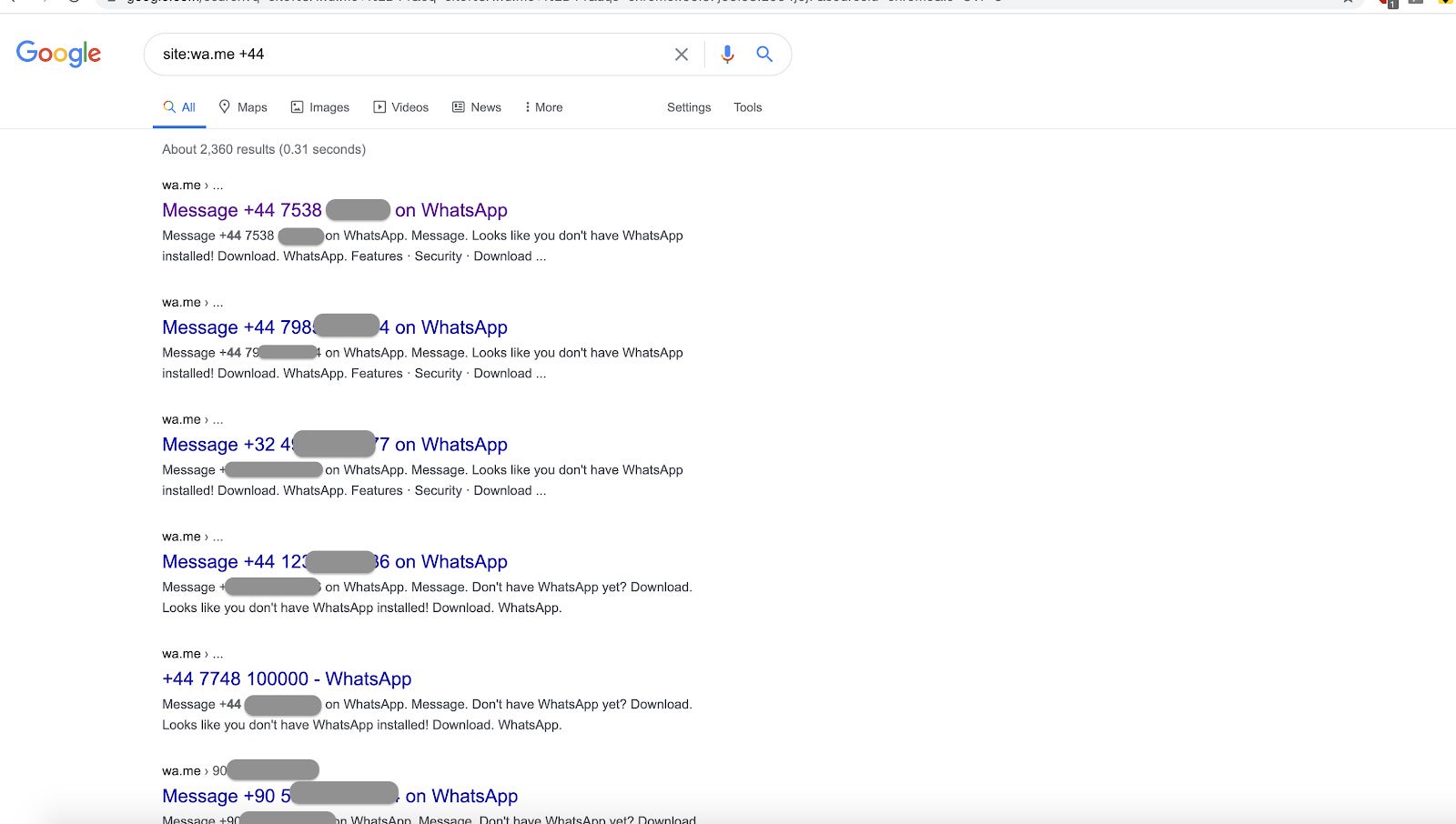

ИБ-специалист Атул Джаярам обратил внимание, что один из доменов WhatsApp (wa.me) сливает телефонные номера пользователей, позволяя Google их индексировать.

Домен wa.me действительно принадлежит мессенджеру WhatsApp и используется для размещения специальных ссылок типа click to chat, после нажатия на которые можно начать чат с кем-то, чьего номера телефона нет в контактах.

Исследователь объясняет, что у доменов wa.me и api.whatsapp.com отсутствует файл robots.txt, который говорил бы поисковым системам, что не нужно сканировать телефонные номера на сайте. В результате ссылки, начинающиеся с https://wa.me/, индексируются Google и другими поисковыми системами и появляются в результатах поиска. При нажатии такие ссылки перенаправляют человека на api.whatsapp.com, где он может продолжить чат с пользователем WhatsApp.

«По мере того как телефонные номера „утекают“, злоумышленник может отправлять на них сообщения, звонить, продать эти телефонные номера маркетологам, спамерам и мошенникам», — рассказывает Джаярам.

Издание Bleeping Computer, журналистов которого заинтересовала данная проблема, отмечает, что обнаруженная исследователем странность — это вовсе не обязательно ошибка. Для теста журналисты создали фейковую ссылку http://wa.me/11111, используя поддельный номер телефона. Как можно видеть на иллюстрации ниже, эта ссылка перенаправляет на api.whatsapp.com/send?phone=11111 и в итоге приводит на ту же самую целевую страницу, создавая впечатление, будто номер является активным WhatsApp-контактом, даже если это не так.

То есть спамеры не могут просто использовать эту функцию для перебора настоящих номеров WhatsApp. Возможно, именно по этой причине Facebook отклонила запрос исследователя на получение вознаграждения по программе bug bounty.

Также журналисты отмечают, что в сети давно доступны целые каталоги телефонных номеров, чьи владельцы никогда не имели учетных записей в WhatsApp и других мессенджерах, а Google никогда их не индексировал.

Тем не менее Джаярам по-прежнему убежден, что такая утечка телефонных номеров может представлять угрозу безопасности и конфиденциальности пользователей мессенджера. Он рекомендует инженерам WhatsApp использовать файл robots.txt для своих доменов, не позволяя Google индексировать номера телефонов.

«К сожалению, они еще не сделали этого, и ваша конфиденциальность может быть поставлена на карту. Сегодня ваш номер мобильного телефона связан с вашими Bitcoin-кошельками, Aadhaar, банковскими счетами, UPI, кредитными картами… Еще одна возможность для злоумышленника, который знает ваш номер телефона, — это атаки по обмену и клонированию SIM-карты», — говорит исследователь.

Другие интересные события месяца

Хакеры выдали свой сайт за один из доменов японской криптовалютной биржи Coincheck

На хакерских форумах растет спрос на учетные данные от YouTube-каналов

Операторы шифровальщиков Maze, LockBit и Ragnar Locker объединили усилия

Исследователи показали, как можно подслушивать разговоры через обычную лампочку

Южноафриканский банк перевыпускает 12 миллионов карт, так как сотрудник украл мастер-ключ

Сотрудники eBay присылали похоронные венки и окровавленные маски недовольным блогерам

Blu-ray-плееры Samsung ушли в бесконечную перезагрузку, и никто не знает почему

Zoom пересмотрела свое решение: сквозное шифрование будет доступно всем