Содержание статьи

0-day в Chrome

В этом месяце разработчики Google выкатили три обновления Chrome для Windows, Mac и Linux, чтобы устранить более десятка уязвимостей, включая несколько 0-day-проблем, активно используемых хакерами.

CVE-2020-16009

Баг был обнаружен внутренней командой безопасности Google, задача которой — отслеживать злоумышленников и их текущие операции. Проблема была связана с работой JavaScript-движка V8 и допускала удаленное выполнение произвольного кода. Пока подробности об уязвимости и ее эксплуатации не разглашаются.

Стоит заметить, что это обычная практика для Google: специалисты компании могут месяцами «молчать» о технических деталях багов, чтобы не давать злоумышленникам подсказок и позволить пользователям спокойно установить обновления.

CVE-2020-16010

Исправление этой уязвимости появилось в Chrome для Android версии 86.0.4240.185. Известно, что проблема связана с переполнением буфера кучи в одном из UI-компонентов, однако технические подробности тоже пока не раскрываются. Специалисты компании отмечают, что уязвимость уже применялась злоумышленниками для побега из песочницы, то есть позволяла выполнить код вне изолированной среды.

CVE-2020-16013 и CVE-2020-16017

Если предыдущие проблемы были найдены самими инженерами Google, то на этот раз уязвимости обнаружили благодаря сообщениям, полученным из анонимного источника. CVE-2020-16013 описывается как «некорректная имплементация в V8», а CVE-2020-16017 — как «ошибка нарушения целостности информации в памяти типа use after free» в составе компонента Site Isolation. Несмотря на общий источник, в настоящее время неясно, использовались эти уязвимости как часть единой цепочки эксплоитов или же их применяли по отдельности.

Обход песочниц

Эксперты компании Positive Technologies проанализировали 36 семейств малвари, которые были активны в последние десять лет, и проследили за изменениями в методах обхода песочниц и средств анализа и обнаружения.

25% всех вредоносных программ, вошедших в исследование, были активны в 2019–2020 годах, и не менее 23 APT-группировок по всему миру использовали эту малварь для атак, причем в 69% случаев с целью шпионажа.

В 2018–2019 годах увеличилось количество малвари, которая применяет методы обхода песочниц. Впрочем, причина, вероятнее всего, в том, что возросло число исследований малвари в целом.

Чаще всего техники обхода песочниц и обнаружения средств анализа внедряют в малварь для удаленного доступа (56%) и загрузчики (14%).

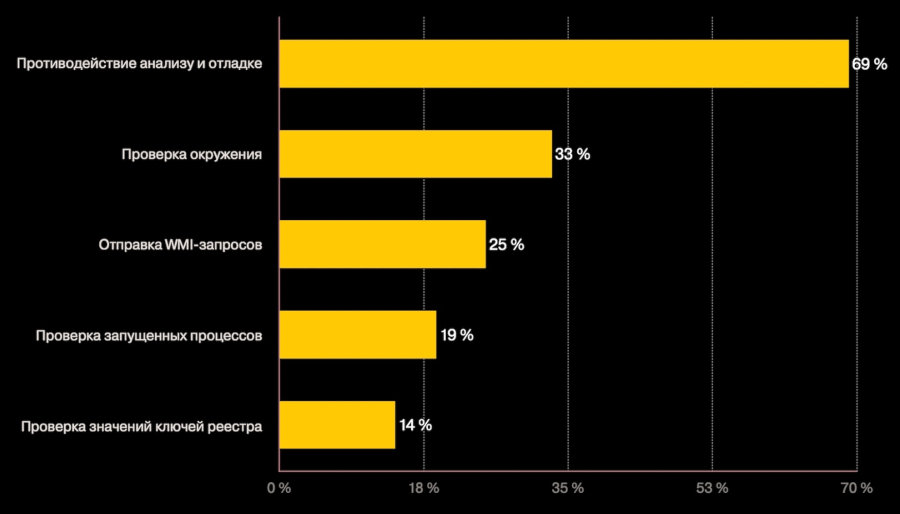

Среди наиболее часто встречающихся способов обхода песочниц эксперты назвали отправку WMI-запросов (25%) или иные проверки окружения (33%), а также проверку списка запущенных процессов (19%).

VPN от Google

Разработчики Google сообщили, что клиенты Google One смогут использовать VPN-сервис компании, что обеспечит им дополнительный уровень защиты в интернете. В первую очередь это нововведение ориентировано на тех, кто часто подключается к незащищенным сетям Wi-Fi в кафе и других общественных местах, наивно раскрывая при этом данные банковских карт и другую личную информацию.

Сервис будет «бесплатным», но доступным только для клиентов, подписанных на Google One и тарифный план 2 Тбайт или выше, стоимость которого составляет 9,99 доллара в месяц (699 рублей в месяц для России). Сначала VPN-сервис будет доступен только в США для Android, но в ближайшие месяцы Google планирует запустить новую услугу и в других странах, а также для других операционных систем, включая Windows, macOS и iOS.

«Мы встроили расширенную безопасность во все наши продукты, и VPN дополнительно расширяет эту безопасность, чтобы шифровать весь онлайн‑трафик вашего телефона, независимо от того, какое приложение или браузер вы используете, — рассказывает Лариса Фонтейн, глава Google One. — VPN встроен в приложение Google One, поэтому всего одно нажатие, и вы можете быть уверены, что ваше соединение защищено от хакеров».

Разработчики Google уже выпустили технический документ, содержащий некоторые технические подробности о новом VPN-сервисе, а также опубликовали исходный код клиентской библиотеки, чтобы пользователи и эксперты могли проверить, как она обрабатывает данные. В компании заверяют, что VPN-сервис не ведет логов активности пользователей, а также любых данных, которые могут использоваться для раскрытия личной информации. К таким данным относятся: сетевой трафик, IP-адреса, временные метки подключений и информация о полосе пропускания.

20 000 000 пользователей Brave

Разработчики Brave похвастались, что с тех пор, как в прошлом году их браузер наконец достиг первой стабильной версии 1.0, его аудитория заметно возросла.

Так, еще осенью 2019 года Brave насчитывал лишь 8 700 000 активных пользователей ежемесячно, а теперь таковых уже более 20 000 000.

Ежедневно браузером пользуются более 7 000 000 человек, и это превышает прошлогодние показатели (3 000 000 человек в день) более чем вдвое. Для сравнения: в настоящее время у Firefox свыше 220 000 000 активных пользователей.

Также разработчики Brave отмечают, что с тех пор, как Apple разрешила использовать в iOS любые браузеры по умолчанию, пользовательская база Brave на iOS увеличилась на треть.

Raspberry в клавиатуре

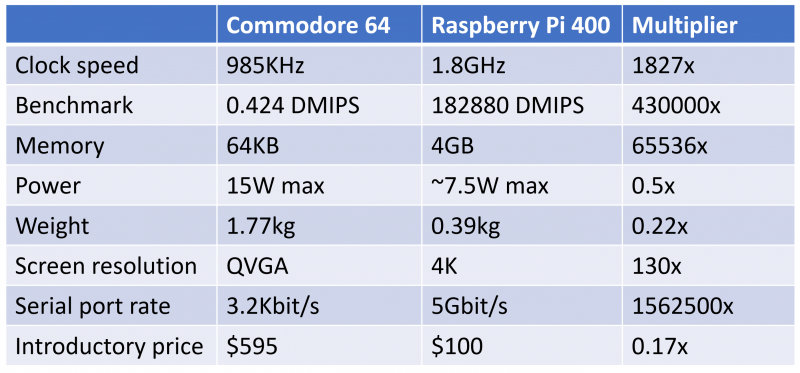

Инженеры Raspberry Pi Foundation представили не совсем обычный гаджет: полноценный компьютер, размещенный в корпусе небольшой (286 × 122 × 23 мм) клавиатуры. Прекрасно понимая, какие ассоциации возникнут у пользователей, разработчики даже приводят шуточное сравнение новинки с Commodore 64. Устройство позиционируется создателями как полноценный десктопный ПК, к которому нужно лишь подключить монитор и прочую периферию.

Raspberry Pi 400 построена на базе процессора ARM Cortex-A72 (1,8 ГГц) и комплектуется 4 Гбайт оперативной памяти. Клавиатура оснащена Gigabit Ethernet, Bluetooth 5.0 (BLE) и Wi-Fi 802.11b/g/n/ac, имеет два порта USB 3.0, один порт USB 2.0, интерфейс ввода‑вывода GPIO и слот для карты МicroSD. Есть в Raspberry Pi 400 и два порта HDMI, поддерживающих передачу изображения в разрешении 4K с частотой до 60 Гц. Питание на устройство подается через порт USB-C. По сути, это более быстрый и интересный вариант Raspberry Pi 4.

Девайс доступен в двух вариантах: одна клавиатура продается за 70 долларов США, в комплект за 100 долларов включены дополнительно мышь, блок питания, HDMI-кабель, карта MicroSD и руководство. Пока продажи стартовали только для Великобритании, США и Франции, но ожидается, что в ближайшие недели устройство станет доступно в Италии, Германии и Испании. Разработчики обещают, что до конца года Raspberry Pi 400 также появится в Индии, Австралии и Новой Зеландии, а затем (в первые несколько месяцев 2021 года) — по всему миру.

Дуров попробовал iPhone 12 Pro

Павел Дуров продолжает выступать с критикой в адрес компании Apple. Но если раньше критика была в основном связана с тем, что Apple злоупотребляет своим положением на рынке, теперь в своем Telegram-канале Дуров раскритиковал и новые iPhone.

«Только что попробовал iPhone 12 Pro, до чего громоздкая железка. Он выглядит и ощущается как более крупная версия iPhone 5 2012 года выпуска, только с уродливыми камерами, торчащими [из корпуса] на трех разных высотах. Пресловутая „челка“ и широкие грани тоже на месте, из‑за чего страдает соотношение площади экрана к корпусу и появляется ощущение устаревшего устройства.

С момента смерти Стива Джобса прошло девять лет, а компания по‑прежнему живет за счет технологий и репутации, которые он создал, без каких‑либо значимых инноваций. Неудивительно, что в начале текущего года продажи iPhone упали на 21%. Если эта тенденция сохранится, через 7–10 лет доля iPhone на мировом рынке станет незначительной»

— Павел Дуров у себя в Telegram

Миллиард в биткойнах

В ночь президентских выборов в США криптовалютное сообщество обратило внимание на огромный перевод: кто‑то опустошил биткойн‑кошелек, содержавший около миллиарда долларов.

Кошелек был связан с даркнет‑маркетплейсом Silk Road, который предлагал своим пользователям самые разные незаконные товары и услуги: начиная от наркотиков и малвари и заканчивая заказными убийствами. Маркетплейс был закрыт властями еще в 2013 году, а его глава Росс Ульбрихт — приговорен к двойному пожизненному заключению, которое сейчас отбывает в США.

Оказалось, что миллиард долларов обнаружили... правоохранители. Прокурор США Дэвид Андерсон рассказал, что, несмотря на закрытие торговой площадки и осуждение Ульбрихта, у властей оставался вопрос, куда же делись деньги. Операторы Silk Road направляли биткойн‑транзакции через специальный тумблер‑сервис, из‑за чего средства было крайне сложно отследить.

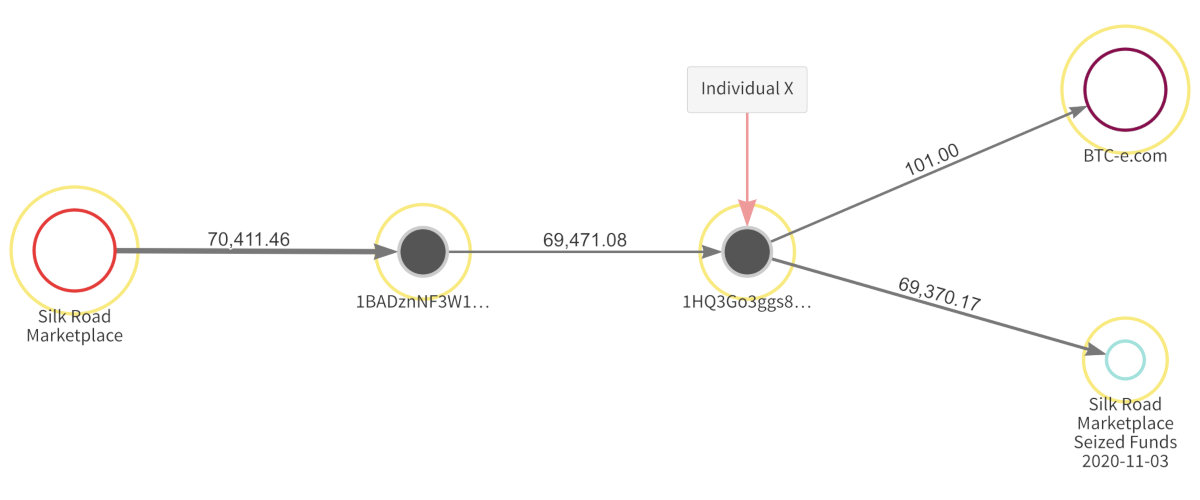

Прибегнув к помощи специалистов из компании Chainalysis, правоохранительные органы обнаружили, что еще в 2013 году были совершены 54 транзакции на общую сумму 70 411,46 биткойна, которые были отправлены на два адреса. Так как эти транзакции не фигурировали в собственной базе данных Silk Road, предполагалось, что средства были кем‑то украдены.

В апреле 2013 года основная часть этих средств, в размере 69 471,082 201 биткойна, была отправлена на упомянутый выше кошелек, обозначенный в бумагах как 1HQ3 (по первым символам адреса). В этом кошельке в итоге осело 69 370,224 915 43 биткойна, или около миллиарда долларов США. В 2015 году неназванный хакер пытался ликвидировать часть украденных средств через криптовалютную биржу BTC-e, которая в итоге была закрыта властями США за отмывание денег. В Налоговой службе США и Министерстве юстиции считают, что он попросту украл криптовалюту у Silk Road.

В итоге в начале ноября 2020 года тот самый хакер, фигурирующий в судебных документах как Individual X, был найден правоохранителями, подписал соглашение с властями и передал им все содержимое кошелька 1HQ3. Теперь Минюсту предстоит доказать, что изъятая криптовалюта действительно была связана с Silk Road и подлежала конфискации.

Малварь из Google Play Store

Эксперты компании NortonLifeLock (ранее Symantec) и IMDEA Software Institute опубликовали результаты интересного исследования, крупнейшего в своем роде на текущий момент: изучили, по каким каналам вредоносные приложения попадают на устройства пользователей.

Было изучено происхождение приложений на 12 000 000 Android-устройств за период с июня по сентябрь 2019 года. В общей сложности анализу подверглись свыше 34 000 000 APK для 7 900 000 уникальных приложений.

От 10 до 24% проанализированных приложений могут расцениваться как вредоносные или нежелательные.

Порядка 67,5% вредоносных приложений были взяты жертвами напрямую из Google Play Store. Второе место с большим отставанием занимают альтернативные магазины приложений, на которые приходится лишь 10% установленной малвари.

Проблемы Let’s Encrypt

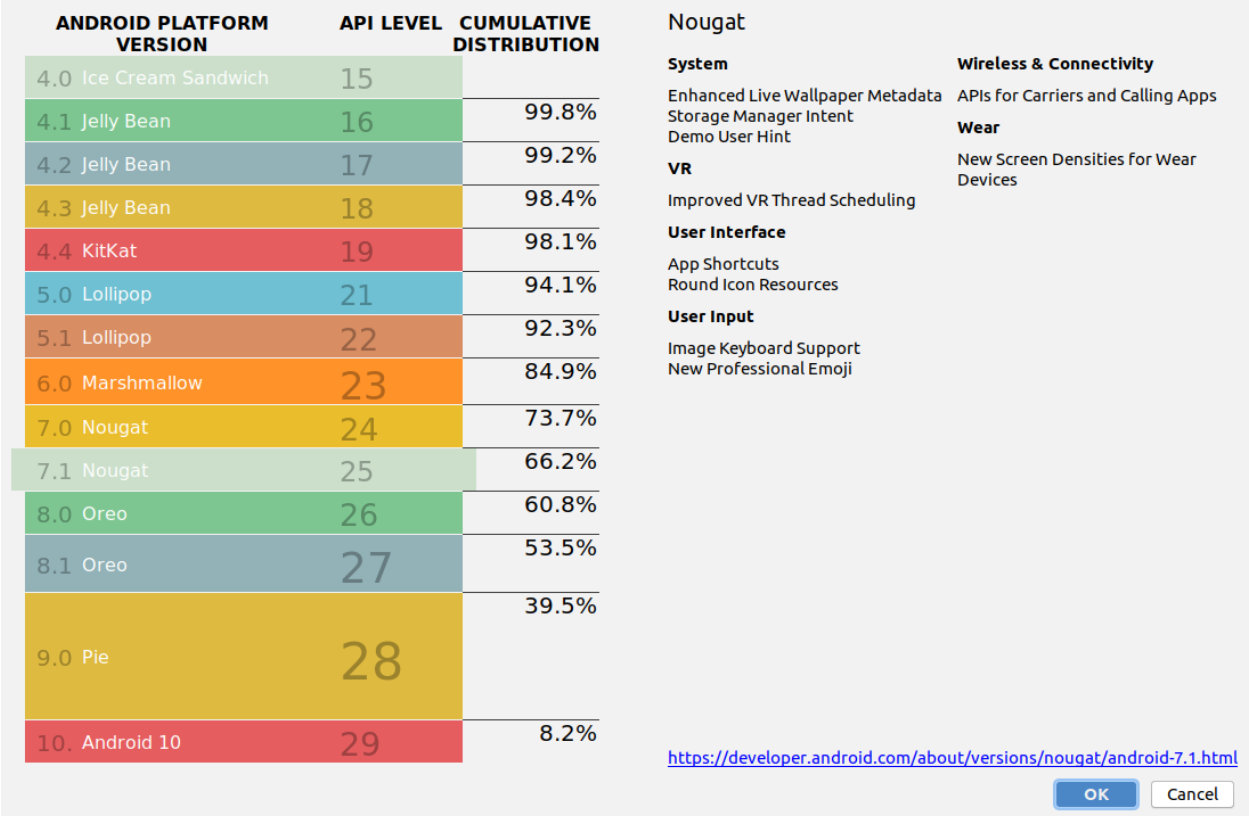

Разработчики Let’s Encrypt предупредили, что в 2021 году серьезные проблемы с сертификатами и доступом к сайтам могут возникнуть у пользователей устройств, работающих под управлением Android 7.1 (Nougat) и более старых версий ОС. 1 сентября 2021 года истекает срок партнерства Let’s Encrypt и организации IdenTrust. Это означает, что корневой сертификат Let’s Encrypt, имеющий перекрестную подпись с IdenTrust DST Root X3, тоже истечет 1 сентября 2021 года.

Let’s Encrypt уже давно имеет собственный корневой сертификат ISRG Root X1, поэтому изменение не вызовет неполадок в большинстве современных ОС. Однако это не касается старых версий Android, не обновлявшихся с 2016 года, так как они не доверяют собственному корневому сертификату Let’s Encrypt. К сожалению, таких девайсов в экосистеме Android насчитывается около 34%, а генерируют они, по подсчетам инженеров Let’s Encrypt, до 5% всего трафика.

«Что мы можем сделать с этим? Что ж, мы хотели бы иметь возможность улучшить ситуацию с обновлениями Android, но здесь мы ничего не можем поделать. Также мы не можем позволить себе купить новые телефоны всем в мире, — пишет Джейкоб Хоффман‑Эндрюс, ведущий разработчик Let’s Encrypt. — Можем ли мы получить еще одну перекрестную подпись? Мы изучали этот вариант, и он кажется маловероятным. Это большой риск для центра сертификации — перекрестная подпись сертификата другого центра, ведь таким образом они берут на себя ответственность за все, что делает другой центр сертификации».

Разработчики Let’s Encrypt советуют пользователям старых устройств готовиться осенью к возможным проблемам и хотя бы установить мобильную версию Firefox (этот браузер имеет собственный список доверенных корневых сертификатов). Также в теории можно установить необходимые сертификаты вручную.

В Microsoft будет работать «отец» языка Python

В прошлом году «отец» языка Python Гвидо ван Россум, которому тогда исполнилось уже 63 года, отошел от дел и объявил, что уходит на пенсию. Однако теперь ван Россум неожиданно сообщил, что скоро вернется к работе, причем не где‑нибудь, а в компании Microsoft.

«Я пришел к выводу, что на пенсии очень скучно, и присоединился к отделу разработчиков Microsoft. Для чего? Слишком много вариантов, чтобы перечислить! Но это наверняка улучшит использование Python (и не только в Windows :-). Здесь много опенсорса. Следите за этой областью»

— ван Россум у себя в Twitter

Итоги Pwn2Own и Tianfu Cup

Состязание Pwn2Own Tokyo в этом году проводилось в онлайн‑формате, а участники демонстрировали свои эксплоиты удаленно. Тем не менее участники заработали 136 000 долларов, обнаружив и продемонстрировав 23 уникальные уязвимости на шести устройствах. Теперь производителям отводится 120 дней на выпуск исправлений, прежде чем ZDI обнародует подробности багов.

Победителем соревнования стала команда Team Flashback, в которую входят настоящие ветераны Pwn2Own — Педро Рибейро (Pedro Ribeiro) и Радек Домански (Radek Domanski). В первый день соревнований Team Flashback успешно взломала WAN-интерфейс маршрутизатора NETGEAR Nighthawk R7800 и смогла оставить на устройстве устойчивый бэкдор, который сохранялся даже после сброса к заводским настройкам. Этот взлом принес команде 20 000 долларов и два очка Master of Pwn.

Во второй день Team Flashback скомпрометировала маршрутизатор TP-Link AC1750 Smart WiFi, использовав для этого три RCE-уязвимости, и получила еще 20 000 долларов и два очка.

Команда DEVCORE, занявшая второе место, заработала 20 000 долларов за успешную демонстрацию эксплоита против NAS Synology DiskStation DS418Play и еще 17 500 долларов — за эксплоит для NAS Western Digital My Cloud Pro Series PR4100. Для взлома Western Digital команда использовала цепочку аж из шести уязвимостей.

В Китае тем временем прошло собственное хакерское соревнование — Tianfu Cup, очень похожее на Pwn2Own и созданное именно после того, как в 2018 году китайское правительство запретило местным ИБ‑исследователям участвовать в хакерских конкурсах, организованных за рубежом. Как и во время Pwn2Own, обо всех использованных эксплоитах и найденных багах сообщают разработчикам скомпрометированных продуктов, и патчи выходят вскоре после завершения соревнования.

По итогам соревнования участники продемонстрировали 23 попытки взлома, во время которых удалось скомпрометировать:

- iOS 14 (работающую на iPhone 11 Pro);

- Samsung Galaxy S20;

- Windows 10 2004 (April 2020);

- Ubuntu;

- Chrome;

- Safari;

- Firefox;

- Adobe PDF Reader;

- Docker (Community Edition);

- VMware ESXi (гипервизор);

- QEMU (эмулятор и виртуализатор);

- прошивки роутеров TP-Link и ASUS.

Как и в прошлом году, с большим отрывом победила команда специалистов китайского технологического гиганта Qihoo 360 (она же Team 360Vulcan). Победители забрали домой 744 500 долларов — почти две трети призового фонда. Второе и третье места заняли команда Ant-Financial Light-Year Security Lab (258 000 долларов) и частный ИБ‑исследователь Панг (99 500 долларов).

Утечка Capcom

В начале ноября японская корпорация Capcom пострадала от хакерской атаки, и взлом повлиял на бизнес‑операции разработчика игр, включая работу системы электронной почты.

По данным СМИ, Capcom стала жертвой шифровальщика Ragnar Locker. В записке с требованием выкупа хакеры сообщали, что перед началом шифрования они похитили около 1 Тбайт файлов из корпоративных сетей Capcom в Японии, США и Канаде.

Через несколько недель Capcom признала, что хакеры похитили не только конфиденциальные корпоративные документы, но и информацию о клиентах и сотрудниках компании. В общей сложности пострадали около 350 000 человек.

Исходники Cobalt Strike

На GitHub появился репозиторий, который содержит исходные коды Cobalt Strike. Судя по файлу src/main/resources/about.html, это исходники Cobalt Strike версии 4.0, выпущенной 5 декабря 2019 года. У репозитория уже появилось более 1200 форков, что существенно затрудняет сдерживание дальнейшего распространения исходников.

Cobalt Strike — легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию. Его давно полюбили все хакеры, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Полная версия Cobalt Strike оценивается примерно в 3500 долларов за установку, но, как правило, злоумышленники используют Cobalt Strike бесплатно (старые, пиратские, взломанные и незарегистрированные версии), применяя его во время вымогательских атак для получения устойчивого удаленного доступа к скомпрометированной сети.

ИБ‑эксперт Виталий Кремез (Vitali Kremez) из компании Advanced Intel, изучавший исходники по просьбе журналистов, сообщает, что, по его мнению, данный Java-код был декомпилирован вручную. Неизвестный избавился от всех зависимостей и проверки лицензии, чтобы инструмент можно было скомпилировать вновь. Кремез предупреждает, что эта утечка может иметь серьезные последствия, так как она «устраняет входной барьер на пути к получению инструмента и существенно облегчает задачу получения и изменения кода для преступных группировок».

Работа после пандемии

«Лаборатория Касперского» выяснила, что 68% россиян, занятых в малом и среднем бизнесе, не готовы вернуться к привычной организации рабочего процесса после окончания пандемии коронавируса.

На удаленке у людей появились возможности, которые они хотели бы сохранить в дальнейшем: больше времени проводить с семьей (54%), не тратить время на дорогу до работы и обратно (53%) и экономить деньги (45%).

Около трети опрошенных не хотели бы возвращаться к тем или иным принятым ранее правилам. Например, 32% не готовы снова работать по строгому восьмичасовому графику. В целом по миру этот показатель даже выше — 39%. Еще 35% не хотят быть строго привязаны к офису, 33% — к пятидневной рабочей неделе.

Каждый четвертый (24%) хотел бы продолжать работать удаленно и после окончания пандемии.

Microsoft против SMS

Эксперты компании Microsoft в очередной раз подняли вопрос о небезопасности многофакторной аутентификации через телефон с помощью одноразовых кодов в SMS-сообщениях (или голосовых вызовов). Компания призывает использовать более новые технологии: приложения‑аутентификаторы и ключи безопасности.

Предупреждение исходит от Алекса Вейнерта (Alex Weinert), главы по безопасности идентификационной информации Microsoft. Вейнерт объясняет, что, если есть выбор между несколькими способами МФА, ни в коем случае нельзя делать его в пользу телефона: аутентификация через телефон зависит от множества узких мест, хотя бы от состояния телефонных сетей. SMS-сообщения и голосовые вызовы передаются в открытом виде и могут быть легко перехвачены злоумышленниками с помощью таких методов и инструментов, как SDR (Software-Defined Radio), FEMTO или багов SS7.

Кроме того, одноразовые коды из SMS-сообщений могут быть извлечены с помощью опенсорсных и доступных фишинговых инструментов, таких как Modlishka, CredSniper или Evilginx. Или же сотрудников мобильных операторов могут обмануть мошенники, чтобы подменить SIM-карту жертвы (такие атаки обычно называют SIM swap), что позволит злоумышленникам получать одноразовые коды МФА от лица цели. По словам Вейнерта, все это делает МФА на основе SMS-сообщений и голосовых вызовов «наименее безопасным из всех доступных на сегодня методов МФА».

А самое надежное из защитных решений — использовать аппаратные ключи, которые Вейнерт еще в прошлом году называл «лучшим решением в области МФА».

Напомним, что точка зрения Вейнерта не нова: еще в 2016 году Национальный институт стандартов и технологий США (NIST) представил документ, согласно которому использование SMS-сообщений для двухфакторной аутентификации будет рассматриваться как «недопустимое» и «небезопасное».

Распродажи и фишинг

Аналитики Check Point Research отмечают всплеск активности хакеров в течение последних 6 недель. Из‑за ограничений, связанных с COVID-19, онлайн‑шопинг в этом году вышел на новый уровень, а количество онлайн‑покупок в «черную пятницу», «киберпонедельник» бьет все рекорды. Но к буму интернет‑покупок готовятся не только магазины и покупатели, злоумышленники тоже мобилизуются, чтобы заработать на скидочном ажиотаже.

В период с 8 октября по 9 ноября во всем мире удвоилось количество фишинговых рассылок со «специальными предложениями»: со 121 случая в неделю в октябре до 243 случаев в неделю к началу ноября.

Также на 80% увеличилось число фишинговых рассылок, связанных с распродажами и специальными предложениями от магазинов. Подобные электронные письма содержали слова «sale», «% off» и другие, связанные с выгодными покупками.

Всего за 2 дня (9 и 10 ноября) количество фишинговых атак со «специальными предложениями» было выше, чем за первые 7 дней октября.

Победа youtube-dl

На GitHub восстановили репозиторий опенсорсного проекта youtube-dl.

Эта история началась в прошлом месяце, когда правообладатели из Американской ассоциации звукозаписывающих компаний (RIAA) добились удаления youtube-dl и 17 его копий. Библиотека была удалена якобы из‑за нарушения DMCA (Digital Millennium Copyright Act — Закон об авторском праве в цифровую эпоху): по словам правообладателей, проект мог применяться для «обхода технических мер защиты, используемых авторизованными стриминговыми сервисами, такими как YouTube».

Этот случай породил шквал критики в адрес RIAA, GitHub и компании Microsoft, которой с 2018 года принадлежит сервис. Даже Нэт Фридман (Nat Friedman), возглавивший GitHub после приобретения сервиса Microsoft в 2018 году, был недоволен сложившимся положением и скооперировался с юристами Фонда электронных рубежей (Electronic Frontier Foundation, EFF), которые взялись за анализ ситуации.

В итоге команда EFF выяснила, что Google не использует какие‑либо технические средства для предотвращения загрузки своих видео, которые должны быть бесплатно доступны для всех видов приложений, браузеров, умных телевизоров и так далее. Следовательно, библиотека youtube-dl не может быть заблокирована в соответствии с разделом 1201, так как вообще не обходит какую‑либо систему защиты авторских прав.

Если говорить короче, youtube-dl ничего не нарушает, так как YouTube ничего и не запрещал.

Скандал, связанный с удалением youtube-dl, стал для GitHub хорошей возможностью поучиться: после случившегося в компании планируют учредить Фонд защиты разработчиков в размере 1 000 000 долларов, который будет использоваться для защиты разработчиков от «необоснованных требований об удалении на основании раздела 1201 DMCA». Кроме того, GitHub обещает за свой счет нанять технических и юридических экспертов, а также независимых специалистов, которые будут рассматривать все претензии на удаление контента.

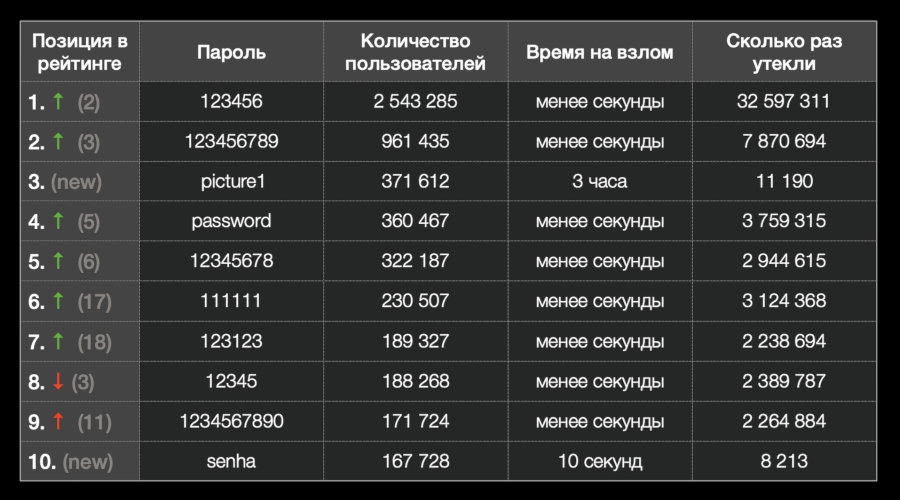

123456

Близится конец года, и разработчики менеджера паролей NordPass в очередной раз опубликовали список наиболее используемых и слабых паролей 2020 года. Увы, за последние 12 месяцев безопасность паролей нисколько не улучшилась.

Для составления ежегодного отчета эксперты изучили 275 699 516 паролей, просочившихся в сеть в ходе различных утечек данных.

Наиболее распространенные пароли по‑прежнему невероятно легко угадать: на взлом учетных записей с такими паролями у злоумышленников может уйти меньше секунды или двух.

Только 44% изученных паролей были признаны уникальными.

В 2020 году наиболее популярными вариантами паролей были признаны: 123456, 123456789, picture1, password и 12345678.

Также люди по‑прежнему часто используют другие слабые пароли, которые крайне легко угадать: среди них можно перечислить football, iloveyou, letmein и pokemon.

В итоге топ-10 худших паролей 2020 года выглядит следующим образом.

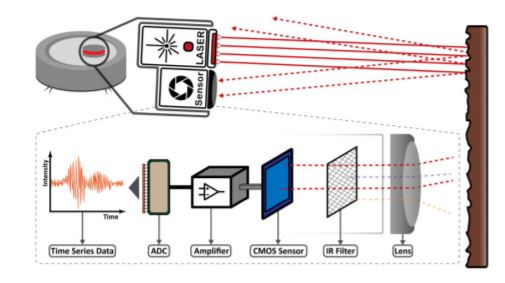

Шпионский пылесос

Группа ученых из университета Мэриленда и Национального университета Сингапура продемонстрировала атаку LidarPhone, которая способна превратить умный пылесос в шпионское устройство, записывающее разговоры поблизости. Как можно понять из названия, атака полагается на использование встроенного в устройство лидара, который нужен пылесосу для навигации в пространстве.

Потенциальный злоумышленник может использовать лидар и его лазер в качестве лазерного микрофона, которые нередко применяются спецслужбами. Такой микрофон направляют на оконное стекло и с его помощью отслеживают вибрации стекла, затем можно их декодировать и расшифровать разговоры, происходившие внутри помещения.

Атака LidarPhone требует соблюдения ряда определенных условий. К примеру, лидар устройства активен и вращается постоянно, что сокращает количество данных, которые может собрать атакующий. Злоумышленник будет вынужден найти некую уязвимость, чтобы пробраться в прошивку и остановить вращение лидара, заставив его сфокусироваться на одном объекте. Также нужно отметить, что лидары роботов‑пылесосов далеко не так точны, как лазерные микрофоны.

Невзирая на ограничения, исследователям удалось получить хорошие результаты во время тестов на роботе‑пылесосе Xiaomi Roborock. Эксперименты исследователей концентрировались на восстановлении «числовых значений», которые в итоге удалось распознать с точностью 90%. Однако авторы атаки отмечают, что LidarPhone можно использовать для идентификации говорящих по половому признаку и даже для определения политических взглядов целей по выпускам новостей, звучащим на фоне.