В октябре текущего года мы рассказывали о масштабной операции, направленной на ликвидацию одного из крупнейших ботнетов наших дней, TrickBot. В ней принимали участие правоохранительные органы, специалисты команды Microsoft Defender, некоммерческой организации FS-ISAC, а также ESET, Lumen, NTT и Symantec.

Однако уже тогда многие эксперты писали, что если поначалу Microsoft удалось отключить инфраструктуру TrickBot, скорее всего, ботнет все же «выживет», и в конечном итоге его операторы введут в строй новые управляющие серверы, продолжив свою активностью. К сожалению, так и произошло. За последние несколько недель TrickBot получил множество обновлений: появились новые методы обфускации, новая управляющая инфраструктура и были замечены новые спам-кампании.

Хуже того, согласно свежему совместному отчету компаний Advanced Intelligence и Eclypsium, TrickBot не только продолжает работать и обновляться, но и обзаводится новой функциональностью, к примеру, он научился вмешиваться в работу UEFI/BIOS.

Новый модуль, ответственный за эту активность, сильно встревожил специалистов, так как он позволяет малвари надежнее закрепиться в зараженной системе и даже «пережить» переустановку ОС. Также аналитики пишут, что функции этого модуля могут быть использованы и для достижения других целей, например:

- удаленное превращение устройства в «кирпич» на уровне прошивки;

- обход защитных механизмов, таких как BitLocker, ELAM, Windows 10 Virtual Secure Mode, Credential Guard, а также средств защиты эндпоинтов, включая A/V, EDR и так далее;

- последующая атака, нацеленная на уязвимости Intel CSME, некоторые из которых требуют доступа к флеш-памяти SPI;

- откат обновлений ACM или микрокода, которые исправляли уязвимости ЦП, в том числе Spectre, MDS и так далее.

В сущности, это первый случай, когда подобная функциональность обнаружена в финансово-мотивированной малвари. До недавнего времени единственными вредоносными программами, способными вмешиваться в работу UEFI или BIOS, считались LoJax и MosaicRegressor. Причем оба эти вредоноса созданы правительственными хакерами (LoJax — российскими, а MosaicRegressor —китайскими).

К счастью, пока новый модуль TrickBot лишь проверяет контроллер SPI, чтобы понять, включена ли защита BIOS, а фактически изменений в прошивки пока не вносит. «Однако вредоносная программа уже содержит код для чтения, записи и удаления прошивки», — подчеркивают эксперты.

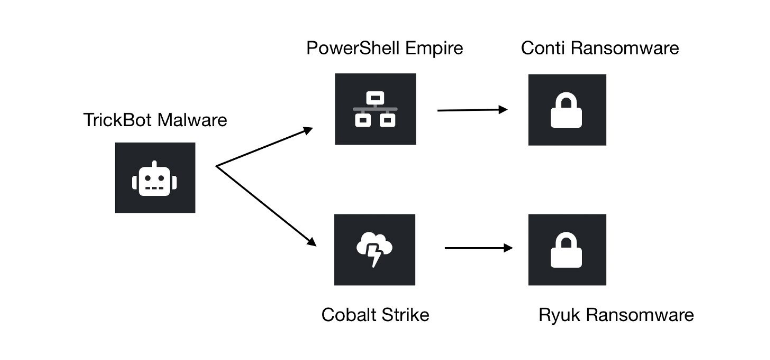

Хотя опасная функциональность пока не работает в полной мере, само присутствие этого кода в TrickBot подразумевает, что его создатели планируют как-то его использовать. К примеру, таким образом операторы TrickBot смогут сохранять более надежный доступ к сетям крупных корпораций, или задействовать новый модуль в атаках шифровальщиков, с распространением которых TrickBot часто связан. Так, если представители пострадавшей компании откажутся платить, модуль TrickBot может быть использован для уничтожения систем жертвы, говорят эксперты.

Также при помощи данного модуля можно помешать экспертам, специализирующимся на реагировании на инциденты, собрать важные доказательства атак (попросту ограничив способность системы загружаться).

«Возможности практически безграничны», — резюмируют в Advanced Intelligence и Eclypsium.

По данным Eclypsium, авторы TrickBot не разрабатывали этот код с нуля. Анализ показал, что преступники адаптировали для своих целей публично доступный код:

«В частности, TrickBot использует драйвер RwDrv.sys из популярного инструмента RWEverything , чтобы взаимодействовать с контроллером SPI, проверять, разблокирован ли BIOS Control Register и можно ли внести изменения в область BIOS», — пишут специалисты.